2019年のモバイルマルウェアレビュー

2020年2月19日

株式会社Doctor Web Pacific

概要

2019年には、引き続きAndroid搭載デバイスを脅かすマルチコンポーネントな脅威の出現が続きました。ますます多くのウイルス作成者がトロイの木馬の主な機能を別のモジュールに組み込むようになってきています。これらのモジュールは悪意のあるアプリケーションがインストールされた後にダウンロード・起動されます。これにより、トロイの木馬が検出されるのを防ぐだけでなく、幅広いタスクを実行する多種多様な悪意のあるプログラムを作成することが可能になります。

Google Playは依然としてさまざまな脅威の拡散元となっています。Androidアプリの公式配信サイトであるGoogle Playを保護しようと試みるGoogle社の努力もむなしく、悪意のあるソフトウェアや不要なソフトウェア、その他の危険なソフトウェアが今もなおGoogle Playに侵入を果たしています。

リンクや広告バナーをクリックしたり被害者を高額なモバイルサービスに登録させたりすることでサイバー犯罪者に収益をもたらすクリッカー型トロイの木馬の活動が活発化しています。執拗に広告を表示させてAndroidデバイスの操作を妨げるアドウェア型トロイの木馬や不要なアドウェアモジュールの新たなバージョンが登場し、別の悪意のあるアプリケーションや不要なソフトウェアをダウンロードして起動させようとするトロイの木馬も再び広く拡散されています。

2019年を通してAndroidデバイスユーザーはバンキング型トロイの木馬による攻撃を受け、スパイウェアや、サイバー犯罪者が感染したデバイスをコントロールすることを可能にしコマンドに従ってさまざまな動作を実行するあらゆる種類のバックドア型トロイの木馬に脅かされました。

詐欺行為による被害も続いています。Androidデバイスユーザーを騙し金銭を盗むよう設計された新たなアプリケーションがほぼ毎月のように出現しています。中でも最も広く使用されている手法は被害者に「報酬」を提供すると見せかけた偽のアンケートサイトです。

そのほか、Android OSのクリティカルな脆弱性を悪用する新たな悪意のあるアプリケーションが発見されました。

2019年の主な傾向

- Google Playから立て続けに脅威が拡散される

- 新たなバンキング型トロイの木馬の活動

- Android デバイスユーザーから金銭を盗む新たなマルウェアが出現

- より長い間検出されにくい、モジュラー型トロイの木馬が増加

- 新たな脆弱性とそれらを悪用するマルウェア

最も注目すべきイベント

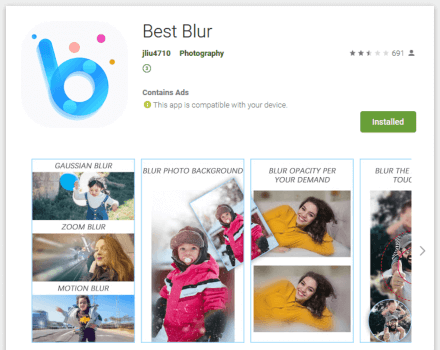

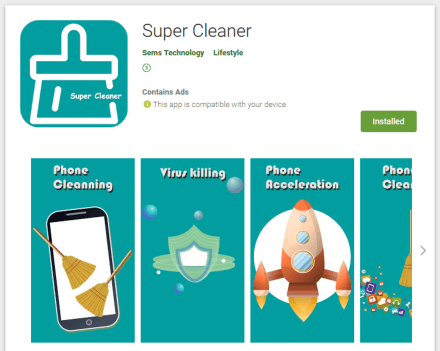

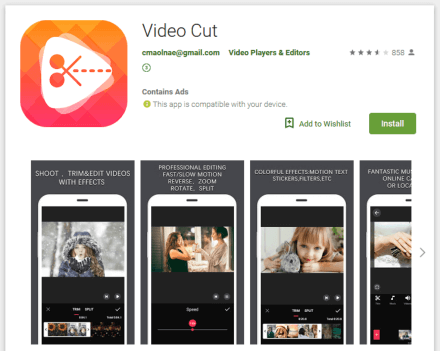

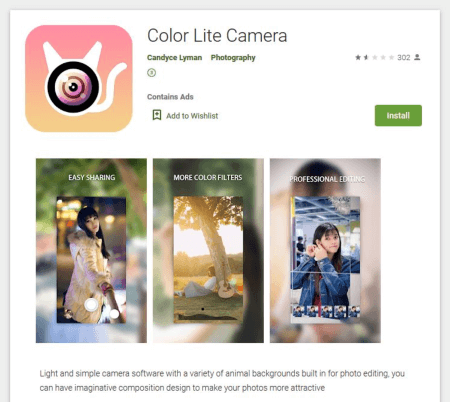

2月、アドウェア型トロイの木馬 Android.HiddenAds ファミリーに属する複数の亜種がDoctor WebのウイルスアナリストによってGoogle Play上で 発見されました。これらトロイの木馬はカメラアプリケーション、画像や動画のエディター、便利なユーティリティ、デスクトップ壁紙、ゲームなどの無害なプログラムを装って拡散されていました。インストールされるとホーム画面のアプリ一覧から自身のアイコンを隠し、代わりにショートカットを作成します。ユーザーはそれらのショートカットを削除することができるため、それによってトロイの木馬を削除できたと考えてしまいますが、実際にはトロイの木馬は密かに動作を続け、迷惑な広告を継続的に表示させます。

これらトロイの木馬をより効率的に拡散させるため、サイバー犯罪者はInstagramやYouTubeなどの人気のあるオンラインサービスに広告を掲載していました。その結果、1,000万人近いユーザーがトロイの木馬をダウンロードしています。犯罪者は2019年を通してこの手法を意欲的に用い、 Android.HiddenAds ファミリーに属するその他のトロイの木馬も拡散させています。

3月には、未検証のモジュールをダウンロードして起動させる隠された機能が、人気のブラウザUC BrowserとUC Browser Mini内に潜んでいることが明らかになりました。このアプリケーションはGoogle Playを迂回して追加のプラグインをダウンロードすることができるため、UC Browserをダウンロードした5億人を超えるユーザーを危険にさらしてます。

4月、Doctor Webは危険なトロイの木馬 Android.InfectionAds.1 に関する調査結果を公表しました。このトロイの木馬はAndroid OSのクリティカルな脆弱性 Janus (CVE-2017-13156)および EvilParcel (CVE-2017-13315)を悪用してソフトウェアを感染させ、自動的にアプリケーションをインストールします。このトロイの木馬はサードパーティAndroidアプリストアから配信され、数千人のAndroidデバイスユーザーによってダウンロードされました。このトロイの木馬の主な機能は広告バナーを表示させ、人気の高い広告プラットフォームの識別子を自身の識別子に置き換えることです。こうして、感染したアプリケーション内に表示される広告から得られるすべての収益がそれらの開発者ではなく Android.InfectionAds.1 の作成者の手に渡るようにします。

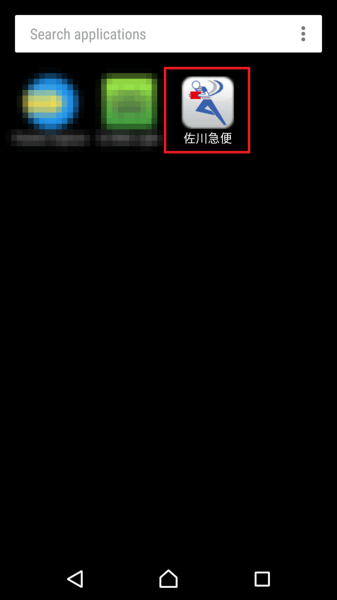

同じく4月には、バンキング型トロイの木馬 Android.Banker.180.origin の亜種が発見されました。これらの亜種は日本のユーザーを標的とした荷物追跡アプリを装って拡散されていました。起動されると、これらトロイの木馬は自身のアイコンを削除し、ユーザーから姿を隠します。

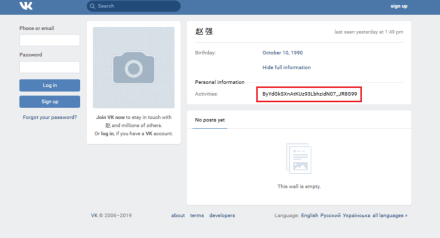

これら Android.Banker.180.origin の亜種は、ロシアのソーシャルネットワーク Vkontakte 内に特別に作成されたページを介してコントロールされていました。そのページでは、「Activities(アクティビティ)」フィールドでトロイの木馬のC&Cサーバーのうちの1つの暗号化されたアドレスが指定されています。 Android.Banker.180.origin は正規表現を使用してこのフィールドを検索し、アドレスを復号化してサーバーに接続し、コマンドを待ちます。

これらトロイの木馬は、ハッカーから受け取ったコマンドに応じてSMSを傍受したり送信したりするほか、フィッシングウィンドウを表示させ、通話を発信し、デバイスの内蔵マイクを使用して周囲の音声を聞くことができます。また、感染したデバイスをコントロールする機能も備えており、Wi-Fiをオンにしたり、モバイルネットワーク経由でインターネットに接続したり、画面をブロックしたりすることができます。

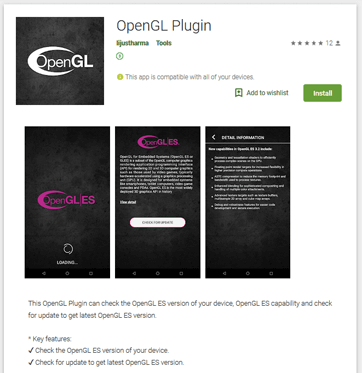

7月、Doctor WebのウイルスアナリストはGoogle Playから拡散されていた危険なバックドア Android.Backdoor.736.origin を発見し、調査を行いました。PWNDROID1としても知られるこのトロイの木馬はOpenGL ES GUIをアップデートするためのソフトウェアを装って拡散され、サイバー犯罪者から受け取ったコマンドを実行してユーザーをスパイします(デバイスの位置情報、通話、連絡先リストに関する情報を収集し、デバイス上に保存されているファイルをサーバーに送信するなど)。また、他のアプリケーションをダウンロード・インストールすることができ、フィッシングウィンドウを表示させることでユーザー名やパスワードなどの機密データを盗むこともできます。

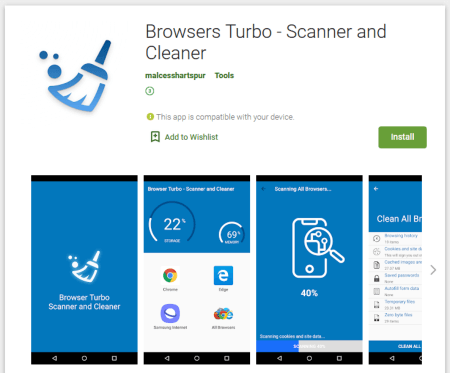

このバックドアの新たな亜種が早くも11月に登場しています。この亜種も同じくGoogle Playから拡散されていましたが、前回とは異なり、ブラウザを設定し高速化するためのユーティリティを装っていました。

夏の終わりには、約1億2千万人のユーザーによってダウンロードされていたクリッカー型トロイの木馬 Android.Click.312.origin が発見されました。このトロイの木馬は辞書やオンラインマップ、オーディオプレーヤー、バーコードスキャナーなどの合計で30を超えるさまざまなアプリケーションに組み込まれていました。 Android.Click.312.origin はC&Cサーバーから受け取ったコマンドに応じて、広告やその他の疑わしいコンテンツを含むあらゆるWebサイトを開きます。

秋には、 Android.Click ファミリーに属するトロイの木馬 Android.Click.322.origin、 Android.Click.323.origin、 Android.Click.324.origin がDoctor Webのウイルスアナリストによって発見されました。これらトロイの木馬は広告サイトを開き、被害者を高額なモバイルサービスに登録させますが、特定の国のユーザーのみを攻撃対象としています。これらのマルウェアはすべて特別なパッカーによって保護されており、良く知られた広告ライブラリや分析ライブラリを装って拡散されていました。このことが、アンチウイルスソフトウェアによるこれらマルウェアの検出やコード分析を困難にしていました。

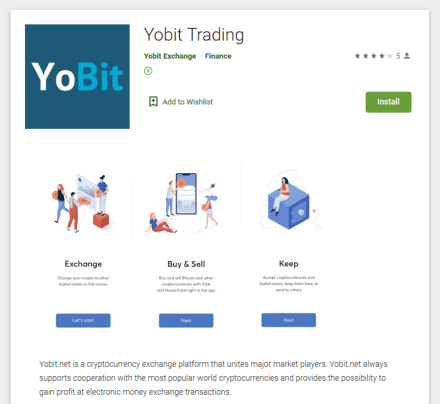

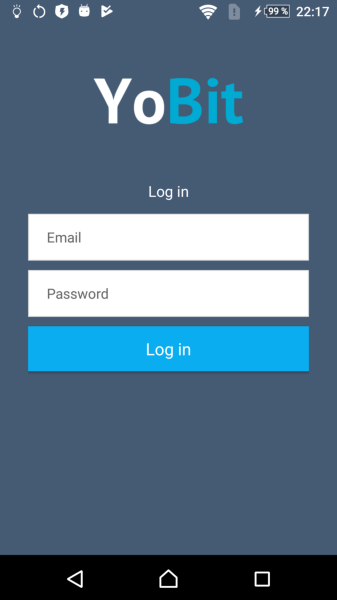

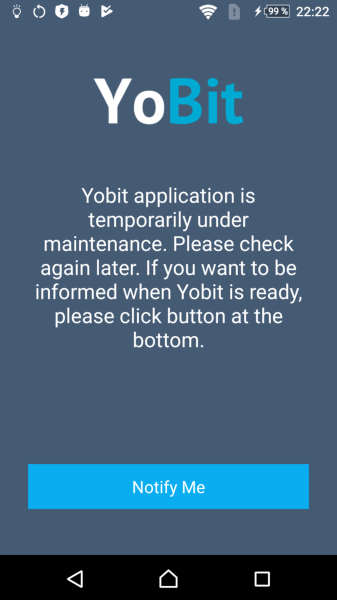

10月にはバンキング型トロイの木馬 Android.Banker.352.origin がGoogle Play上で検出されました。このトロイの木馬は仮想通貨取引所 YoBit (ヨービット)の公式アプリケーションを装って拡散されていました。起動されると、偽のログインウィンドウを表示させ、入力された認証情報を盗みます。その後、サービスを一時的に利用できない旨のメッセージを表示させます。

このトロイの木馬はSMSメッセージから2段階認証コードを盗み、Eメールメッセージからアクセスコードを盗みます。また、さまざまなインスタントメッセンジャーやメールクライアントの通知を傍受し、ブロックします。盗んだデータはすべて Firebase Database に保存されます。

2019年には Android.RemoteCode ファミリーに属するトロイの木馬の活動が増加しました。2018年と比較して、ユーザーのデバイス上で5.31%多く検出されています。これら悪意のあるアプリケーションは追加のモジュールと任意のコードをダウンロードし、犯罪者からのコマンドに従ってそれらを実行します。

9月には、 Android.Joker ファミリーに属する新たなトロイの木馬が発見されました。これらマルウェアも任意のコードをダウンロードして実行することができます。また、Webサイトを開き、被害者を有料サービスに登録させることもできます。これらトロイの木馬は多くの場合、カメラアプリケーション、画像や動画のエディター、インスタントメッセンジャー、ゲーム、画像集、そしてAndroidデバイスの動作を最適化するとされている便利なユーティリティを装って拡散されていました。数カ月の間に、このトロイの木馬の異なる亜種が多数Doctor Webのウイルスアナリストによって特定されています。

統計

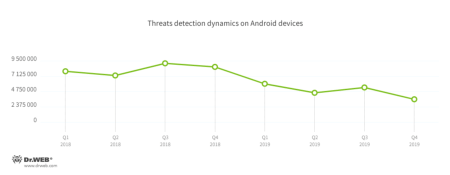

2019年にDr.Web For Androidによってユーザーのデバイス上で検出された脅威の数は1936万7317件となっており、2018年に比べて40.9%少なくなっています。トロイの木馬、不要なソフトウェアや潜在的に危険なソフトウェア、アドウェアが最も多く拡散された月は1月で、夏の半ばにかけて減少し、7月と8月に再び増加しています。その後、検出数は再度減少し始め、12月に最も少なくなっています。

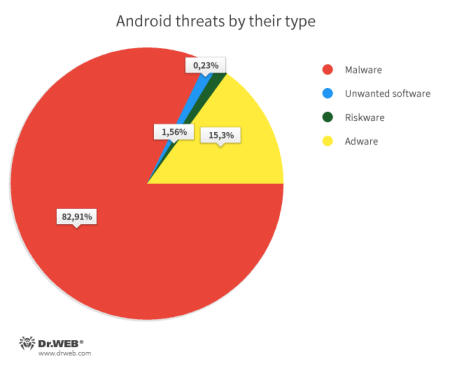

脅威の大半を占めていたのはさまざまな種類のトロイの木馬で、次いでアドウェアアプリケーションとプラグインが2番目に多い脅威となっています。3番目と4番目にはリスクウェアと不要なソフトウェアが続きますが、2番目との差は大きく開いています。

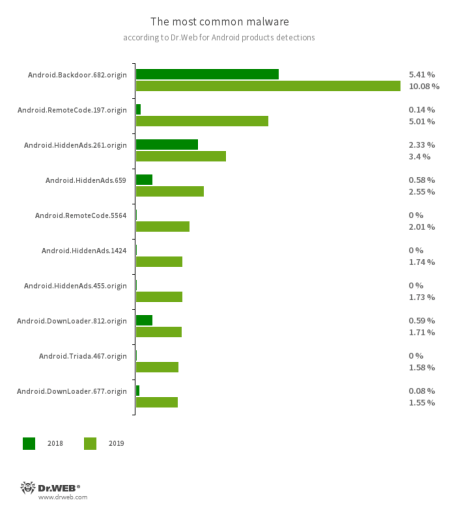

検出された脅威に関する統計によると、最も多く検出されたマルウェアはアドウェア型トロイの木馬と、別の悪意のあるアプリケーションをダウンロード・インストールして起動させ任意のコードを実行するトロイの木馬となっています。感染したデバイスをサイバー犯罪者が遠隔操作してユーザーをスパイすることを可能にするバックドアも広く拡散されていました。

- Android.Backdoor.682.origin

- サイバー犯罪者から受け取ったコマンドを実行し、感染したモバイルデバイスのコントロールを可能にするトロイの木馬です。

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- 任意のコードをダウンロードして実行するように設計された悪意のあるプログラムです。ゲームや便利なアプリケーションを装って拡散されています。

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Android.HiddenAds.1424

- Android.HiddenAds.455.origin

- 迷惑な広告を表示させるトロイの木馬です。削除を困難にするために、Androidのホーム画面から自身のアイコンを隠します。

- Android.Triada.467.origin

- 様々な悪意のある動作を実行する、多機能なトロイの木馬です。

- Android.DownLoader.677.origin

- Androidデバイス上に別のマルウェアをダウンロードするダウンローダ型トロイの木馬です。

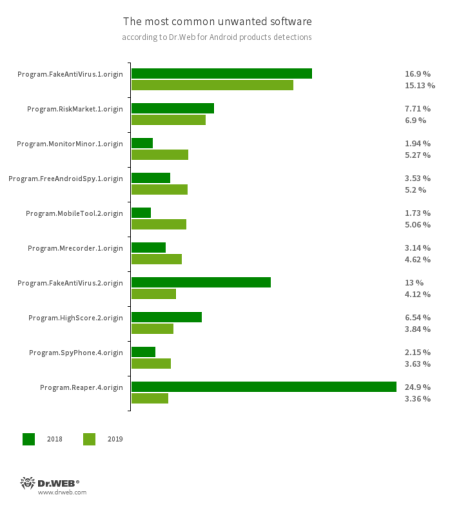

最も多く検出された不要なアプリケーションの1つはトラッカーとモニタリングソフトウェアでした。この様なソフトウェアはSMSメッセージ履歴や通話に関するデータ、ソーシャルメディアのメッセージ、デバイスの位置情報、ブラウザ履歴、デバイス上に保存されたファイルなどの機密情報を密かに収集します。サイバースパイ活動に使用されることもあります。

そのほか、アンチウイルスの動作を模倣するソフトウェアや、サイバー犯罪者がトロイの木馬を拡散させたり無料ソフトウェアの海賊版コピーを売って収益を得たりするために使用する疑わしいアプリケーションストアもユーザーを脅かしました。

- Program.FakeAntiVirus.1.origin

- Program.FakeAntiVirus.2.origin

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションです。

- Program.MonitorMinor1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.SpyPhone.4.origin

- サイバースパイ行為に使用される可能性のある、Androidデバイスのユーザーを監視するプログラムです。

- Program.RiskMarket.1.origin

- トロイの木馬を含んだソフトウェアを配信するアプリケーションストアです。それらのソフトウェアをインストールするようユーザーに勧めます。

- Program.HighScore.2.origin

- Google Playの無料アプリをユーザーにインストールさせ、高額なSMS経由でお金を支払うよう要求するアプリケーションストアです。

- Program.Reaper.4.origin

- Androidスマートフォンの一部のモデルにプリインストールされているソフトウェアです。デバイスとその位置情報に関するデータを密かに収集し、それらをリモートサーバーに送信します。

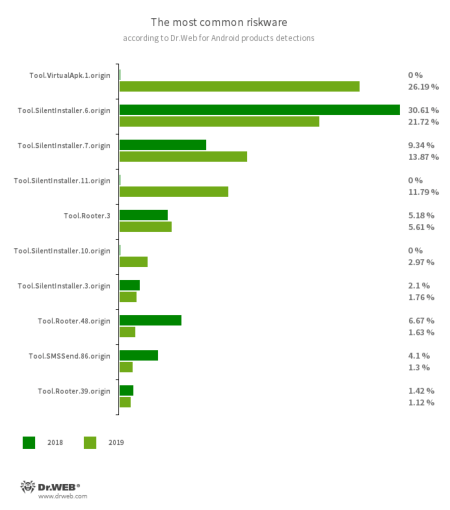

最も多く検出されたリスクウェアは、インストールせずにソフトウェアを実行できるようにするユーティリティと、ルート権限を取得するためのソフトウェアでした。

- Tool.VirtualApk.1.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.3.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にするリスクウェアプラとフォームです。

- Tool.Rooter.3

- Tool.Rooter.48.origin

- Tool.Rooter.39.origin

- Androidデバイスのルート権限を取得するよう設計されたユーティリティです。サイバー犯罪者やマルウェアによって使用される可能性があります。

- Tool.SMSSend.86.origin

- バルクメール(大量送信メール)を送信するアプリケーションです。

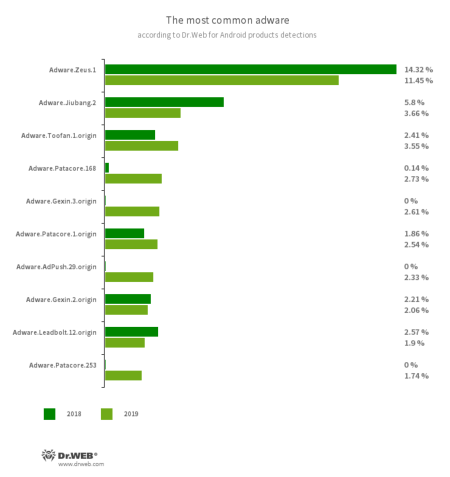

最も多く拡散されたアドウェアは、他のアプリやOSインターフェースの前面にバナーや広告動画を表示させるソフトウェアモジュールでした。これらのアドウェアはAndroidデバイスの動作を妨げるほか、上限のあるプランに加入していないユーザーは高額な料金を請求される可能性があります。

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Adware.Patacore.168

- Adware.Gexin.3.origin

- Adware.Patacore.1.origin

- Adware.AdPush.29.origin

- Adware.Gexin.2.origin

- Adware.Leadbolt.12.origin

- Adware.Patacore.253

- 広告から収益を得る目的でソフトウェア開発者によってアプリケーション内に組み込まれた広告モジュールです。デバイスの動作を妨げるような迷惑な広告やバナー、コマーシャル動画をモバイルデバイス上に表示させるよう設計されています。機密情報を収集してリモートサーバーに送信することもできます。

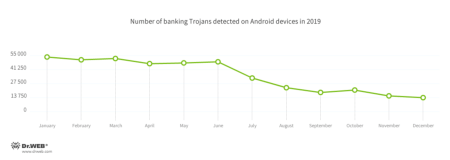

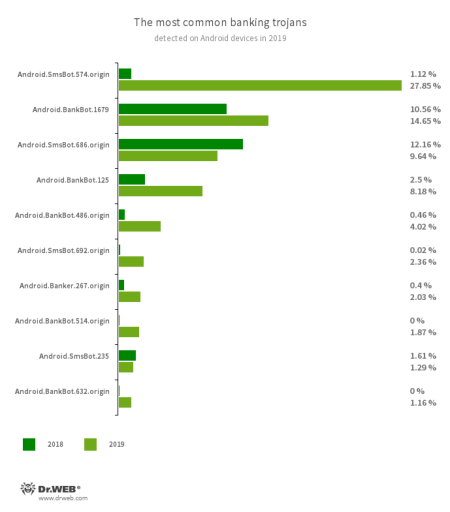

バンキング型トロイの木馬

Dr.Web for Androidによって検出された脅威の統計によると、2019年にAndroidデバイス上で検出されたバンキング型トロイの木馬の数は42万8000件となっています。拡散のピークは2019年前半で、その後は徐々に減少しています。

最も多く検出されたバンキング型トロイの木馬は Android.BankBot、 Android.SmsBot、 Android.Banker ファミリーに属するトロイの木馬となっています。以下のグラフは最も多く検出された上位10のAndroidバンカーを表しています。

- Android.SmsBot.574.origin

- Android.SmsBot.686.origin

- Android.SmsBot.692.origin

- Android.SmsBot.235

- サイバー犯罪者から受け取ったコマンドを実行するトロイの木馬です。テキストメッセージを傍受・送受信し、偽のウィンドウや通知を表示させるなどの悪意のある動作を実行することができます。多くはクレジットカードから金銭を盗むために使用されています。

- Android.BankBot.1679

- Android.BankBot.125

- Android.BankBot.486.origin

- Android.BankBot.514.origin

- Android.BankBot.632.origin

- 多機能なバンキング型トロイの木馬ファミリーに属し、幅広い悪意のある動作を実行することができます。主な機能はユーザーのアカウントにアクセスするための認証情報やその他の重要な情報を盗むことです。

- Android.Banker.267.origin

- フィッシングウィンドウを表示させ、機密情報を盗むバンキング型トロイの木馬です。

Dr.Webによる分類では Android.ZBot ファミリーに属するバンキング型トロイの木馬Flexnetのさまざまな亜種がここ数年の間ユーザーを脅かしています。2019年にはAndroidユーザーもこの危険なマルウェアの標的となりました。このトロイの木馬は人気のゲームやソフトウェアをダウンロードしてインストールするよう勧めるSMSスパムを使用して拡散されていました。

デバイス上に侵入すると、Flexnetは銀行口座とモバイルアカウントの両方から金銭を盗みます。まず、トロイの木馬はユーザーのアカウント残高を確認し、送金コマンドを含んだ複数のテキストメッセージを送信します。こうしてサイバー犯罪者は被害者のカードからお金を引き出してそれらを自分たちの口座に送金するだけでなく、さまざまなサービス(ホスティングプロバイダなど)の支払いや人気のゲーム内での購入の支払いに盗んだお金を使用します。この脅威に関する詳細についてはこちらの記事をご覧ください。

バンキング型トロイの木馬は2019年を通して多くの国のユーザーを脅かしました。日本のユーザーを攻撃したのは Android.Banker ファミリーに属するトロイの木馬の亜種で、これらトロイの木馬は偽の荷物追跡サイトから拡散されていました。

8月と10月にはブラジルのAndroidユーザーを標的としたバンカー Android.Banker.346.origin と Android.Banker.347.origin がDoctor WebのウイルスアナリストによってGoogle Play上で発見されました。これらの危険なマルウェアは2018年に検出されたトロイの木馬の亜種であり、Androidのアクセシビリティサービスを悪用してSMSメッセージから確認コードやその他の機密データなどの情報を盗みます。また、サイバー犯罪者からのコマンドに従ってフィッシングページを開くこともできます。

詐欺

サイバー犯罪者は引き続きさまざまな詐欺スキームにマルウェアを使用し続けています。例として、いくつかの簡単な質問に回答するだけで報酬を貰うことができるとして、アンケートに回答するようユーザーを誘うWebサイトを開くトロイの木馬が挙げられます。報酬を受け取るために、ユーザーはまず先にお金を支払わなくてはなりません。その支払いは身元を証明するため、または送金の手数料という名目になっています。それらのお金はサイバー犯罪者の懐に入り、ユーザーが報酬を受け取ることはありません。

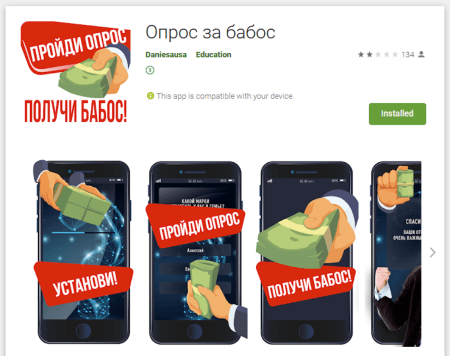

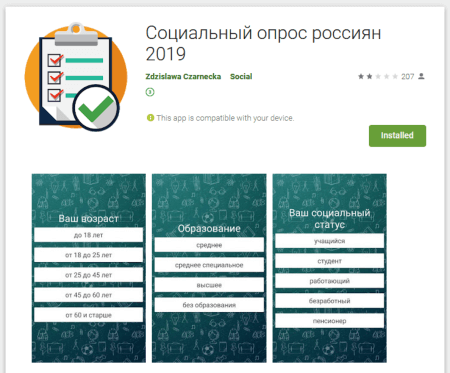

このスキームに使用されているトロイの木馬 Android.FakeApp ファミリーは2018年に広く拡散されていましたが、2019年にも再び活動が確認され、12カ月間に96.27%増加しています。これらトロイの木馬のほとんどは、多くのユーザーに信頼されているGoogle Playから拡散されています。そのため、手早く簡単に報酬を得ようとしてソフトウェアをインストールしたAndroidユーザーは、実際にはトロイの木馬をインストールしてしまっていることに気が付きません。

夏の初めには、このファミリーに属する別のトロイの木馬がDoctor Webのウイルスアナリストによって発見され、 Android.FakeApp.174 と名付けられました。このトロイの木馬は有名なブランドの公式ソフトウェアを装って拡散されていました。

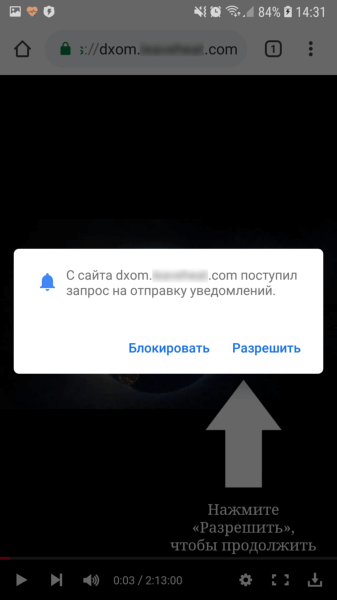

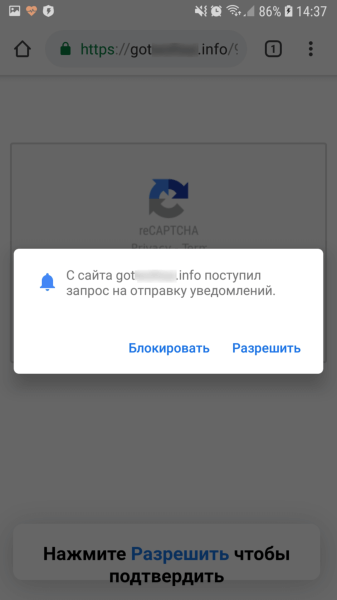

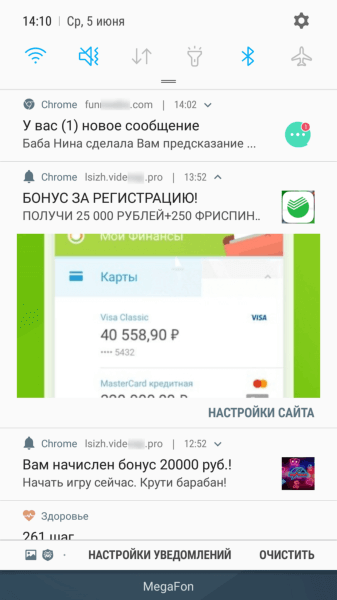

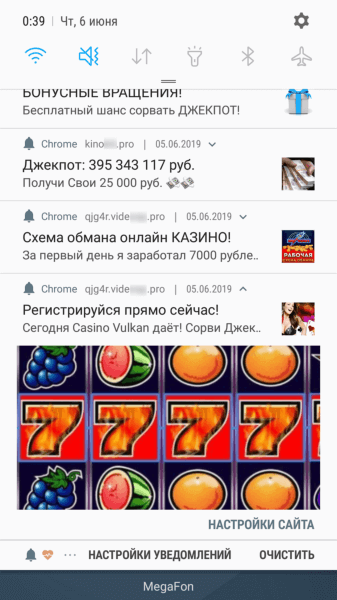

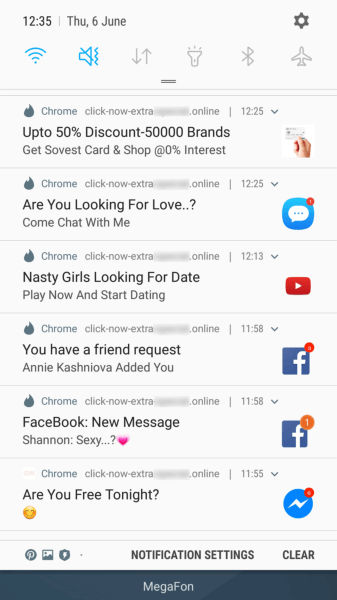

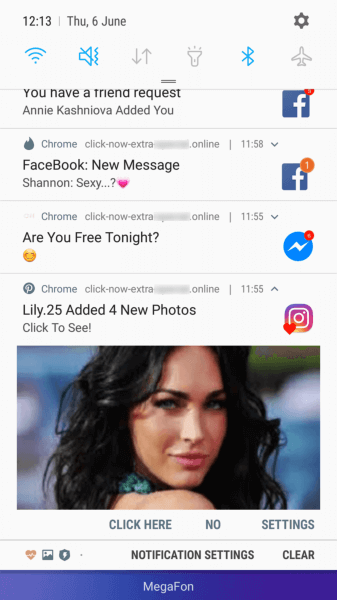

Android.FakeApp.174 はその設定内で指定されているWebサイトをGoogle Chromeで開きます。そのページからさまざまなアフィリエイトプログラムのページへと何度かリダイレクトを実行し、それらすべてのページでユーザーにWebプッシュ通知を許可するよう要求します。

ユーザーが通知を許可すると(Webプッシュ通知を購読すると)、Webサイトはユーザーに対して通知を大量に送信しはじめます。それらの多くは、銀行クライアント、ソーシャルメディア、インスタントメッセンジャーなどの良く知られた信頼できるオンラインサービスやアプリケーションの本物の通知のように見えます。それらのメッセージをクリックしてしまったユーザーはオンラインカジノ、偽のアンケートや抽選などの疑わしい内容のサイトへとリダイレクトされます。

今後の傾向と予測

2020年も、引き続きバンキング型トロイの木馬がAndroidユーザーを脅かす重大な脅威の1つになると考えられます。これらトロイの木馬は今後も進化を続け、サイバー犯罪者のニーズに応じてさまざまな悪意のある動作を実行する万能なマルウェアへと変化を遂げるでしょう。トロイの木馬を保護するメカニズムや悪意のあるコードを隠すメカニズムもさらに改良されていくものとみられます。

標的型攻撃も続き、サイバースパイ活動や機密情報の漏洩がユーザーを脅かすものと考えられます。執拗な広告の表示も引き続き問題となるでしょう。より多くの悪意のあるアプリケーションや不要なアプリケーションが迷惑な広告や通知を表示させるようになり、広告に表示されているアプリケーションをユーザーの介入なしに勝手にダウンロード・インストールしようとするトロイの木馬も増加していくものと考えられます。

マイニングトロイの木馬や、Androidデバイスのファームウェア内に組み込まれたマルウェアが新たに登場する可能性があります。また、Android OSに改良が加えられるまで、そのアクセシビリティサービスを悪用するトロイの木馬がユーザーを脅かし続けるでしょう。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます