ユーザーを有料サービスに登録させるAndroid向けクリッカー

Hot news | ウイルスレビュー(モバイル) | 全てのニュース | ウイルスデータベース

2019年10月18日

株式会社Doctor Web Pacific

ウイルスアナリストは Android.Click.322.origin、 Android.Click.323.origin、 Android.Click.324.origin と名付けられた、この悪意のあるコードの複数の亜種を特定しました。本来の目的を隠すため、また、トロイの木馬の検出を困難にするため、サイバー犯罪者はいくつかの手段を用いています。まず、クリッカーをカメラアプリや画像集などの無害なアプリケーション内に組み込み、そして実際にそれらのアプリケーションとして機能するようにしています。その結果、ユーザーや情報セキュリティエキスパートはそれらを明確に脅威であると判断することができません。

さらに、これらのマルウェアはすべて市販のJiaguパッカーによって保護されており、それにより、アンチウイルスソフトウェアによるマルウェアの検出やコード分析を困難にしています。こうして、トロイの木馬はGoogle Playに組み込まれたセキュリティツールによる検出を高確率で回避しています。

また、ウイルス開発者は良く知られた広告ライブラリや分析ライブラリを装ってこのトロイの木馬を拡散させています。ホストソフトウェアに追加された後、トロイの木馬は自身をFacebookやAdjust SDKに埋め込み、それらのコンポーネントに紛れ込みます。

このクリッカーは特定の国のユーザーのみを攻撃対象としています。ユーザーがそれらの国に居住していない場合は悪意のある動作を実行しません。

以下は、このトロイの木馬を含んでいるアプリケーションの例です。

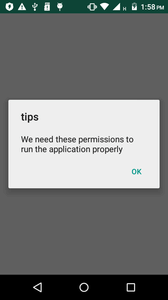

インストールされて起動されると、クリッカー(ここでは、例として亜種である Android.Click.322.origin を取り上げます)はOSの通知へのアクセスを許可するようユーザーに求めます。

ユーザーが許可を与えると、トロイの木馬は受信するテキストメッセージに関するすべての通知を隠し、それらメッセージを傍受することができるようになります。

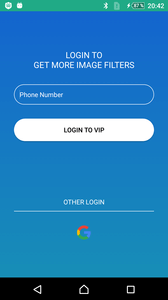

次に、クリッカーは感染したデバイスに関する技術的データをC&Cサーバーに送信し、SIMカードのシリアル番号を確認します。それが攻撃対象とする国のものであった場合、 Android.Click.322.origin は電話番号に関する情報をサーバーに送信します。同時に、特定の国のユーザーに対してフィッシングウィンドウを表示し、電話番号を入力するか、Googleアカウントにログインするよう促します。

ユーザーのSIMカードが、攻撃対象とする国で登録されたものではない場合、トロイの木馬はいずれのアクションも実行せず、悪意のある活動を停止します。攻撃対象となっているのは以下の国のユーザーです。

- オーストリア

- イタリア

- フランス

- タイ

- マレーシア

- ドイツ

- カタール

- ポーランド

- ギリシャ

- アイルランド

電話番号を送信した後、 Android.Click.322.origin はC&Cサーバーからのコマンドを待ちます。C&Cサーバーから送信されるコマンドには、ロードするWebサイトのアドレスとJavaScriptコードが含まれています。このコードはJavascriptInterface経由でクリッカーをコントロールし、デバイス上にポップアップ通知を表示させ、Webページ上でクリックを実行し、さらにその他の動作も行います。

Webサイトのアドレスを受け取ると、 Android.Click.322.origin はそれを非表示のWebViewで開き、そのページにJavaScriptコードとクリック用のパラメータをロードします。有料サービスのWebサイトを開いた後、トロイの木馬は該当するリンクやボタンを自動的にクリックします。次に、SMSメッセージから確認コードを傍受し、ユーザーの操作なしに登録を完了させます。

このクリッカーは設計上SMSにアクセスすることはできませんが、次のような方法でその制限をすり抜けています。まず、トロイの木馬のサービスがSMSを処理するデフォルトアプリケーションからの通知を監視します。メッセージを受信すると、サービスはシステム通知を隠し、受信したSMSに関する情報をそれらの通知から抽出して、トロイの木馬のブロードキャストレシーバに送信します。その結果、ユーザーには受信したSMSに関する通知が表示されず、何が起こっているのかを知ることができません。口座からお金が引き落とされて、またはメッセージメニューを開き有料サービスに関するテキストを目にして初めて、ユーザーは自分が登録されていることに気が付きます。

Doctor Webでは検出された悪意のあるアプリケーションについてGoogle社に報告を行い、それらはGoogle Playから削除されました。このクリッカーの既知の亜種はすべてDr.Web for Androidによって検出・削除されます。したがって、Dr.Webユーザーに危害が及ぶことはありません。

Android.Click.322.originの詳細(英語)

#Android, #Google_Play, #clicker, #paid_subscription

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます