Doctor Web:Google Playから拡散される危険なAndroid向けバックドア

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース | ウイルスデータベース

2019年7月16日

株式会社Doctor Web Pacific

Android.Backdoor.736.origin と名付けられたこのマルウェアは、OpenGL ES GUIのバージョンをチェックしてそのアップデートをダウンロードするアプリケーションOpenGL Pluginを装って拡散されています。

起動されると、 Android.Backdoor.736.origin は機密情報を収集したりファイルシステムを操作したりすることを可能にする重要なシステム権限を要求します。また、他のプログラムのインターフェースの前面にウィンドウを表示させるパーミッションも取得しようとします。

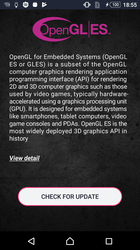

そのウィンドウには、OpenGL ES GUIのアップデートを「確認」するためのボタンがあります。ユーザーがボタンをタップすると、トロイの木馬はOpenGL ESの新しいバージョンを検索する動作をシミュレートしますが、これはユーザーを騙すためであり、実際には何も確認していません。

ユーザーがアプリケーションウィンドウを閉じると、 Android.Backdoor.736.origin はメイン画面のリストから自身のアイコンを削除し、代わりにショートカットを作成します。ショートカットを削除してもマルウェア自体に影響はないため、これによりユーザーがトロイの木馬を削除することが難しくなります。

Android.Backdoor.736.origin はバックグラウンドで常にアクティブな状態にあり、そのアイコンやショートカットからのみでなく、システム起動時やサイバー犯罪者からのコマンドに応じて Firebase Cloud Messaging 経由で自動的に起動することができます。このトロイの木馬の主な悪意のある機能は、プログラムリソースと同じディレクトリに置かれている暗号化された補助ファイルに含まれています。このファイルは Android.Backdoor.736.origin が起動する度に復号化され、メモリにロードされます。

バックドアは、犯罪者からのコマンドを受信し、収集したデータを送信するために、複数のC&Cサーバーと通信を行います。サイバー犯罪者は Firebase Cloud Messaging サービス経由でもトロイの木馬をコントロールすることができます。 Android.Backdoor.736.origin は以下の動作を実行することができます。

- 連絡先リストに含まれている連絡先に関する情報をサーバーに送信する

- テキストメッセージに関する情報をサーバーに送信する(調査の対象となったトロイの木馬のバージョンはこの権限を持っていませんでした)

- 通話履歴をサーバーに送信する

- デバイスの位置情報をサーバーに送信する

- DexClassLoadeクラスを使用してAPKファイルまたはDEXファイルをダウンロードして起動する

- インストールされているソフトウェアに関する情報をサーバーに送信する

- 指定された実行ファイルをダウンロードして起動する

- サーバーからファイルをダウンロードする

- 指定されたファイルをサーバーにアップロードする

- 指定されたディレクトリまたはメモリカード内のファイルに関する情報をサーバーに送信する

- シェルコマンドを実行する

- コマンドで指定されたアクティビティを起動する

- Androidアプリケーションをダウンロード・インストールする

- コマンドで指定された通知を表示する

- コマンドで指定されたパーミッションを要求する

- トロイの木馬に与えられたパーミッションのリストをサーバーに送信する

- 指定された期間中、デバイスがスリープモードにならないようにする

Android.Backdoor.736.origin はサーバーに送信するすべてのデータをAESで暗号化します。リクエストはそれぞれ、現在時刻に基づいて生成される固有のキーで保護されています。同じキーを使用してサーバーの応答が暗号化されます。

Android.Backdoor.736.origin は複数の方法でアプリケーションをインストールすることができます。

- システムがroot権限を持っている場合、自動的に(シェルコマンドを使用して)

- システムのパッケージマネージャを使用して(システムソフトウェアのみ)

- ユーザーがインストールを確認するための、システムの標準インストールダイアログを表示させることで

このバックドアはあらゆるコンテンツを含んだウィンドウや通知を表示させることができるため、スパイウェアとして動作するだけでなくフィッシングにも使用される可能性があり、深刻な脅威であると言えます。さらに、他の悪意のあるアプリケーションをダウンロード・インストールすることができ、任意のコードを実行する機能も備えています。たとえば、犯罪者から受け取ったコマンドに従って、ルート権限を取得するためのエクスプロイトをダウンロードして起動することができます。これにより、 Android.Backdoor.736.origin はユーザーの許可なしに他のプログラムをインストールすることができるようになります。

Doctor Webは、このトロイの木馬についてGoogle社に報告を行いました。本記事掲載時点で Android.Backdoor.736.origin はGoogle Playから削除されています。

Dr.Web for Androidは Android.Backdoor.736.origin とそのコンポーネントを検出・削除することができます。そのため、このトロイの木馬がDr.Webユーザーに危害を与えることはありません。

Android.Backdoor.736.originの詳細(英語)

#Android, #backdoor, #Google_Play, #spyware

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます