2020年のウイルスレビュー

2021年2月2日

株式会社Doctor Web Pacific

2020年に最も多く拡散された脅威は、他のマルウェアを拡散させてインストールするドロッパー型トロイの木馬や、デバイスの操作を妨げるアドウェアの組み込まれたアプリケーション、感染させたシステム上で実行ファイルを実行し一連の悪意のある機能を備えたダウンローダ型トロイの木馬のさまざまな亜種でした。また、2020年を通して、ポピュラーなリモートデスクトップソフトウェアの機能を悪用するトロイの木馬プログラムがハッカーグループによって積極的に拡散されました。そのほか、攻撃者が感染したコンピューターを遠隔操作して悪意のあるペイロードを侵入させることを可能にするリモートアクセス型トロイの木馬RATによる攻撃も複数確認されています。

さらに2020年には企業を狙った大規模な複数の標的型攻撃についてDoctor Webによる調査が行われました。この調査の過程で、さまざまな国家機関のコンピューターを感染させていたトロイの木馬ファミリーが複数発見されました。

メールトラフィック内では、バンキング型トロイの木馬やスティーラー、VB.NET言語で記述されたバックドアのさまざまな亜種、望んでいない危険なサイトにユーザーをリダイレクトさせる悪意のあるスクリプトが多く検出されています。また、Microsoft Officeプログラムの脆弱性を悪用するマルウェアもEメールを通じて広く拡散されました。

検出されたマルウェアの多くはWindowsユーザーを標的としたものでしたが、macOSユーザーも危険にさらされています。2020年にはランサムウェアやスパイウェア、そして実行中のプロセスを隠すルートキットがmacOSユーザーを襲いました。また、潜在的に危険なペイロードをコンピューター上にロードするアドウェアインストーラが、一般的なアプリケーションや便利なアプリケーションを装って広く拡散されました。最も高いリスクにさらされているのは、組み込みのセキュリティシステムを無効にし、信頼できないソースからアプリケーションをダウンロードしているユーザーです。

Androidモバイルデバイスのユーザーも例外ではありません。アドウェア、スパイウェア、バンキング型トロイの木馬、そして別の悪意のあるアプリケーションをダウンロードし任意のコードを実行するあらゆる種類のダウンローダがAndroidユーザーを脅かしました。これらマルウェアの大半がGoogle Playから拡散されています。

2020年の主な傾向

- ランサムウェアを使用したものを含む、標的型攻撃の増加

- ソーシャルエンジニアリングを使用したフィッシング攻撃やフィッシングキャンペーン数の増加

- macOSを標的とする新たな脅威の出現

- Androidを標的とするマルウェアがGoogle Playから多数拡散

2020年の最も注目すべきイベント

2月、Doctor Webのウイルスアナリストは人気の高いソフトウェアプラットフォーム CNET 上にある動画編集ソフトウェア VSDC のダウンロードリンクが侵害されているということを報告しました。訪問者は正規ソフトウェアの代わりに悪意のあるソフトウェアがバンドルされた改変されたインストーラを受け取ります。その結果、サイバー犯罪者が感染したコンピューターにリモートでアクセスすることが可能になります。リモートアクセスは TeamViewer ユーティリティと、不正な接続を確立する悪意のあるライブラリ BackDoor.TeamViewer のコンポーネントを使用して行われます。このバックドアを使用することで、サイバー犯罪者はペイロードモジュールを持つ別の悪意のあるアプリケーションを感染したデバイス上に侵入させることができます。

3月、Doctor Webのウイルスアナリストはニュースブログから企業サイトまで、WordPress CMS を使用して作成された複数のWebサイトが侵害されているということを明らかにしました。サイトの訪問者はハッキングされたページのコードに埋め込まれた JavaScript のスクリプトによってフィッシングサイトへリダイレクトされ、そこで Chrome ブラウザの重要なセキュリティアップデートをインストールするよう促されます。実際にダウンロードされるファイルは、犯罪者が感染したコンピューターにリモートでアクセスすることを可能にするマルウェアインストーラです。この攻撃でも、サイバー犯罪者は接続を確立して実行中のプログラムを隠すためにトロイの木馬ライブラリと正規の TeamViewer コンポーネントを使用しています。

2020年の夏、Doctor Webのウイルスラボはカザフスタンとキルギスの国家機関に対するAPT攻撃に関する大規模な調査報告を公表しました。この調査の過程において、これまで知られていなかったマルチモジュールなトロイの木馬のファミリー XPath が発見されました。 XPath はコンピューターへの不正アクセスを可能にし、犯罪者から受け取ったコマンドに応じてさまざまな悪意のある動作を実行するよう設計されています。このトロイの木馬は、マルウェアの動作におけるそれぞれの段階に合わせて各コンポーネントがその機能を実行するという複雑な感染メカニズムを用いています。その上、侵害されたシステム内でのネットワークアクティビティと存在の痕跡を隠すためのルートキットも備えています。

その後、Doctor Webのウイルスラボでは、キルギスの国家機関のローカルネットワーク内の感染したコンピューター上で発見された新たなマルウェアのサンプルを受け取りました。最も興味深い発見がマルチモジュールバックドア ShadowPad です。調査によって得られたデータから、 ShadowPad は前回攻撃を受けた組織の侵害されたネットワーク内で発見されたまた別のマルチモジュールAPTバックドアである PlugX を進化させたものである可能性が高いと考えられます。 ShadowPad と PlugX のサンプルにおけるコードの類似点やネットワークインフラストラクチャの共通点についてはこちらの記事をご覧ください。

9月、Doctor Webはロシアの複数の燃料・エネルギー企業を標的とするソーシャルエンジニアリングを使用したスピア(標的型)フィッシングキャンペーンを検出しました。感染には悪意のあるファイルが添付されたメールが使用されています。ファイルが開かれるとバックドアがインストールされ、サイバー犯罪者が感染したコンピューターを操作することが可能になります。使用されていたドキュメント、マルウェア、インフラストラクチャの分析結果から、この攻撃は中国のAPTグループの一つによって実行されたものであると言うことができます。

11月、Doctor Webのウイルスアナリストは企業ユーザーを標的としたフィッシング攻撃を検出しました。攻撃に使用されたメールには、コンピューターを遠隔操作するためのツールである Remote Utilities ソフトウェアを密かにインストールして起動させるトロイの木馬が含まれていました。また、添付ファイルにはソフトウェアコンポーネントも含まれています。攻撃者はメールの受信者をだまして悪意のある添付ファイルを開かせるためにソーシャルエンジニアリングを使用しています。

このメールは刑事事件の捜査のために検察庁に赴くよう受信者に要求する公式通知を装っています。

マルウェアに関する状況

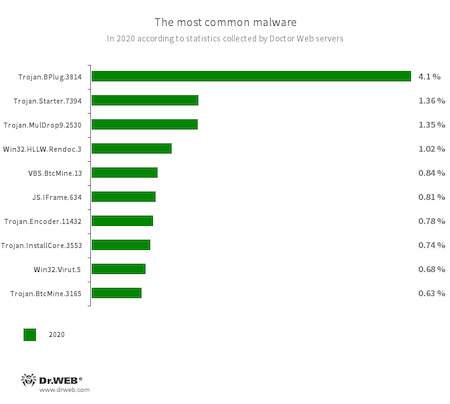

Dr.Webの統計分析によると、2020年には別の悪意のあるアプリケーションをインストールし任意のコードを実行するドロッパー型トロイの木馬やダウンローダ型トロイの木馬が最も多く検出されています。また、デバイス上で密かに仮想通貨をマイニングするトロイの木馬やスクリプトも依然としてユーザーを脅かしています。

- Trojan.BPlug.3867

- 表示されたWebページにWebインジェクションを実行し、サードパーティの広告をブロックするよう設計された悪意のあるブラウザ拡張機能です。

- Trojan.Starter.7394

- 感染させたシステム内で、特定の悪意のある機能を持った実行ファイルを起動させることを主な目的としたトロイの木馬です。

- Trojan.MulDrop9.2530

- マルウェアを拡散しインストールするドロッパー型トロイの木馬です。

- Win32.HLLW.Rendoc.3

- 他の拡散経路に加えてリムーバブルメディア経由でも拡散されるネットワークワームです。

- VBS.BtcMine.13

- 密かに仮想通貨をマイニングするよう設計された、VBS言語で書かれた悪意のあるスクリプトです。

- JS.IFrame.634

- HTMLページに埋め込まれたスクリプトです。ページを開いたユーザーは、スクリプトによって望んでいないサイトへとリダイレクトされます。

- Trojan.Encoder.11432

- WannaCryとして知られるマルチコンポーネントなネットワークワームです。複数のコンポーネントを持ち、ランサムウェア型トロイの木馬はそのうちの1つにすぎません。

- Trojan.InstallCore.3553

- バンドルされたソフトウェアを不正な方法で配信する、難読化されたインストーラです。

- Win32.Virut.5

- 実行ファイルを感染させるポリモーフィック型ウイルスです。IRCチャンネルを使用して感染したコンピューターを操作する機能を備えています。

- Trojan.BtcMine.3165

- 感染させたコンピューターのリソースを使用して密かに仮想通貨をマイニングするよう設計されたトロイの木馬です。

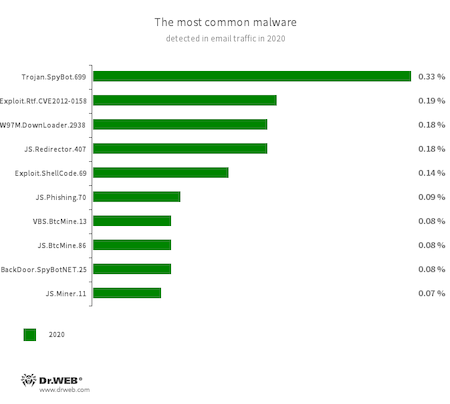

メールトラフィックでは、バンキング型トロイの木馬やバックドア、Microsoft Officeプログラムの脆弱性を悪用するマルウェアが最も多く検出されています。そのほか、密かにマイニングを行うスクリプトやフィッシングのためのスクリプト、ユーザーを望んでいない危険なサイトにリダイレクトするスクリプトも拡散されています。

- Trojan.SpyBot.699

- マルチモジュールのバンキング型トロイの木馬です。サイバー犯罪者が感染したデバイス上でさまざまなアプリケーションをダウンロード・起動させ、任意のコードを実行することを可能にします。

- Exploit.CVE-2012-0158

- 改変されたMicrosoft Officeドキュメントで、悪意のあるコードを実行するために脆弱性 CVE2012-0158 を悪用します。

- W97M.DownLoader.2938

- Microsoft Officeドキュメントの脆弱性を悪用するダウンローダ型トロイの木馬のファミリーです。感染させたコンピューターに別の悪意のあるプログラムをダウンロードすることができます。

- JS.Redirector.407

- Webページのコードに埋め込まれた悪意のあるJavaScriptスクリプトです。ユーザーをフィッシングサイトや広告サイトにリダイレクトするよう設計されています。

- Exploit.ShellCode.69

- 脆弱性 CVE-2017-11882 を悪用する、悪意のあるMicrosoft Officeドキュメントです。

- JS.Phishing.70

- フィッシングページを生成する悪意のあるJavaScriptスクリプトです。

- VBS.BtcMine.13

- 仮想通貨を密かにマイニングするよう設計された、VBSで書かれた悪意のあるスクリプトです。

- JS.BtcMine.86

- 仮想通貨を密かにマイニングするよう設計された、JavaScriptで書かれた悪意のあるスクリプトです。

- BackDoor.SpyBotNET.25

- .NET言語で記述されたバックドアで、ファイルシステムを操作し(ディレクトリをコピー、作成、削除するなど)、プロセスを終了させ、スクリーンショットを撮るよう設計されています。

- JS.Miner.11

- 仮想通貨を密かにマイニングするよう設計された、JavaScriptで書かれたスクリプトのファミリーです。

暗号化ランサムウェア

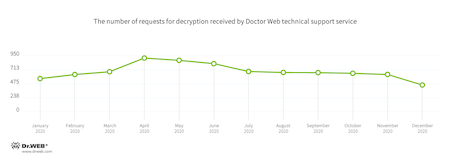

2019年と比較して、2020年には暗号化ランサムウェアに感染したユーザーからDoctor Webのテクニカルサポートに寄せられるリクエストの数に18.4%の減少が見られました。以下のグラフは2020年におけるリクエスト数の推移を表しています。

2020年に最も多く検出された暗号化ランサムウェア:

- Trojan.Encoder.26996

- STOPランサムウェアとして知られるランサムウェア型トロイの木馬です。サーバーからプライベートキーを取得しようと試み、失敗した場合はハードコードされたプライベートキー使用します。ストリーム暗号 Salsa20 でユーザーのデータを暗号化する数少ないランサムウェア型トロイの木馬の1つです。

- Trojan.Encoder.567

- Delphiで記述されたランサムウェア型トロイの木馬です。異なる暗号化アルゴリズムを使用する多くのバージョンが存在します。通常、メールの添付ファイルとして拡散されます。

- Trojan.Encoder.29750

- Limbo/Lazarusファミリーに属するランサムウェア型トロイの木馬です。ハードコードされたキーを持っています。このキーは、C&Cサーバーに接続できず、生成されたキーのプライベート部分をアップロードできない場合に使用されます。

- Trojan.Encoder.858

- Troldeshランサムウェアとして知られるランサムウェア型トロイの木馬です。起動直後に初期化されるTorを使用してコンパイルされ、トロイの木馬にアドレスがハードコードされているブリッジの1つに接続されます。CBCモードでAESアルゴリズムを使用してユーザーデータを暗号化します。

- Trojan.Encoder.11464

- Scarabランサムウェアとして知られるランサムウェア型トロイの木馬です。最初に発見されたのは2017年6月で、当初はNecursボットネットを介して拡散されていました。 AES-256 および RSA-2048 アルゴリズムを使用してユーザーデータを暗号化します。

危険なサイトと非推奨サイト

Parental Control(Office Control)とSpIDer Gateのデータベースには、非推奨サイトや潜在的に危険なサイトのアドレスが定期的に追加されています。それらは詐欺サイトやフィッシングサイト、マルウェアを拡散するサイトのアドレスです。2020年に追加されたアドレス数は第3四半期に最も多く、第2四半期に最も少なくなっています。以下のグラフは2020年にデータベースに追加されたアドレス数の推移を表しています。

ネットワーク詐欺

2月、Doctor Webはすべてのロシア国民に対して一時金の支払いを提供すると称したメッセージを用いた大規模なフィッシングキャンペーンが Instagram 上で確認されたことについてユーザーに注意を促しました。サイバー犯罪者は実際のニュース番組から必要な断片のみを切り抜き、それらをニュース報道からの抜粋として提供していました。さらにその動画には、ロシア連邦経済発展省の公式サイトを装ったフィッシングサイト上で入力フォームに入力する際の手順を説明する追加の映像が挿入されています。

2020年を通して、政府機関の公式サイトを装った詐欺サイトが多数、Doctor Webのインターネットアナリストによって特定されました。多くの場合、それらは存在しない補償の受取りや大企業への投資を促すものとなっています。

それらサイトの訪問者は、利益を得るためにクレジットカード情報を含む個人情報を入力し、前金を支払うよう要求されます。こうして被害者はお金を失うのみでなく個人情報までスキャマーに渡してしまうことになります。

モバイルデバイス

2020年には、さまざまな悪意のあるアプリケーションや不要なアプリケーションがAndroidデバイスのユーザーを脅かしました。代表的な例として、迷惑な広告やバナーを表示させるあらゆる種類のアドウェア型トロイの木馬があげられます。そのようなトロイの木馬のうち、多く拡散されていたのが Android.HiddenAds ファミリーに属する悪意のあるプログラムです。これらのプログラムはGoogle Playやその他のチャンネルから拡散されていました。Doctor Web のウイルスアナリストは2020年を通してGoogle Play上でこれらトロイの木馬を数十種類特定し、それらは330万人以上のユーザーにダウンロードされていました。この種の悪意のあるアプリケーションはAndroidデバイス上で検出された脅威全体の13%以上を占めていました。

3月にはBeanShellスクリプトでコマンドを実行するほか、広告を表示することもできる多機能なトロイの木馬 Android.Circle.1 もGoogle Play上で発見されました。このトロイの木馬はリンクをたどってWebサイトを開き、そこにあるバナーをクリックすることができます。後日、このファミリーに属するまた別のマルウェアも発見されています。

2020年にAndroidユーザーを脅かしたもう一つの代表的な脅威がさまざまなダウンローダ型トロイの木馬です。なかでも任意のコードをダウンロードして実行する Android.RemoteCode ファミリーに属する亜種が多数拡散されました。この種のマルウェアはAndroidデバイス上で検出された脅威全体の14%以上を占めていました。また、別のアプリケーションをダウンロードしてインストールする Android.DownLoader や Android.Triada ファミリーに属するトロイの木馬もAndroidユーザーを脅かしました。

インストールせずにアプリを起動することを可能にする、 Tool.SilentInstaller や Tool.VirtualApk などの潜在的に危険なユーティリティも広く拡散されました。マルウェア作成者は、いろいろなソフトウェアを配信してパートナーサービスから報酬を得る目的でこれらのツールを積極的に使用しています。

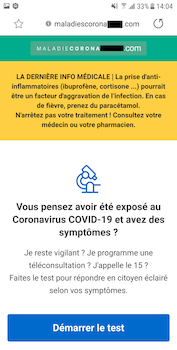

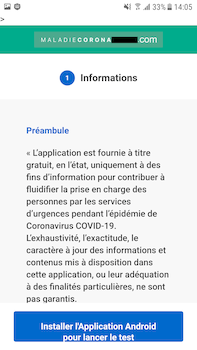

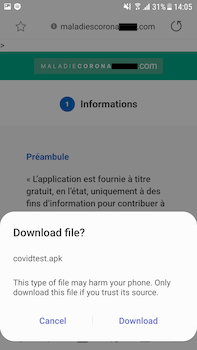

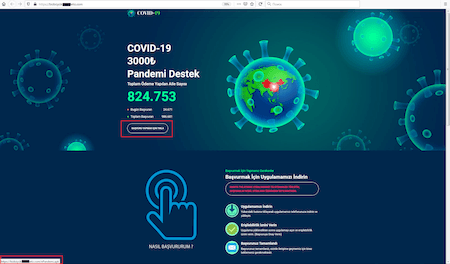

2020年には新型コロナウイルスのパンデミックに乗じて悪意のあるアプリケーションや不要なアプリケーションを拡散させる手口も広く用いられました。新型コロナウイルスに関する情報を提供するアプリや医療系アプリ、または金銭的支援を受けるためのアプリをインストールするようユーザーをだます数々の詐欺サイトが登場しました。実際にそれらのサイトからAndroidデバイス上にダウンロードされるのはスパイウェアやバンキング型トロイの木馬、ランサムウェアなどのマルウェアです。

2020年を通して、Doctor Webのウイルスアナリストは詐欺サイトを開くよう設計された Android.FakeApp ファミリーに属する悪意のあるアプリケーションを多数Google Play上で特定しました。これらトロイの木馬は社会的給付や補償に関する情報を提供するソフトウェアを装って拡散されていました。パンデミックによる厳しい経済状況が続く中、多くのAndroidユーザーがこの手の情報に興味を示し、罠に陥ってしまっています。

また、2020年にはユーザーをトラッキングするAndroidアプリケーションも多数発見されています。これらのアプリはサイバースパイ活動のほか、メッセージや写真、ドキュメント、連絡先情報、デバイスの位置情報、通話の内容など多岐にわたる個人情報を収集するために使用される可能性があります。

今後の傾向と予測

2020年には大量のマルウェア拡散のみでなく、世界中の企業を標的としたAPT攻撃が相次いで確認されました。

ランサムウェアは2021年も引き続き拡散され続け、暗号化ランサムウェアを用いた標的型攻撃はますます民間企業や法人部門をターゲットとするようになると予想されます。 RaaS(Ransomware as a Service)モデルの普及がその展開に拍車をかけています。情報セキュリティコストの削減もそのようなインシデントを急増させる一因となる可能性があります。

2021年もバンキング型トロイの木馬やアドウェア型トロイの木馬、マイニング型トロイの木馬、ランサムウェア、スパイウェアがユーザーを脅かし、金銭や個人情報を盗もうと試みる攻撃者による新たな詐欺スキームやフィッシングキャンペーンが出現するものと考えられます。

macOSやAndroid、LinuxなどのOSを搭載したデバイスのユーザーも引き続き標的となり、これらのプラットフォームを対象としたマルウェアが今後も拡散され続けるでしょう。IoTデバイスを狙った攻撃も増え、いっそう高度化されていくものと考えられます。サイバー犯罪者はあらゆる手を尽くして攻撃の手口を巧妙に進化させ続けています。サイバー攻撃から身を守るために情報セキュリティのルールを遵守し、すべてのデバイスに信頼性の高いアンチウイルスを使用することが重要です。