Google Chromeのアップデートを装って拡散される危険なバックドア

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2020年3月26日

株式会社Doctor Web Pacific

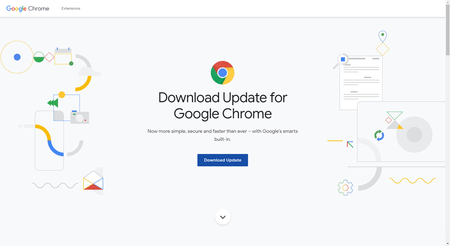

Doctor Webのウイルスラボによる調査の結果、この攻撃は以前に人気の動画編集である VSDC の偽のインストーラを VSDC の公式サイトやCNETソフトウェアプラットフォームから拡散させていたハッカーグループによるものであるということが明らかになっています。今回の攻撃では、ハッカーは複数のWebサイトへの管理者アクセスを取得し、それらのサイトを感染チェーンに使用しています。侵害したページに悪意のある JavaScript コードを埋め込み、それによってユーザーをフィッシングサイトへリダイレクトさせますが、そのサイトは正規の Google サイトを装っています。

攻撃の対象となるユーザーは地理位置情報とブラウザの検出に基づいて決定され、 Google Chrome ブラウザを使用している、米国、カナダ、オーストラリア、英国、イスラエル、トルコのユーザーとなっています。ダウンロードされるファイルは偽の NordVPN インストーラと同じ有効なデジタル署名を持っているという点にも注目する必要があります。この偽の NordVPN インストーラもまた、同じハッカーグループによって拡散されているものです。

感染メカニズムは次のようになっています。インストーラが起動されると、リモートコントロールアプリケーション TeamViewer のファイルを含んだフォルダが %userappdata% ディレクトリに作成され、パスワード保護された2つのSFXアーカイブが展開されます。アーカイブの1つにはコンポーネントが2つ含まれています。感染したコンピューターへの不正な接続確立を可能にする悪意のある msi.dll ライブラリと、 Google[.]com スタートページで Chrome ブラウザを起動するためのバッチファイルです。もう1つのアーカイブには Microsoft Windows に組み込まれているアンチウイルス保護を回避するためのスクリプトが含まれています。 msi.dll ライブラリは TeamViewer プロセスによってRAMメモリ内にロードされ、同時にその動作をユーザーから隠します。

このバックドアを使用することで、犯罪者はマルウェアと一緒に以下のようなペイロードモジュールを感染したデバイス上に侵入させることが可能です。

- X-Key(キーロガー)

- Predator The Thief(スティーラー)

- RDPプロトコルを使用して遠隔操作するためのトロイの木馬

上記のマルウェアはすべてDr.Webによって検出・削除されるため、Dr.Webユーザーに危害が及ぶことはありません。悪意のあるコンテンツを含んだフィッシングページは、Dr.Webの危険なサイトと非推奨サイトデータベースに追加されています。