2018年のウイルスレビュー

2019年1月17日

株式会社Doctor Web Pacific

2018年には、密かに仮想通貨をマイニングするトロイの木馬が拡散され、Microsoft Windowsユーザーのみでなく様々なLinuxデバイスのユーザーも悪意のあるソフトウェアの標的となりました。感染させたコンピューター上でファイルを暗号化し、復元させるための身代金を要求するエンコーダ―も未だ勢いを失ってはいません。2月と4月には、そのようなトロイの木馬のファミリーに属する2つの新たな亜種がDoctor Webのエキスパートによって発見されました。そのうちの1つは、ウイルス作成者の主張に反して、身代金を支払った後もファイルを復元することができませんでした。

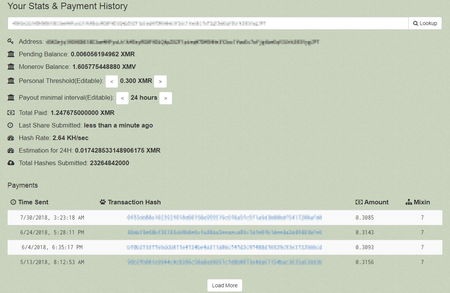

2018年3月下旬、Doctor WebはYouTubeから拡散されている Trojan.PWS.Stealer.23012 について調査を行いました。このトロイの木馬はPythonで書かれており、感染したデバイスからファイルやその他の機密情報を盗みます。調査の結果、このマルウェアとその複数の亜種について作成者を特定することができました。また別の調査では、 Trojan.PWS.Steam.13604 を使用してゲームプラットフォーム「Steam」から機密情報を盗んでいた犯罪者が特定されました。 Trojan.PWS.Steam.13604 は、この目的に特化して作成されています。10月には、インターネットユーザーから何万ドルもの金銭を騙し取ったオンライン仮想通貨詐欺の活動について徹底的な調査が行われました。

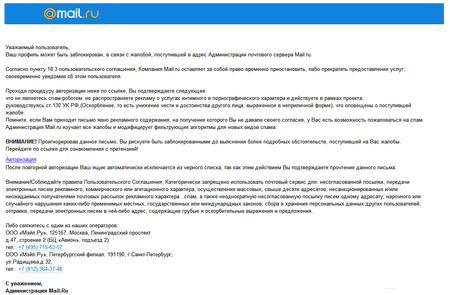

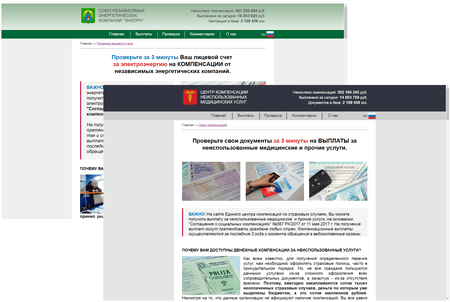

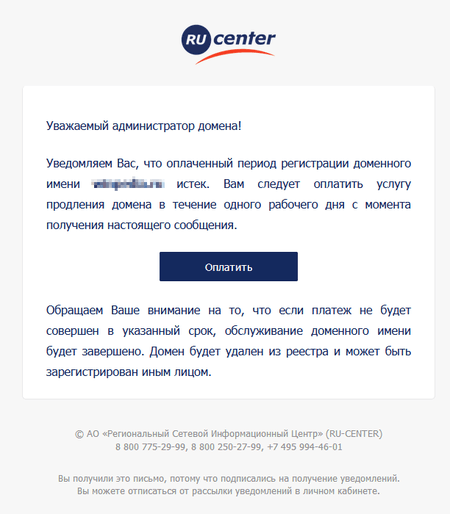

2018年を通して、サイバー犯罪者はユーザーを偽のWebサイトに誘い込み、迷惑メールを送信していました。2018年の初めには、ユーザーのログインとパスワードを取得しようと試みる Mail.Ru グループからのものを装ったメールが送信され、春には、報酬を提供するとする偽のメールが送信されるようになり、そして夏には、所有するドメイン名の登録を更新するための料金を支払うよう要求する、ホスティングプロバイダ RU-CENTER からのものを装ったメールがドメイン管理者を襲いました。

2018年、Androidモバイルデバイスのユーザーもウイルス作成者の標的となりました。1月には、ダウンロード数450万を超える感染したゲームがGoogle Play上で発見され、その後間もなくして、テレビやストリーミングボックス、ルーター、その他のIoTデバイスなど、スマートデバイスの8%を感染させることのできる、Android向けのマイニングソフトウェアが発見されました。

2018年を通して、マルウェアアナリストは幅広い機能を備えたAndroid向けバンキング型トロイの木馬の拡散についてユーザーに対して注意喚起を行っています。また、ポピュラーなAndroidアプリケーションを装った複数の偽のアプリがフィッシングに使用されているということも明らかになりました。モバイルデバイスを標的とするトロイの木馬の中には、ユーザーを有料サービスに登録させるものや、見えない広告を通じて収益を得るものがあり、さらに、感染したデバイス上に他のマルウェアをダウンロードするものも発見されています。

2018年の主な傾向

- 感染したコンピューターのハードウェアを使用して仮想通貨を密かにマイニングするよう設計された、トロイの木馬マイナーの拡散

- LinuxおよびIoTを標的とする新たな悪意のあるプログラム

- Android搭載デバイスを狙うさらなるマルウェア

2018年の最も注目すべきイベント

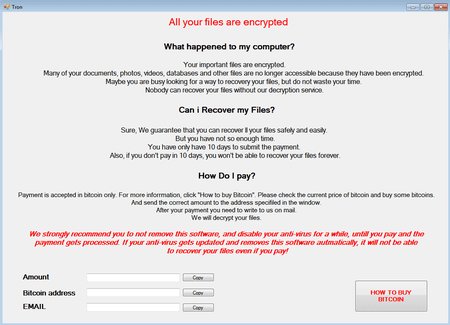

2018年2月、新たなトロイの木馬エンコーダが発見され、 Trojan.Encoder.24384 としてDr.Webのウイルスデータベースに追加されました。このマルウェアは感染したデバイス上で実行中のアンチウイルスに関する情報を収集し、サイバー犯罪者の用意したリストに従って実行中のプログラムを終了させることができます。 Trojan.Encoder.24384 は、いくつかのサービスフォルダやシステムフォルダを除いて、ハードドライブやリムーバブルメディア、ネットワークドライブ上のファイルを暗号化します。

Trojan.Encoder.25129 と呼ばれるまた別のエンコーダはデバイスのIPアドレスに基づいてユーザーの所在地を確認します。このトロイの木馬は、デバイスがロシア、ベラルーシ、カザフスタンにある場合、またはシステムの言語や地域の設定でロシア語やロシアが設定されている場合にはファイルを暗号化しないよう設計されています。しかしながら、コードのエラーにより、このエンコーダーはIPアドレスの所在地に関係なくすべてのファイルを暗号化します。悪意のある動作を完了すると、トロイの木馬は身代金を要求するウィンドウを表示させます。

残念ながら、このトロイの木馬のコードに含まれるエラーは1つだけではありませんでした。そのエラーが原因となり、暗号化されたファイルを復元することができないということが、やがて明らかになりました。これにより、重要なファイルをタイムリーにバックアップすることの重要性が改めて強調される形となりました。

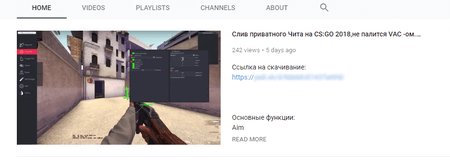

3月下旬、Pythonで書かれ、機密情報を盗む目的で設計されたスパイウェア Trojan.PWS.Stealer.23012 についてDoctor Webのアナリストによる調査が行われました。このマルウェアと、その複数の亜種は、YouTube動画のコメント内にあるリンクから拡散されていました。それら動画の多くは、特別なアプリケーションを使用した、ゲームでのチーティング方法 (いわゆる「チート行為」) に焦点を当てたもので、Twitter上で積極的に宣伝されています。

1カ月半の後、Doctor Webのエキスパートはこれらトロイの木馬の作成者を特定することに成功しました。このマルウェアとその亜種は、Chromeブラウザに保存されたパスワードとCookieを盗むほか、 Telegram、 FileZilla FTPクライアントから情報を盗み、事前に指定されたリストに従って画像やOffice文書をコピーします。亜種の1つは、様々なTelegramチャンネルで広く宣伝されていました。盗んだファイルのアーカイブをアップロードするクラウドストレージのログインとパスワードがトロイの木馬に組み込まれていたことが、Doctor Webのウイルスアナリストによるマルウェアの作成者とそのすべてのクライアントの特定に繋がりました。

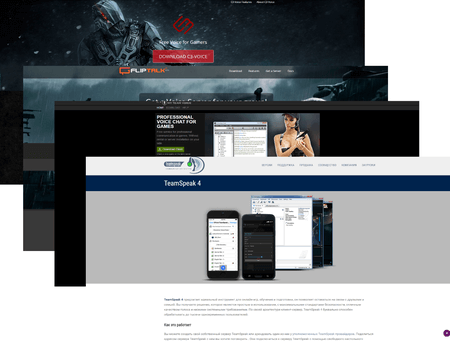

5月下旬には、ゲームプラットフォーム「Steam」のユーザーから個人情報を盗むスパイウェアの作成者に関するまた別の調査が行われました。この犯罪者は、ボットが勝つようになっている詐欺ルーレット(プレイヤーが様々なゲームアイテムを売ることのできるオークション)やマルウェアの貸出など、収益を得るための複数の手法を用いていました。トロイの木馬の拡散には、ソーシャルエンジニアリングや偽のWebサイトが使用されていました。

スパイウェア Trojan.PWS.Steam.13604 と Trojan.PWS.Steam.15278 の動作原理、およびそれらの作成者に関する詳細については、 こちらの記事をご覧ください。

夏には、悪名高いエンコーダ Trojan.Encoder.12544 (別名Petya、 Petya.A、 ExPetya、 WannaCry-2) と同じ手法を用いて拡散される新たなマイナー Trojan.BtcMine.2869 についてDoctor Webのアナリストによる警告が発表されました。このトロイの木馬は、コンピュータークラブやインターネットカフェを自動化するためのソフトウェアの更新メカニズムを利用してユーザーのコンピューターを感染させていました。2018年5月24日から7月4日の間に2,700台を超えるコンピューターがこのマイナーに感染しています。

9月、Doctor Webのスペシャリストは、Adobe Readerを装って拡散され、ブラジルの金融機関利用者を標的とするバンキング型トロイの木馬 Trojan.PWS.Banker1.28321 を発見しました。

ユーザーがブラジルの様々な金融機関のインターネットバンキングサイトをブラウザのウィンドウで開くと、 Trojan.PWS.Banker1.28321 は密かにWebページを置き換え、偽の認証フォームを表示させます。銀行から受け取ったSMSメッセージに含まれる認証コードを入力するよう要求する場合もあります。入力された情報はサイバー犯罪者に送信されます。Doctor Webのスペシャリストは Trojan.PWS.Banker1.28321 の340を超えるインスタンスを特定し、サイバー犯罪者のインターネットリソースの129のドメインとIPアドレスを発見しました。この脅威に関する詳細については、こちらの記事をご覧ください。

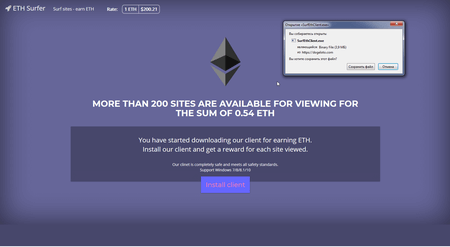

10月中旬には、仮想通貨を狙ったサイバー犯罪者の活動について調査が行われました。犯罪者はEredel、 AZORult、 Kpot、 Kratos、 N0F1L3、 ACRUX、 Predator The Thief、 Arkei、 Ponyなどの幅広いマルウェアを使用し、目的を達成するために本物のインターネットリソースを模倣するフィッシングサイトを複数作成していました。それらサイトの中には偽の仮想通貨取引所や、低価格でレンタルされる存在しない Dogecoin のマイニングプール、Webサイトを見ることで報酬を受け取ることができるというパートナープログラムがあります。

その他のプロジェクトに、 Dogecoin で賞金をもらえるオンライン宝くじがあります。もちろん、参加者が宝くじに当たることはなく、主催者のみが収益を得ることができるようになっています。また、従来のフィッシング手法や広告を含んだWebページを見ることで Dogecoin での報酬を受け取ることができるというアフィリエイトプログラムなどのイニシアチブもあります。ユーザーはクライアントをダウンロードするよう促されますが、実際には、このクライアントがトロイの木馬です。このオンライン詐欺に関する詳細についてはこちらの記事をご覧ください。

11月には、Webサイトのトラフィックを増加させるためのマルウェア Trojan.Click3.27430 が検出されました。このトロイの木馬は、固定IPアドレスを持たないコンピューターにサブドメインを結びつけることを可能にする DynDNS ソフトウェアを装っていました。

Doctor Webの収集したデータによると、2013年に最初の感染が発生してから現在までに約1,400人のユーザーがこのトロイの木馬に感染しています。この脅威に関する詳細についてはこちらの記事をご覧ください。

ウイルスに関する状況

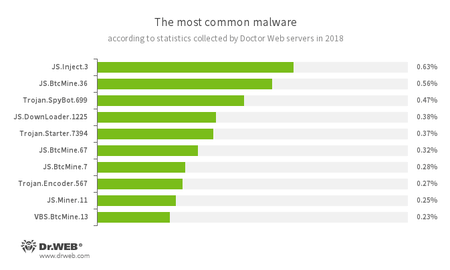

Doctor Web統計サーバーによって収集されたデータによると、2018年には、Webページ内に第三者のコンテンツを埋め込み、仮想通貨をマイニングする悪意のある JavaScript が多く確認されています。また、スパイウェア型トロイの木馬や悪意のあるダウンローダも検出されています。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

- JS.BtcMine

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptシナリオのファミリーです。

- Trojan.SpyBot.699

- マルチモジュールなバンキング型トロイの木馬です。感染したデバイス上でサイバー犯罪者が様々なアプリケーションをダウンロード・起動し、コマンドを実行することを可能にします。銀行口座から金銭を盗む目的で設計されています。

- JS.DownLoader

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。

- Trojan.Starter.7394

- 感染させたシステム内で、特定の悪意のある機能を持った実行ファイルを起動させることを主な目的としたトロイの木馬です。

- Trojan.Encoder.567

- ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬です。

- JS.Miner

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptシナリオのファミリーです。

- VBS.BtcMine

- 仮想通貨を密かにマイニングするよう設計されたVBSスクリプトのファミリーです。

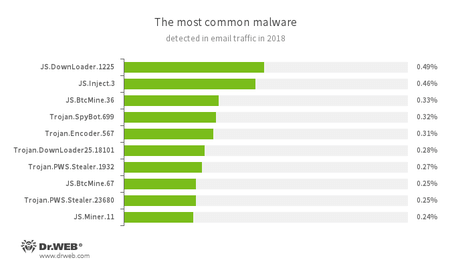

メールトラフィックの分析結果でも同様の状況が確認されています。ただし、全体として、メールの添付ファイル内ではスパイウェア型トロイの木馬がより多く検出されています。

- JS.DownLoader

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

- JS.BtcMine

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptシナリオのファミリーです。

- Trojan.SpyBot.699

- マルチモジュールなバンキング型トロイの木馬です。感染したデバイス上でサイバー犯罪者が様々なアプリケーションをダウンロード・起動し、コマンドを実行することを可能にします。銀行口座から金銭を盗む目的で設計されています。

- Trojan.Encoder.567

- ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬です。

- Trojan.DownLoader

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

- Trojan.PWS.Stealer

- 感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

- JS.Miner

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptシナリオのファミリーです。

暗号化トロイの木馬

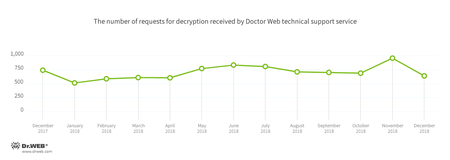

2017年と比較して、2018年には暗号化ランサムウェアに感染したユーザーからDoctor Webのテクニカルサポートに寄せられたリクエストの数に減少が見られました。その数は5月から8月にかけてわずかに増加し、最も問い合わせの少なかった月は1月、最も多かった月は11月となっています。

統計によると、ユーザーのデバイス上で最も多く検出されたのは Trojan.Encoder.858 で、続けて Trojan.Encoder.11464、 Trojan.Encoder.567 となっています。

2018年に最も多く検出されたランサムウェアプログラム:

- Trojan.Encoder.858 — リクエストの19.83%

- Trojan.Encoder.11464 — リクエストの9.64%

- Trojan.Encoder.567 — リクエストの5.08%

- Trojan.Encoder.11539 — リクエストの4.79%

- Trojan.Encoder.25574 — リクエストの4.46%

Dr.Web Security Space for Windowsは暗号化ランサムウェアから保護します

Linuxを標的とするマルウェア

2018年には、Linuxを標的とする悪意のあるプログラムの多くがマイナーとして登場しました。Linuxサーバーに対するこのような攻撃がDoctor Webのウイルスアナリストによって最初に確認されたのは2018年5月初めのことでした。サイバー犯罪者は、ブルートフォース攻撃でログインとパスワードを探し当て、SSHプロトコル経由でサーバーに接続していました。サーバーでの認証に成功した後、サイバー犯罪者はファイアウォールの動作を管理する iptables ユーティリティを無効にし、続けてサーバー上にマイニングユーティリティとその設定ファイルをダウンロードしていました。その後しばらくして、サイバー犯罪者はこの手法を変化させ、マルウェアを使用するようになりました。8月にはGoで書かれた Linux.BtcMine.82 が発見されています。この Linux.BtcMine.82 は感染したデバイス上にマイナーをインストールするドロッパーです。

このトロイの木馬のダウンロード元となるサイバー犯罪者のサーバーについて調査を行った結果、そこで同様の機能を持つ複数のWindows向けマイナーが検出されました。この脅威に関する詳細についてはこちらの記事をご覧ください。

11月、 Linux.BtcMine.174 と名付けられたまた別のLinuxマイナーが発見されました。このトロイの木馬は1,000行を超えるコードを含んだ大きなシェルスクリプトで、複数のコンポーネントから構成されています。感染したデバイス上で実行中のアンチウイルスプログラムを無効にすることができ、ネットワーク上にある他のデバイスを感染させようとします。また、トロイの木馬 Linux.BackDoor.Gates.9 のバージョンの1つをダウンロードします。このバックドアファミリーはサイバー犯罪者からのコマンドを実行し、DDoS攻撃を行うよう設計されています。

危険なサイトと非推奨サイト

Parental (Office) ControlとSpIDer Gateのデータベースには、非推奨サイトや潜在的に危険であると考えられるサイトのアドレスが定期的に追加されています。それらは詐欺サイトやフィッシングサイト、マルウェアを拡散するサイトのアドレスです。以下のグラフは2018年にデータベース追加されたアドレス数の推移を表しています。

ネットワーク詐欺

インターネット詐欺は広く使用されている犯罪手口です。2018年もオンライン犯罪者の活動は活発なものとなりました。3月初旬、 Mail.Ru グループからのものを装ったフィッシングメールが大量に配信されました。犯罪者は Mail.Ru メールサービスのものを模倣した偽のWebサイトを使用して、 Mail.Ru メールサーバーのユーザーから認証情報を取得しようとしていました。

5月には、SMSやメッセンジャーを介して詐欺サイトへのリンクを拡散するケースが確認されました。被害者は、公共施設や医療サービス、強制保険の過払いに対する補償を受けることができると持ち掛けられます。補償を受けるために少額のお金を送金するよう要求されますが、もちろん、その後ユーザーが金銭を受け取ることはありません。

2018年2月から5月にかけて110を超える同様のWebサイトがDoctor Webのエキスパートによって確認されています。8月には、ホスティングプロバイダ RU-CENTER に登録されたドメイン管理者に対してメールが送信されました。犯罪者は期限切れとなるドメインを更新するために料金を支払うよう要求し、 RU-CENTER 公式の支払い方法ではなく犯罪者の使用する送金サービス Yandex.Money に関する詳細を提示していました。

多くの場合、犯罪者は良く知られた企業を装ってメールを送信します。人気のオンラインストア Aliexpress も例外ではありません。 Aliexpress からのものを装ったメールは、利用者に対して様々な割引やギフトを受けられる特別なオンラインストアにアクセスするよう促すものでした。

この「オンラインストア」は、様々な不正ストア(説明と異なる商品が送られてくる、商品をより高い価格で再販している、人気商品の粗悪な模倣品を販売しているなど)へのリンクを含んだページとなっています。犯罪者が Aliexpress の実際の利用者の連絡先情報が保存されたデータベースをどのようにして入手したのかは未だ明らかになっていません。

モバイルデバイス

2018年、多くのマルウェアがAndroidデバイスのユーザーを襲いました。それらマルウェアの中には、ロシアやトルコ、ブラジル、スペイン、ドイツ、フランスなどの国々でユーザーから金銭を盗もうと試みるバンキング型トロイの木馬が含まれていました。春には、多機能なバンキングアプリケーションを装って拡散され、ロシアの金融機関利用者を攻撃していたトロイの木馬 Android.BankBot.344.origin が発見されました。 Android.BankBot.344.origin はログインとパスワードを使用して既存のモバイルバンキングアカウントにログインするよう、またはクレジットカードの情報を入力するようユーザーに促します。ユーザーがデータを入力してしまうと、それらがサイバー犯罪者に送信されます。

11月には、欧州のAndroidデバイスユーザーを標的とする Android.BankBot.495.origin についてDoctor Webのエキスパートによる調査が行われました。このトロイの木馬はSMSメッセージを横取りし、電話番号やその他の機密情報を盗みます。

12月には、ブラジルの金融機関の利用者を攻撃しているトロイの木馬 Android.BankBot.495.origin が発見されました。このトロイの木馬はAndroidのアクセシビリティ機能を使用して実行中のアプリケーションのウィンドウの内容を読み取り、機密情報を犯罪者に送信するほか、ボタンを自動的にタップしてプログラムの動作をコントロールします。また、偽のウィンドウを表示させ、認証情報やクレジットカード情報、その他の機密情報を入力するようユーザーに促す機能も備えています。

2018年を通して、Android向けトロイの木馬 Android.BankBot.149.origin のソースコードを基にしたAndroidバンカーが盛んに拡散されました。そのようなトロイの木馬に Android.BankBot.250.origin と Android.BankBot.325.origin があります。これらトロイの木馬はユーザーから機密データや金銭を盗むだけでなく、犯罪者が感染させたデバイスにリモートでアクセスすることを可能にします。

Android.DownLoader.753.originや Android.DownLoader.768.origin、 Android.DownLoader.772.origin などのダウンローダ型トロイの木馬によって、多くのバンキング型トロイの木馬がデバイス上に侵入を果たしました。これらダウンローダ型トロイの木馬は便利なプログラムを装って拡散されていますが、実際にはバンキング型トロイの木馬をダウンロードし、インストールしようと試みます。8月には、 Android.Spy.409.origin、 Android.Spy.443.origin 、そしてアドウェアである Android.HiddenAds.710 や Android.HiddenAds.728 などの他の悪意のあるアプリケーションの拡散にも同様のダウンローダが使用されていたことがDoctor Webによって明らかになりました。

2018年、Androidユーザーは再び、インターネットから任意のコードをダウンロードすることのできるトロイの木馬 Android.RemoteCode ファミリーの標的となりました。2月には、 Android.RemoteCode.127.origin と名付けられたそのうちの1つがウイルスアナリストによって発見されました。 Android.RemoteCode.127.origin は補助モジュールをダウンロードし、このモジュールが様々な機能を持った別の悪意のあるプラグインをダウンロードして起動させます。トロイの木馬のコンポーネントが検出されるのを防ぐため、犯罪者はそれらを暗号化して画像内に隠していました。

Android.RemoteCode.152.origin としてDr.Webのウイルスデータベースに追加された、このファミリーに属するまた別のトロイの木馬は、アドウェアモジュールをダウンロードして起動させます。 Android.RemoteCode.152.origin はこれらのモジュールを使用して見えない広告バナーを作成し、それらをクリックすることでサイバー犯罪者に収益をもたらします。

サイバー犯罪者は不正に収益を得るために、 Android.CoinMine.15 などのトロイの木馬マイナーを含む別の悪意のあるプログラムも使用しています。 Android.CoinMine.15 はスマートテレビやルーター、ストリーミングボックスなどの様々なAndroidデバイスを感染させます。このトロイの木馬は、Debug Bridge (ADB) によって使用される5555番ポートが開いているデバイスを感染させ、ワームのように拡散されます。

秋には、仮想通貨Bitcoin、 Monero、 zCash、 DOGE、 DASH、 Etherium、 Blackcoin、 Litecoinに加え、 QIWI、 WebMoney (R and Z)、 Yandex.Money 決済システムのデジタルウォレット番号を置き換えるクリッパートロイの木馬 Android.Clipper.1.origin がDoctor Webのエキスパートによって発見されました。ユーザーがデジタルウォレット番号をクリップボードにコピーすると、 Android.Clipper.1.origin はその番号をサイバー犯罪者のウォレット番号と置き換えます。その結果、ユーザーはサイバー犯罪者のアカウントに送金してしまうことになります。

犯罪者は詐欺目的でトロイの木馬を積極的に使用しています。2018年に多く見られた手口は、調査に参加することで報酬を得ることができるとユーザーを騙すものです。それらトロイの木馬は起動されると犯罪者によって作成されたWebページを開き、いくつかの質問に答えるようユーザーを促します。報酬を受け取るために、ユーザーは確認料や手数料などを支払うよう要求されますが、支払を行ったユーザーが報酬を受け取ることはありません。広告を含んだWebサイトを開き、それらを自動的にクリックするクリッカートロイの木馬も広く使用されています。詳細についてはこちらの記事をご覧ください。

また別の詐欺手法が、Androidモバイルデバイスのユーザーを高額なサービスに登録させるというものです。 Android.Click.245.origin のようなトロイの木馬は、ユーザーに様々なソフトウェアをダウンロードさせるための偽のWebサイトを開きます。ユーザーはダウンロードを完了させるために、確認コードを受け取るための電話番号を入力するよう要求されます。なかには、自動的に登録が行われるケースもあります。この詐欺手法に関する詳細についてはこちらの記事をご覧ください。

2018年には、Androidファームウェア感染の新たなケースが確認されました。そのようなケースの1つ、Androidデバイスの40を超えるモデルのファームウェアに埋め込まれたトロイの木馬 Android.Triada.231 が3月にウイルスアナリストによって発見されました。このトロイの木馬はソースコードレベルでシステムライブラリの1つに埋め込まれていました。 Android.Triada.231 は感染したスマートフォンやタブレットが起動する度に自動的に起動し、その際、プログラムを起動させるシステムプロセスである Zygote に自身を埋め込みます。その結果、 Android.Triada.231 は他のプロセスを感染させ、密かに悪意のある動作を実行することが可能になります。 Android.Triada.231 の主な機能はプログラムを密かにダウンロード、インストール、削除することです。

今後の傾向と予測

2018年にはウイルスの深刻な大発生は見られなかったものの、今後、大量拡散の新たな波が起こる可能性は十分にあります。様々な言語で書かれた悪意のあるスクリプトの数は増加の一途をたどるでしょう。そして、このようなスクリプトはWindowsデバイスだけでなく、Linuxを中心とした他のシステムをも標的にしていくものと考えられます。

感染したデバイスのハードウェアを使用して密かに仮想通貨をマイニングする新たなトロイの木馬も登場するでしょう。IoTに対するサイバー犯罪者の関心も引き続き衰えることはなく、現時点でもすでに存在しているスマートデバイスを標的とするトロイの木馬は、今後確実にその数を増していくものと考えられます。

また、2019年にはAndroid向けの新たなトロイの木馬も作成・拡散されるものと考えられます。2018年の傾向から、モバイルマルウェアの中でも広告を表示させるトロイの木馬やバンキング型トロイの木馬が最も多く使用される可能性が高いでしょう。

そして、詐欺メールの数は減ることなく、オンライン詐欺師は引き続きインターネットユーザーを騙すための新たな手口を編み出し続けるでしょう。いずれにしても、2019年には情報セキュリティに対する新たな脅威が出現するということは間違いありません。すなわち、信頼性の高い最新のアンチウイルスをデバイスに導入することが重要であるということを意味しています。