Doctor Web : サイバー犯罪者によって広く用いられるツールと化した バンキング型トロイの木馬 Android.BankBot.149.origin

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース | ウイルスデータベース

2018年3月20日

株式会社Doctor Web Pacific

Android.BankBot.149.origin は典型的な一連の機能を持つバンキング型トロイの木馬として登場しました。様々な金融機関のオンラインバンキングシステムから口座のユーザー名とパスワードを盗むためのフィッシングウィンドウを表示させるほか、クレジットカードの情報を盗むことができ、また、送金確認のワンタイムパスワードにアクセスするために受信するSMSを横取りする機能を備えていました。このトロイの木馬のソースコードが一般に公開されると、ウイルス作成者たちはそれを基に、似たようなトロイの木馬を多数作成するようになりました。それと同時に、犯罪者がそれらトロイの木馬をGoogle Playから次々に拡散させました。そのようなバンキング型トロイの木馬には、無害で便利なアプリケーションを装って拡散されていた Android.BankBot.179.origin、 Android.BankBot.160.origin、 Android.BankBot.163.origin、 Android.BankBot.193.origin、 Android.Banker.202.originなどがあります。

Android.BankBot.250.origin としてDr.Webウイルスデータベースに追加されているトロイの木馬もまた、 Android.BankBot.149.origin のコードを使用して作成されたまた別のトロイの木馬です。Anubisとしても知られるこのトロイの木馬の最初のバージョンは2017年11月にDoctor Webのウイルスアナリストによって発見されました。これらの亜種は Android.BankBot.149.origin の機能をほぼ完ぺきにコピーしています。このバンキング型トロイの木馬は以下の動作を実行することができます:

- コマンドで指定された番号に対して、特定のテキストを含んだSMSメッセージを送信する

- USSDリクエストを実行する

- デバイス上に保存されたSMSメッセージのコピーを管理サーバーに送信する

- インストールされているアプリケーションに関する情報を受け取る

- コマンドで指定されたテキストを含むダイアログボックスを表示させる

- 追加の動作許可を要求する

- コマンドで指定された内容のプッシュ通知を表示させる

- トロイの木馬のコード内で設定されている内容のプッシュ通知を表示させる

- サーバーWebページから受け取ったコンテンツを表示させるデバイスウィンドウWebViewの画面をブロックする

- 連絡先リストにあるすべての番号をサーバーに送信する

- 連絡先リストにあるすべての番号に対してSMSメッセージを送信する

- デバイスとその現在位置に関する情報にアクセスする

- アクセシビリティ機能 (Accessibility Service) へのアクセスを要求する

- 感染させたスマートフォンやタブレットのIPアドレスを取得する

- 自身の設定ファイルをクリーンアップし、動作を停止する

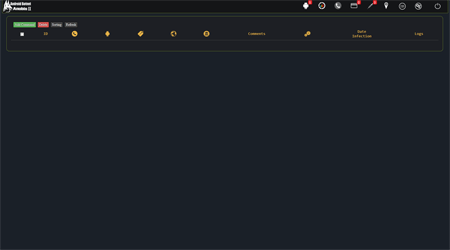

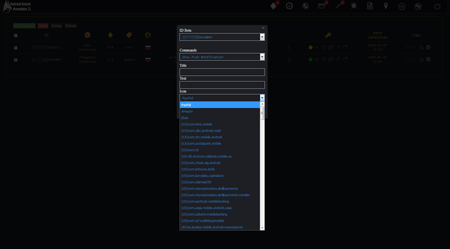

以下の画像は、トロイの木馬 Android.BankBot.250.origin のコントロールパネルの一例です。

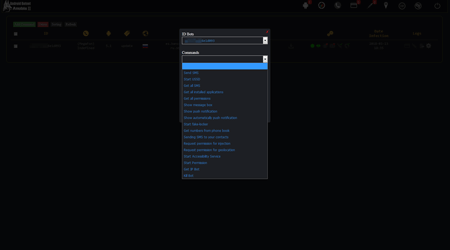

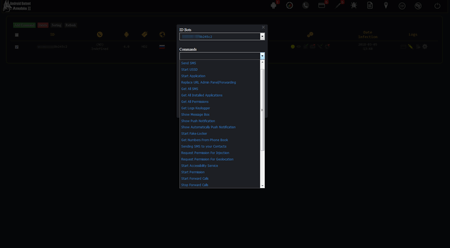

Android.BankBot.250.origin の新しいバージョンの登場に伴い、その機能は次第に拡張されていきました。 Android.BankBot.325.origin と名付けられたトロイの木馬には、感染したデバイスにリモートでアクセスする機能が備わっています。その結果、このバンキング型トロイの木馬はリモート管理ユーティリティまたはRAT (Remote Administration Tools:リモート管理ツール) として動作することができます。また、感染したスマートフォンやタブレットのメモリ内に保存されたファイルのリストを確認し、それらのファイルを管理サーバーにダウンロードしたり削除したりすることができるという機能のほか、画面上で起こっているすべてのことを監視し、スクリーンショットを作成してそれらを犯罪者に送信するという新たな機能が加わっています。さらに、 Android.BankBot.325.origin はウイルス作成者のコマンドに応じて内蔵マイクで周囲の音声を聞くことができます。そのため、サイバースパイ行為に使用される可能性があります。以下の画像は、トロイの木馬の管理サーバーの管理パネルのセクションです。このセクションで、犯罪者はトロイの木馬にコマンドを与えることができます。

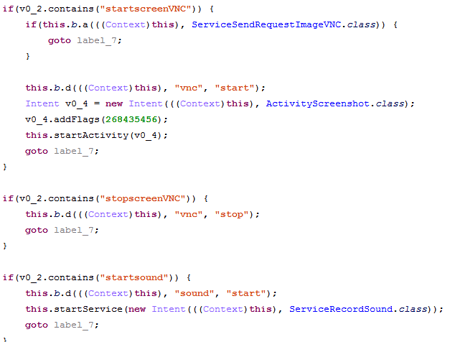

バンキング型トロイの木馬の分析結果により、ウイルス作成者は、デスクトップシステムへのリモートアクセスシステムを表し、Virtual Network Computing (ヴァーチャル・ネットワーク・コンピューティング) の略語である「VNC」をメソッド名とコントロールコマンド内で使用しているということが示されていました。ところが、これは Android.BankBot.325.origin では導入されておらず、犯罪者はその名前を自分たちの便宜のためのみに使用しています。いずれにしても、サイバー犯罪者は感染したデバイスを遠隔操作する能力を身につけ始め、バンキング型トロイの木馬をより普遍的な悪意のあるアプリケーションへと変化させていると結論付けることができます。以下の画像は Android.BankBot.325.origin のコード片です。前述の略語が使用されています。

Doctor Webのウイルスアナリストによって調査された Android.BankBot.325.origin の最新の亜種の1つには、さらなる機能が追加されていました。以下は、そのリストです。

- コマンドで指定された番号に対して、特定のテキストを含んだSMSメッセージを送信する

- USSDリクエストを実行する

- アプリケーションを起動させる

- 管理サーバーのアドレスを変更する

- デバイス上に保存されたSMSメッセージのコピーを管理サーバーに送信する

- インストールされているアプリケーションに関する情報を受け取る

- キーボードで入力された文字を記録する (キーロガー)

- 追加の動作許可を要求する

- コマンドで指定されたテキストを含むダイアログボックスを表示させる

- コマンドで指定された内容のプッシュ通知を表示させる

- トロイの木馬のコード内で設定されている内容のプッシュ通知を表示させる

- 連絡先リストにあるすべての番号をサーバーに送信する

- 連絡先リストにあるすべての番号に対してSMSメッセージを送信する

- サーバーWebページから受け取ったコンテンツを表示させるデバイスウィンドウWebViewの画面をブロックする

- アクセシビリティ機能 (Accessibility Service) へのアクセスを要求する

- 通話をリダイレクトする

- コマンドで指定されたWebサイトをブラウザで開く

- WebViewを使用してWebページへのリンクを開く

- ファイルを暗号化して身代金を要求する

- ファイルを復号化する

- デバイスのマイクを使用して周囲の音声を録音する

- デバイスとその現在位置に関する情報にアクセスする

- デバイスのIPアドレスを取得する

- 設定ファイルをクリーンアップし、トロイの木馬を停止させる

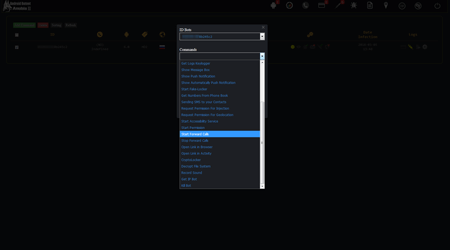

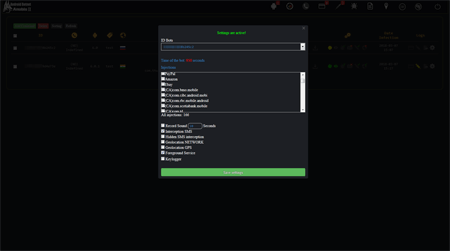

以下の画像は、犯罪者が管理パネルを介してバンキング型トロイの木馬に送信することのできるコマンドの一覧を示しています。

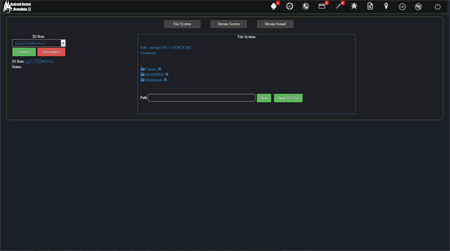

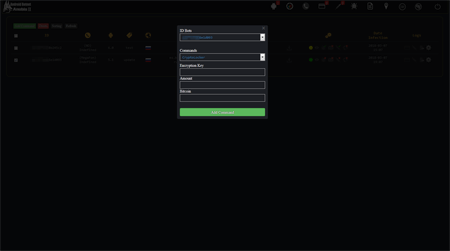

バンキング型トロイの木馬に対して送信されるコマンドのほとんどは同じパネル内で設定されます。たとえば、以下の画像はファイルの暗号化設定のものですが、ウイルス作成者は暗号化キー、 Android.BankBot.325.origin が被害者から要求する身代金の金額 (例:ビットコインで) 、送金のための e-wallet (イーウォレット) 番号を設定することができます。

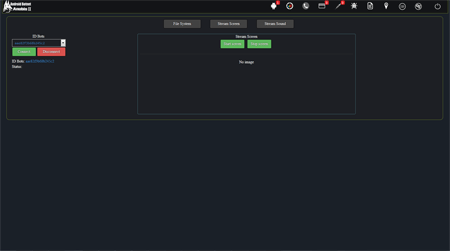

同じパネル内で、サイバー犯罪者が必要とするアプリケーションをユーザーに起動させるための偽の通知を設定することができます。そのアプリケーションが起動されると、トロイの木馬はログインとパスワード、およびその他の機密情報を要求するフィッシングフォームを表示させ、それらの情報をウイルス作成者に送信します。

同様に、フィッシングウィンドウも追加のパラメータで設定されます。

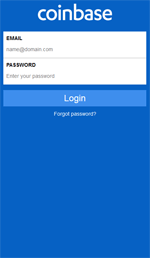

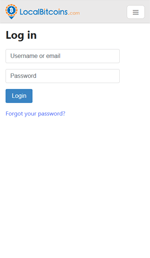

Android.BankBot.325.origin は、バンキングサービス、決済システム、ソーシャルネットワークにアクセスするためのソフトウェアを含む、160を超えるプログラムの起動時に偽の認証フォームを表示させます。さらに、それらのプログラムには、仮想通貨を扱うための人気のアプリケーションが追加されています。 Android.BankBot.325.origin は、そのようなプログラムからログインとパスワードを盗もうと試みる最初のバンキング型トロイの木馬ではありませんが、本物のアプリケーションのインターフェースに似せたフィッシングウィンドウの外観を持っています。以下の画像は、そのような偽の認証フォームの例です。

ウイルスアナリストによると、ロシア、ウクライナ、トルコ、英国、ドイツ、フランス、米国、香港、ハンガリー、イスラエル、日本、ニュージーランド、ポーランド、ルーマニアのユーザーがこのトロイの木馬による攻撃を受けています。ただし、このリストには、サイバー犯罪者が興味を示した国が新たに加わっていく可能性があります。

Doctor Webのスペシャリストは、 Android.BankBot.325.origin の作成者は引き続きこのトロイの木馬の機能を向上させ続け、感染したスマートフォンやタブレットの遠隔操作に新たな機能を追加していくものと予測しています。新たなスパイ機能が追加される可能性があります。Dr.WebのAndroid向けアンチウイルス製品は、この悪意のあるアプリケーションのすべての既知の亜種を検出します。したがって、Dr.Webユーザーに危害が及ぶことはありません。

#Android #banking_Trojan #bitcoin

Dr.Webを使用して

Androidデバイスを保護しましょう!

- ロシアで最初に開発されたAndroid用アンチウィルスです

- Google Playだけで1億3500万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料です