Doctor Web、スパイ行為を行うトロイの木馬について調査を行い、 その作成者を特定

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2018年5月14日

株式会社Doctor Web Pacific

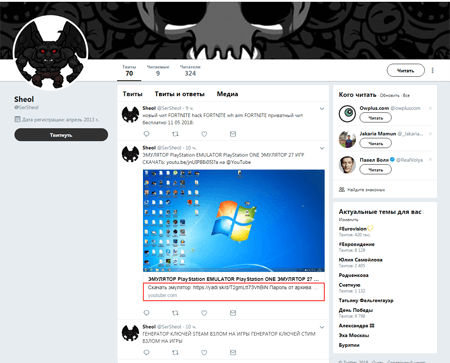

Doctor WebのスペシャリストはYouTube動画のコメント内に貼られたリンクから拡散されていた Trojan.PWS.Stealer.23012 の複数の新たな亜種について調査を行いました。動画は、コンピューターゲームの操作を簡単にする、いわゆるチートやトレーナーと呼ばれる特殊なプログラムの使用に関するものです。サイバー犯罪者は動画に対して偽のアカウントからコメントを書き込んで Yandex.Disk へのリンクを貼り、それらのプログラムを装ってトロイの木馬を拡散させていました。この悪意のあるリンクはTwitter上でも広く宣伝されています。

この度調査の対象となったスパイウェアの亜種は全てPythonで書かれ、 py2exeを使用して実行ファイルに変換されていました。 Trojan.PWS.Stealer.23370 と名付けられた新たな亜種の1つは、感染したデバイスのディスクをスキャンし、 Chromiumベースのブラウザの保存されたパスワードとCookieファイルを探します。また、このトロイの木馬は Telegram、 FileZilla FTPクライアントから情報を盗み、事前に指定されたリストに従って画像やOffice文書をコピーします。収集されたデータはアーカイブにパックされ、 Yandex.Disk に保存されます。

Trojan.PWS.Stealer.23700 と名付けられたまた別の亜種は Google Chrome、 Opera、 Yandex.Browser、 Vivaldi、 Kometa、 Orbitum、 Comodo、 Amigo、 Torchからパスワードと Cookie ファイルを盗みます。このスパイウェアは SSFN ファイルと Telegram アカウントへのアクセスに必要なその他のデータを Steam の config サブフォルダからコピーするほか、 Windows Desktop上に保存された画像や文書のコピーを作成します。盗まれた全ての情報はアーカイブにパックされ、クラウドストレージである pCloud 上にロードされます。

3つ目の亜種は Trojan.PWS.Stealer.23732 と名付けられました。このトロイの木馬のドロッパーはAutoitで書かれており、ディスク上に複数のアプリケーションを保存してそれらを起動させます。これらのアプリケーションはトロイの木馬のコンポーネントです。そのうちの1つはスパイウェアモジュールで、これまでのバージョンと同様Pythonで書かれ、実行ファイルに変換されています。このモジュールは感染したデバイスから情報を盗みます。その他のコンポーネントはGoで書かれ、そのうちの1つがブラウザのインストールされているフォルダを探すためにディスクをスキャンし、また別の1つが盗んだデータをアーカイブにパックして pCloud ストレージ上にロードします。

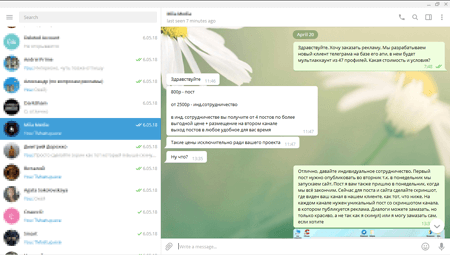

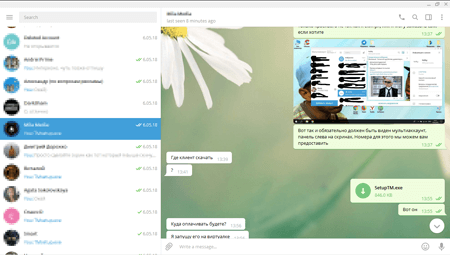

この亜種をウイルス作成者から購入したサイバー犯罪者は、その拡散に独創的な手法を用いています。テーマを持った Telegram チャンネルの管理者と接触し、自分たちが開発したとする新しいプログラムについて投稿を行い、そのプログラムを試すよう持ち掛けたのです。サイバー犯罪者によると、このプログラムによって1台のコンピューター上で複数の Telegram アカウントに同時に接続することができるということですが、実際には、被害者は便利なアプリケーションを装ったスパイウェア型トロイの木馬をダウンロードするよう促されます。

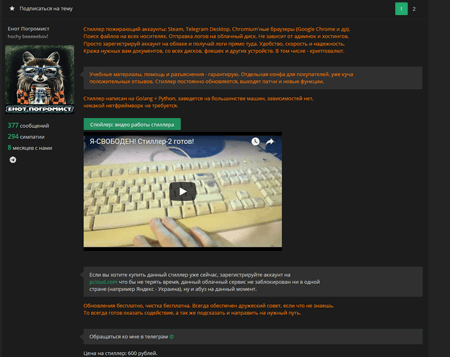

ウイルスアナリストは、これらスパイウェア型トロイの木馬のコード内に含まれた情報から、その作成者を特定することに成功しました。ウイルス作成者は 「Yenot Pogromist」 という偽名を使用し、トロイの木馬を開発するだけでなく、一般的なWebサイト上でそれらの販売も行っていました。

このスパイウェア作成者は、悪意のあるソフトウェアの開発に関するYouTubeチャンネルを持っています。さらに、自身のGitHubページを持ち、このページ上に自分の開発した悪意のあるプログラムのソースコードを投稿しています。

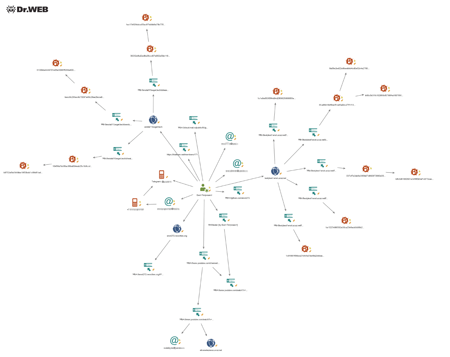

Doctor Webのスペシャリストはオープンソースのデータを分析し、トロイの木馬の開発者の複数のメールアドレスと、違法行為に使用されていた Telegram アカウントの設定に使われている携帯電話番号を特定しました。そのほかにも、ウイルス作成者が悪意のあるプログラムの拡散に使用していた複数のドメインを明らかにし、彼らの居住する市を特定することに成功しています。以下の画像は、「Yenot Pogromist」とこの人物の使用するテクニカルリソースとの繋がりの一部を表したものです。

盗まれたファイルの保存先となるクラウドストレージのログイン認証情報はトロイの木馬の本体に組み込まれていました。このことが、悪意のあるソフトウェアを購入した 「Yenot Pogromist」 の全てのクライアントの特定を容易にし、そのほとんどがロシアとウクライナの住民であるということが明らかになりました。一部のクライアントが使用しているメールアドレスは、それらによってソーシャルネットワーク上の彼らのページを容易に見つけることができるようなものであり、Doctor Webのスペシャリストは 「Yenot Pogromist」 のクライアントの多くがアンダーグラウンドフォーラムで売られている別のスパイウェアも使用しているということを突き止めました。また、中には、自身のコンピューター上で、恐らくはその動作を評価するために、スパイウェアを起動させたクライアントもいるということは言及に値するでしょう。その結果、彼らの個人的なファイルはクラウドストレージ上にロードされ、あらゆるセキュリティリサーチャーがトロイの木馬の本体から彼らのアクセスデータを労せずして取得することができるようになりました。

これらクライアントの方々には、悪意のあるプログラムを使用・配布することはロシア連邦刑法典第273条に基づき4年以下の懲役に処せられる可能性のある犯罪であるということを心に銘記していただきたいと思います。スパイ行為を行うトロイの木馬の購入者やユーザーもまた、ロシア連邦刑法典第272条「コンピューター上の情報への不正アクセス」の対象となります。

#viruswriter #Trojan #malicious_software