2020年のモバイルマルウェアレビュー

2021年1月29日

株式会社Doctor Web Pacific

2020年に最も広く拡散されたAndroidマルウェアの一つは、サイバー犯罪者が違法に収益を得ることを可能にするトロイの木馬でした。それらの中には、任意のコードをダウンロードして実行する悪意のあるアプリケーションや、ユーザーの同意なしに密かにソフトウェアをダウンロードしてインストールするよう設計されたトロイの木馬が含まれていました。また、Webサイトを開いてそこにあるリンクをクリックする、さまざまなアドウェア型トロイの木馬やクリッカー型トロイの木馬も多く拡散されています。

攻撃者が感染したデバイスを遠隔操作することを可能にするバックドアや、Androidデバイスをプロキシサーバーに変えることでサイバー犯罪者がトラフィックをリダイレクトすることを可能にするトロイの木馬もまた、深刻な脅威となりました。

サイバースパイ活動にも引き続き注意が必要です。2020年を通して、Androidデバイスユーザーは犯罪者がユーザーの活動を監視して操作をコントロールすることを可能にする数多くのアプリケーションの標的となりました。これらアプリの多くは、それ自体は悪意のあるものではありませんが、ユーザーの許可なしに使用される可能性があることから潜在的な脅威となっています。

Androidアプリの公式ストアであるGoogle Playや、その他のAndroid向けデジタルコンテンツ配信サービスでも新たな脅威が発見されています。Google Playはアプリやゲームの最も信頼できる提供元であると考えられていますが、そこからは依然としてマルウェアや不要なアプリが拡散され続けています。Doctor WebのスペシャリストによってGoogle Play上で発見された脅威には、多数のアドウェア型トロイの木馬、詐欺アプリ、そしてユーザーを有料サービスに登録させ任意のコードを実行するマルウェアなどがあります。そのほか、バンキング型トロイの木馬や、不要なアドウェアモジュールの組み込まれたアプリケーションもGoogle Playから拡散されていました。

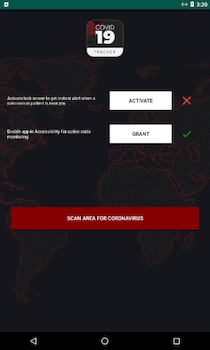

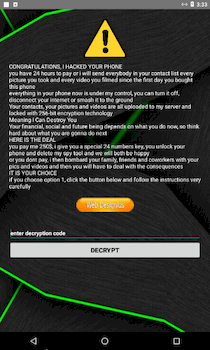

2020年には、マルウェアを拡散させる手段として COVID-19 のパンデミックを悪用したものが多く見られました。この世界的な異例の事態に乗じて、バンキング型トロイの木馬やランサムウェア、スパイウェア型トロイの木馬、詐欺ソフトウェアなどの脅威がAndroidユーザーを脅かしました。

2020年の主な傾向

- Google Playに新たな脅威

- マルウェアや不要なプログラムを保護するためのさまざまなパッカーやユーティリティが使用される

- 悪意のある動作を隠すためにさまざまな手法を使用する新たなトロイの木馬

- アドウェア型トロイの木馬と悪意のあるダウンローダがAndroidデバイス上で検出された脅威の多くを占める

最も注目すべきイベント

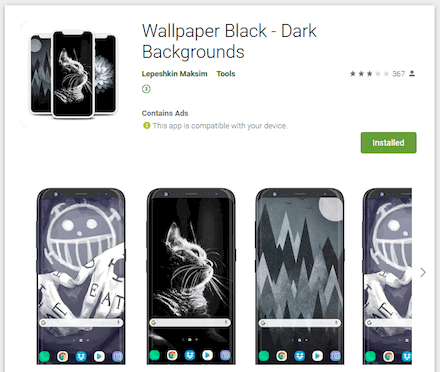

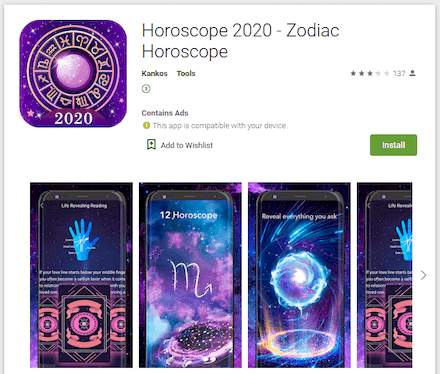

3月、Doctor Webのウイルスアナリストは Android.Circle.1 と名付けられたトロイの木馬を発見しました。このトロイの木馬は、Android向けの壁紙集や星占いアプリ、ゲーム、ユーティリティやその他の便利なソフトウェアを装ってGoogle Playから拡散されていました。インストールされると、 Android.Circle.1 はBeanShellスクリプトを使用してサイバー犯罪者からコマンドを受け取り、それらを実行します。 Android.Circle.1 の実行するコマンドの一つは、広告を表示させ、さまざまなWebサイトを開いてそこでユーザーの操作を模倣し、自動的にリンクやバナーをクリックするというものです。

2020年を通して、 Android.Circle.1 と同じファミリーに属する他のトロイの木馬が複数発見されています。

5月、Doctor Webのスペシャリストは数年前より知られていたトロイの木馬 Android.FakeApp.176 の新たな亜種が拡散されていることを突き止めました。これらトロイの木馬はこれまでもユーザーを惹きつけるために人気のゲームやアプリを装って拡散されていたもので、今回、サイバー犯罪者はこの新たな亜種をゲーム『Valorant』のモバイル版として拡散し、その宣伝動画をYouTubeに投稿していました。

Android.FakeApp.176 の唯一の目的は、アフィリエイトサイトを開き、そこで特定のタスク(アプリやゲームをインストールする、オンラインアンケートに回答するなど)を行うようユーザーを誘導するというものです。これらのサイトはタスクを完了するごとにその成果に対してアフィリエイトサービスメンバーに報酬が支払われるという仕組みになっています。 Android.FakeApp.176 の場合、タスクを完了すればゲームにアクセスすることができると称してユーザーにタスクを行うよう要求しますが、Valorantゲームのモバイル版は実際には未だ存在していません。その結果、ユーザーは報酬を受け取ることもなく、サイバー犯罪者が利益を得るだけで終わります。

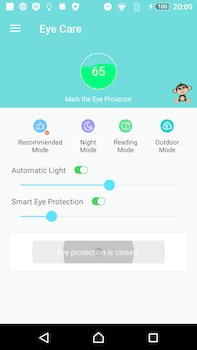

12月、Doctor WebのマルウェアアナリストはAndroidユーザーのアイケア(Eye care)用アプリケーションにトロイの木馬 Android.Mixi.44.origin が含まれていることを発見しました。このトロイの木馬は密かにリンクをたどってWebサイトを開き、他のアプリのウィンドウ前面に表示させます。また、ユーザーによるアプリのインストールをモニタリングし、ユーザーがアプリをインストールするとそれをサイバー犯罪者の手柄にすることで広告分析サービスやアフィリエイトサービスから報酬を得ます。

2020年を通してDoctor Webのウイルスアナリストによって多数の脅威がGoogle Play上で発見され、それらの中には他のアプリのウィンドウ前面に迷惑なバナーを表示させる Android.HiddenAds ファミリーに属するアドウェア型トロイの木馬、ユーザーを有料サービスに登録させ任意のコードを実行する多機能なトロイの木馬 Android.Joker が含まれていました。その他の悪意のあるアプリケーションや不要なアプリケーションも発見されています。

2020年にはマルウェアの拡散に世界的パンデミックが悪用された例が多く見られました。サイバー犯罪者はパンデミックに関連した役に立つ正規のソフトウェアを装ってさまざまなAndroidマルウェアを積極的に拡散させていました。

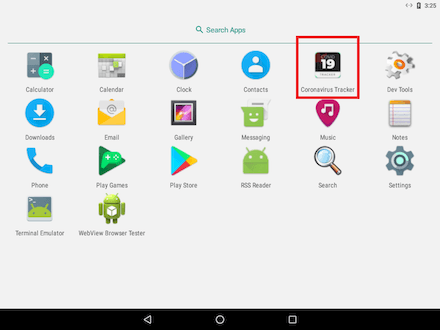

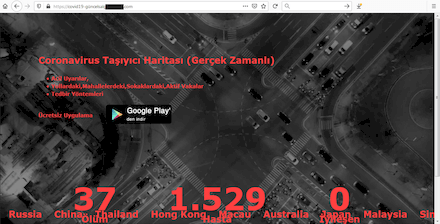

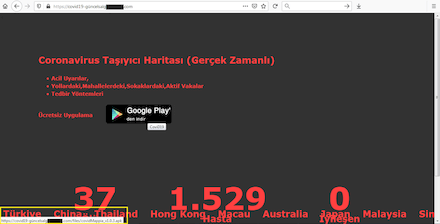

たとえば3月にユーザーを襲ったランサムウェア型トロイの木馬 Android.Locker.7145 は新型コロナウイルスの感染状況に関する統計をモニタリングするためのアプリを装って拡散されていました。実際には、このトロイの木馬はAndroidデバイス上に保存されたファイルを暗号化し、250米ドル(USD)の身代金を支払うようユーザーに要求します。

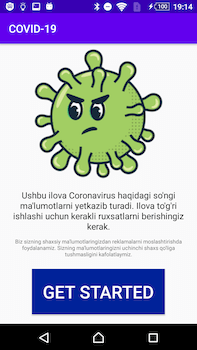

5月には主にウズベキスタンのユーザーを標的とするスパイウェア型トロイの木馬 Android.Spy.660.origin が発見されました。このトロイの木馬は Android.Locker.7145 とは異なり実際に感染者数を表示するアプリに組み込まれていましたが、そのほかにユーザーのSMSメッセージや通話履歴、連絡先を収集してリモートサーバーに送信するという機能も備えています。

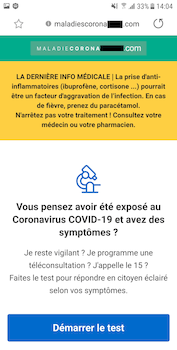

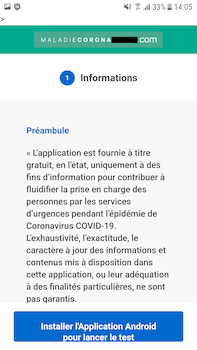

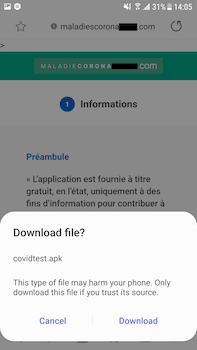

フランスのユーザーを標的とした Android.Spy.772.origin も COVID-19 に関連したまた別のスパイウェア型トロイの木馬です。このトロイの木馬は、新型コロナウイルスに関する情報を提供するフランスのオンラインプラットフォームを装った詐欺サイトから拡散されていました。 Android.Spy.772.origin は症状をチェックして感染している可能性があるかどうかを確認するためのアプリを装って、この偽のサイトからダウンロードされていました。

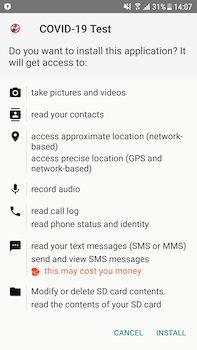

このトロイの木馬は起動されるとウィンドウ内に元のWebサイトを表示するだけで、その後はユーザーをスパイし始めます。SMSメッセージや位置情報、通話履歴、連絡先などの機密情報をサイバー犯罪者に送信するほか、デバイスのマイクを使用して周囲の音声を録音したりカメラを使用して写真や動画を撮ったりすることができます。

バンキング型トロイの木馬もまた、パンデミックに乗じて多く拡散されました。悪名高いトロイの木馬Anubisの新たな亜種である Android.BankBot.2550 もそのうちの一つです。このトロイの木馬はTwitterなどのソーシャルネットワークを使用して拡散されていました。サイバー犯罪者は自分たちの作成したWebサイトにユーザーを誘い込み、新型コロナウイルスに関する最新情報を提供するアプリをインストールするよう誘導していましたが、実際にダウンロードされるのはユーザーの金銭や個人情報を盗むよう設計された悪意のあるアプリケーションです。

Android.BankBot.2550 はログイン認証情報やパスワード、クレジットカード情報を盗むためのフィッシングウィンドウを開きます。そのほか、SMSメッセージを傍受し、スクリーンショットを撮り、Android OSに組み込まれているGoogle Play Protectを自動的にオフにし、キーロガーとして動作するなどといった悪意のある動作を実行することができます。

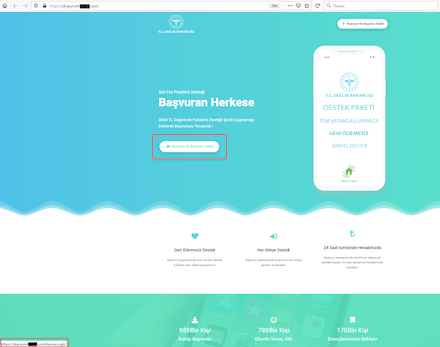

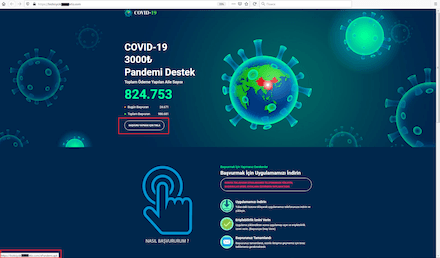

さらに、政府からの金銭的支援を受けるためのアプリを装って拡散されたバンキング型トロイの木馬もありました。実際に多くの国で、パンデミックによって困難な状況に陥った国民に対する政府からの金銭的支援が行われましたが、それらがサイバー犯罪者に悪用されています。そのようなバンキング型トロイの木馬の一例である Android.BankBot.684.origin と Android.BankBot.687.origin はトルコのユーザーを標的とし、金銭的支援を受けるためのアプリケーションを装って拡散されていました。これらトロイの木馬は、悪意のあるWebサイトからもダウンロードされていました。

これらバンキング型トロイの木馬は正規の銀行ソフトウェアUIの前面にフィッシングウィンドウを表示させ、ユーザーのモバイルバンキングアカウントのログイン認証情報とパスワードを盗もうと試みます。また、クレジットカード情報を盗み、SMSを傍受・送信し、USSDコマンドを実行し、感染したデバイスの画面をブロックするほか、犯罪者から受け取るコマンドに応じてその他の悪意のある動作を実行することもできます。

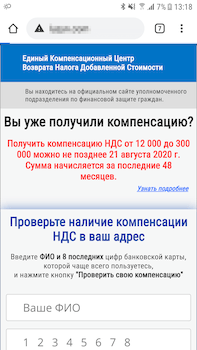

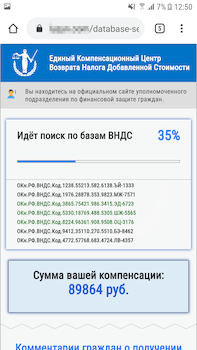

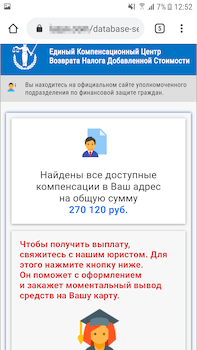

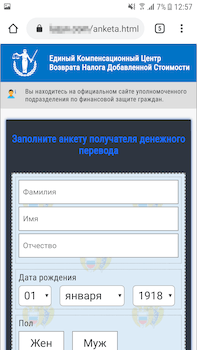

パンデミック中の社会的給付や補償、還付に関する話題もたびたび悪用されています。中でも特にスキャマーによって広く拡散されたのが Android.FakeApp ファミリーに属するさまざまな亜種です。2020年を通してこれらトロイの木馬が多数Google Play上で発見されています。それらの多くは社会的給付や税還付に関する情報を提供するソフトウェアを装って拡散され、実際に政府による金銭的支援が行われていたロシアのユーザーを標的としていました。支払いに関する情報を得ようとしたユーザーが実際にインストールしてしまうのはトロイの木馬です。

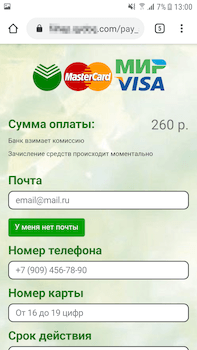

この種のマルウェアは詐欺サイトを開き、ユーザーはそこで税還付や社会的給付を受けることができるかどうかを確認するという名目で個人情報を入力するよう求められます。情報が入力されると、サイトはデータベース検索を行っているふりを装い、還付や給付を受けることができると伝える偽の結果報告を表示させます。次に、書類手続きや送金の「手数料」を支払うためにクレジットカード情報を入力するようユーザーに要求します。だまされてしまったユーザーはスキャマーに個人情報を提供してしまうだけでなく金銭まで送り、そのあげく実際に還付や給付を受け取ることはありません。

統計

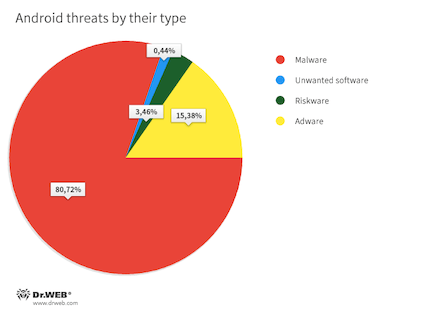

Dr.Web for Androidによって収集された統計によると、2020年にAndroidデバイス上で最も多く検出された脅威は悪意のあるアプリケーションで、検出された脅威全体の80.72%を占めていました。15.38%を占めるアドウェアが 2番目に続き、3番目は3.46%のリスクウェアとなっています。不要なソフトウェアはわずか0.44%を占めるのみとなりました。

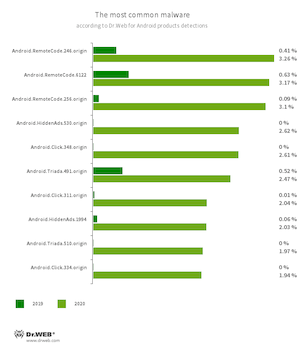

悪意のあるアプリケーションのうち最も多く検出されたのが、任意のコードをダウンロードして実行し、別のソフトウェアをダウンロード・インストールする機能を備えたトロイの木馬で、Androidデバイス上で検出されたマルウェア全体の50%以上を占めていました。さらに、これらトロイの木馬の中で最も多く検出されたのが Android.RemoteCode、 Android.Triada、 Android.DownLoader、 Android.Xiny トロイの木馬ファミリーに属するさまざまな亜種となっています。

アドウェア型トロイの木馬も多く検出されています。これらトロイの木馬はAndroidデバイス上で検出されたマルウェア全体の四分の一近くを占めていました。その中には Android.HiddenAds と Android.MobiDash トロイの木馬ファミリーに属する多数の亜種が含まれています。

- Android.RemoteCode.246.origin

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- 迷惑な広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。

- Android.Triada.491.origin

- Android.Triada.510.origin

- さまざまな悪意のある動作を実行する多機能なトロイの木馬です。このマルウェアは他のアプリのプロセスを感染させるトロイの木馬ファミリーに属します。亜種の中にはAndroidデバイスの製造過程で犯罪者によってファームウェア内に組み込まれているものもあります。さらに、保護されたシステムファイルやフォルダにアクセスするために脆弱性を悪用するものもあります。

- Android.Click.311.origin

- Android.Click.334.origin

- Android.Click.348.origin

- 自動的にWebサイトを開き、リンクや広告バナーをクリックするトロイの木馬です。ユーザーに疑いを抱かれないよう、無害なアプリを装って拡散される場合があります。

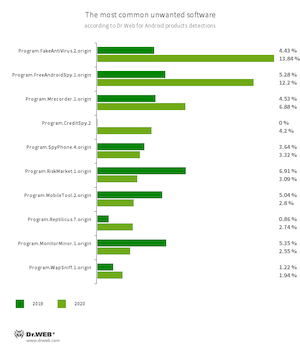

最も多く拡散された不要なアプリケーションには、存在しない脅威や偽の脅威についてAndroidユーザーに対して警告し、デバイスを「修復」するためのソフトウェアの完全版を購入するよう促すアプリケーションが含まれていました。さまざまなスパイウェアアプリも多く検出されています。

- Program.FakeAntiVirus.2.origin

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.SpyPhone.4.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Program.MonitorMinor.1.origin

- Androidユーザーのアクティビティを監視するソフトウェアで、サイバースパイツールとして使用される可能性があります。デバイスの位置情報を追跡する、SMSやソーシャルメディアメッセージから情報を収集する、文書や写真、動画をコピーする、通話の盗聴を行うなどの動作を実行することができます。

- Program.RiskMarket.1.origin

- トロイの木馬を含んだソフトウェアを配信するアプリケーションストアです。それらのソフトウェアをインストールするようユーザーに勧めます。

- Program.WapSniff.1.origin

- WhatsAppのメッセージを傍受するように設計されたAndroidプログラムです。

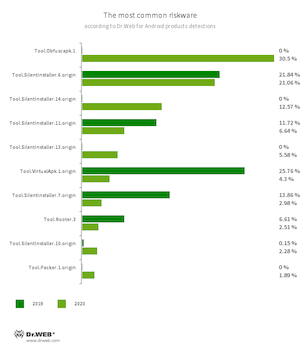

最も多く検出されたリスクウェアには、インストールせずに別のアプリをダウンロードして実行することのできるプログラムが含まれていました。特殊なパッカーや難読化ツールによって保護されたアプリも多数検出されています。これらのツールはアンチウイルスからマルウェアや不要なソフトウェアを保護する目的でサイバー犯罪者によって使用されることが多々あります。

- Tool.Obfuscapk.1

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリケーションのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。犯罪者は悪意のあるアプリケーションや危険なアプリケーションをアンチウイルスから保護する目的でこのツールを使用します。

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.VirtualApk.1.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Rooter.3

- Androidデバイスのルート権限を取得するよう設計されたユーティリティです。Androidデバイスのユーザーだけでなく、サイバー犯罪者やマルウェアによっても使用される可能性があります。

- Tool.Packer.1.origin

- Androidアプリケーションを不正な改変やリバースエンジニアリングから保護するよう設計されたパッカーツールです。このツール自体は悪意のあるものではありませんが、無害なアプリケーションだけでなく悪意のあるアプリケーションを保護するために使用される可能性があります。

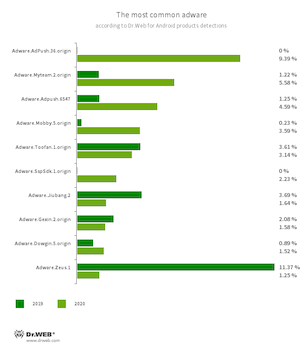

最も多く拡散されたアドウェアは、Android デバイスの通知パネルに広告を表示させたり、他のアプリやOSインターフェースの前面に迷惑なバナーを表示させたりする広告モジュールでした。

- Adware.AdPush.36.origin

- Adware.AdPush.6547

- Adware.MyTeam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Adware.SspSdk.1.origin

- Adware.Jiubang.2

- Adware.Gexin.2.origin

- Adware.Dowgin.5.origin

- Adware.Zeus.1

- Androidアプリケーション内に組み込まれ、Androidデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

バンキング型トロイの木馬

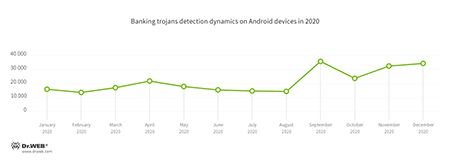

2020年のバンキング型トロイの木馬による攻撃件数は第3四半期までほぼ横ばいとなっています。春に一度だけ増加が見られますが、これはパンデミックの始まりと一致しています。

秋の訪れと新型コロナウイルスの第2波の発生に伴いバンキング型トロイの木馬の検出数は著しく増加し、2020年の終わりまで高水準を保ったままとなりました。そのピークは9月となっていますが、これは8月にバンキング型トロイの木馬Cerberusのソースコードが公開され、そのコードを基に他のマルウェア作成者も各自のバンキング型トロイの木馬を作成することが可能になったためです。Dr.Webのアンチウイルス製品はCerberusのさまざまなサンプルを Android.BankBot ファミリーの亜種として検出します。

バンキング型トロイの木馬はあらゆる手段を用いてAndroidデバイス上に侵入します。そのうちの一つが悪意のあるWebサイトからダウンロードされるというものですが、前述のコロナウイルス関連の偽サイトのほかにも、サイバー犯罪者は多くの偽サイトを作成しています。5月には公安省の偽のWebサイトからベトナムのユーザーを標的とする Android.Banker.388.origin が拡散されました。

日本では郵便局や宅配便の偽のWebサイトからさまざまなバンキング型トロイの木馬がデバイス上にダウンロードされていました。

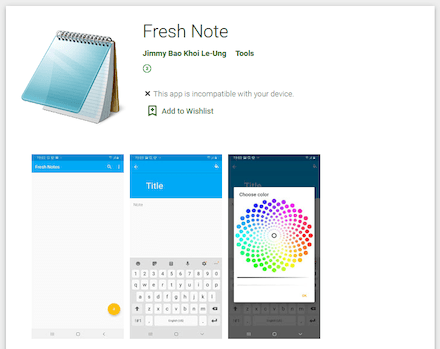

Google Playもまた、代表的な拡散経路となっています。6月を例にとってみても、Google Playで複数のバンキング型トロイの木馬が発見されています。そのうちの一つはメモ帳アプリを装って拡散されていた Android.BankBot.3260 で、もう一つはソフトウェアやシステムアップデートをインストールしたりサイバー脅威から保護したりするためのツールを装って拡散されていた Android.BankBot.733.origin です。

7月には、通話やSMSを管理するためのアプリケーションに隠されたトロイの木馬 Android.Banker.3259 が発見されました。

今後の傾向と予測

サイバー犯罪者はマルウェアを保護する方法を模索し続けています。2021年には、アンチウイルスソフトウェアによる検出を困難にするよう設計された多様なパッカーによって保護された多機能な脅威やトロイの木馬がますます多く登場するものと予想されます。

引き続き不正な収益を得る目的で悪意のあるソフトウェアが使用され、さまざまな違法収益化スキームに用いられる新たなアドウェア型トロイの木馬やソフトウェアダウンローダ、クリッカーがユーザーを脅かすでしょう。

サイバースパイ活動や標的型攻撃もこれまで同様に懸念事項となるでしょう。また、システムやネットワークの脆弱性を悪用してAndroidデバイスを感染させるマルウェアが登場する可能性も高いと考えられます。マルウェアや不要なプログラム、その他の脅威からお使いのAndroidデバイスを保護するために、Dr.Web for Androidをインストールすることをお勧めします。お使いのシステムとソフトウェアの利用可能な最新アップデートをすべてインストールしておくことも重要です。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます