BeanShellスクリプトを実行する機能を備えたアドウェア型トロイの木馬Android.Circle.1をGoogle Play上で発見

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース | ウイルスデータベース

2020年3月25日

株式会社Doctor Web Pacific

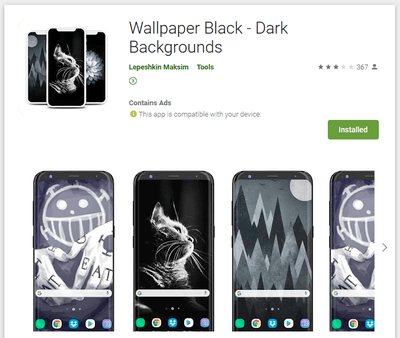

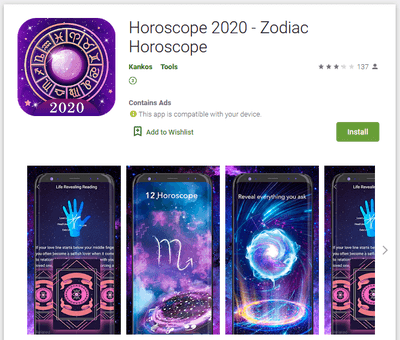

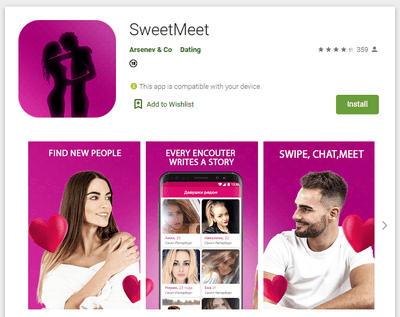

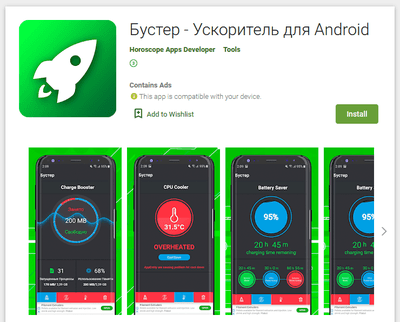

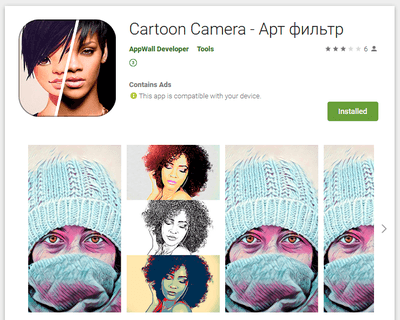

Android.Circle.1 と名付けられたこのトロイの木馬は、壁紙集や星占いアプリ、画像編集ソフト、ゲーム、システムツール、出会い系アプリなどを装って拡散されています。このトロイの木馬の18の亜種がDoctor Webのスペシャリストによって発見され、そのダウンロード数は合計で70万件を超えていました。Doctor Webでは Google 社に対して報告を行い、これらはすべて Google Playから削除されました。また、C2サーバードメインも削除されています。

以下の画像はトロイの木馬が検出されたアプリの例です。

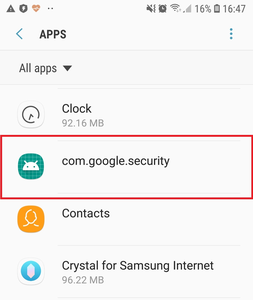

これらのアプリはいずれも一見無害のように見え、また実際に機能するため、ユーザーはこれらが脅威であるということに気が付きません。さらに、一部のアプリはインストール後に重要なシステムコンポーネントを装うことで、削除される可能性をより低いものにしています。

Android.Circle.1 はサイバー犯罪者からのコマンドに従って悪意のあるタスクを実行するボットです。ボットの機能はトロイの木馬に組み込まれたオープンソースライブラリ BeanShell を介して実行されます。 BeanShell はJavaベースのスクリプト言語機能を備えたJavaコードインタープリタで、マルウェアが任意のコードをオンザフライで実行することを可能にします。このマルウェアは起動されるとC2に接続し、感染させたデバイスに関する情報を送信してコマンドを待ちます。

Android.Circle.1 は Firebase Cloud Messaging サービス経由でタスクを受け取ります。トロイの木馬はそれらを設定ファイルに保存し、コマンドで BeanShell スクリプトを抽出して実行します。マルウェアが受け取ったそのようなコマンドのいくつかが Doctor Webウイルスアナリストによって確認されています。

- ホーム画面のアプリ一覧からトロイの木馬のアプリアイコンを削除する

- トロイの木馬のアプリアイコンを削除し、コマンド内で指定されたURLをブラウザで開く

- 開いたWebサイト上でクリック操作を実行する

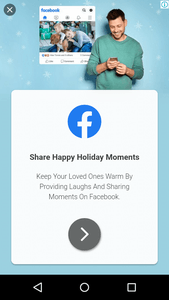

- 広告バナーを表示させる

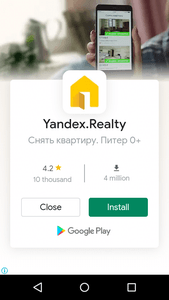

すなわち、Android.Circle.1 の主な機能は広告を表示させ、さまざまなWebサイトを開いてそこでユーザーの操作を模倣するというものになります。たとえば、開いたWebサイト上でリンクや広告、その他のインタラクティブ要素をクリックすることができます。こうしてクリッカーとしての機能を実行します。

ただし、このボットの持つ機能はこれだけではありません。その実行はトロイの木馬が組み込まれているアプリに与えられたシステム権限の範囲内に制限されるというだけで、実際にはこのトロイの木馬は受け取ったあらゆる任意のコードを実行することが可能です。たとえば、該当するコマンドをC2サーバーから受け取った場合、 Android.Circle.1 はフィッシング攻撃を実行するための偽のサイトや悪意のあるサイトを WebView で開くことができますが、このような第三者から受け取った任意のコードの実行は Google Playのポリシーによって禁止されています。

以下の画像は Android.Circle.1 によって表示される迷惑な広告の例です。

Android.Circle.1 は Multiple APK(複数のAPK)メカニズムを使用して作成されています。これにより開発者は、さまざまなデバイスモデルやプロセッサアーキテクチャをサポートするために1つのプログラムの複数のバージョンを作成して Google Playから配信することが可能になります。このメカニズムでは特定のデバイス上での動作に必要なコンポーネントのみを含めばよいため、apkファイルのサイズが小さくなります。また、リソースファイルやモジュール、アプリケーションライブラリを別々のapkファイルに置くことができ(いわゆる Split APK[分割APK]メカニズム)、対象となるデバイスに応じてこれらを追加したりしなかったりすることができます。このような補助apkファイルはメインのプログラムパッケージと一緒に自動的にインストールされ、OSによって1つのまとまりとして認識されます。

Android.Circle.1 の悪意のある機能の一部は、それら補助apkファイルの1つにあるネイティブライブラリに含まれています。そのため、 Multiple APKはトロイの木馬にとってある種の自己防衛メカニズムとなっています。たとえ情報セキュリティのスペシャリストがメインの Android.Circle.1 を発見したとしても、分析に必要なコンポーネントを含んだ残りのapkファイルがなければ、この悪意のあるアプリケーションに関する調査は困難を極めるか、あるいは不可能ですらあります。

さらに、標的型攻撃を行う場合、犯罪者はアプリの「クリーン」なバージョンを複数作成し、1つないしいくつかのアプリのみにトロイの木馬を組み込むことができます。悪意のあるバージョンのアプリは特定のデバイスモデルにのみインストールされます。それ以外のユーザーにとっては無害なアプリとなるため、脅威がすぐに発見される可能性が低くなります。

発見された Android.Circle.1 のすべての亜種は Google Playから削除されていますが、今後も新しいバージョンが作成されて拡散されるようになる可能性があります。 Androidユーザーの方は警戒を怠らず、未知のソフトウェアをインストールしないよう注意してください。Dr.Web for Androidは Android.Circle.1 を検出・削除することができます。したがって、Dr.Webユーザーに危害が及ぶことはありません。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます