2022年のウイルスレビュー

2023年4月12日

株式会社Doctor Web Pacific

メールトラフィック内では、さまざまな悪意のあるスクリプト、フィッシングPDFドキュメントやフィッシングサイト、Microsoft Officeドキュメントの脆弱性を悪用する悪意のあるプログラムが最も多く検出された脅威となりました。バックドアやその他のトロイの木馬の活動も目立ちました。

2022年春、Doctor Webはカザフスタンの通信事業者を狙ったAPT攻撃に関する調査レポートを公表しました。調査の結果、この攻撃キャンペーンの背後にAPTハッカーグループ「Calypso」が存在することが明らかになりました。このハッカーグループはMicrosoft Exchangeがインストールされているアジア企業のメールサーバーを主な攻撃対象としていましたが、その他の国の企業も攻撃を受けています。

2022年にはLinuxマルウェアを使用した攻撃も複数確認されました。9月、サイバー犯罪者は複数の企業のコンピューターを仮想通貨マイナーに感染させようと試み、12月にはCMS WordPressで作成されたWebサイトをハッキングするバックドア型トロイの木馬が発見されました。このトロイの木馬はWordPressプラットフォームのプラグインの多数の古いバージョンに存在する脆弱性を悪用します。

詐欺師の活動も活発で、新たなフィッシングサイトや偽サイトが次々と登場しました。中でも特に多くみられたのが、有名な銀行やオンラインストア、石油・ガス会社、運送会社などの偽サイトです。そのほか、攻撃者は人々の関心を集めるタイムリーな話題や世界的な出来事を巧みに悪用しています。

モバイルデバイスのユーザーも攻撃の標的となっています。2022年を通して、スパイウェアアプリや広告を表示するトロイの木馬、詐欺アプリ、望ましくないアドウェアアプリがAndroidユーザーを襲いました。引き続きあらゆる脅威がGoogle Playから拡散され、何千万ものユーザーにダウンロードされています。また、AndroidデバイスとiOSデバイスの両方のユーザーから仮想通貨を盗むよう設計されたトロイの木馬も発見されました。多くの場合、これらトロイの木馬はポピュラーな仮想通貨ウォレットアプリの改変されたバージョンに潜んでいました。

2022年の主な傾向

- 新たな標的型攻撃を検知

- モバイルデバイスを標的とする新たな脅威が出現

- 暗号化ランサムウェアのインシデント数が増加

- 詐欺サイトの数が増加

2022年の最も注目すべきイベント

2022年3月、Doctor Webはカザフスタンの通信事業者を狙ったAPT攻撃に関する調査レポートを公表しました。2021年の秋、企業ネットワーク内にマルウェアが存在している疑いがあるという連絡をカザフスタンの通信事業者から受けたDoctor Webが調査を行った結果、企業の内部サーバーはさらに前の2019年から侵害されており、この攻撃の背後にはAPTハッカーグループ「Calypso」が存在することが明らかになりました。攻撃には複数の悪意のあるツールが使用されていましたが、主なものは Backdoor.PlugX.93 と BackDoor.Whitebird.30 バックドア、Fast Reverse Proxy(FRP)ユーティリティ、RemComです。主な標的はMicrosoft Exchangeがインストールされているアジア企業のメールサーバーでしたが、エジプトやイタリア、米国、カナダなど、その他の国の企業も攻撃を受けています。

4月、Doctor Webのウイルスアナリストは、ロシアの企業や組織を標的とした攻撃が増加していることについて注意を喚起しました。この攻撃は、ファイルを暗号化して、復号化のための身代金を要求せず連絡先情報も残さないというものです。標的となる企業のインフラストラクチャにアクセスするため、攻撃者は複数のスキームを使用しています。1つ目はMicrosoft Exchangeソフトウェアに存在する脆弱性ProxyLogonとProxyShellの複数のバージョンを悪用するというものです。2つ目として、ProcDumpツールを使用して lsass.exeプロセスのメモリダンプから管理者アカウントのデータにアクセスするインシデントが確認されています。成功した場合、攻撃者はドメインコントローラに接続し、そこから企業のネットワークデバイスにソフトウェアBitlockerとJetico BestCrypt Volume Encryptionをインストールします。これらのソフトウェアはストレージデバイスを暗号化するために使用されます。

夏の終わりには、Doctor Webのクライアントの1社で、仮想通貨マイナー Linux.Siggen.4074 を使用して複数の社内Linuxコンピューターを感染させようとする試みが検知されました。Doctor Webのスペシャリストによる分析の結果、このトロイの木馬をダウンロードするタスクがcronスケジューラに追加されていたことが明らかになりました。この試みは、標的となったシステムにインストールされていたDr.Webアンチウイルス製品によって未然に防がれています。このインシデントにより、Linuxシステムも他のプラットフォーム同様に保護することが重要であるということが改めて浮き彫りになりました。

Linuxシステムを保護する必要性は、Doctor Webのスペシャリストに発見されたバックドア型トロイの木馬 Linux.BackDoor.WordPressExploit.1 によって早くも12月に証明される形となりました。このマルウェアはWordPressプラットフォームのプラグインの古いバージョン(必要なパッチが適用されていない)に存在する複数の脆弱性を悪用して、WordPress CMSを使用して作られたWebサイトをハッキングします。脆弱性の悪用に成功すると、リモートサーバーからダウンロードされた悪意のあるJavaScriptが標的となるページに挿入されます。その結果、感染したページ上のどこかをクリックしたユーザーは攻撃者の望む別のサイトへリダイレクトされます。

2022年には詐欺師の活動も極めて活発でした。一般的な詐欺スキームに加え、多くの人に注目される世界的な出来事を悪用した新たな手口が用いられています。

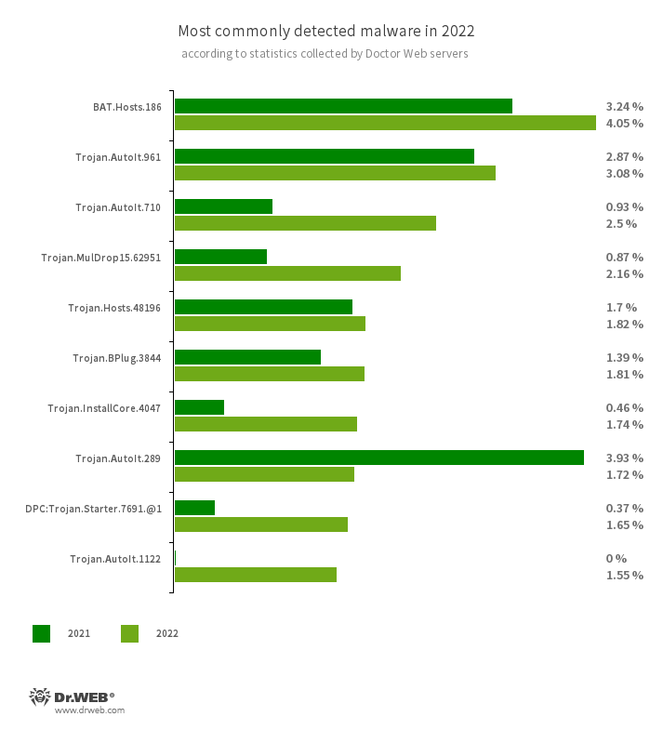

マルウェアに関する状況

Dr.Webの検出統計によると、2022年には検出された脅威の合計数に2021年と比較して121.60%の増加が認められました。一方で、ユニークな脅威の数は24.84%減少しています。別のマルウェアと一緒に使用することでそれらの検出を困難にするタイプのトロイの木馬が、最も多く検出された脅威となりました。また、アドウェア型トロイの木馬やさまざまなソフトウェアインストーラも多く検出されています。

- BAT.Hosts.186

- Windowsコマンドインタプリタ言語で書かれた悪意のあるスクリプトです。ドメインの特定のリストを追加することでhostsファイルを変更します。

- Trojan.AutoIt.961

- Trojan.AutoIt.710

- Trojan.AutoIt.289

- Trojan.AutoIt.1122

- AutoItスクリプト言語で記述され、マイニング型トロイの木馬やRATトロイの木馬の一部として拡散される悪意のあるユーティリティプログラムです。メインのペイロードの検出を困難にする、さまざまな悪意のある動作を実行します。

- Trojan.MulDrop15.62951

- 標的となるコンピューターに別のマルウェアをインストールするドロッパーの検出名です。

- Trojan.Hosts.48196

- Windows OSの改変されたホストファイルの検出名です。ホストファイルは、アンチウイルス会社のサイトや、コンピューターが感染した際の対処方法を提供するさまざまなITフォーラムにユーザーがアクセスすることができないように変更されています。

- Trojan.BPlug.3844

- 表示されたWebページにWebインジェクションを実行し、サードパーティの広告をブロックするよう設計された悪意のあるブラウザ拡張機能です。

- Trojan.InstallCore.4047

- 広告を表示し、ユーザーの許可なしに追加のプログラムをインストールする、一般的なアドウェアインストーラです。

- DPC:Trojan.Starter.7691.@1

- 特定のパラメータを指定してコマンドラインを実行することによって、標的となるシステム上でプロセスが開始されるトロイの木馬の検出名です。このケースでは、標的のデバイス上で別のマルウェアを起動させるトロイの木馬 Trojan.Starter.7691 を実行する試みが検出されています。

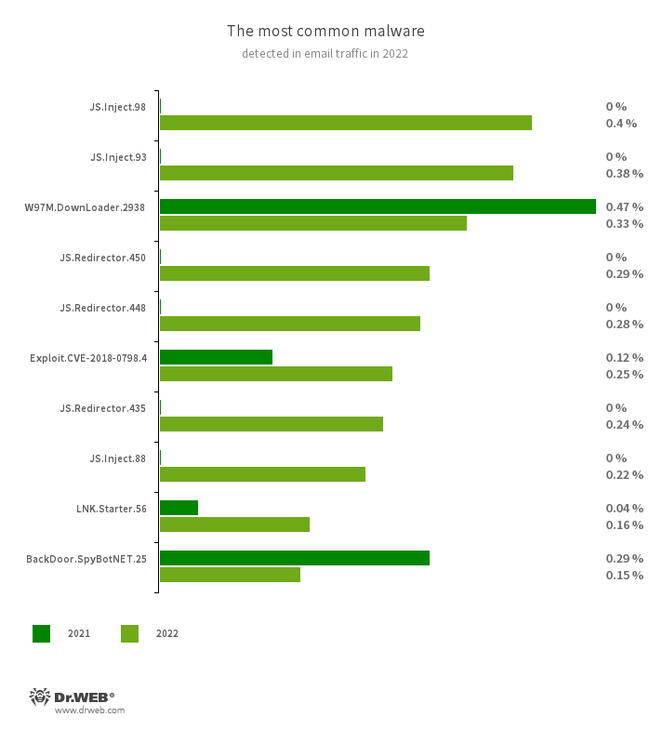

2022年にメールトラフィック内で最も多く検出された脅威は、Microsoft Officeドキュメントの脆弱性を悪用するマルウェアとさまざまな悪意のあるスクリプトとなっています。また、フィッシングPDFファイルやHTMLファイルを含んだ詐欺メールも多く拡散されました。それらの例として、よく知られたサイトのものを模倣した偽のログインフォームなどがあります。フォームに入力されたデータは攻撃者に送信されます。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

- W97M.DownLoader.2938

- Microsoft Officeドキュメントの脆弱性を悪用するダウンローダ型トロイの木馬のファミリーです。感染させたコンピューターに別の悪意のあるプログラムをダウンロードすることもできます。

- JS.Redirector.450

- JS.Redirector.448

- JS.Redirector.435

- 詐欺師によって管理されているWebページにユーザーをリダイレクトする悪意のあるスクリプトです。

- LNK.Starter.56

- 特定の方法で作成されたショートカットの検出名です。このショートカットはUSBフラッシュドライブなどのリムーバブルメディアを通じて拡散され、ユーザーを騙して自身の動作を隠すためのデフォルトのディスクアイコンを持っています。起動されると、ショートカット自体と同じドライブにある隠しディレクトリから悪意のある VBS スクリプトを実行します。

- Exploit.CVE-2018-0798.4

- Microsoft Officeソフトウェアの脆弱性を悪用し、攻撃者が任意のコードを実行できるようにするエクスプロイトです。

- BackDoor.SpyBotNET.25

- .NET言語で記述されたバックドアで、ファイルシステムを操作し(ディレクトリをコピー、作成、削除するなど)、プロセスを終了させ、スクリーンショットを撮るよう設計されています。

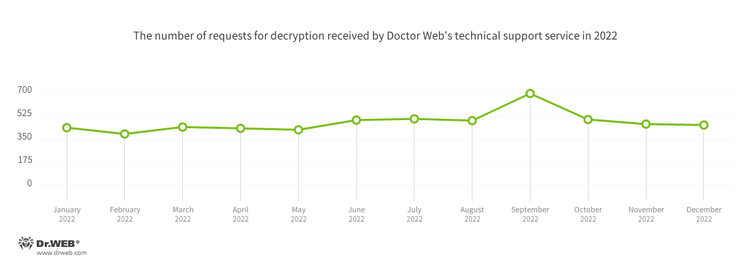

暗号化ランサムウェア

2022年には、暗号化ランサムウェアに感染したユーザーからDoctor Webのテクニカルサポートに寄せられるファイルの復号化リクエスト数に2021年と比較して2.81%の増加が見られました。以下のグラフは2022年におけるリクエスト数の推移を表しています。

2022年に最も多く検出された暗号化ランサムウェア

- Trojan.Encoder.26996

- STOPランサムウェアとして知られる暗号化トロイの木馬です。サーバーからプライベートキーを取得しようと試み、失敗した場合はハードコードされたプライベートキーを使用します。ストリーム暗号Salsa20でユーザーのデータを暗号化する数少ない暗号化トロイの木馬の一つです。

- Trojan.Encoder.3953

- 複数のバージョンや亜種を持つ暗号化トロイの木馬です。CBCモードでAES-256を使用してファイルを暗号化します。

- Trojan.Encoder.567

- Delphiで記述された暗号化トロイの木馬です。異なる暗号化アルゴリズムを使用する多くのバージョンが存在します。多くの場合、メールの添付ファイルとして拡散されます。

- Trojan.Encoder.11539

- 暗号化アルゴリズムの異なる複数の亜種を持つ暗号化トロイの木馬です。多くの場合、メール添付ファイルとして拡散され、CBCモードでAES-256を使用してファイルを暗号化します。

- Trojan.Encoder.30356

- Delphiで記述された暗号化トロイの木馬です。ファイルの暗号化に対称アルゴリズムAES-256を使用し、プライベートキーの保護に非対称アルゴリズムRSA-2048を使用します。

ネットワーク詐欺

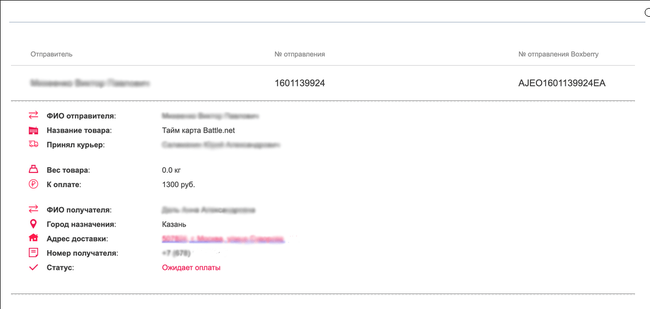

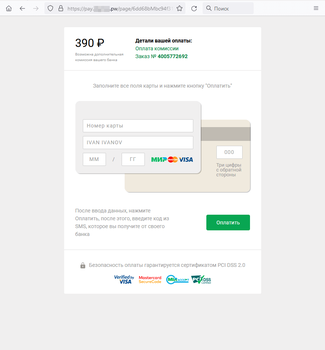

2022年には、多様な分野にわたる多数の詐欺サイトや偽サイトがDoctor Webのインターネットアナリストによって発見されました。2月にはオンライン配送サービスを装ったサイトの数が増加しています。これらのサイトでは訪問者ごとに機密情報を含んだ固有のページが生成され、ユーザーはそこで「サービス」の代金を支払うためにクレジットカード情報を入力するよう求められます。

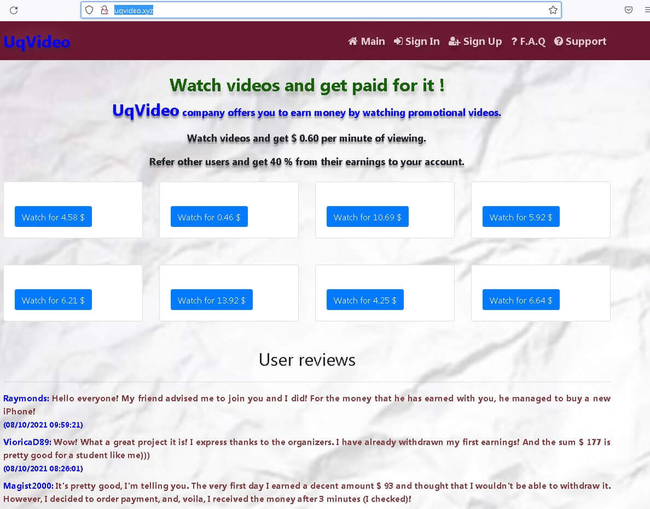

3月には、動画を視聴することで報酬を受け取ることができるとうたうサイトの数が増加しました。ユーザーはそこから別のサイトにリダイレクトされ、そこでクレジットカード情報を入力して登録を行うよう求められます。入力されたデータは攻撃者に送信され、ユーザーが約束された報酬を受け取ることはありません。

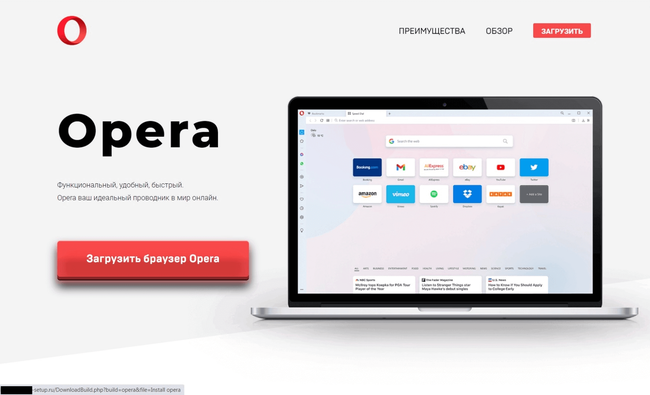

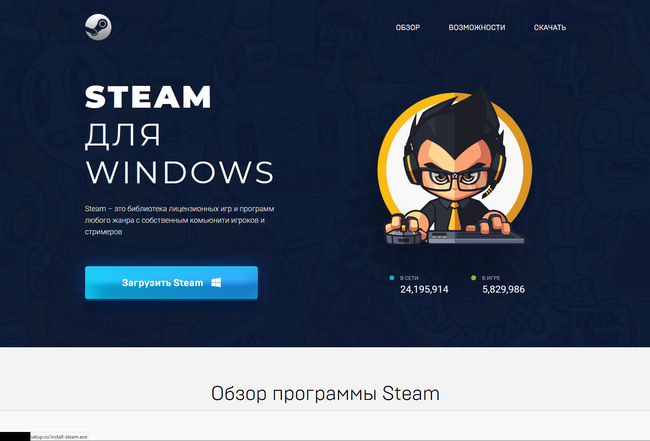

4月と5月には、有名なアプリ(ブラウザやゲーミングプラットフォームのクライアントなど)のデベロッパーの公式サイトを装った偽サイトが確認されました。脅威アクターはこれらのサイトを使用して、ユーザーのコンピューターにアドウェアや望ましくないソフトウェア、さらにはマルウェアをもインストールする偽のインストーラを拡散させています。下の画像はそのような偽サイトの例です。

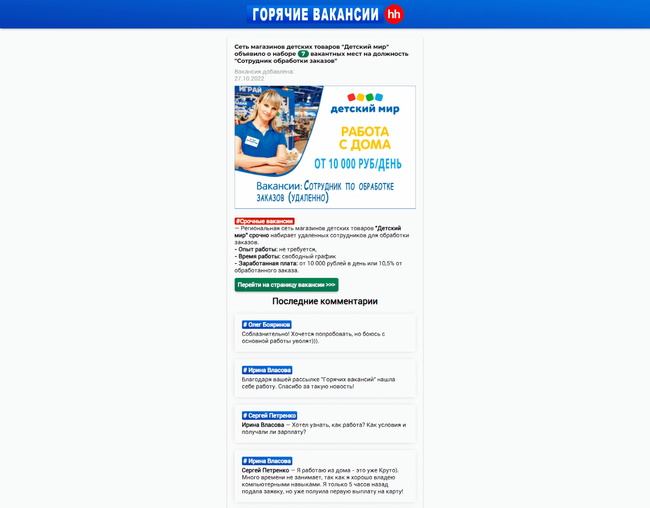

秋には、詐欺師がロシアの大手企業の担当者を装ってユーザーに好条件な仕事を紹介する偽の求人サイトが増加しました。そのような求人の一例に、「リモートでの注文処理業務」という架空の仕事があります。応募者はアカウントへの登録を求められ、その後すぐに仕事を始めることができるとされています。しかしながら、ユーザーが「稼いだ」お金を引き出すには、手数料を払ってアカウントを「有効化」する必要があります。

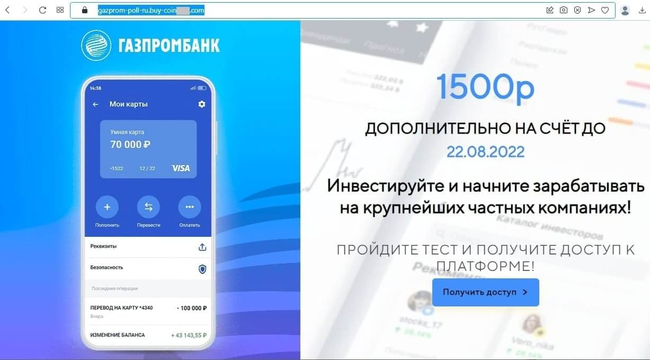

下の画像は、そのような偽サイトの例です。実在する企業の名前やロゴを使用した架空の求人情報が掲載されています。

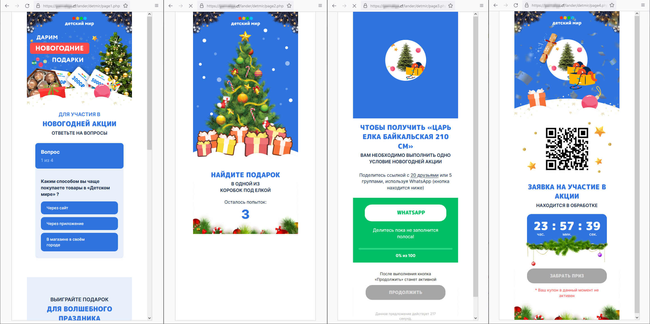

年末には、新年のプロモーションに参加するようユーザーを誘う、有名な企業やオンラインストアの名をかたった偽サイトの数が増加しました。そのようなサイトではミニコンテストや賞品の抽選がシミュレートされます。賞品を「受け取る」ために、ユーザーは提供されたリンクを、WhatsAppメッセンジャーを使用して一定数の連絡先やグループチャットでシェアするよう求められます。このリンクは広告を含んだサイトや悪意のあるサイトなどといった別のサイトにつながるものでした。すなわち、ユーザーは自ら詐欺師のスパムキャンペーンに手を貸してしまうことになります。一方で、ユーザーが約束された賞品を受け取ることはありませんでした。

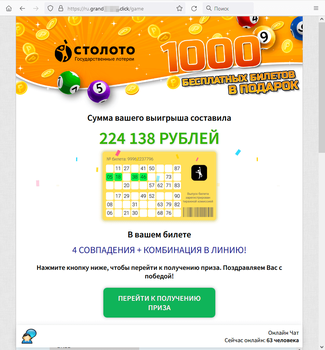

2022年に発見された偽サイトの中には、無料の宝くじを提供するとうたうものも引き続き多く含まれていました。これらのサイトでは宝くじの抽選がシミュレートされ、どのユーザーも必ず「当選」するようになっています。その後、ユーザーは当選金を「受け取る」ために個人情報とクレジットカード情報を提示し、「手数料」や「税金」を支払うよう求められます。

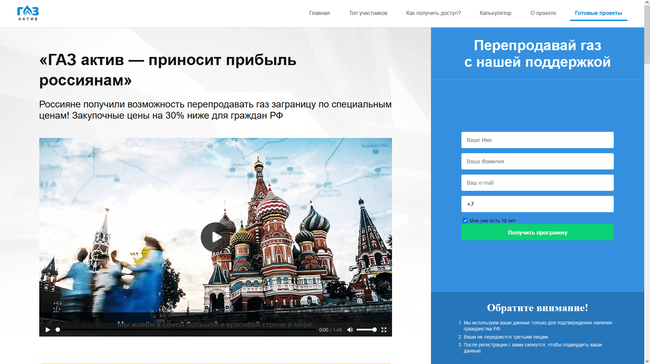

2022年に最も多く確認されたのは投資関連の偽サイトでした。そのようなサイトはロシアの大手金融または石油・ガスセクターと関連があるとうたい、収入を増やすために株式や石油・ガスプロジェクト、その他の高利益なアセットに投資するようユーザーに提案しています。「お金を稼ぐ」ために、ユーザーはまず初めにアンケートに回答したり、いくつかの簡単な質問に答えるテストを受けたりするよう求められます。次に、個人情報を入力してアカウントに登録するよう要求されますが、この情報は詐欺師に送信され、のちにユーザーをさまざまな金融詐欺スキームに誘い入れて金銭を詐取する目的で使用される可能性があります。以下の画像はそのような危険なサイトの例です。

モバイルデバイス

Android向け Dr.Webアンチウイルス製品によって収集された検出統計によると、2022年に最も多く検出されたAndroidマルウェアは Android.Spy.4498 で、その亜種である Android.Spy.4837 および Android.Spy.5106 と併せて、検出されたマルウェア全体の41%以上を占めていました。これらトロイの木馬はWhatsAppメッセンジャーの非公式改造版に埋め込まれており、通知の内容を盗んだり、提供元不明のアプリをインストールするようユーザーに促したり、さまざまなダイアログボックスを表示したりします。

Android.HiddenAds ファミリーに属するアドウェア型トロイの木馬の活動も引き続き活発で、検出されたマルウェア全体の27%近くを占めていました。 Android.MobiDash ファミリーに属するアドウェア型トロイの木馬(4.81%)やランサムウェア型トロイの木馬 Android.Locker (1.50%)、偽アプリ Android.FakeApp (0.98%)も多く検出されています。一方、別のアプリをダウンロードしてインストールするよう設計され、任意のコードを実行する機能を備えたトロイの木馬の検出数は減少しています。

望ましくないアプリケーションの中で最も多く検出されたのは2021年同様 Program.FakeAntiVirus.1 となっており、検出された望ましくないアプリ全体の65%以上を占めていました。 Program.FakeAntiVirus.1 はアンチウイルスの動作を模倣し、検出された感染を修復するためと称してユーザーに有料版ライセンスを購入させようとします。さまざまなスパイウェアや、ユーザーがタスクを完了することでお金を稼ぐことができるとうたうプログラムの活動も活発でした。実際には、ユーザーが報酬を手にすることはできません。

最も多く検出されたリスクウェアは引き続き Tool.SilentInstaller となりました。検出されたリスクウェア全体の66.83%を占めています。これらのツールはAndroidアプリをインストールせずに実行できるようにするもので、マルウェアを起動する目的でサイバー犯罪者によって使用される可能性があります。同様の機能を持った Tool.VirtualApk ファミリーに属するツールはリスクウェア全体の1.81%を占めていました。Luaスクリプト言語で書かれたアプリを実行できるようにする Tool.Androlua ファミリーに属するツールが著しい増加をみせ、リスクウェア全体の4.81%を占めました。

最も多く検出されたアドウェアは Adware.Adpush (検出されたアドウェア全体の60.70%)、 Adware.SspSdk (5.47%)、 Adware.Airpush (5.35%)でした。この種の多くのアドウェア同様、これらもAndroidアプリやゲームに組み込まれた特殊なモジュールとして拡散されています。

2022年にはGoogle Playで280を超えるさまざまな脅威が発見され、それらは4500万件以上ダウンロードされていました。最も多く検出されたのは、あらゆる種類のソフトウェアを装って拡散されていた Android.FakeApp ファミリーに属する偽アプリです。これらのアプリは起動されるとリモートサーバーに接続し、うたわれた機能を実行するかわりに、受け取ったコマンドに従ってさまざまなWebサイト(詐欺サイトやフィッシングサイトを含む)のコンテンツを表示させます。

ユーザーを有料サービスに登録するトロイの木馬の新たなものも発見され、それらの中には Android.Joker ファミリーや Android.Subscription ファミリーに属するものが含まれていました。また、Facebookユーザーからパスワードを盗む Android.PWS.Facebook ファミリーの新たなトロイの木馬も登場しました。

Android.HiddenAds ファミリーに属するアドウェア型トロイの木馬や、 Android.Triada ファミリーに属する多機能な悪意のあるアプリ、感染させたデバイスをプロキシサーバーとして動作させる Android.Proxy.35 トロイの木馬、ユーザーがタスクを完了することでお金を稼ぐことができるとうたう Program.FakeMoney ファミリーに属する望ましくないアプリも引き続きGoogle Playから拡散されています。そのほか、新たなアドウェア Adware.AdNoty と Adware.FireAd も拡散されました。

今後の動向と展望

2022年に観測された脅威の動向から、サイバー脅威は常に進化し続け、攻撃者は個人ユーザーと企業・組織の両方を標的としているということが読み取れます。したがって、2023年には新たなマルウェアの登場と新たなAPT攻撃の発生が予想されます。

サイバー犯罪者に利益をもたらすアドウェア型トロイの木馬やバンキング型トロイの木馬は引き続き重大な脅威であり続けるでしょう。同時に、金融機関利用者を狙った攻撃のますます多くがMaaS(Malware as a Service:サービスとしてのマルウェア)モデルを使用したものとなる傾向が続くでしょう。その結果、ユニークなバンキング型トロイの木馬ファミリーの数は次第に減少していき、いくつかの大規模なサプライヤーがこの市場を独占するようになる可能性があります。

2023年も引き続き詐欺が重要な問題となるでしょう。悪意のあるアクターは極めて創造的です。従来のスキームに加えて新たな手口を編み出してくることは想像に難くありません。これまでどおり、多くの人が関心を寄せる最新の話題が悪用されるでしょう。

モバイルデバイスユーザーに対する攻撃も続き、AndroidユーザーのみでなくAppleユーザーもまた、新たな脅威の標的となるでしょう。LinuxやmacOSなどの他のプラットフォームに対する新たな攻撃も予想されます。