WordPressで作成されたWebサイトを感染させる、Linuxを標的とするバックドアマルウェア

ウイルスアラート | 全てのニュース | ウイルスデータベース

2023年1月10日

株式会社Doctor Web Pacific

WordPressで作られたWebサイトに対する攻撃は長年にわたって続いており、サイトをハッキングして悪意のあるスクリプトを挿入するためにWordPressプラットフォームに存在するさまざまな脆弱性を悪用するケースが、情報セキュリティエキスパートによって確認されています。Doctor Webのスペシャリストによる分析の結果、この度発見されたトロイの木馬も、そのような攻撃を実行してトラフィックの転売や仲介による収益を得るために、3年以上前からサイバー犯罪者が用いている悪意のあるツールである可能性があることが明らかになりました。

Dr.Webアンチウイルスの分類に従って Linux.BackDoor.WordPressExploit.1 と名づけられたこのマルウェアは32bit版のLinuxを標的としていますが、64bit版のLinux上でも動作することができます。 Linux.BackDoor.WordPressExploit.1 は悪意のあるアクターによって遠隔操作されるバックドアで、コマンドに応じて以下の動作を実行することが可能です。

- 指定されたWebページ(Webサイト)を攻撃する

- スタンバイモードに切り替える

- 自身をシャットダウンする

- 自身の動作に関するロギングを停止する

このトロイの木馬の主な機能はWordPress CMS(Content Management System:コンテンツ管理システム)を使用して作られたWebサイトをハッキングして、サイト内のページに悪意のあるスクリプトを挿入することです。そのために、WordPressプラグインとWebサイトテーマに存在する既知の脆弱性を悪用します。攻撃を実行する前に、 Linux.BackDoor.WordPressExploit.1 はC&Cサーバーに接続し、感染させるサイトのアドレスを受け取ります。次に、サイトにインストール可能な古いプラグインやテーマに存在する脆弱性を次々に悪用しようと試みます。対象となっているのは以下のプラグインとテーマです。

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control(脆弱性CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ(脆弱性CVE-2019-17232およびCVE-2019-17233)

- WP-Matomo Integration(WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

脆弱性の悪用に成功すると、リモートサーバーからダウンロードされた悪意のあるJavaScriptが標的となるページに挿入されます。これにより、ページが開かれると元のコンテンツに関係なく最初にこのJavaScriptが実行されるようになり、その結果、感染したページ上のどこかをクリックしたユーザーは攻撃者の望む別のサイトへリダイレクトされます。

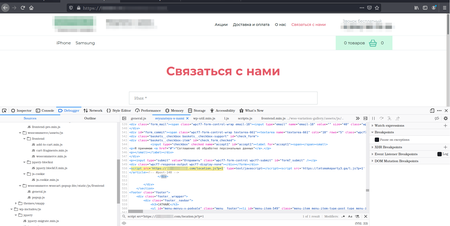

以下の画像は感染したページの例です。

このトロイの木馬は、自身の動作に関する統計を収集します。攻撃したWebサイトの合計数、脆弱性の悪用に成功したすべてのケース、WordPress Ultimate FAQプラグインおよびZotaboxのFacebookメッセンジャーに存在する脆弱性の悪用に成功した回数を追跡し、検出されたパッチ未適用のすべての脆弱性についてリモートサーバーに報告します。

Linux.BackDoor.WordPressExploit.1 に加え、そのアップデートされたバージョンである Linux.BackDoor.WordPressExploit.2 もDoctor Webのスペシャリストによって発見されています。 Linux.BackDoor.WordPressExploit.2 ではC&Cサーバーのアドレスと悪意のあるJavaScriptのダウンロード元となるドメインのアドレスが Linux.BackDoor.WordPressExploit.1 とは異なり、脆弱性を悪用するプラグインが増えています。対象に加わったのは以下のプラグインです。

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

いずれの亜種にも、ブルートフォースアタック(総当たり攻撃)を用いて(特別な辞書を使用して、事前に知りえたIDとパスワードを試していくことで)標的となるWebサイトの管理者アカウントをハッキングする、未実装の機能が含まれていることが明らかになりました。この機能は以前の亜種に存在していたか、あるいは逆に、今後新しい亜種で使用される予定となっている可能性があります。新たなバージョンにこのようなオプションが実装された場合、サイバー犯罪者は脆弱性にパッチが適用された最新バージョンのプラグインを使用しているWebサイトに対してさえも攻撃を行うことが可能になります。

WordPressを使用して作成したWebサイトの所有者はプラットフォームのすべてのコンポーネント(サードパーティ製のアドオンやテーマを含む)を最新の状態に保ち、アカウントに強力で一意のIDとパスワードを使用することが推奨されます。

Indicators of compromise(侵害の痕跡情報)※英語