2021年9月のモバイルマルウェアレビュー

2021年10月19日

株式会社Doctor Web Pacific

9月を通して、 Android.FakeApp ファミリーに属する新たな偽アプリが多数、Doctor Webのマルウェアアナリストによって発見されました。サイバー犯罪者はこれらのアプリをさまざまな詐欺スキームに使用しています。

9月の主な傾向

- Google Play から拡散される偽アプリの活動が活発化

- 別のソフトウェアをダウンロードし任意のコードを実行するマルウェア、およびアドウェアが依然として最も多く検出された脅威となる

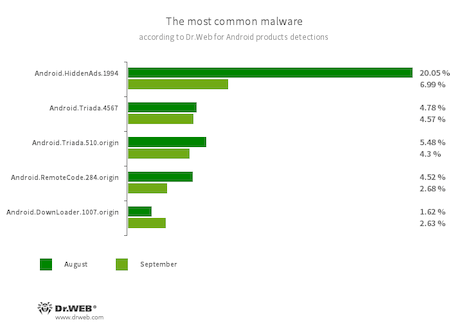

Dr.Web for Androidによる統計

- Android.HiddenAds.1994

- 広告を表示させるよう設計されたトロイの木馬です。無害なアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.Triada.4567

- Android.Triada.510.origin

- さまざまな悪意のある動作を実行する多機能なトロイの木馬です。このマルウェアは他のアプリのプロセスを感染させるトロイの木馬ファミリーに属します。亜種の中にはAndroidデバイスの製造過程で犯罪者によってファームウェア内に組み込まれているものもあります。さらに、保護されたシステムファイルやフォルダにアクセスするために脆弱性を悪用するものもあります。

- Android.RemoteCode.284.origin

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.DownLoader.1007.origin

- 別のマルウェアや不要なソフトウェアをダウンロードするトロイの木馬です。Google Play 上の一見無害なアプリや悪意のあるWebサイトに隠されている場合があります。

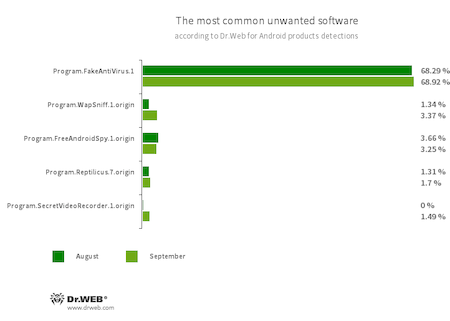

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.WapSniff.1.origin

- WhatsAppのメッセージを傍受するように設計されたAndroidプログラムです。

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Androidユーザーを監視し、サイバースパイ活動に使用される可能性のあるアプリケーションです。亜種やバージョンによって、デバイスの位置情報を追跡する、通話やSMS 、ソーシャルメディアのメッセージから情報を収集する、電話帳や連絡先リストにアクセスする、周囲の音声を録音する、マルチメディアやその他のファイル(写真、動画、文書など)をコピーするなどの動作を実行することができます。

- Program.SecretVideoRecorder.1.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションです。撮影中であることを知らせる通知を無効にしたり、アプリのアイコンと表示名を偽のものに置き換えたりすることができ、密かに動作することが可能です。これらの機能により、潜在的に危険なソフトウェアと見なされます。

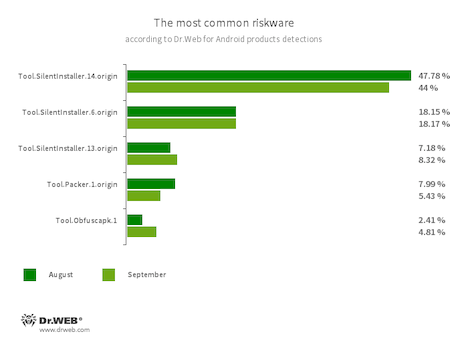

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Packer.1.origin

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリケーションのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。犯罪者は悪意のあるアプリケーションや危険なアプリケーションをアンチウイルスから保護する目的でこのツールを使用します。

- Tool.Obfuscapk.1

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリケーションのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。犯罪者は悪意のあるアプリケーションや危険なアプリケーションをアンチウイルスから保護する目的でこのツールを使用します。

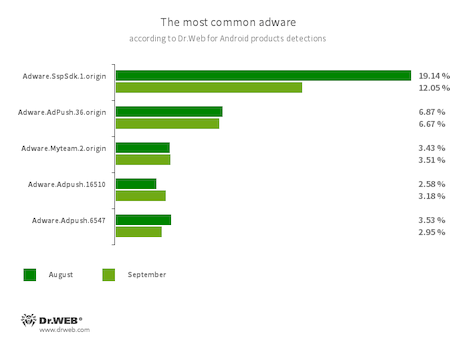

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Google Play上の脅威

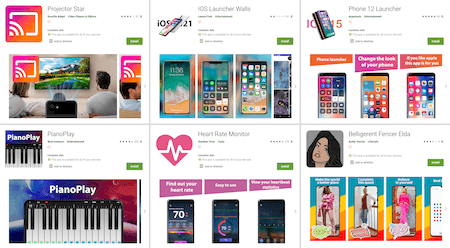

9月、Doctor Webのスペシャリストはサイバー犯罪者によってさまざまな詐欺スキームに使用される新たな偽アプリを多数発見しました。そのうちの一つは Android.FakeApp.344 で、このトロイの木馬の複数の亜種が、電話ランチャーや画像集アプリ、ピアノ練習アプリ、心拍数モニターアプリなどのさまざまなアプリを装って拡散されていました。

このトロイの木馬の主な機能は攻撃者のコマンドに応じてWebサイトをロードするというものです。そのため、このトロイの木馬はフィッシング攻撃を実行したり、被害者を有料モバイルサービスに登録したり、サイバー犯罪者の利益になるようなサイトを宣伝したり、広告を含んだサイトを開いたりするなど、あらゆる悪質なシナリオで使用される可能性があります。

Android.FakeApp.344 はレポジトリにトロイの木馬の設定ファイルを含むGitHubアカウントの一つを通じてコントロールされます。起動されると、トロイの木馬は必要なパラメータを受け取ります。受け取ったパラメータに、該当するタスクが含まれている場合はターゲットとなるサイトを開きますが、タスクがない場合や設定の受信に失敗した場合は普通のアプリとして動作します。そのため、ユーザーはアプリにおかしなところがあると疑うことすらないと考えられます。

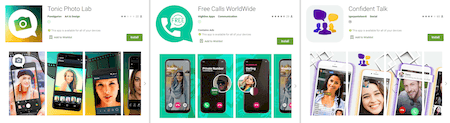

そのほか、無料通話アプリや画像編集ソフト、宗教関連アプリ、インストールしたアプリを不正アクセスから保護するアプリなどの無害で便利なアプリを装って拡散されていたトロイの木馬も発見され、 Android.FakeApp.347、 Android.FakeApp.364、 Android.FakeApp.385と名付けられました。

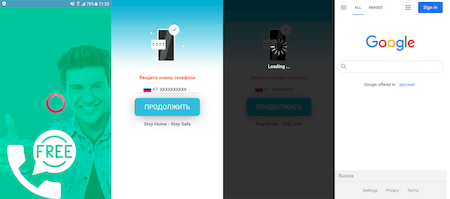

ただし、これらはいずれもアプリとしての機能を実行しません。ユーザーに携帯電話番号を入力するよう要求するものを含むさまざまなサイトを開くだけです。番号を入力したユーザーは検索エンジンのメインページにリダイレクトされ、その後アプリは動作しません。

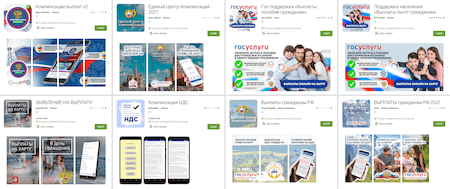

Android.FakeApp.354、 Android.FakeApp.355、 Android.FakeApp.356、 Android.FakeApp.357、 Android.FakeApp.358、 Android.FakeApp.366、 Android.FakeApp.377、 Android.FakeApp.378、 Android.FakeApp.380、 Android.FakeApp.383、 Android.FakeApp.388 と名付けられたトロイの木馬は、ロシアのユーザーが国からの社会的給付やVAT(付加価値税)還付を受けるための情報を確認し、それらの給付金を受け取るためのアプリを装って拡散されていました。実際には、これらの偽アプリはすべての訪問者が数千ルーブルを受け取ることができるとする詐欺サイトにユーザーを誘導します。お金を受け取るためにユーザーは数百から数千ルーブルの「銀行手数料」や「州手数料」を支払うよう要求されます。この詐欺の被害者となったユーザーがお金を受け取ることはなく、自分のお金を詐欺師に送ってしまうだけです。

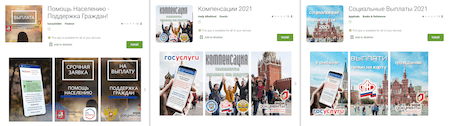

ロシア国営ガス会社であるガスプロム社の公式投資ソフトウェアを装って拡散されていた偽アプリも発見され、 Android.FakeApp.348、 Android.FakeApp.349、 Android.FakeApp.350、 Android.FakeApp.351、 Android.FakeApp.352、 Android.FakeApp.353、 Android.FakeApp.365、 Android.FakeApp.367、 Android.FakeApp.368、 Android.FakeApp.369、 Android.FakeApp.370、 Android.FakeApp.382、 Android.FakeApp.384、 Android.FakeApp.387、 Android.FakeApp.389 としてウイルスデータベースに追加されました。これらのアプリは、経済に関する特別な知識や経験を持たないユーザーでも多額の不労所得を得ることができるというものです。パーソナルマネージャーや特別な取引アルゴリズムが代わりにすべてを行ってくれるとしています。

以下の画像はGoogle Play上のこれらアプリの例です。

実際には、これらのアプリは有名企業とも投資とも全く関係ありません。詐欺サイトを開き、個人情報を提示することでアカウントに登録して「オペレーター」からの連絡を待つようユーザーに要求します。ユーザーが提供してしまった氏名や携帯電話番号、メールアドレスなどの情報はさらなる詐欺スキームに陥れるために使用されたり、ブラックマーケットで売られたりする可能性があります。

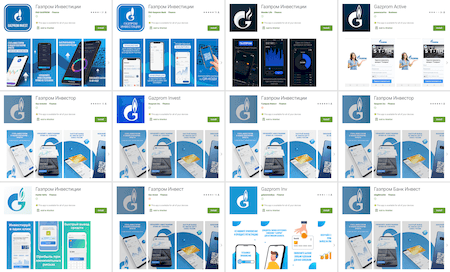

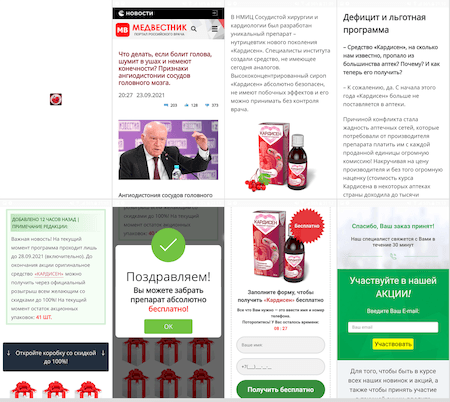

さらに、より多くのユーザーを惹きつけてインストール数を増やすために、詐欺師はこれら偽アプリをYouTubeなどの人気のプラットフォームで積極的に宣伝しています。以下の画像はそのような広告の例です。

人気の高いロシアの宝くじの公式アプリを装った偽アプリもまた新たに発見され、 Android.FakeApp.359、 Android.FakeApp.360、 Android.FakeApp.361、 Android.FakeApp.362、 Android.FakeApp.363、 Android.FakeApp.371、 Android.FakeApp.372、 Android.FakeApp.373、 Android.FakeApp.374、 Android.FakeApp.379、 Android.FakeApp.381 としてDr.Webのウイルスデータベースに追加されました。これらの偽アプリを使用することで、ユーザーは無料の宝くじを受け取り、賞金を得るためのゲームに参加することができるとしています。しかしながら、これらのアプリも実際には詐欺サイトを開くだけで、ユーザーはそこで無料のチケットや賞金を受け取るための「手数料」を支払うよう要求されます。

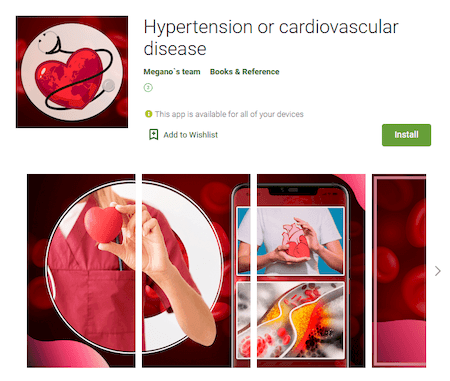

また、新たなトロイの木馬 Android.FakeApp.386 の複数の亜種も発見されています。これらトロイの木馬は健康や病気の治療に関する情報を参照するためのソフトウェアやガイドを装って拡散されていました。実際にはこれらは偽物にすぎず、ポピュラーなオンライン情報リソースを模倣した詐欺サイトを開くだけです。そこでは品質や有効性の疑わしいさまざまな薬が有名な医師やメディア関係者の名を借りて宣伝されています。ユーザーは薬を無料で、または大幅な割引価格で手に入れることができると提案されますが、そのために氏名と携帯電話番号を提示して「マネージャー」からの連絡を待つように要求されます。

以下の画像はそれらアプリの一例です。

次の画像はこのアプリがどのように動作するかを示した例です。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます