2021年1月のウイルスレビュー

2021年3月2日

株式会社Doctor Web Pacific

Dr.Webの統計によると、2021年1月に検出された脅威の合計数は前月と比較して4.92%増加し、ユニークな脅威の数も13.11%増加しています。検出された脅威の多くを依然としてアドウェアや、悪意のあるブラウザ拡張機能に含まれるマルウェアが占めていました。メールトラフィック内では、 AgentTeslaスティーラのさまざまな亜種、 VB.NET言語で記述されたバックドア、 Microsoft Officeプログラムの脆弱性を悪用するマルウェアが多く検出されています。

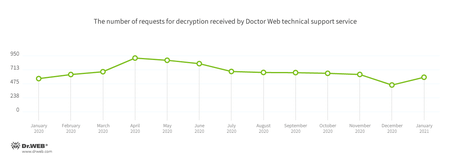

2021年1月にDoctor Webテクニカルサポートサービスに寄せられたデータ復号化のリクエスト数は2020年12月と比較して29.27%増加しています。最もアクティブな暗号化ランサムウェアは Trojan.Encoder.26996 で、リクエスト全体の24.11%を占めていました。

1月の主な傾向

- マルウェア拡散活動の増加

- アドウェアが依然として最もアクティブな脅威の1つとなる

- ランサムウェアによって暗号化されたファイルの復号化リクエスト数が増加

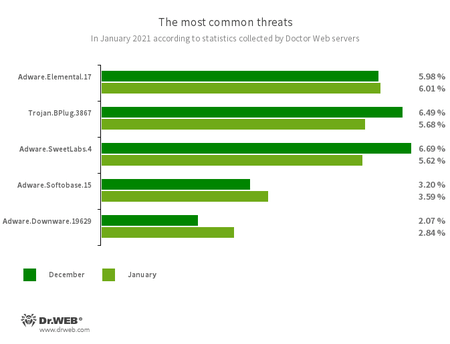

Doctor Webサーバーによる統計

1月に最も多く検出された脅威:

- Adware.Elemental.17

- リンクを置き換えることによってファイル共有サービスから拡散されるアドウェアです。ユーザーは通常のファイルの代わりに、迷惑な広告を表示させ不要なソフトウェアをインストールするアプリケーションを受け取ります。

- Trojan.BPlug.3867

- 表示されたWebページにWebインジェクションを実行し、サードパーティの広告をブロックするよう設計された悪意のあるブラウザ拡張機能です。

- Adware.SweetLabs.4

- Adware.Opencandyの作成者による、Windows GUIの代替アプリケーションストアとアドオンです。

- Adware.Softobase.15

- 古くなったソフトウェアを拡散させ、ブラウザの設定を変更するアドウェアインストーラです。

- Adware.Downware.19629

- 海賊版ソフトウェアのインストーラとして拡散されていることの多いアドウェアです。

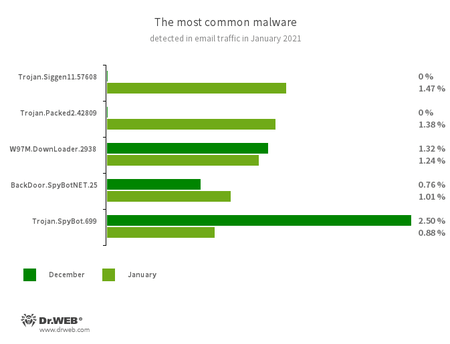

メールトラフィック内で検出された脅威の統計

- Trojan.Siggen11.57608

- AgentTeslaとして知られるスティーラマルウェアの亜種です。キーロガーとして使用することができ、機密情報を盗むよう設計されています。

- Trojan.Packed2.42809

- AgentTeslaスティーラの数ある亜種の1つで、パッカーツールによって難読化されています。

- W97M.DownLoader.2938

- Microsoft Officeドキュメントの脆弱性を悪用するダウンローダ型トロイの木馬のファミリーです。感染させたコンピューターに別の悪意のあるプログラムをダウンロードすることができます。

- BackDoor.SpyBotNET.25

- .NET言語で記述されたバックドアで、ファイルシステムを操作し(ディレクトリをコピー、作成、削除するなど)、プロセスを終了させ、スクリーンショットを撮るよう設計されています。

- Trojan.SpyBot.699

- マルチモジュールなバンキング型トロイの木馬です。感染したデバイス上でサイバー犯罪者が様々なアプリケーションをダウンロード・起動し、任意のコードを実行することを可能にします。

暗号化ランサムウェア

2021年1月には、2020年12月と比較してDoctor Webテクニカルサポートサービスに寄せられるデータ復号化のリクエスト数に29.27%の増加が認められました。

- Trojan.Encoder.26996 — 24.11%

- Trojan.Encoder.567 — 13.10%

- Trojan.Encoder.29750 — 7.44%

- Trojan.Encoder.11549 — 2.08%

- Trojan.Encoder.30356 — 1.49%

Dr.Web Security Space for Windows 暗号化ランサムウェアに対する保護

危険なWebサイト

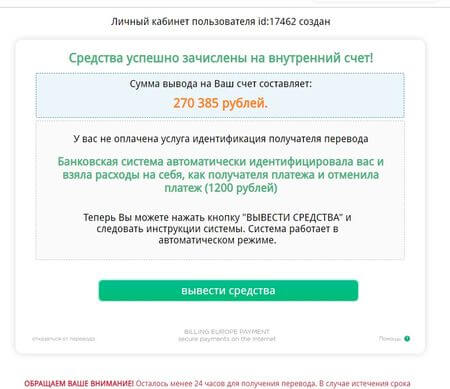

2021年1月を通して、Doctor Webのインターネットアナリストはサイバー犯罪者がユーザーから金銭や個人情報を盗むために使用していた詐欺サイトやフィッシングサイトを多数発見しました。その多くは国からの存在しない支払いや個人からの送金を受け取ることができるとユーザーに持ちかけるものでした。いずれのケースでも、ユーザーはお金を受け取るために手数料を支払うよう要求されています。

上の画像は詐欺ページの例です。ユーザーに対して偽の支払いを受け取るよう提案し、お金は「内部」アカウントに送金されたとしています。送金を完了させるために、ユーザーは手数料を支払う必要があります。

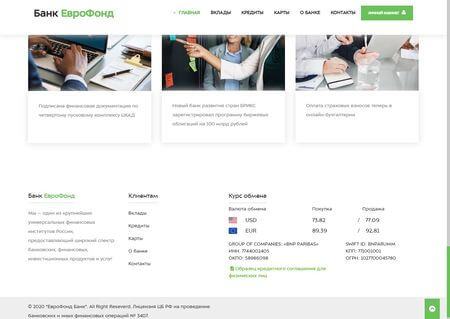

また、1月には存在しない偽の銀行のサイトが複数発見されています。サイバー犯罪者はこれらのサイトを「.рф」ドメイン内に登録し、同じタイプのWebページを作成する際に使用されるものと同じテンプレートを使用しています。名前だけが偽の銀行のものになっています。これらの偽サイトはユーザーの口座から資金を盗む目的で使用されていました。

上の画像は存在しない銀行のWebサイトの例です。セクションをクリックして内容を確認することができるようになっています。

そのほか、1月には偽のオンライン決済サービスも発見されています。これらのサービスは詐欺ショッピングサイトと連携して使用され、金銭だけでなくクレジットカードの情報も盗みます。

モバイルデバイスを脅かす悪意のあるプログラムや不要なプログラム

1月にAndroidデバイス上で検出された脅威の合計数は、前月と比較して11.32%減少しています。最も多く検出された脅威は、他のソフトウェアをダウンロードし任意のコードを実行する悪意のあるアプリケーションやアドウェア型トロイの木馬となっています。

1月には、詐欺サイトをロードするよう設計された Android.FakeApp ファミリーに属する悪意のあるアプリが多数Google Play上で発見されました。多機能なトロイの木馬 Android.Joker ファミリーの新たな亜種も発見されています。その機能の一つはユーザーを高額なモバイルサービスに登録するというものです。また、不要な広告モジュール Adware.NewDich が組み込まれたアプリケーションも拡散されました。

これらのモジュールは無害なサイトや詐欺サイト、広告を含んだサイトなど、さまざまなWebサイトをブラウザ内に表示させます。

バンキング型トロイの木馬も活発化しています。それらの一つはGoogle Playで発見され、残りは悪意のあるWebサイトから拡散されていました。

1月のモバイルセキュリティに関する注目すべきイベントは以下のとおりです。

- 保護されたデバイス上でのマルウェア活動が減少

- 新たな悪意のあるプログラムや不要なプログラムが多数Google Play に出現

モバイルデバイスを標的とする悪意のあるプログラムや不要なプログラムに関する詳細はこちらのレビューをご覧ください。