2021年1月のモバイルマルウェアレビュー

2021年3月1日

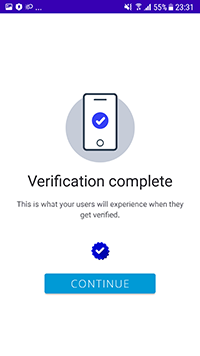

株式会社Doctor Web Pacific

2021年1月にはAndroid向け Dr.Webアンチウイルス製品によって検出された脅威の数が2020年12月と比較して11.32%減少しました。マルウェア、アドウェアの検出数はそれぞれ11.5%、15.93%減少し、一方で不要なアプリ、リスクウェアの検出数はそれぞれ11.66%、7.26%増加しています。最も多く検出された脅威は、アドウェア型トロイの木馬と、別のソフトウェアをダウンロードし任意のコードを実行するよう設計されたマルウェアでした。

1月を通して、Doctor WebのウイルスアナリストによってGoogle Play上で多数の脅威が発見されています。それらの中には、さまざまなアプリに組み込まれて拡散されるアドウェアモジュール Adware.NewDich の多数の亜種が含まれていました。また、詐欺サイトを開くよう設計された Android.FakeApp ファミリーに属する新たなトロイの木馬や、ユーザーを高額なモバイルサービスに登録し任意のコードを実行する Android.Joker ファミリーに属する悪意のあるアプリも発見されました。

同時に、バンキング型トロイの木馬を使用した新たな攻撃も確認されています。そのうちの一つはGoogle Play上で配信されていた偽のバンキングアプリ内で発見され、残りはサイバー犯罪者によって作成された悪意のあるWebサイトから拡散されていました。

1月の主な傾向

- Androidデバイス上で検出される脅威の数が減少

- GooglePlay上で多数のマルウェアと不要なアプリを発見

今月の脅威

1月初め、Doctor Webのウイルスアナリストは、C&Cサーバーから受け取ったコマンドに応じてさまざまなWebサイトをロードするアドウェアモジュール Adware.NewDich が組み込まれたアプリを多数発見しました。これらのモジュールは無害なサイト、広告を含んだサイト、フィッシングに使用される詐欺サイトや偽サイトを開くことができます。その動作の原因がアドウェアモジュール Adware.NewDich を含んだアプリであるということを突き止めることが難しくなるよう、サイトはユーザーがそれらのアプリを操作していない時に開かれるようになっています。

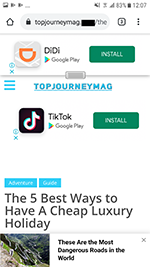

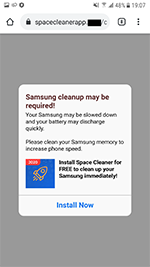

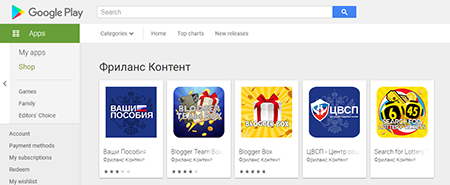

以下の画像は、アドウェアモジュール Adware.NewDich が組み込まれたアプリケーションの例です。

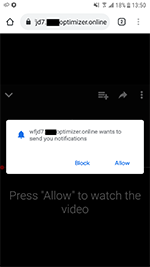

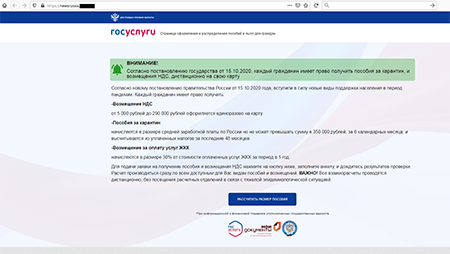

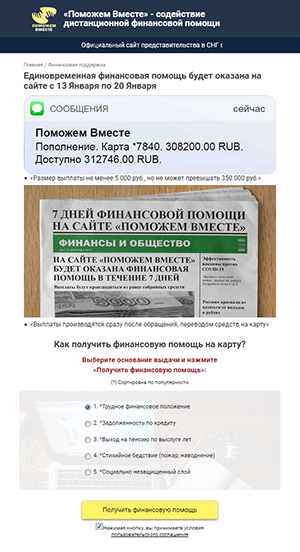

以下の画像は、アドウェアモジュールによって開かれるWebサイトの例です。

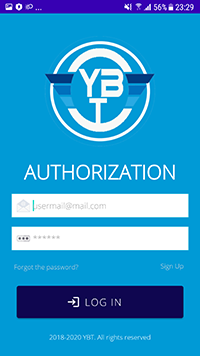

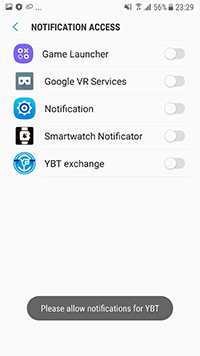

モジュール Adware.NewDich によってよく開かれるWebページの中に、Google Play上で配信されているアプリにユーザーをリダイレクトするアフィリエイトサービスや広告サービスのページがあります。暗号資産(仮想通貨)交換所の1つと連携するためのアプリと称する「YBT Exchange」もそのうちの1つです。このアプリは新たなバンキング型トロイの木馬にすぎないということがDoctor Webウイルスアナリストによって明らかにされ、 Android.Banker.3684 としてウイルスデータベースに追加されました。このトロイの木馬はログインやパスワード、確認コードを盗み、受信する通知の内容を傍受します。そのために、トロイの木馬は特定のシステムパーミッションを要求します。Doctor Webではこのトロイの木馬についてGoogle社に報告を行い、その後、 Android.Banker.3684 はGoogle Playから削除されました。

少なくとも21のアプリにこれらのアドウェアモジュールが組み込まれているということがDoctor Webのウイルスアナリストによって明らかにされています。調査の結果、それらアプリの所有者と Adware.NewDich の開発者との間には直接的な関連がある可能性が極めて高いと考えられます。このアドウェアネットワークがITコミュニティやセキュリティスペシャリストの関心を集めるようになった直後、パニックに陥った管理者はアプリの更新を配信しはじめました。その更新でアンチウイルスソフトウェアによるアドウェア検出を回避するためのメカニズムを実装しようと試みたり、あるいは単純にアドウェアモジュールをアプリから削除しようと試みたりしています。モジュールの組み込まれたアプリの1つは後にGoogle Play上から完全に削除されました。一方で、サイバー犯罪者が残りのアプリをアップデートし、そこに再び Adware.NewDich を組み込む可能性もあります。これは実際に何度か確認されています。

以下は、モジュール Adware.NewDich の組み込まれたアプリの一覧です。

| パケット名 | モジュール Adware.NewDich の有無 | Google Playから削除されたかどうか |

|---|---|---|

| com.qrcodescanner.barcodescanner | 最新のバージョン1.75に含まれていた | 削除された |

| com.speak.better.correctspelling | 現在のバージョン679.0に含まれている | 削除されていない |

| com.correct.spelling.learn.english | 現在のバージョン50.0に含まれている | 削除されていない |

| com.bluetooth.autoconnect.anybtdevices | 現在のバージョン2.5に含まれている | 削除されていない |

| com.bluetooth.share.app | 現在のバージョン1.8に含まれている | 削除されていない |

| org.strong.booster.cleaner.fixer | 現在のバージョン5.9には含まれていない | 削除されていない |

| com.smartwatch.bluetooth.sync.notifications | 現在のバージョン85.0には含まれていない | 削除されていない |

| com.blogspot.bidatop.nigeriacurrentaffairs2018 | 現在のバージョン3.2に含まれている | 削除されていない |

| com.theantivirus.cleanerandbooster | 現在のバージョン9.3には含まれていない | 削除されていない |

| com.clean.booster.optimizer | 現在のバージョン9.1には含まれていない | 削除されていない |

| flashlight.free.light.bright.torch | 現在のバージョン66.0には含まれていない | 削除されていない |

| com.meow.animal.translator | 現在のバージョン1.9には含まれていない | 削除されていない |

| com.gogamegone.superfileexplorer | 現在のバージョン2.0には含まれていない | 削除されていない |

| com.super.battery.full.alarm | 現在のバージョン2.2には含まれていない | 削除されていない |

| com.apps.best.notepad.writing | 現在のバージョン7.7には含まれていない | 削除されていない |

| ksmart.watch.connecting | 現在のバージョン32.0には含まれていない | 削除されていない |

| com.average.heart.rate | 現在のバージョン7.0には含まれていない | 削除されていない |

| com.apps.best.alam.clocks | 現在のバージョン4.7には含まれていない | 削除されていない |

| com.booster.game.accelerator.top | 現在のバージョン2.1には含まれていない | 削除されていない |

| org.booster.accelerator.optimizer.colorful | 現在のバージョン61.0には含まれていない | 削除されていない |

| com.color.game.booster | 現在のバージョン2.1には含まれていない | 削除されていない |

Adware.NewDich は次のような特徴を備えています。

- ユーザーが疑いを抱かないよう、実際に機能するアプリケーションに組み込まれている

- モジュールを含んでいるアプリケーション本体がインストールされて起動された後、間をあけて(最長で数日)遅れて動作を開始する

- モジュールを含んでいるアプリケーションが閉じられ、ユーザーがそれらをしばらく操作していない時にWebサイトを開く

- サイバー犯罪者はアンチウイルスがモジュールを検出していないかどうかを常に監視し、検出に対抗するために素早く変更を加えて新たなバージョンをリリースする

Dr.Web for Androidによる統計

- Android.RemoteCode.284.origin

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.HiddenAds.1994

- Android.HiddenAds.518.origin

- 広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.Triada.510.origin

- さまざまな悪意のある動作を実行する多機能なトロイの木馬です。このマルウェアは他のアプリのプロセスを感染させるトロイの木馬ファミリーに属します。亜種の中にはAndroidデバイスの製造過程で犯罪者によってファームウェア内に組み込まれているものもあります。さらに、保護されたシステムファイルやフォルダにアクセスするために脆弱性を悪用するものもあります。

- Android.Click.348.origin

- 自動的にWebサイトを開き、リンクや広告バナーをクリックするトロイの木馬です。ユーザーに疑いを抱かれないよう、無害なアプリを装って拡散される場合があります。

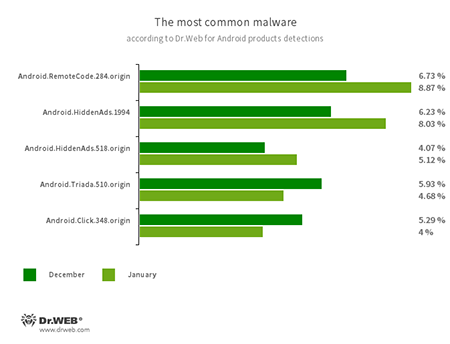

- Program.FreeAndroidSpy.1.origin

- Program.NeoSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Androidユーザーのアクティビティを監視するソフトウェアで、サイバースパイツールとして使用される可能性があります。デバイスの位置情報を追跡する、SMSやソーシャルメディアメッセージから情報を収集する、文書や写真、動画をコピーする、通話の盗聴を行うなどの動作を実行することができます。

- Program.FakeAntiVirus.2.origin

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.CreditSpy.2

- 個人情報に基づいてユーザーの信用格付けを行うよう設計されたプログラムの検出名です。SMSメッセージ、電話帳の連絡先情報、通話履歴などの情報を収集してリモートサーバーに送信します。

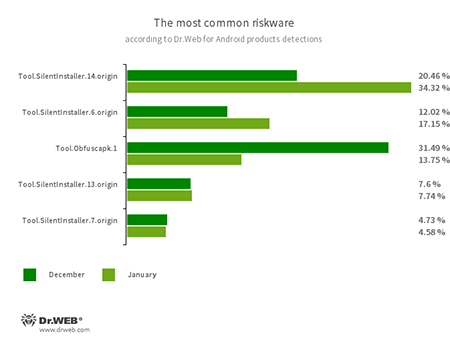

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Obfuscapk.1

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリケーションのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。犯罪者は悪意のあるアプリケーションや危険なアプリケーションをアンチウイルスから保護する目的でこのツールを使用します。

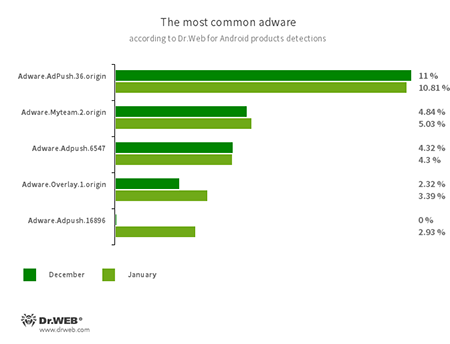

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16896

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

Google Play上の脅威

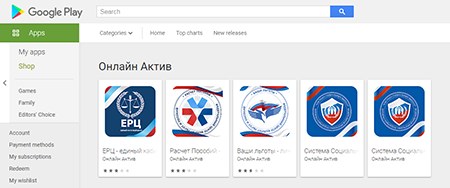

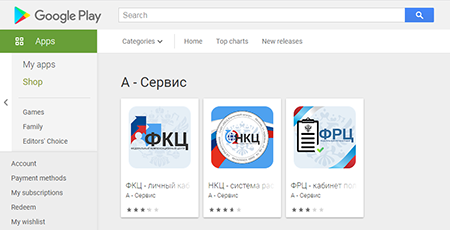

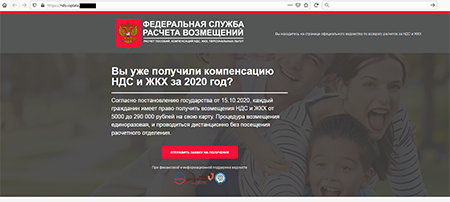

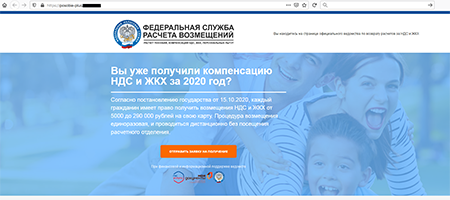

Google Playではアドウェアモジュール Adware.NewDich が組み込まれたアプリのほかにも、 Android.FakeApp ファミリーに属するトロイの木馬が多数Doctor Webのスペシャリストによって発見されています。これらトロイの木馬は、税金の還付や福祉給付、その他の金銭的補償に関する情報を提供するアプリを装って拡散されていました。宝くじに関する情報を提供するアプリや、人気ブロガーからギフトを受け取るためのアプリなどを装って拡散される亜種も存在します。

これまでに発見されているこの種のトロイの木馬と同様、この最新の亜種も政府からの支払いを受けることができるとユーザーに告げる詐欺サイトを開きます。ユーザーは支払いを受け取るために個人情報を提供するよう求められ、弁護士や書類作成のための費用、税金、口座への送金手数料などを支払うよう指示されます。その後ユーザーが支払いを受け取ることはなく、個人情報とお金はサイバー犯罪者に盗まれます。

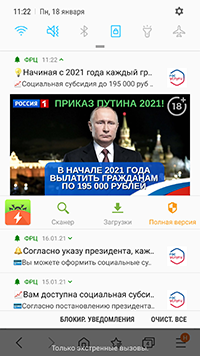

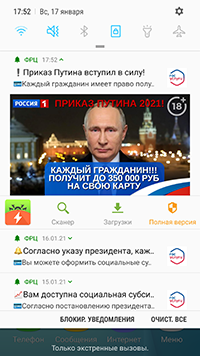

また、このトロイの木馬の一部の亜種には、利用可能な「給付金」や「補償」について知らせる通知を定期的に表示させるものもあります。こうしてユーザーの注意を引くことで、何度も詐欺サイトを開くよう仕向けます。

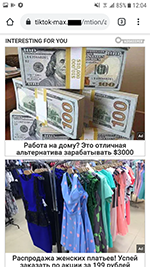

以下の画像はトロイの木馬 Android.FakeApp のさまざまな亜種によって開かれるWebサイトの例です。

以下の画像は、これら悪意のあるアプリによって表示される「給付金」や「補償」に関する偽の通知です。

多機能なトロイの木馬 Android.Joker ファミリーに属する新たな亜種も発見され、 Android.Joker.496、 Android.Joker.534、 Android.Joker.535と名付けられました。これらトロイの木馬は翻訳ソフトウェアやGIFアニメーションを作成するためのマルチメディア編集ソフトウェアなどの無害なアプリを装って拡散されていましたが、その実際の機能は任意のコードをダウンロードして実行し、受信する通知の内容を傍受し、ユーザーを有料サービスに登録するというものです。

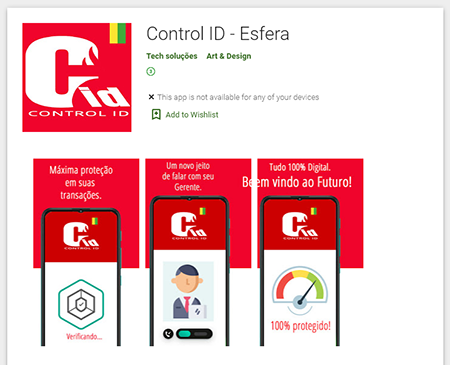

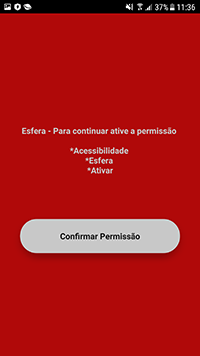

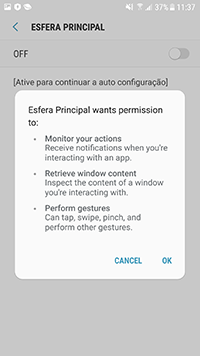

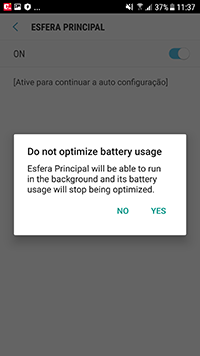

そのほか、 Android.Banker.3679 と名付けられた新たなバンキング型トロイの木馬も発見されました。このトロイの木馬は、ブラジルのユーザーを対象としたサンタンデール銀行のEsferaボーナスプログラム用アプリケーションを装って拡散されていました。 Android.Banker.3679 の主な機能はフィッシングと機密情報の窃盗で、その標的はバンキングアプリケーション「Santander Empresas」です。

インストールされて起動されると、このトロイの木馬はAndroid OSのアクセシビリティサービスへのアクセスを要求します。アプリが動作を続行するために必要であるという名目ですが、実際は悪意のある動作を自動的に実行するためです。ユーザーが必要なシステム権限を与えることに同意してしまうと、トロイの木馬は感染したデバイスのコントロールを掌握し、勝手にメニュー項目やボタンをクリックしたり、別のアプリのウィンドウ内の内容を読んだりすることが可能になります。

バンキング型トロイの木馬

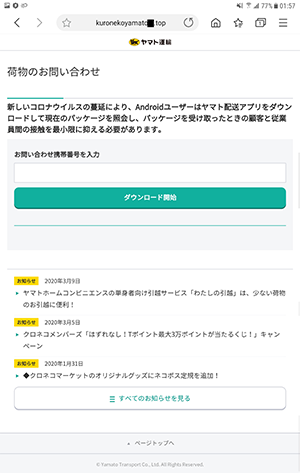

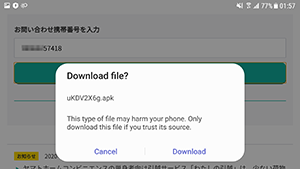

Google Play上で発見されたバンキング型トロイの木馬に加えて、悪意のあるWebサイトから拡散されるバンキング型トロイの木馬もAndroidユーザーを脅かしました。さまざまなバンキング型トロイの木馬ファミリーに属する悪意のあるアプリケーションが日本のユーザーを襲い、それらの中には、 Android.BankBot.3954、 Android.SmsSpy.833.origin、 Android.SmsSpy.10809、 Android.Spy.679.originが含まれていました。これらトロイの木馬はChromeブラウザやGoogle Play、その他の正規ソフトウェアのアップデートを装って、郵便や宅配業者の偽サイトからダウンロードされていました。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます