2019年9月のモバイルマルウェアレビュー

2019年10月10日

株式会社Doctor Web Pacific

9月、Androidデバイスのユーザーはさまざまなマルウェアに脅かされました。それらの多くがGoogle Playから拡散され、その中にはダウンローダー Android.DownLoader 、バンキング型トロイの木馬 Android.Banker 、アドウェア型トロイの木馬 Android.HiddenAds が含まれていました。また、 Program.Panspy.1.origin 、 Program.RealtimeSpy.1.origin 、 Program.MonitorMinor などの、ユーザーをスパイするよう設計された潜在的に危険なアプリケーションの新しいバージョンがDoctor Webのエキスパートによっていくつか発見されています。

9月の主な傾向

- 引き続きGoogle Playから拡散され続ける悪意のあるアプリケーションや不要なアプリケーション

- 依然としてユーザーを脅かすスパイウェア

9月のモバイル脅威

9月に検出されたマルウェアの1つに、バンキング型トロイの木馬 Android.Banker.352.origin があります。このトロイの木馬は仮想通貨取引所 YoBit (ヨービット)の公式アプリケーションを装って拡散されていました。

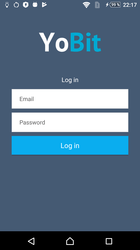

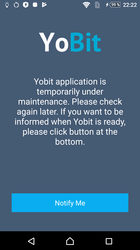

起動されると、 Android.Banker.352.origin は偽のログインウィンドウを表示させ、入力された認証情報を盗みます。その後、サービスを一時的に利用できない旨のメッセージを表示させます。

このトロイの木馬はSMSメッセージから2段階認証コードを盗み、Eメールメッセージからアクセスコードを盗みます。また、さまざまなインスタントメッセンジャーやメールクライアントの通知を傍受し、ブロックします。盗んだデータはすべて Firebase Database に保存されます。

Dr.Web for Androidによる統計

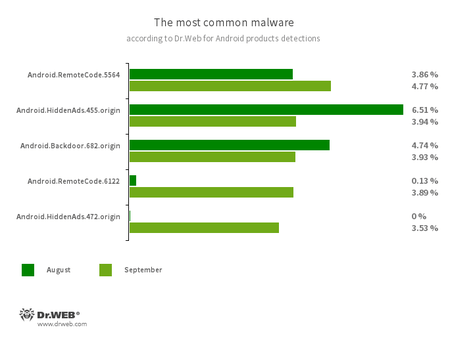

- Android.RemoteCode.6122

- Android.RemoteCode.5564

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。

- Android.HiddenAds.455.origin

- Android.HiddenAds.472.origin (新しい脅威)

- モバイルデバイス上に迷惑な広告を表示させるトロイの木馬です。

- Android.Backdoor.682.origin

- サイバー犯罪者から受け取ったコマンドを実行し、感染したモバイルデバイスを犯罪者がコントロールすることを可能にするトロイの木馬です。

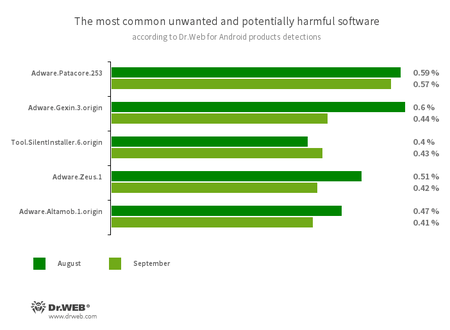

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュール:

- Adware.Patacore.253

- Adware.Gexin.3.origin

- Adware.Zeus.1

- Adware.Altamob.1.origin

ユーザーの介入なしに密かにアプリケーションを起動させるリスクウェア:

- Tool.SilentInstaller.6.origin

Google Play上の脅威

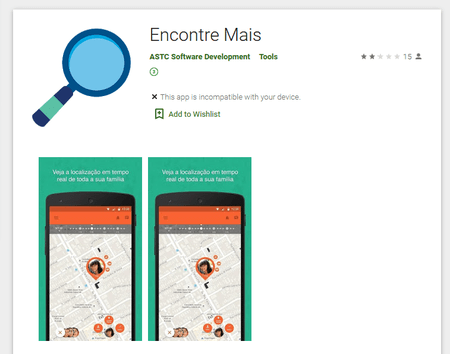

9月にはバンキング型トロイの木馬 Android.Banker.352.origin のほかに、ブラジルの金融サービス機関利用者を標的としたマルウェア Android.Banker.347.origin もGoogle Play上で発見されています。このトロイの木馬は、これまでにもDoctor Webの記事で紹介したバンキング型トロイの木馬 Android.BankBot.495.origin や Android.Banker.346.origin などの亜種です。

Android.Banker.347.origin は家族の居場所を確認するためのプログラムを装ってGoogle Playから拡散されていました。

このトロイの木馬はAndroidのアクセシビリティサービスを利用してSMSメッセージから確認コードやその他の機密データなどの情報を盗みます。また、これまでの亜種と同様、サイバー犯罪者からのコマンドに従ってフィッシングページを開くことができます。

Google Play上では、 Android.HiddenAds ファミリーに属する新たなアドウェア型トロイの木馬もいくつか発見されています。その1つである Android.HiddenAds.444.origin は無害なプログラムやゲームに隠されていました。起動されると、 Android.HiddenAds.444.origin は自身のアイコンを隠し、迷惑な広告バナーを表示します。また、C&Cサーバーからのコマンドに従ってAPKファイルをダウンロードし、それらをインストールしようと試みます。

発見されたその他のマルウェアに、 Android.DownLoader.920.origin や Android.DownLoader.921.origin などのダウンローダ型トロイの木馬があります。これらトロイの木馬はゲームを装って拡散され、サーバーからのコマンドに従って様々なソフトウェアや悪意のあるプログラムをダウンロードし、それらをインストールしようとします。

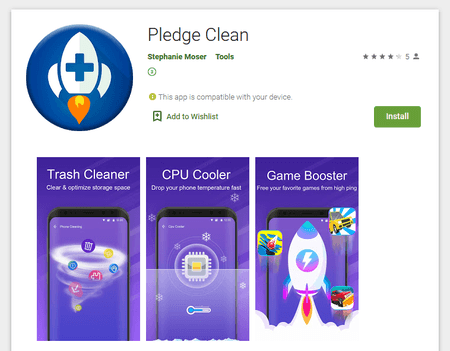

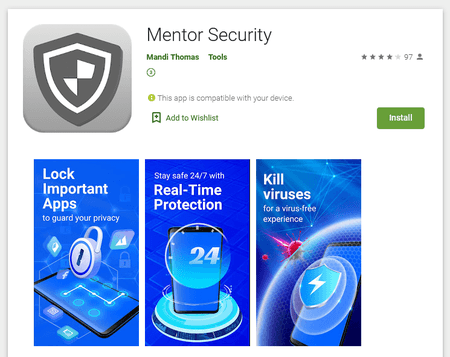

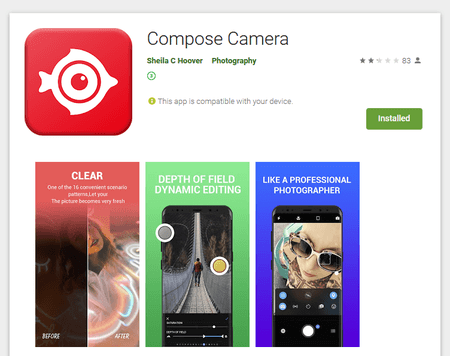

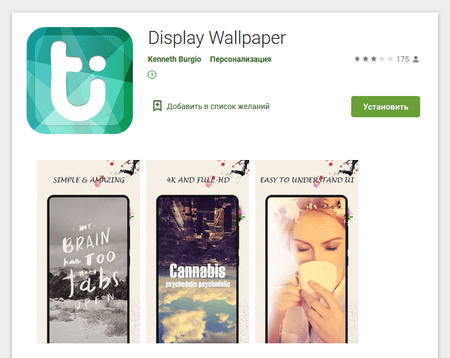

そのほか、9月には Android.Joker ファミリーに属するトロイの木馬の亜種が複数Google Play上で発見されています。これら悪意のあるアプリケーションは、カメラのプラグイン、写真編集ソフト、画像集、システムユーティリティなどの一見無害なプログラムに潜んでいました。

これらトロイの木馬は任意のコードを実行するほか、補助的なDEXファイルをロードして実行することもできます。また、プレミアムコンテンツを含むサイトをダウンロードして該当するリンクをクリックし、登録を完了させるための確認コードをSMSから盗むことで、ユーザーを自動的に高額なサービスに登録させます。そのほか、 Android.Joker は電話帳のデータをC&Cサーバーに送信します。

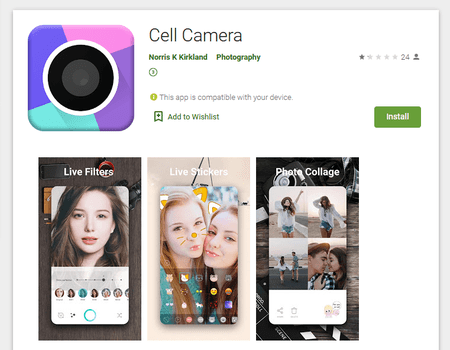

ユーザーを高額なサービスに登録させるまた別のトロイの木馬は Android.Click.781 および Android.Click.325.origin と名付けられました。これらトロイの木馬もまた、サイトをダウンロードしてユーザーを自動的にプレミアムサービスに登録させます。また、サーバーからのコマンドに従ってOSやその他のプログラムからの通知を傍受することができます。これらトロイの木馬はカメラアプリを装って拡散されていました。

スパイウェア

9月、Doctor Webのエキスパートは、Androidデバイスのユーザーをスパイするよう設計されたリスクウェアの新たなバージョンをいくつか発見しました。それらのプログラムには、 Program.Panspy.1.origin 、 Program.RealtimeSpy.1.origin 、 Program.MonitorMinor が含まれていました。これらのスパイウェアを使用することで、SMSメッセージや通話、インスタントメッセンジャーでのやり取りをコントロールし、デバイスの位置を追跡し、その他の機密情報を受信することが可能になります。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます