2018年7月のモバイルマルウェアレビュー

2018年8月9日

株式会社Doctor Web Pacific

2018年7月、Android向けの危険なバックドア Android.Backdoor.554.origin が再び拡散されました。このトロイの木馬はユーザーをスパイし、サイバー犯罪者が感染したスマートフォンやタブレットを遠隔操作することを可能にするもので、2017年4月よりDoctor Webのウイルスアナリストに知られています。 Android.Backdoor.554.origin にはWindows向けのワームが密かに含まれていました。このワームは、モバイルデバイスに接続されたメモリカードにコピーされ、その後Windows搭載コンピューターを感染させます。また、Androidスマートフォンやタブレットのユーザーは7月も引き続きバンキング型トロイの木馬による攻撃を受けました。 Android.Banker.2746 と名付けられた、それらトロイの木馬の1つはGoogle Play上のアプリケーション内で検出されています。他のバンキング型トロイの木馬の多くは、同じくGoogle Playから拡散されている Android.DownLoader.753.origin によってモバイルデバイス上にダウンロードされていました。その他にも、バンキング型トロイの木馬 Android.BankBot.279.origin が検出されています。このトロイの木馬は便利なアプリケーションを装って拡散されていました。さらに、7月には新たな商用スパイウェアプログラム Program.Shadspy.1.origin と Program.AppSpy.1.origin がDoctor Webのウイルスアナリストによって発見されました。

7月の主な傾向

- ユーザーをスパイし、Windows搭載コンピューターを感染させるバックドアの拡散

- Google Play上にマルウェアが登場

- バンキング型トロイの木馬の拡散

7月のモバイル脅威

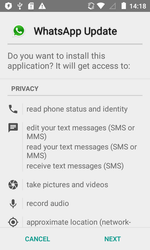

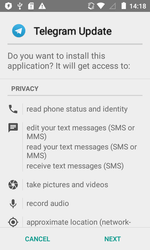

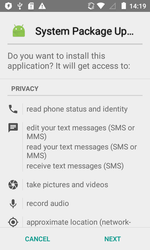

7月、セキュリティスペシャリストはAndroidスマートフォンとタブレットのユーザーを攻撃する新たなバックドア Android.Backdoor.554.origin を発見しました。このトロイの木馬は、 WhatsApp や Telegram などの良く知られたソフトウェアの新しいバージョン、またはシステムやその他の重要なアップデートを装って拡散されていました。

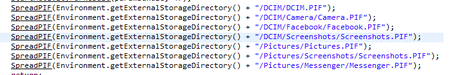

Android.Backdoor.554.origin はサイバー犯罪者のコマンドを実行し、彼らが感染したモバイルデバイスをコントロールし、そのユーザーをスパイすることを可能にしていました。このトロイの木馬は、Androidスマートフォンやタブレットの位置を追跡し、一般的なメッセージングプログラムでのやり取りを傍受し、通話やSMSにアクセスし、電話帳から連絡先情報を盗み、その他の悪意のある行為を行っていました。また、このバックドアは、そのファイルリソース内に Win32.HLLW.Siggen.10482 と名付けられたWindowsワームを隠し持っていました。モバイルデバイスを感染させた後、 Android.Backdoor.554.origin はワームをメモリカードにコピーし、画像の保存されているカタログに置きます。その際、拡張子".pif"を持った実行ファイル Win32.HLLW.Siggen.10482 には、それが置かれているディレクトリの名前が付きます。ユーザーが画像を見るためにこれらのディレクトリを開いたり、コンピューターにコピーしたりすると、ワームを実行してしまう危険性があります。

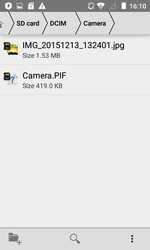

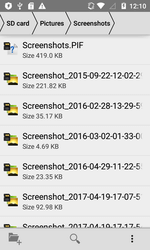

以下の画像は、トロイの木馬 Android.Backdoor.554.origin がワーム Win32.HLLW.Siggen.10482 を置いていたディレクトリの一覧です。

次の画像は、感染したAndroidデバイスのメモリカード上の画像のあるディレクトリにワームの実行ファイルがコピーされた例です。

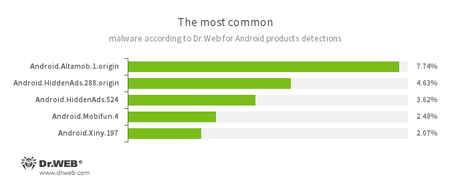

Dr.Web for Androidによる統計

- Android.Altamob.1.origin

- 悪意のあるモジュールを密かにダウンロード・起動させる広告プラットフォームトロイの木馬です。

- Android.HiddenAds.288.origin

- Android.HiddenAds.524

- 広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.Mobifun.4

- 別のマルウェアアプリケーションをダウンロードするトロイの木馬です。

- Android.Xiny.197

- 別の悪意のあるアプリケーションを密かにダウンロード・インストールするよう設計されたトロイの木馬です。

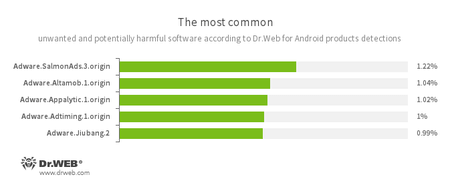

- Adware.SalmonAds.3.origin

- Adware.Altamob.1.origin

- Adware.Appalytic.1.origin

- Adware.Adtiming.1.origin

- Adware.Jiubang.2

- Androidアプリケーション内に組み込まれた不要なプログラムモジュールで、モバイルデバイス上に迷惑な広告を表示させるよう設計されています。

バンキング型トロイの木馬

7月、情報セキュリティのスペシャリストはGoogle Play上でトロイの木馬を検出しました。Doctor Webの分類に従って Android.DownLoader.753.origin と名付けられたこの悪意のあるプログラムは、金融アプリケーションを装って拡散されていました。一部の亜種は謳われている機能を実際に実行しますが、残りの亜種はそれらの機能を持たず、本物のバンキングソフトウェアをPlay Storeのページでダウンロードしてインストールするよう提案します。

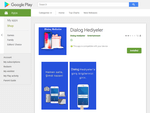

Android.DownLoader.753.origin は、 Android.BankBot ファミリーに属するバンキング型トロイの木馬の1つをリモートサーバーから密かにダウンロードし、それをインストールさせるために標準的なインストールウィザードを表示させます。

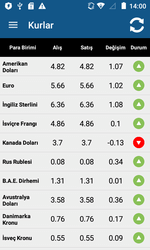

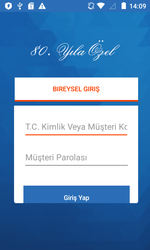

7月中旬、Doctor Webのエキスパートは、Android向けバンキング型トロイの木馬 Android.Banker.2746 について調査を行いました。このトロイの木馬は公式のバンキングアプリケーションを装ってGoogle Playから拡散されていました。

犯罪者は、トルコの金融機関の顧客口座にアクセスするためにこのトロイの木馬を使用していました。 Android.Banker.2746 は偽のログインとパスワードの入力ボックスを表示させ、ワンタイム認証コードを含んだSMSを横取りします。

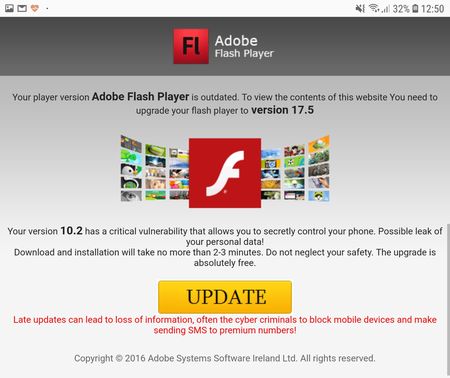

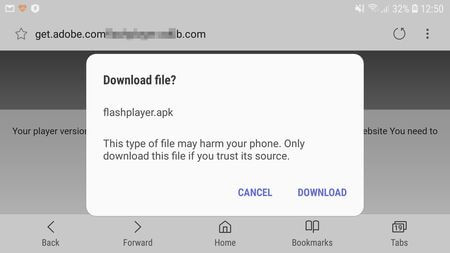

7月にユーザーを攻撃していたバンキング型トロイの木馬の1つ Android.BankBot.279.origin は、不正なWebサイトを使用して拡散されていました。ユーザーがモバイルデバイスでそのサイトにアクセスすると、Adobe Flash Player、オンライン通信プログラム、VPNクライアント、その他のソフトウェアなどの無害で便利なプログラムを装って、トロイの木馬がダウンロードされます。 Android.BankBot.279.origin は、スマートフォンやタブレットにインストールされたバンキングアプリケーションの起動をトラッキングし、それらのウィンドウの前面にユーザーのアカウントにアクセスするための偽のログイン認証フォームを表示させます。また、画面ロック解除のPINコードを変更し、感染したデバイスをブロックすることができます。

以下の画像は、そこから Android.BankBot.279.origin がモバイルデバイスやタブレットにダウンロードされたWebサイトの例です。

スパイウェア

7月には、新たな複数の商用スパイウェアがDoctor Webのスペシャリストによって発見されました。 Program.AppSpy.1.origin と名付けられたそのうちの1つは感染したデバイスの位置を追跡し、通話を盗聴してSMSメッセージを横取りします。サイバースパイ行為を行うもう1つのプログラムは Program.Shadspy.1.origin としてDr.Webのウイルスデータベースに追加されました。幅広い機能を備えたこのアプリケーションは、SMSのやり取りや通話、デバイスの位置をモニタリングし、内蔵マイクを使用して周囲の音声を録音し、Webブラウザから履歴を、また、ユーザーのカレンダーからイベントのスケジュールコピーし、 スマートフォンやタブレットのカメラを使用してスナップショットを撮り、さらにその他多くの操作を行うことができます。また、ルート権限では、 Facebook や WhatsApp アプリケーションでのやり取りを傍受することができます。

バンキング型トロイの木馬は、モバイルデバイスユーザーにとって深刻な脅威となっています。サイバー犯罪者は、不正なサイトのみでなく公式のGoogle Playストアからもこれらの悪意のあるプログラムを拡散し続けています。バンキング型トロイの木馬や、その他のAndroidトロイの木馬からお使いのデバイスを保護するため、Android向けのDr.Webアンチウイルス製品を使用することをお勧めします。

Dr.Webを使用して

Androidデバイスを保護しましょう!

- ロシアで最初に開発されたAndroid用アンチウイルスです

- Google Playだけで1億3500万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料でご利用できます