2021年のモバイルマルウェアレビュー

2022年2月3日

株式会社Doctor Web Pacific

Google Playでは2021年を通して多数の脅威が発見されています。それらの中にはユーザーを有料サービスに登録するトロイの木馬やさまざまな詐欺スキームに使用される偽アプリ、機密情報を盗むスティーラー型トロイの木馬、アドウェアアプリが含まれていました。

それと同時に、新たに別のプラットフォームを利用して攻撃範囲を広める手法も登場しています。HuaweiのAppGalleryで初のトロイの木馬が発見され、APKPureアプリのバージョンの一つが危険なダウンローダ型トロイの木馬に感染していました。また、さまざまなパッカーや難読化ツール、インストールせずにアプリを起動することを可能にするツールなど、より効率的にAndroidデバイスを感染させるための特殊なツールも引き続き使用されています。

2020年同様、新型コロナウイルス(COVID-19)パンデミックの話題に乗じた攻撃も見られました。コロナウイルスやワクチン接種に関連した便利で無害なソフトウェアを装ったあらゆる種類のトロイの木馬が拡散されています。

2021年の主な傾向

- アドウェアトロイの木馬の数が増加

- Android向けバンキング型トロイの木馬の活動が増加

- 別のソフトウェアをダウンロード・インストールするマルウェアが、Androidデバイス上で最も多く検出された脅威の一つとなる

- Google Playに新たな脅威が登場

- AppGalleryに初の悪意のあるアプリケーションが登場

- スキャマーや偽アプリの活動が活発化

- スパイウェア型トロイの木馬やユーザーを監視するよう設計されたアプリの拡散

- COVID-19パンデミックの話題を悪用した攻撃が続く

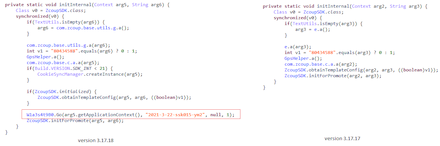

2021年の最も注目すべきイベント

3月末、Doctor Webのマルウェアアナリストは、Android用サードパーティアプリストアである APKPure の公式クライアントアプリケーションに悪意のある機能が含まれていることを発見しました。該当するのはバージョン3.17.18以降のアプリで、それらのアプリにはマルチコンポーネントトロイの木馬 Android.Triada.4912 が組み込まれていました。このトロイの木馬はさまざまなサイトを開き、別のトロイの木馬モジュールやサードパーティアプリをダウンロードします。

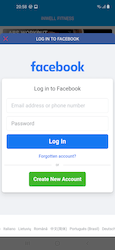

以下の画像は、トロイの木馬の組み込まれたバージョンのアプリ(左)とクリーンなバージョンのアプリ(右)のコードフラグメントです。ハイライトされているのは Android.Triada.4912 を初期化するための文字列です。7月、Doctor Webはトロイの木馬 Android.PWS.Facebook を含んだアプリをGoogle Play上で発見しました。これらトロイの木馬はFacebookアカウントをハッキングするために必要なログインやパスワードなどの機密情報を盗むよう設計されています。ユーザーに疑いを抱かれないようアプリは実際に機能するようになっており、アプリのすべての機能にアクセスするためという口実で、ユーザーはFacebookアカウントにログインするよう促されます。この先に危険な落とし穴が待っています。これらトロイの木馬は本物のFacebookページをWebView内で開き、このWebView内にC&Cサーバーから受け取ったJavaScriptをロードします。このスクリプトがデータを傍受し、盗んだログインとパスワード、認証セッションのCookieを攻撃者に送信します。

同じようなタイプのトロイの木馬が2021年を通して多数発見されています。以下の画像は、そのような悪意のあるアプリがFacebookアカウントにログインするようユーザーに促すメッセージと、表示されるFacebook のログインフォームの例です。

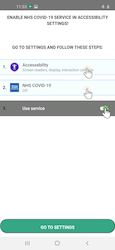

7月には、 Android.BankBot.Coper と名付けられた、バンキング型トロイの木馬の新たなファミリーも発見されました。これらトロイの木馬はモジュラー構造を持ち、多段階の感染メカニズムを使用します。バンキングアプリなどのアプリを装って拡散され、Androidデバイスを感染させるとアクセシビリティサービス機能へのアクセスを取得しようとします。この機能を利用することで、トロイの木馬は感染させたデバイスを完全に制御し、メニューボタンをクリックしたりウィンドウを閉じたりするなどといったユーザーの操作をシミュレートすることが可能になります。このトロイの木馬は幅広い機能を備えており、SMSを傍受・送信する、USSDリクエストを送信する、画面をロックしたりロック解除したりする、プッシュ通知やフィッシングウィンドウを表示させる、アプリをアンインストールする、キーボード入力を傍受するキーロガーとして機能するなどの悪意のある動作を実行することができます。また、複数の保護メカニズムも備えています。

11月、Doctor Webはロシアのポピュラーな子供用スマートウォッチに潜む脆弱性について調査を行い、結果を公表しました。分析の結果からは、子供用スマートウォッチのセキュリティレベルは極めて不十分なものであるということが示されました。調査 の対象となったモデルの一つにはトロイの木馬がプリインストールされていたほか、リモート操作機能へのアクセスにデフォルトの標準パスワードを使用しているモデルもありました。これらのパスワードは変更できないケースもあります。また、機密情報を暗号化せずに送信しているものもありました。以下の表は、調査の対象となったスマートウォッチの主な脆弱性をまとめたものです。

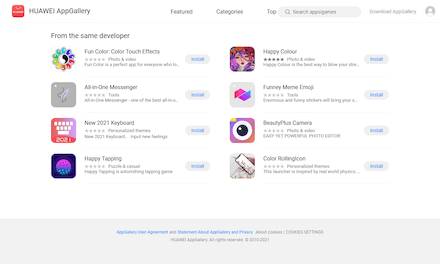

2021年にはAndroidデバイスメーカー Huawei の公式アプリストアである AppGallery で初のマルウェアが発見され、それらの中にはマルチコンポーネントトロイの木馬 Android.Joker が含まれていました。Doctor Webはこのケースについて2021年の春に記事を公開しています。これらトロイの木馬の主な機能の一つはユーザーを有料モバイルサービスに登録するというものです。悪意のあるモジュールを密かにダウンロードして起動し、サイトを開いて、そこでユーザーを様々なサービスに自動的に登録します。その際、確認コードを含んだSMSを傍受して取得した認証コードと、ユーザーの携帯電話番号を該当するサイトのWebフォーム内に入力します。

以下の画像は、それら悪意のあるアプリの例です。

その後、早くも秋にはトロイの木馬 Android.Cynos.7.origin が組み込まれた数十のゲームがAppGalleryで発見されています。このトロイの木馬はユーザーの携帯電話番号とデバイスに関する情報を収集して攻撃者に送信し、広告を表示するよう設計されています。AppGalleryの統計によると少なくとも930万を超えるユーザーがこの危険なゲームをインストールしています。

2021年も新型コロナウイルスのパンデミックとワクチン接種に関する話題に乗じた攻撃が続き、1年を通してあらゆる種類のマルウェアが拡散されました。たとえば、無料のインターネットアクセスを提供するとするアプリ「Free NET COVID-19」には、SMSを傍受するトロイの木馬 Android.SmsSpy.830.origin が潜んでいました。

また別のトロイの木馬 Android.SmsSend.2134.origin は、ワクチン接種の登録用アプリ「CoWinHelp」を装って拡散されていました。実際には、このマルウェアはユーザーの電話帳にあるすべての連絡先に、トロイの木馬のコピーをダウンロードするためのリンクを含んだSMSを送信します。

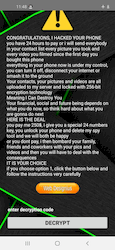

ランサムウェア型トロイの木馬 Android.Locker.7145 は、新型コロナウイルスの感染状況に関する統計をモニタリングするためのアプリ「Coronavirus Tracker」に潜んでいました。このトロイの木馬はデバイスをロックし、ロック解除するための身代金を要求します。

バンキング型トロイの木馬もまた、パンデミックに乗じて拡散されました。接触を追跡したり、新型コロナウイルスの感染者と接触した可能性や感染の可能性について通知したり、ワクチン接種状況を証明したりするための実在するアプリを模倣した、偽アプリが登場しています。バンキング型トロイの木馬 Android.BankBot.904.origin は英国のNHS(国民保健サービス)が提供する公式アプリ「NHS COVID-19」を装って拡散され、バンキング型トロイの木馬 Android.BankBot.612.origin はフランス連帯・保健省の提供するアプリ「TousAntiCovid」を装って拡散されていました。

統計

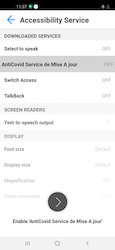

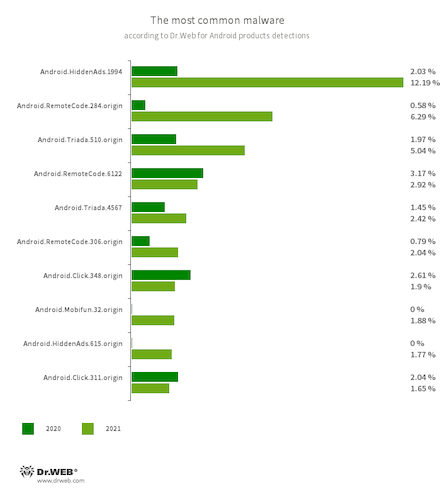

2020年同様、2021年もAndroidデバイス上で最も多く検出された脅威は悪意のあるアプリケーションとなっています。Dr.Web for Androidによって収集された統計によると、これらアプリケーションは検出された脅威全体の83.94%を占めていました。2番目に多く検出された脅威はアドウェアアプリや、ゲームなどのアプリに組み込まれた特殊なアドウェアモジュールで、10.64%を占めています。2020年と同じく、リスクウェアアプリが4.67%で 3番目に続き、4番目は0.75%を占める不要なソフトウェアとなっています。

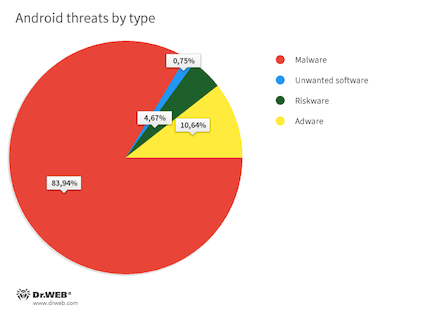

2020年と比較すると、検出されたマルウェアの内訳にわずかな変化が見られます。2021年には、2016年より知られているトロイの木馬 Android.HiddenAds が最も多く検出されています。これらトロイの木馬はバナーやビデオクリップなどの迷惑な広告を執拗に表示させます。広告は他のアプリやオペレーティングシステムのUIの前面に表示されることが多く、デバイスの使用を妨げる場合があることから、これらは危険なトロイの木馬であるといえます。また、これらトロイの木馬の多くは、ホーム画面のメニュー上で自身のアイコンを非表示にするなど、ユーザーから隠れる機能を備えています。 Android.HiddenAds の検出数は6.7%増加し、検出されたマルウェア全体の23.59%を占めていました。すなわち2021年に検出されたトロイの木馬の四分の一近くが Android.HiddenAds ファミリーに属していたことになります。

その Android.HiddenAds ファミリーの中で最も多く検出されていたのが Android.HiddenAds.1994 です(12.19%)。10月にはこのトロイの木馬の新たな亜種 Android.HiddenAds.3018 が発見されました。 Android.HiddenAds.3018 には、トロイの木馬のコピーにGoogle Playで入手可能な実際のアプリのパケット名が付けられているという特徴があります。この手法は、これら悪意のあるアプリの拡散経路となるAndroidデバイスやインターネットサービスのアプリ検証をすり抜ける目的で用いられます。この新たな亜種は登場以来、徐々に検出数を伸ばし、対照的に検出数の減少している Android.HiddenAds.1994 を追い越すまでになっています。いずれは Android.HiddenAds.3018 が完全に Android.HiddenAds.1994 に置き換わる可能性もあると考えられます。

別のソフトウェアをダウンロードし、任意のコードを実行することを主な機能とする悪意のあるアプリの検出数は減少しているものの、これらは依然として広く拡散される深刻なAndroid向け脅威の一つとなっています。これらのマルウェアには Android.RemoteCode ファミリー(検出されたマルウェア全体の15.79%)、 Android.Triada ファミリー(15.43%)、 Android.DownLoader ファミリー(6.36%)、 Android.Mobifun ファミリー(3.02%)、 Android.Xiny ファミリー(1.84%)などのトロイの木馬が含まれています。これらはすべて、さまざまなアフィリエイトプログラムに参加したり、犯罪スキームを実行(人為的にダウンロード数を増加させることでトラフィックを収益化する、ゲームやアプリをインストールする、ユーザーを有料モバイルサービスに登録する、別のトロイの木馬を拡散させるなど)したりするなど、犯罪者が利益を得ることを可能にする機能も備えています。

違法に収益を得るためのまた別のツールである、 Android.Click ファミリーに属するクリッカー型トロイの木馬も依然として多く拡散されています(検出されたマルウェア全体の10.52%)。これらトロイの木馬はユーザーの操作を模倣することで、広告を含んだサイトを開く、バナーやリンクをクリックする、自動的にユーザーを有料サービスに登録するなどといった悪意のある動作を実行することができます。

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- モバイルデバイス上に迷惑な広告を表示させるよう設計されたトロイの木馬です。ポピュラーで無害なアプリを装って拡散され、マルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると 自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.306.origin

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.Triada.510.origin

- Android.Triada.4567.origin

- さまざまな悪意のある動作を実行する多機能なトロイの木馬です。このマルウェアは他のアプリのプロセスを感染させるトロイの木馬ファミリーに属します。亜種の中にはAndroidデバイスの製造過程で犯罪者によってファームウェア内に組み込まれているものもあります。さらに、保護されたシステムファイルやフォルダにアクセスするために脆弱性を悪用するものもあります。

- Android.Click.348.origin

- Android.Click.311.origin

- 自動的にWebサイトを開き、リンクや広告バナーをクリックするトロイの木馬です。ユーザーに疑いを抱かれないよう、無害なアプリを装って拡散される場合があります。

- Android.Mobifun.32.origin

- トロイの木馬 Android.Mobifun.29.origin を拡散させる悪意のあるドロッパーです。 Android.Mobifun.29.origin もそれ自体ドロッパーであり、Androidデバイスへのペイロード(別のマルウェア)配信チェーンにおける中間の役割を果たします。

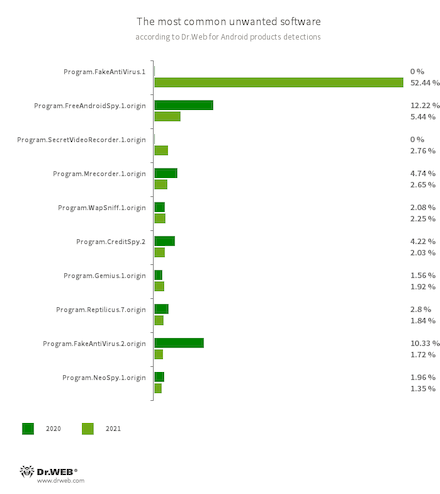

2021年には、Androidデバイス上で最も多く検出された不要なアプリケーションの半数以上(55.71%)を Program.FakeAntiVirus ファミリーに属するアプリが占めていました。これは2020年のおよそ3.5倍に相当します。これらのアプリはアンチウイルスプログラムを装って、存在しない脅威や偽の脅威についてAndroidユーザーに対して警告し、デバイスを「修復」するためにソフトウェアの完全版を購入するよう促します。

また、ユーザーのアクティビティを追跡したり、ユーザーに関する情報を収集したり、デバイスを遠隔操作したりすることを可能にするアプリケーションも多く検出されています。

- Program.FakeAntiVirus.1

- Program.FakeAntiVirus.2.origin

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.FreeAndroidSpy.1.origin

- Program.SecretVideoRecorder.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Program.NeoSpy.1.origin

- Androidユーザーのアクティビティを監視するソフトウェアで、サイバースパイツールとして使用される可能性があります。亜種によって、デバイスの位置情報を追跡する、SMSやソーシャルメディアメッセージから情報を収集する、文書や写真、動画をコピーする、通話の盗聴を行うなどの動作を実行することができます。

- Program.WapSniff.1.origin

- WhatsAppのメッセージを傍受するように設計されたAndroidプログラムです。

- Program.CreditSpy.2

- 個人情報に基づいてユーザーの信用格付けを行うよう設計されたプログラムの検出名です。SMSメッセージ、電話帳の連絡先情報、通話履歴などの情報を収集してリモートサーバーに送信します。

- Program.Gemius.1.origin

- Androidデバイスに関する情報と、ユーザーがデバイスをどのように使用しているかに関する情報を収集するアプリケーションです。技術的なデータの他に、デバイスの位置やブラウザのブックマーク、サイトの閲覧履歴、入力されたURLなどの機密情報も収集します。

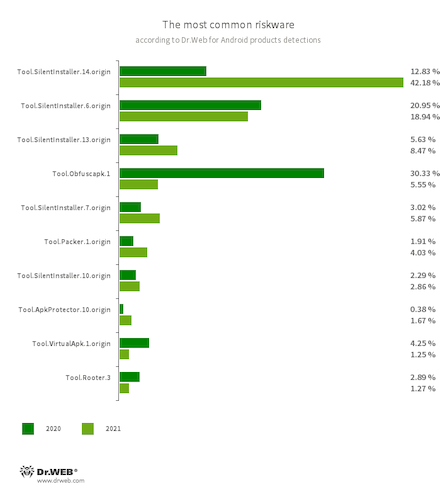

最も多く検出されたリスクウェアは2020年と同様、インストールせずにAndroidアプリを起動することのできる特殊なツールとなっています。それらの中で最も多く検出されたのは Tool.SilentInstaller ファミリーのさまざまな亜種で、Androidデバイス上で検出されたリスクウェア全体の79.51%を占めていました。2020年と比較して53.28%増加しています。

あらゆる種類のパッカーや難読化ツールも引き続き多く使用されています。サイバー犯罪者は、情報セキュリティスペシャリストによる分析やアンチウイルスによる検出からマルウェアを保護する目的でこれらのツールを使用します。このようなツールによって保護されたアプリケーションの検出数はリスクウェア全体の14.16%を占めていました。

3番目に多く検出されたリスクウェアは、ルート権限の取得を可能にするツールでした。このようなツールはトロイの木馬を含んだアプリと組み合わせて使用される可能性があり、トロイの木馬がAndroidデバイスのシステムディレクトリを感染させることを可能にしてしまう危険性があります。このようなツールはリスクウェア検出数全体の2.59%を占めていました。

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Tool.VirtualApk.1.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Obfuscapk.1

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリケーションのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。犯罪者は悪意のあるアプリケーションをアンチウイルスから保護する目的でこのツールを使用します。

- Tool.ApkProtector.10.origin

- ApkProtectorソフトウェアパッカーによって保護されたAndroidアプリの検出名です。このパッカー自体は悪意のあるものではありませんが、マルウェアや不要なアプリケーションをアンチウイルスソフトウェアによって検出されにくくする目的で、サイバー犯罪者によって使用される可能性があります。

- Tool.Packer.1.origin

- Androidアプリケーションを不正な改変やリバースエンジニアリングから保護するよう設計されたパッカーツールです。このツール自体は悪意のあるものではありませんが、無害なアプリケーションだけでなく悪意のあるアプリケーションを保護するために使用される可能性があります。

- Tool.Rooter.3

- Androidデバイスのルート権限を取得するよう設計されたユーティリティです。Androidデバイスのユーザーだけでなく、サイバー犯罪者やマルウェアによっても使用される可能性があります。

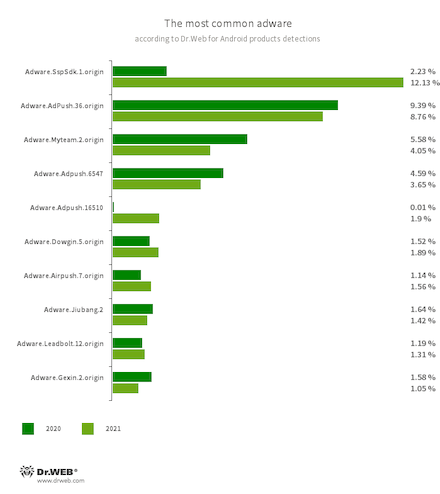

最も多く拡散されたアドウェアは、通知やダイアログボックスを表示させたり、さまざまなゲームやアプリをダウンロードして、それらをインストールするようユーザーに促したりするモジュールを備えたアプリケーションでした。また、さまざまなアプリに組み込まれ、それらアプリの外に広告バナーを表示させるよう設計されたモジュールも引き続き多く検出されています。

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware.MyTeam.2.origin

- Adware.Dowgin.5.origin

- Adware.Airpush.7.origin

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Gexin.2.origin

- Androidアプリケーションに組み込まれた不要なプログラムモジュールで、モバイルデバイス上に迷惑な広告を表示するよう設計されています。ファミリーや亜種によって、広告をフルスクリーンで表示させて他のアプリのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、サイトを開くといった動作を実行することができます。

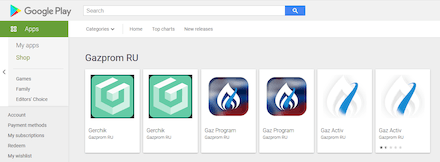

Google Play上の脅威

2021年にGoogle Play上で発見された脅威の多くを Android.Joker ファミリーに属するトロイの木馬が占めていました。これらは任意のコードをダウンロードして実行し、ユーザーを有料モバイルサービスに自動的に登録する危険なトロイの木馬です。画像や動画の編集アプリ、音楽プレーヤー、メッセンジャー、ドキュメントを扱うためのオフィスアプリ、ヘルスケアアプリ、翻訳アプリ、システム最適化ツールなどのあらゆる種類のアプリを装って拡散され、ユーザーに疑いを抱かれないよう実際にアプリとしても機能していました。2021年を通して、Google Play上で40を超えるこれら悪意のあるアプリの既知の亜種が発見され、それらは合計で125万回以上インストールされていました。

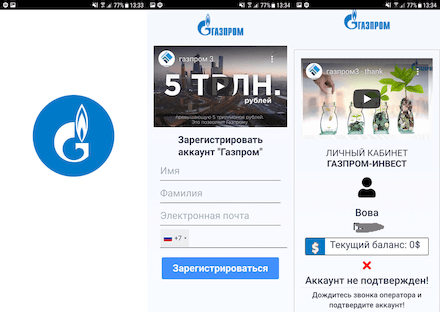

サイバー犯罪者によってさまざまな詐欺スキームに使用される、 Android.FakeApp ファミリーに属する悪意のある偽アプリも大きな脅威となりました。これらトロイの木馬も便利で無害なアプリケーションを装って拡散されますが、アプリとしての機能は実行しません。このようなトロイの木馬のほとんどは、ユーザーを騙して偽のサイトに誘導し、可能な限り多くの機密情報を盗みだすことを主な目的としています。 Android.FakeApp ファミリーに属する何百ものトロイの木馬がDoctor Webのウイルスアナリストによって発見され、170万人以上のユーザーにダウンロードされています。

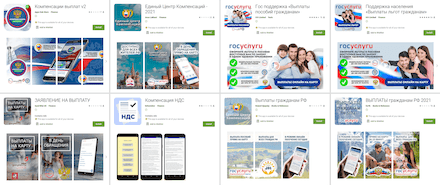

2020年同様、これら悪意のあるアプリを用いて広く行われた詐欺スキームの一つはロシア政府による金銭的支援の話題を悪用したものでした。社会的給付やVAT(付加価値税)還付を受けるための情報を確認し、それらの給付金を受け取ることができるとするアプリを装って多くの Android.FakeApp トロイの木馬が拡散されました。実際には、これら偽アプリは多額の金銭を受け取ることができると偽る詐欺サイトを開きます。お金を受け取るためにユーザーは数百から数千ルーブルの「州手数料」や「銀行手数料」を支払うよう要求されます。この詐欺の被害者となったユーザーがお金を受け取ることはなく、代わりに犯罪者に自分の金銭を送ってしまうばかりか、個人情報まで提供してしまうことになります。

このトロイの木馬の一部の亜種には、利用可能な「給付金」や「補償」について知らせる通知を定期的に表示させるものもあります。こうしてユーザーの注意を引くことで、何度も詐欺サイトを開くよう仕向けます。以下の画像はそのような通知の例です。

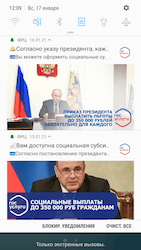

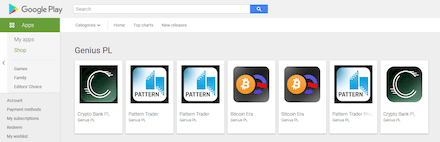

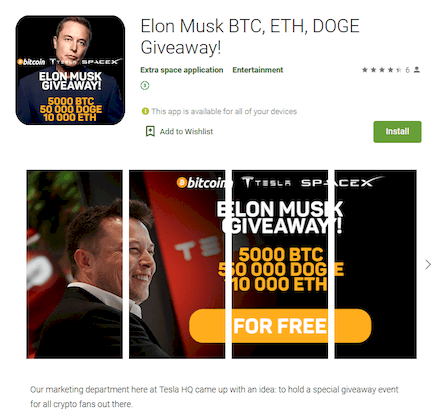

多くみられたまた別の詐欺スキームは、仮想通貨や石油、天然ガスなどの資産の投資や取引による収益を提供するというものです。パソコンユーザーを標的とした攻撃には数年前から用いられているスキームですが、2021年にはモバイルデバイスのユーザーに対する攻撃にも広く使用されるようになりました。このスキームでは、経済に関する特別な知識や経験を持たないユーザーでも投資によって多額の不労所得を得ることができると謳う偽アプリが使用されています。より多くのユーザーを惹きつけるため、多くの場合それらはよく知られた企業の公式ソフトウェアを装って拡散されたり、実在する金融機関アプリケーションの外観を模倣したソフトウェアとして拡散されています。

これら偽アプリの多くは詐欺サイトを開き、個人情報を提示することでアカウントに登録して「オペレーター」からの連絡を待つようユーザーに要求します。ユーザーが提供してしまった氏名や携帯電話番号、メールアドレスなどの情報はさらなる詐欺スキームに陥れるために使用されたり、ブラックマーケットで売られたりする可能性があります。

以下の画像はこれらアプリがどのように動作するかを示した例です。

金融系の偽アプリによる攻撃の標的となったのはロシアのユーザーだけではありません。他の国のユーザーも同様に、偽サイトを開いてスキャマーの罠に陥ってしまう危険性にさらされています。

偽アプリの一つである Android.FakeApp.277 はイーロン・マスクが支援する投資アプリを装って拡散されていました。このアプリは起動されると、仮想通貨をテスラ社のウォレットに送金することで「2倍」に増やすことができるとユーザーに提案します。実際には、このトロイの木馬はテスラ社ともその所有者とも何の関係もなく、ユーザーは仮想通貨をスキャマーに送金してしまうだけです。

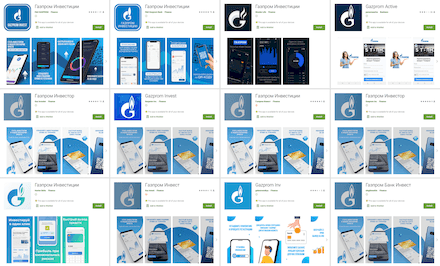

Android.FakeApp ファミリーに属するまた別のトロイの木馬のグループは人気の高いロシアの宝くじの公式アプリを装って広く拡散されていました。これらの偽アプリは、無料の宝くじを受け取り、賞金を得るためのゲームに参加することができると謳っています。実際には、くじは偽物で、「ゲーム」は必ずユーザーが当選するよう仕組まれています。当選者は「賞金」を受け取るために「手数料」を支払うよう要求され、支払ったお金はスキャマーの懐に入ります。

以下の画像は、そのような偽アプリがどのようにユーザーを騙すかを示した例です。

その他のスキームに使用されているグループもあります。一部の Android.FakeApp トロイの木馬はさまざまなテーマの無害なアプリケーション(ファッション、動物、自然、星占いに関する情報を提供するソフトウェアやガイド)を装って拡散されていました。これらのケースでは、偽物であることを隠そうとすらせず、起動されたアプリはいかにも疑わしい「出会い系サイト」を開きます。多くの場合、これらのサイトではユーザーの興味を引くためにシミュレーションで実際のやり取りが行われます。ユーザーは登録を促され、その際に料金が発生する場合もありました。また、病気や治療に関する情報を提供するアプリを装って拡散されていたものもあります。この場合、「奇跡の治療薬」を宣伝するサイトが開かれ、幸運なことに在庫があり、大幅な割引価格で手に入れることができると提案されます。

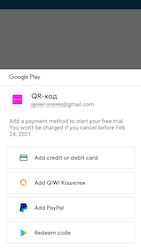

有名な店舗や企業からの割引やプロモーション、ボーナスカード、ギフトを受け取ることができると謳う偽アプリも拡散されました。ユーザーを惹きつけるため、これらのアプリにはそれぞれ該当するブランド(家電メーカー、ガソリンスタンド、小売店)のロゴや名前が使用されています。

これらのアプリは、すべての機能を利用しボーナスを受け取るために有料のサブスクリプション(亜種によって400ルーブル/日または週~)に登録するよう、ユーザーに持ちかけます。実際には、ユーザーが受け取るのは機能しないバーコードやQRコードだけです。登録から3日以内であればユーザーはサブスクリプションをキャンセルすることができます。この詐欺スキームで攻撃者が狙っているのは、ユーザーがアプリをインストールして有料サービスに登録したことを忘れてしまうか、定期的に料金が発生する有料サービスに登録していることに気が付かないということです。

Google Playではその他の種類のマルウェアも発見されています。トロイの木馬 Android.Proxy は感染させたデバイスを、攻撃者がインターネットトラフィックをリダイレクトさせるためのプロキシサーバーとして動作させます。また、 Android.HiddenAds ファミリーに属するアドウェア型トロイの木馬の新たな亜種も発見されました。

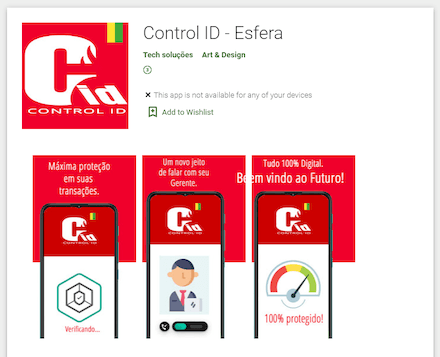

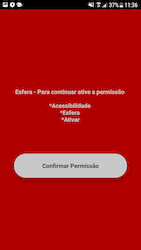

バンキング型トロイの木馬もGoogle Play上に登場しています。そのうちの一つである Android.Banker.3679 と名付けられたトロイの木馬は、ブラジルのユーザーを対象としたサンタンデール銀行のEsferaボーナスプログラム用アプリケーションを装って拡散されていました。

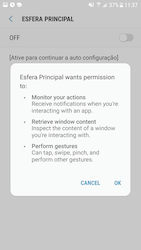

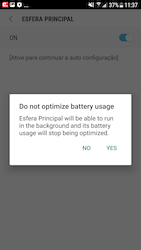

Android.Banker.3679 の主な機能はフィッシングと機密情報の窃盗で、その標的はバンキングアプリケーション「Santander Empresas」です。このトロイの木馬はAndroid OSのアクセシビリティサービスへのアクセスを要求し、この機能を利用してデバイスのコントロールを掌握し、勝手にメニュー項目やボタンをクリックしたり、別のアプリのウィンドウ内の内容を読んだりすることができます。

また別のバンキング型トロイの木馬 Android.Banker.4919 はResalat BankとTose'e Ta'avon Bankのバンキングアプリを装って拡散され、イランのユーザーを標的としていました。このトロイの木馬はフィッシングサイトを開きます。そのほか、SMSメッセージを傍受する機能も備えていますが、必要なシステム権限がないため、この機能は実行することができません。

以下の画像はこのトロイの木馬が開くフィッシングサイトの例です。

そのほか、 Adware.NewDich ファミリーに属するアドウェアモジュールが組み込まれたアプリも発見されています。これらのアプリはC&Cサーバーから受け取ったコマンドに応じて、AndroidデバイスのブラウザでさまざまなWebサイトを開きます。ユーザーに疑いを抱かれないよう、サイトはユーザーがそれらのアプリを操作していない時にのみ開かれるようになっています。

モジュール Adware.NewDich によってよく開かれるWebページの中に、Google Play上で配信されているアプリにユーザーをリダイレクトするアフィリエイトサービスや広告サービスのページがあります。そのようなアプリの一つはバンキング型トロイの木馬であるということが明らかになり、 Android.Banker.3684 と名付けられました。このトロイの木馬はログインやパスワード、確認コードを盗み、受信する通知の内容を傍受します。これらの動作を実行するために、トロイの木馬は該当するシステム権限を要求します。また別のアプリには、別のアプリケーションのウィンドウ前面にWebページを開くアドウェアモジュール Adware.Overlay.1.origin が組み込まれていました。

バンキング型トロイの木馬

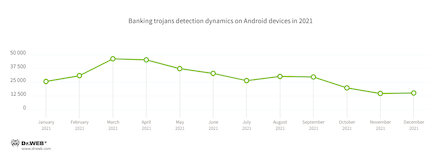

2021年にAndroidデバイス上で検出されたバンキング型トロイの木馬の数は2020年と比較して43.74%増加しています。これらトロイの木馬の多数の亜種がマルウェア検出数全体の5.4%を占めていました。検出数は春の初めにピークを迎え、その後徐々に減少し、8月と9月に再びわずかに増加しています。

検出数の増加は主に、新たなファミリーの出現によるものでした。1月の初めにはOscorpバンキング型トロイの木馬(Android.BankBot.792.origin)が拡散されはじめ、7月にはS.O.V.A.トロイの木馬(Android.BankBot.842.origin)がDr.Webウイルスデータベースに追加されています。同時期に Coper およびAbereトロイの木馬(Android.BankBot.Abere.1.origin)も発見されました。後者はTelegramメッセンジャーボットを介してコントロールされるという特筆すべき特徴を持っていました。10月にはSharkBot(Android.BankBot.904.origin)のさまざまな亜種が登場し、ユーザーを脅かしています。

また、バンキング型トロイの木馬Anatsa(Android.BankBot.779.origin)とFlubot(Android.BankBot.780.origin、 Android.BankBot.828.origin)も拡散されました。これらトロイの木馬の最初の亜種が登場したのは2020年の終わりでしたが、その活動が活発化したのは2021年の間でした。

一方で、これまでに知られているファミリーも引き続き活動を続けています。そのようなトロイの木馬にはAnubis(Android.BankBot.518.origin、 Android.BankBot.670.origin、 Android.BankBot.822.origin およびその他の亜種)、Ginp(Android.BankBot.703.origin)、Gustuff (Android.BankBot.657.origin、 Android.BankBot.738.origin)、Medusa(Android.BankBot.830.origin)、Hydra(Android.BankBot.563.origin)、BRATA(Android.BankBot.915.origin)、Alien(Android.BankBot.687.origin、 Android.BankBot.745.origin)、Cerberus(Android.BankBot.612.origin、 Android.BankBot.8705)などがあります。2020年の終わりに流出したCerberusのソースコードを基に派生した新たなトロイの木馬も登場し、7月にはそのうちの一つであるバンキング型トロイの木馬ERMAC (Android.BankBot.870.origin)による攻撃が始まりました。

今後の予測と傾向

収益を得ることは依然としてマルウェア作成者の主な目的の一つとなっています。したがって、2022年も攻撃者が金銭を得ることを可能にするような新たなトロイの木馬や不要なアプリが登場するものと考えられます。広告は確実性が高く比較的簡単な収益源であるため、アドウェア型トロイの木馬が引き続き広く拡散されるでしょう。別のマルウェアをダウンロードしてインストールするよう設計されたマルウェアも増加する可能性があります。

今後も新たなバンキング型トロイの木馬が登場し、それらの多くはユーザーのアカウントから金銭を盗むだけでなく他のタスクも実行するような、幅広い機能を備えたものとなるでしょう。

スキャマーや、スキャマーによって拡散されるさまざまな偽アプリが引き続きユーザーを脅かすでしょう。さらに、機密情報を盗むスティーラー型トロイの木馬を使用した新たな攻撃やスパイウェアの使用が増加する可能性があります。

また、マルウェアを保護するために、ますます多くのサイバー犯罪者が幅広い種類の難読化ツールやパッカーを使用するようになるものと予想されます。

Doctor Webは引き続き脅威アクターの活動を監視し、最新の脅威を特定することでユーザーに対する信頼性の高い保護を提供します。マルウェアや不要なプログラム、その他の脅威からお使いのAndroidデバイスを保護するために、Dr.Web for Androidをインストールすることをお勧めします。お使いのOSとアプリに対する必要なすべての最新アップデートをタイムリーに適用しておくことも重要です。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます