Facebookユーザーのログインとパスワードを盗むAndroid向けトロイの木馬

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース

2021年7月2日

株式会社Doctor Web Pacific

これらトロイの木馬を含んだアプリは合計で10個発見されており、そのうちの9個がGoogle Playで入手可能となっていました:

- 開発者chikumburahamiltonによる画像編集ソフトウェア「Processing Photo」––Dr.Webアンチウイルスによって Android.PWS.Facebook.13 として検出されます。500,000回以上インストールされています。

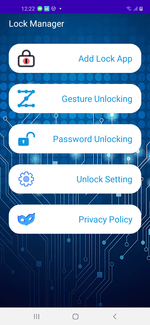

- Androidデバイスにインストールされている他のソフトウェアに対するアクセス制限を設定することを可能にするアプリケーション:開発者Sheralaw Rence による「App Lock Keep」、開発者Implummet colによる「App Lock Manager」、開発者Enali mchicoloによる「Lockit Master」––すべて Android.PWS.Facebook.13 として検出されます。それぞれ50,000回、10回、5,00050,000回以上ダウンロードされています。

- 開発者SNT.rbclによる「Rubbish Cleaner」––Androidデバイスのパフォーマンスを最適化するユーティリティで、100,000回以上ダウンロードされています。 Dr.Webによって Android.PWS.Facebook.13 として検出されます。

- 星占いプログラム:開発者HscopeDaily momoによる「Horoscope Daily」と開発者Talleyr Shaunaによる「Horoscope Pi」––同じく Android.PWS.Facebook.13 として検出され、それぞれ100,000回および1,000回以上インストールされています。

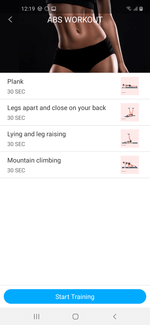

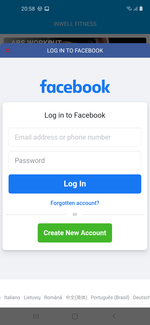

- 開発者 Reuben Germaine によるフィットネスプログラム「Inwell Fitness」–– Android.PWS.Facebook.14 として検出されます。100,000回以上インストールされています。

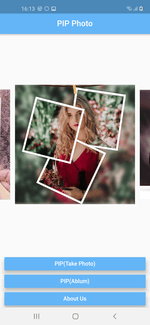

- 開発者Lillians による画像編集アプリ「PIP Photo」––このアプリの異なるバージョンがそれぞれ Android.PWS.Facebook.17、 Android.PWS.Facebook.18 として検出されます。5,000,000回以上ダウンロードされています。

Doctor WebのスペシャリストがGoogle社に対して報告を行った後、これら悪意のあるアプリの一部はGoogle Playから削除されました。しかしながら、本記事掲載時点でいくつかのアプリが未だダウンロード可能な状態となってます。

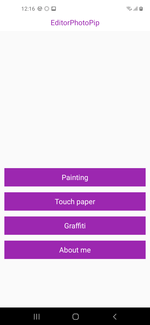

これらスティーラー型トロイの木馬を分析する過程で、画像編集アプリ「EditorPhotoPip」を装ってGoogle Playから拡散されていた初期の亜種も発見されました。このアプリはGoogle Playからは既に削除されていますが、アプリのアグリゲーションサイトでは未だ入手可能です。この亜種は Android.PWS.Facebook.15 としてDr.Webのウイルスデータベースに追加されました。

Android.PWS.Facebook.13、 Android.PWS.Facebook.14、 Android.PWS.Facebook.15 はAndroidのネイティブアプリですが、一方で Android.PWS.Facebook.17 と Android.PWS.Facebook.18 はクロスプラットフォーム開発用に設計されたFlutterフレームワークを使用しています。このような違いがあるものの、これらはすべて同じ設定ファイルフォーマットとJavaScriptスクリプトを使用してユーザーのデータを盗むことから、同じトロイの木馬の亜種であると見なすことができます。

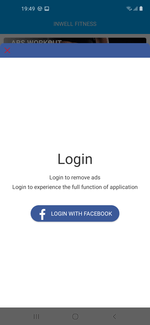

これらのアプリケーションは、ユーザーに疑いを抱かれないよう実際に機能するようになっています。アプリのすべての機能にアクセスするため、また、アプリ内広告を無効にするためという口実で、ユーザーはFacebookアカウントにログインするよう促されます。これらの操作をユーザーに実行させるために、一部のアプリでは実際に広告が表示されます。

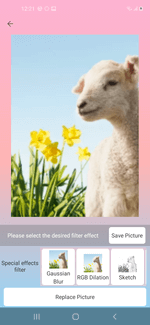

以下の画像はアプリ起動時の画面です。

以下の画像はFacebookアカウントにログインするようユーザーに促すメッセージです。

ユーザーが同意してログインボタンをクリックすると、以下の画像のようなFacebook のログインフォームが表示されます。

表示されるのは本物のフォームですが、これらトロイの木馬は特別なメカニズムを使用してユーザーを騙しています。起動後、必要な設定をC&Cサーバーから受け取ると、これらトロイの木馬は本物のFacebookページ( https://www.facebook.com/login.php )をWebView内で開きます。次に、このWebView内にC&Cサーバーから受け取ったJavaScriptをロードします。このスクリプトは入力されたログイン情報を傍受するために使用されます。その後、このJavaScriptはJavascriptInterfaceアノテーションによって提供されるメソッドを使用して、盗んだログインとパスワードをトロイの木馬に渡します。トロイの木馬はそのデータを攻撃者のC&Cサーバーに送信します。ユーザーがアカウントにログインした後、トロイの木馬は現在の認証セッションのCookieも盗み、同じく攻撃者に送信します。

今回の分析結果では、これらトロイの木馬はすべてFacebookアカウントのログインとパスワードを盗むという設定を受け取っていました。しかしながら、攻撃者は簡単にこれらの設定を変更して、別のサービスのWebページを開いたり、またはフィッシングサイト上に置かれた全く偽のログインフォームを使用したりするように指示することが可能です。つまり、これらトロイの木馬はあらゆるサービスのログイン情報を盗むことができると言えます。

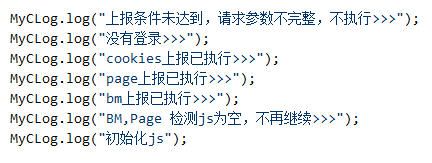

このトロイの木馬の初期の亜種であることが明らかになった Android.PWS.Facebook.15 も上記の他の亜種と同じですが、中国語でログにデータを出力するという追加の機能が含まれています。このことは、このトロイの木馬の開発元がどこであるかを示している可能性があります。

以下の画像はトロイの木馬 Android.PWS.Facebook.15 の外観と、ログファイルへのデータ出力の例です。

Doctor WebではAndroidユーザーに対し、既知の信頼できる開発者からのアプリケーションのみをインストールし、他のユーザーによるレビューに注意を払うよう推奨しています。レビューはアプリが無害であることを保証するものではありませんが、潜在的な危険性について警告してくれる場合があります。さらに、いつどのアプリがアカウントへのログインを要求してくるかという点にも注意を払うようにしてください。自分が行っている操作が安全であるかどうか分からない場合は先に進まず、疑わしいアプリをアンインストールすることをお勧めします。

Android 向けDr.Webアンチウイルス製品は、トロイの木馬 Android.PWS.Facebook.13、 Android.PWS.Facebook.14、 Android.PWS.Facebook.15、 Android.PWS.Facebook.17、 Android.PWS.Facebook.18 の既知の亜種をすべて検出・駆除します。したがって、Dr.Webユーザーに危害が及ぶことはありません。

Indicators of compromise(侵害の痕跡情報)※英語

Android.PWS.Facebook.13の詳細 ※英語

Android.PWS.Facebook.14の詳細 ※英語

Android.PWS.Facebook.15の詳細 ※英語

Android.PWS.Facebook.17の詳細 ※英語

Android.PWS.Facebook.18の詳細 ※英語

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます