2023年9月のモバイルマルウェアレビュー

2023年10月30日

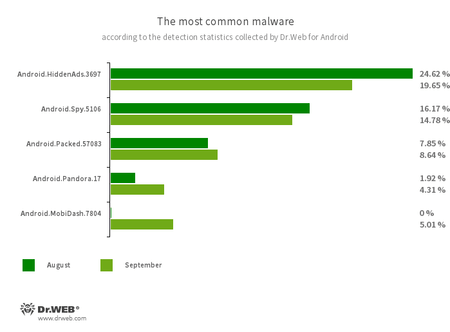

株式会社Doctor Web Pacific

Android向け Dr.Web製品によって収集された検出統計によると、2023年9月には前月と比較してAndroidマルウェアの活動に減少がみられました。アドウェア型トロイの木馬 Android.HiddenAds と Android.MobiDash の検出数はそれぞれ11.73%、26.30%減少しています。スパイウェア型トロイの木馬の攻撃数は25.11%減少し、 Android.Locker の攻撃数は10.52%、バンキング型トロイの木馬の攻撃数は4.51%減少しました。一方で、望ましくないアドウェアプログラムの検出数は14.32%増加しています。

Google Playでは新たな脅威が多数発見され、それらの中にはさまざまな詐欺スキームに使用されるトロイの木馬 Android.FakeApp の潜んだアプリや、ユーザーを有料サービスに登録するトロイの木馬 Android.Joker、そしてアドウェア型トロイの木馬 Android.HiddenAds が含まれていました。

9月の主な傾向

- Androidマルウェアの活動が減少

- Google Playに新たな悪意のあるアプリが出現

9月のモバイル脅威

2023年9月、Doctor Webはマルウェア Android.Pandora.2 の分析に関する詳細を公表しました。このトロイの木馬は主にスペイン語圏のユーザーを標的としています。 Android.Pandora.2 を使用した最初の攻撃事例は2023年3月に確認されています。

この悪意のあるプログラムは侵害されたファームウェアを介して、またはユーザーがオンラインで違法に動画を視聴するためにトロイの木馬化されたバージョンのアプリケーションをインストールした際に、Android TV OS搭載のスマートTVやTVボックスを感染させます。

Android.Pandora.2 の主な機能はサイバー犯罪者のコマンドに従って様々な種類のDDoS攻撃を実行することです。さらに、自己更新をインストールしたり、システムhostsファイルを置換えたりするなどといったその他のアクションも実行することができます。

Doctor Webのマルウェアアナリストによる調査の結果、このトロイの木馬は Linux.Mirai のコードをベースにして作成されていることが明らかになりました。 Linux.Mirai はIoT(Internet of Things:モノのインターネット)を感染させて様々なサイトに対するDDoS攻撃を行う目的で2016年から広く使用されています。

Dr.Web for Androidによる統計

- Android.HiddenAds.3697

- 迷惑な広告を表示するよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.Spy.5106

- WhatsAppメッセンジャーの非公式Mod(改造版)として拡散されるトロイの木馬の検出名です。通知の内容を盗み、ユーザーに提供元不明の別のアプリをインストールさせようとします。また、メッセンジャーの使用中に、内容をリモートでカスタマイズ可能なダイアログボックスを表示することもできます。

- Android.Packed.57083

- ApkProtectorパッカーによって保護された悪意のあるアプリの検出名です。バンキング型トロイの木馬やスパイウェアなどの脅威が含まれます。

- Android.Pandora.17

- バックドア型トロイの木馬 Android.Pandora.2 をダウンロードしてインストールする悪意のあるプログラムの検出名です。多くの場合、スペイン語圏のユーザーを対象にしたスマートTVアプリに組み込まれています。

- Android.MobiDash.7804

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

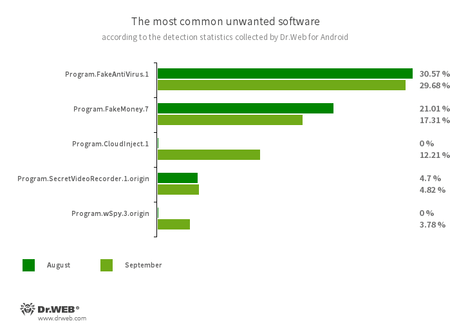

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.FakeMoney.7

- 動画や広告を視聴することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても、実際にお金を手にすることはできません。

- Program.CloudInject.1

- クラウドサービスCloudInjectと、同名のAndroidユーティリティ( Tool.CloudInject としてDr.Webウイルスデータベースに追加されています)を使用して改造されたAndroidアプリケーションの検出名です。アプリケーションはリモートサーバー上で改造されますが、その際、改造を行うユーザーはアプリに何が追加されるのか具体的な改造内容をコントロールすることができません。また、これらのアプリケーションは危険なシステム権限を複数要求します。改造後、ユーザーはこれらアプリをリモートで管理できるようになります(アプリをブロックする、カスタムダイアログを表示する、他のソフトウェアのインストールや削除を追跡するなど)。

- Program.SecretVideoRecorder.1.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションの、さまざまな亜種の検出名です。撮影中であることを知らせる通知を無効にすることで密かに動作することができ、アプリのアイコンと表示名を偽のものに置き換えることも可能です。これらの機能により、潜在的に危険なソフトウェアとみなされます。

- Program.wSpy.3.origin

- Androidユーザーのアクティビティを密かに監視するよう設計された商用スパイウェアアプリです。このアプリを使用することで、侵入者がSMSやポピュラーなメッセージングアプリのチャットを読む、周囲の音声を盗聴する、デバイスの位置情報やブラウザ閲覧履歴を追跡する、電話帳や連絡先・写真や動画にアクセスする、デバイスの内蔵カメラでスクリーンショットや写真を撮ることが可能になります。また、キーロガーとしての機能も備えています。

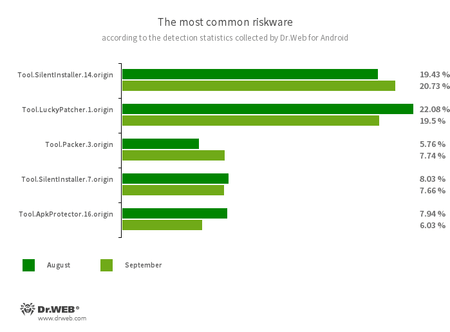

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- アプリケーションがAPKファイルをインストールせずに実行できるようにする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.LuckyPatcher.1.origin

- その動作ロジックを変更したり特定の制限を回避したりする目的で、Androidデバイスにインストールされたアプリを改変できるようにする(パッチを作成する)ツールです。たとえば、ユーザーはこのツールを適用することで、バンキングアプリのルートアクセス検証を無効にしたり、ゲーム内で無限のリソースを取得したりできます。パッチを追加するために、このユーティリティは特別に作成されたスクリプトをインターネットからダウンロードしますが、このスクリプトは誰でも作成して共通のデータベースに追加することができます。そのようなスクリプトの機能が悪意のあるものである場合もあることから、このツールを使用して作成されたパッチは潜在的な脅威となる可能性があります。

- Tool.Packer.3.origin

- NP Managerツールを使用してコードが暗号化および難読化されているAndroidプログラムの検出名です。

- Tool.ApkProtector.16.origin

- ApkProtectorソフトウェアパッカーによって保護されたAndroidアプリの検出名です。このパッカー自体は悪意のあるものではありませんが、マルウェアや望ましくないアプリケーションをアンチウイルスソフトウェアによって検出されにくくする目的で、サイバー犯罪者によって使用される可能性があります。

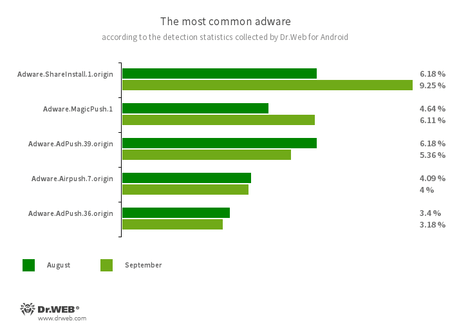

- Adware.ShareInstall.1.origin

- Androidアプリに組み込まれるアドウェアモジュールです。Android OSのロック画面に広告通知を表示します。

- Adware.MagicPush.1

- Androidアプリに組み込まれるアドウェアモジュールです。ホストアプリが使用されていないときに、OSのユーザーインターフェース上に重ねてポップアップバナーを表示させます。バナーには多くの場合、不審なファイルが発見されたことを知らせたり、スパムをブロックしたりデバイスの電力消費を最適化したりするよう勧めたりする、ユーザーを騙すような内容が表示され、そのためにアドウェアモジュールを含んだアプリを開くようユーザーに要求します。ユーザーがアプリを開くと広告が表示されます。

- Adware.AdPush.39.origin

- Adware.AdPush.36.origin

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールを開始することができます。

- Adware.Airpush.7.origin

- Androidアプリに組み込まれ、さまざまな広告を表示するアドウェアモジュールのメンバーです。表示されるものはモジュールのバージョンや亜種によって異なり、広告を含む通知やポップアップウィンドウ、バナーなどがあります。多くの場合、攻撃者はユーザーにさまざまなソフトウェアをインストールするよう促してマルウェアを拡散させる目的で、これらのモジュールを使用しています。さらに、これらモジュールは個人情報を収集してリモートサーバーに送信します。

Google Play上の脅威

2023年9月、Google Play上で新たな悪意のあるアプリが多数発見され、その中には迷惑な広告を表示させるトロイの木馬が含まれていました。これらトロイの木馬はAgent Shooter ( Android.HiddenAds.3781 )、Rainbow Stretch ( Android.HiddenAds.3785 )、Rubber Punch 3D ( Android.HiddenAds.3786 )、Super Skibydi Killer ( Android.HiddenAds.3787 )などのゲームを装って拡散されていました。Androidデバイス上にインストールされると、ホーム画面上の自身のアイコンを透明なものに置き換え、名前を空白にすることでユーザーから隠れようとします。Google Chromeのアイコンを模倣したものに置き換えてブラウザを装う場合もあります。この場合、ユーザーがアイコンをタップするとトロイの木馬はブラウザを起動させ、自身はバックグラウンドで動作を続けます。これにより、ユーザーに気づかれにくくなり、すぐに削除されるリスクが低くなります。さらに、動作が停止してしまった場合でも、ブラウザを起動しているつもりのユーザーが再起動させてくれる可能性が高くなります。

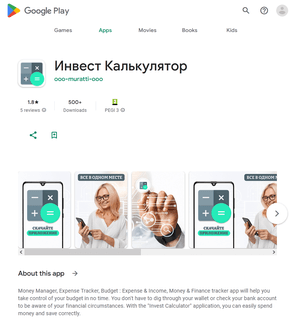

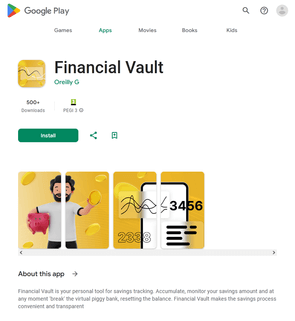

Android.FakeApp ファミリーに属する新たな偽アプリも発見されています。それらの一部( Android.FakeApp.1429、 Android.FakeApp.1430、 Android.FakeApp.1432、 Android.FakeApp.1434、 Android.FakeApp.1435など)は株取引、ガイドや教材、家計簿などといった金融関連アプリを装って拡散されていました。これらアプリの実際の主な機能は、ユーザーに投資を勧める詐欺サイトを開くというものです。

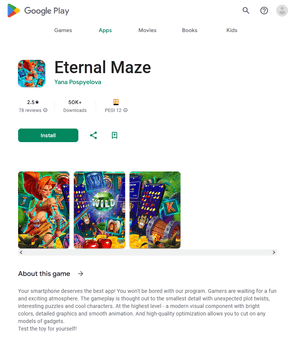

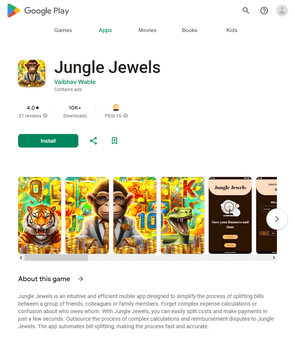

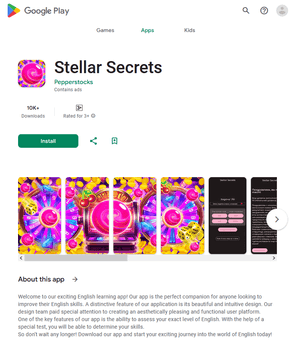

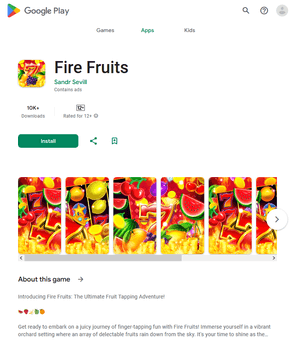

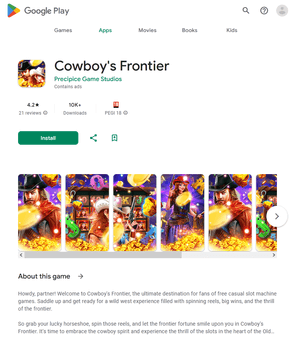

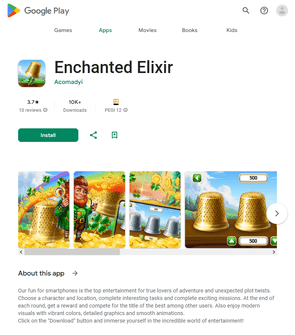

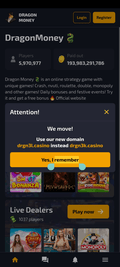

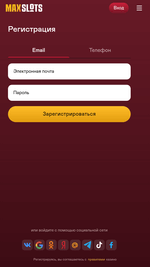

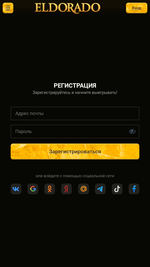

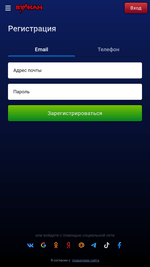

また別の一部( Android.FakeApp.1433、 Android.FakeApp.1436、 Android.FakeApp.1437、 Android.FakeApp.1438、 Android.FakeApp.1439、 Android.FakeApp.1440など)は、ゲームを装って拡散されていました。これらのアプリは実際にゲームとして動作する場合もありますが、その主な機能はオンラインカジノのサイトを開くことです。

以下の画像は、そのようなアプリがゲームモードで動作している例です。

次の画像は、それらのアプリが開くオンラインカジノのサイトの例です。

そのほか、ユーザーを有料サービスに登録する Android.Joker ファミリーに属する新たなトロイの木馬もGoogle Playで発見されています。そのうちの一つ、 Android.Joker.2216 と名づけられたトロイの木馬は壁紙集アプリ「Beauty Wallpaper HD」を装って拡散され、また別の一つ、 Android.Joker.2217 はオンラインメッセンジャー「Love Emoji Messenger」として拡散されていました。

お使いのAndroidデバイスをマルウェアや望ましくないプログラムから保護するために、Android向け Dr.Webアンチウイルス製品をインストールすることをお勧めします。

Indicators of compromise(侵害の痕跡)※英語

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます