2015年のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年12月29日

株式会社Doctor Web Pacific

2015年はLinuxを標的とした暗号化ランサムウェアの拡散や、Windows、Mac OS X、Androidを狙った新たなマルウェアの出現があり、ポピュラーなWebサイトをハッキングする詐欺師やサイバー犯罪者たちの活動が続きました。

ユーザーやセキュリティリサーチャーにとって、2015年は世界中で3,000台を超えるコンピューターを感染させたLinux向け暗号化ランサムウェアの大規模な拡散が発生した年として記憶に残ることでしょう。そのほか、世界で最もユーザー数の多いOSであるWindowsを標的とした新たなマルウェアが大量に検出されました。それらの中には新たなエンコーダやバックドア、スパイウェア、仮想通貨マイニングソフトウェアが含まれています。Mac OS Xを対象とするトロイの木馬の数が劇的に増加し、アドウェアや望まないアプリケーションのインストーラがその大半を占めていました。また、Dr.WebウイルスデータベースにはAndroidを狙った新たなマルウェアが追加され、その数から、AndroidはWindowsに次いで人気のあるOSであると推測することができます。新たな詐欺手法も登場し、ボットネットは未だ活動を続けています。それらの中でも最も顕著なものはWin32.Rmnet.12および Win32.Sectorファイルウイルスを使用して構成されたボットネットとなっています。

2015年の主な傾向

- Linuxを標的とした危険な暗号化ランサムウェアの拡散

- Mac OS Xを対象とするマルウェアの増加

- Android を狙った新たなマルウェアの出現

- Windowsを標的とする新たな悪意のあるプログラムの拡散

2015年の最も注目すべきイベント

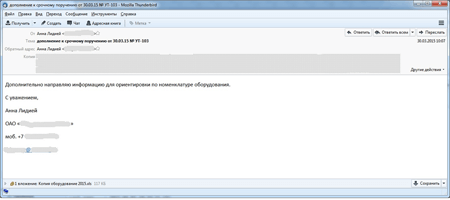

2015年の春、ロシアの防衛関係企業を狙ったトロイの木馬BackDoor.Hser.1がDoctor Webセキュリティリサーチャーによって発見されました。このトロイの木馬はEメールを介して拡散され、有名なロシアのグループ企業に属する10を超える防衛関係または軍産共同体の従業員の個人または会社用アドレスに対して送信されていました。

この悪意のあるメッセージには一部のMicrosoft Excelに存在する脆弱性CVE2012-0158を悪用するエクスプロイトが含まれていました。こうしてトロイの木馬がコンピューター上に侵入した後、コマンドに従って、感染したコンピューター上で動作中のプロセス一覧をリモートサーバーに送信、別の悪意のあるアプリケーションをダウンロード・起動します。そのほか、コマンドコンソールを開いて犯罪者のサーバーへの入出力リダイレクションを実行する機能により、犯罪者が感染したコンピューターをコントロールすることを可能にします。この脅威に関する詳細はこちらの記事をご覧ください。

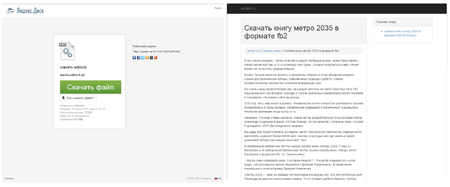

6月、ロシアの世論調査機関VTsIOMの公式サイトに掲載されている多くのWebサイトがサイバー犯罪者によってハッキングされました。無害なファイルを装った悪意のあるファイルをダウンロードするようユーザーに対して促すWebページが、犯罪者によってアップロードされていました。

これらのページにはTrojan.DownLoader ファミリーに属するトロイの木馬としてDr.Webによって検出されるファイルをダウンロードするためのリンクが含まれています。このトロイの木馬は感染させたコンピューター上に危険なアプリケーションを密かにダウンロード・インストールするよう設計されています。このダウンローダを使用して、犯罪者はマイニングアプリケーションやその他の悪意のあるプログラムを被害者のコンピューター上にインストールしていました。統計からは、何万人ものユーザーが被害に遭っていることが明らかになっています。

8月には、感染させたコンピューターのリソースを使用して仮想通貨をマイニングする危険なトロイの木馬であるTrojan.BtcMine.737が発見されました。ネットワークワームに似た機能を備えたこのトロイの木馬は、ユーザーの操作なしにネットワーク内を移動することで、接続された全てのコンピューターを感染させることができます。

秋には、POS端末を感染させるTrojan.MWZLessonの拡散がありました。その他のスパイ機能や悪意のある動作のほか、Trojan.MWZLessonは取得したクレジットカード情報やその他の情報をC&Cサーバーへ送信します。Trojan.MWZLessonの構造について解析を行った結果、Doctor Webセキュリティリサーチャーは、このトロイの木馬は別の悪意のあるプログラムBackDoor.Neutrino.50の亜種であると結論付けました。POS端末上で動作可能なだけでなく、このトロイの木馬はMicrosoftメールクライアントによって保存された情報や、ポピュラーなFTP クライアントを使用してFTPプロトコル経由でリソースにアクセスするためのアカウント情報を盗むことができます。これにより、様々な種類のDDoS攻撃を実行します。

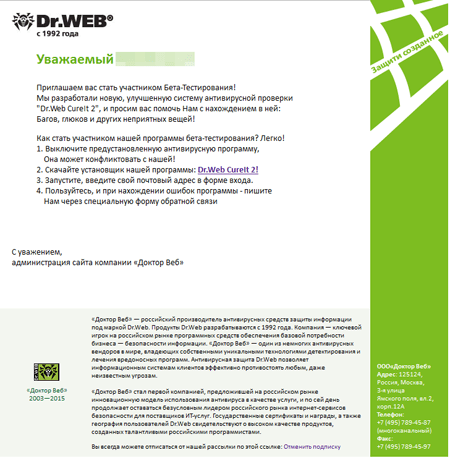

2015年9月、Doctor Webからの通知を装ったEメールによって拡散されるTrojan.PWS.Stealer.13052が発見されました。

このメッセージは架空のユーティリティ「Dr.Web CureIt 2」のテスターとして参加するよう呼び掛けるもので、実際には「Dr.Web CureIt 2」を装ったトロイの木馬がコンピューター上に侵入するというものでした。Doctor Webではこのトロイの木馬についてタイムリーに警告を発表しています。

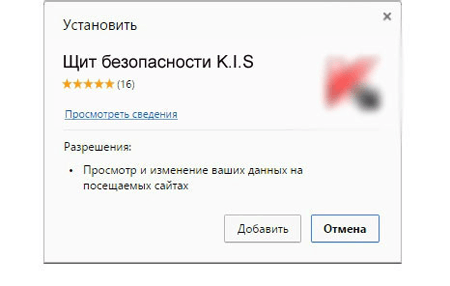

ウイルス開発者はDr.Webの名を語るだけでなく、他のアンチウイルスソフトウェアを装ったまた別の悪意のあるプログラムを拡散しています。

Trojan.BPLug.1041と名付けられたそのトロイの木馬についてはこちらの記事をご覧ください。

そして最後に、Linuxサーバー上の3,000を超えるWebサイトを感染させた暗号化ランサムウェアLinux.Encoder.1の拡散がありました。Linux.Encoder.1 はLinuxユーザーを脅かす初のエンコーダというわけではありません。Doctor WebではSynology NASサーバー上に保存されたファイルを暗号化する Trojan.Encoder.737 について2014年8月に報告しています。しかしながら、あらゆる記録を破って最も広く拡散されたエンコーダは、このLinux.Encoder.1 でした。

ウイルスの統計

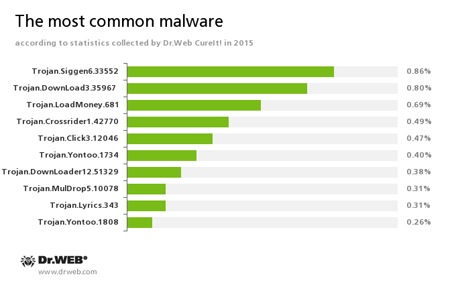

Dr.Web CureIt!によって収集された統計によると、2015年に最も多く検出されたトロイの木馬はコンピューター上にまた別のマルウェアをインストールするよう設計されたTrojan.Siggen6.33552となっています。次いで望まないアプリケーションをダウンロード・インストールする Trojan.DownLoad3.35967、また別のダウンローダプログラムTrojan.LoadMoney.681が続いています。以下のグラフは2015年にDr.Web CureIt!によって最も多く検出された悪意のあるプログラムです。

Trojan.Crossrider1.42770

インターネットユーザーに対して様々な広告を表示するよう設計されたトロイの木馬です。Trojan.Click

インターネットリソースの訪問者数を増やすための悪意のあるソフトウェアです。ブラウザの動作を操作することで、被害者を特定のサイトへとリダレクトします。Trojan.Yontoo

ユーザーが開いたWebページ上に広告を表示させる、ポピュラーなブラウザ向けのプラグインです。Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。Trojan.MulDrop5.10078

感染させたコンピューター上に別のマルウェアをインストールするよう設計された悪意のあるプログラムです。Trojan.Lyrics

迷惑な広告を表示させ、ユーザーの承諾なしに疑わしいWebページを開くトロイの木馬ファミリーです。

上記の統計から、2015年にDr.Web CureIt!によって検出されたマルウェアの多くをアドウェア、望まないアプリケーションのインストーラ、ダウンローダが占めていることが分かります。

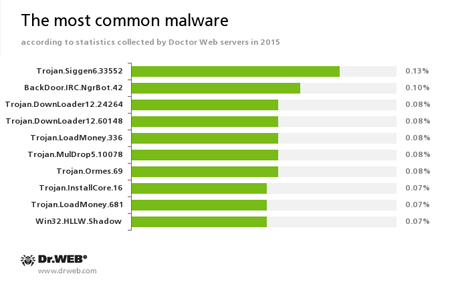

Doctor Web統計サーバーによって2015年に収集された統計からも同様の傾向がうかがえます。望まないアプリケーションのインストーラである Trojan.Siggen6.33552が最も多く検出され、2011年より情報セキュリティリサーチャーに知られているBackDoor.IRC.NgrBot.42が続いています。このファミリーに属する悪意のあるプログラムは、IRCプロトコル経由でサイバー犯罪者によってコントロールされる感染したコンピューター上で、受け取ったコマンドを実行します。また、Trojan.Downloader ファミリーに属するダウンローダも多く検出されています。以下のグラフは2015年にDoctor Web統計サーバーによって最も多く検出された悪意のあるプログラムです。

-

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。 -

Trojan.Ormes.69

ブラウザ上に迷惑な広告を表示させるトロイの木馬です。

-

Trojan.InstallCore.16

アドウェアや望まないプログラムをインストールするトロイの木馬です(別名Trojan.Packed.24524)。 -

Win32.HLLW.Shadow

Microsoft Windowsの脆弱性を悪用して拡散されるネットワークワームです。ConfickerまたはKidoとして知られています。

これらの統計から、ウイルス開発者は望まないアプリケーションやアドウェアのインストーラを未だに多く使用していることが分かります、これらのマルウェアは最も収益を上げやすいという理由が根底にあると考えられ、この傾向は2014年から続いています。

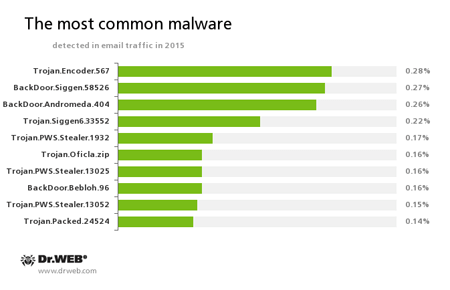

Eメールを介して拡散される悪意のある添付ファイルでは、Trojan.Encoder.567が最も多く検出されました。Trojan.Encoder.567はファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムで、.jpg、.jpeg、.doc、.docx、.xls、xlsx、.dbf、.1cd、.psd、.dwg、.xml、.zip、.rar、.db3、.pdf、.rtf、.7z、.kwm、.arj、.xlsm、.key、.cer、.accdb、.odt、.ppt、.mdb、.dt、.gsf、.ppsx、.pptxなどのファイルを暗号化します。

次いで、BackDoor.Siggen.58526が多く検出されています。このトロイの木馬は悪意のあるプログラムをダウンロードし、ユーザーに気付かれずにそれらを起動させ、サイバー犯罪者から受け取ったコマンドを実行します。続けて多く検出されているのは、別の悪意のあるプログラムをリモートサーバーからダウンロードし、それらを感染させたコンピューター上で実行させるダウンローダ型トロイの木馬であるBackDoor.Andromeda.404となっています。以下のグラフは2015年にメールトラフィック内で最も多く検出された悪意のあるプログラムです。

上記トロイの木馬のほか、2015年には以下の悪意のあるプログラムがメールトラフィック内で検出されています。

-

Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。 -

Trojan.Oficla

主にEメールを介して拡散されるトロイの木馬ファミリーです。システムを感染させると、密かに悪意のある活動を行います。Trojan.Oficlaはコンピューターをボットネットに接続することで、感染させたシステム上に犯罪者が別の悪意のあるソフトウェアをアップロードすることを可能にします。感染後、ユーザーのコンピューターはボットネットをコントロールする犯罪者によって乗っ取られる形となり、その結果、中でも特に、犯罪者はあらゆる悪意のあるソフトウェアをダウンロード、インストール、使用することができるようになります。 -

BackDoor.Bebloh.96

バンキングトロイの木馬のファミリーに属する悪意のあるプログラムです。ブラウザウィンドウ内のフォームを介して、または銀行のWebページ内に悪意のあるコードを埋め込むことで、ユーザーによって入力された機密情報を盗み取りサイバー犯罪者に提供する機能を備えていることから、オンラインバンキングサービス(RBS)を利用するユーザーにとって深刻な脅威となります。 -

Trojan.Packed.24524

アドウェアや望まないプログラムのインストーラです(別名 Trojan.InstallCore.16)。

2015年は、ダウンローダ型トロイの木馬に加え、感染させたコンピューターからパスワードやその他の機密情報を盗み取る暗号化ランサムウェアおよびバックドアがEメールを介して多く拡散されています。

ボットネット

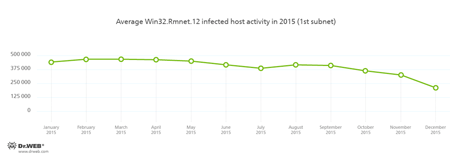

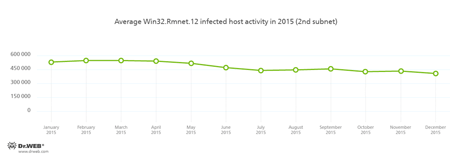

Doctor Webでは2015年を通して、活動を続ける複数のボットネットについて監視を続けてきました。そのうちの1つであるWin32.Rmnet.12ボットネットの活動は次第に減少傾向にあります。複数のモジュールで構成されたこの危険なウイルスは、ロードされたWebページ内に任意のコンテンツを埋め込み、ユーザーを特定のサイトへリダレクトするほか、ユーザーによって入力されたデータをリモートサーバーへ送信します。また、Win32.Rmnet.12はポピュラーなFTPクライアントによって保存されたパスワードを盗み、サイバー犯罪者から受け取った様々なコマンドを実行する機能を備え、VBScriptで書かれたスクリプトを用いて拡散されてWebページ内に埋め込まれます。以下のグラフは、Win32.Rmnet.12 を使用して構成されるボットネットの2つのサブネットにおける拡大推移を表しています。

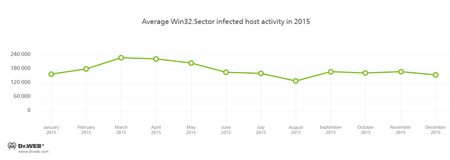

また別のファイルインフェクターであるWin32.Sectorは2008年に登場しました。その目的はP2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させることにあります。このウイルスは実行中のプロセスに自身のコードを埋め込み、ローカルディスクやリムーバブルメディア上のファイルのほか、ネットワーク共有フォルダ内に保存されたファイルを感染させます。このボットネットの活動には2015年の初めに僅かな増加が認められましたが、秋までに減少傾向へと転じています。

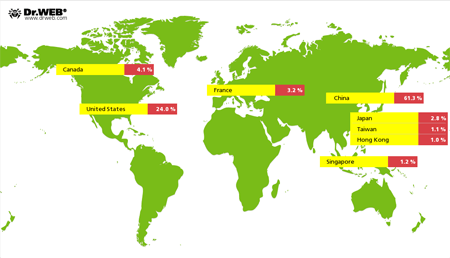

2015年を通し、Doctor WebのスペシャリストによるLinux.BackDoor.Gates.5 の活動の監視が続けられています。このトロイの木馬は様々なWebサイトに対してDDoS攻撃を実行します。2015年に攻撃されたIPアドレスの数は合計で31,880件となっています。国別では中国が最も多く(61%超)、ついで米国、カナダとなっています。以下の図は2015年におけるLinux.BackDoor.Gates.5を用いた攻撃の国別分布を表しています。

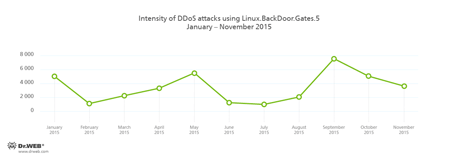

DDoS攻撃の件数には時期によって大きな変動が見られ、12月には全く発生していません。以下のグラフは2015年の1月から11月におけるLinux.BackDoor.Gates.5を用いたDDoS攻撃の件数を表しています。

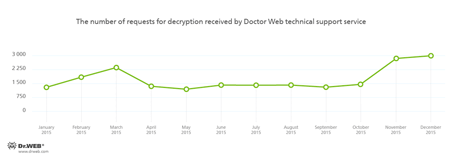

暗号化ランサムウェア

2014年同様、2015年も暗号化ランサムウェアはユーザーにとって深刻な脅威となっています。これらは最も危険なマルウェアファミリーであると言っても過言ではありません。暗号化ランサムウェアに感染してしまったデバイスのユーザーからDoctor Webテクニカルサポートに寄せられるリクエストの件数は、2015年の終わりには1年前の約1,000件から3倍近く増加しています。

2015年に最も多く検出されたランサムウェア

- Trojan.Encoder.567

- Trojan.Encoder.858

- BAT.Encoder

- Trojan.Encoder.741

- Trojan.Encoder.761

- Trojan.Encoder.556

- Trojan.Encoder.398

- Trojan.Encoder.2843

- Trojan.Encoder.888

- Trojan.Encoder.263

重要なファイルの損失を防ぐ方法は以下のとおりです:

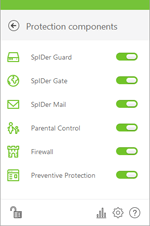

- Dr.Web Security Space(バージョン9および10)の設定画面で、Dr.Webにとって未知の脅威からPCを保護するための「予防的保護」が有効になっていることを確認します。

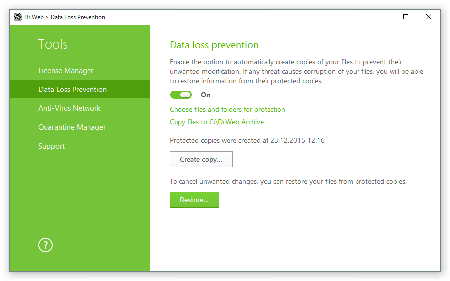

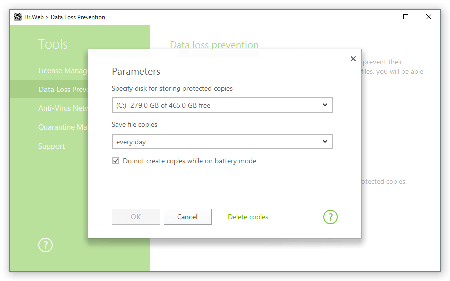

- 「ツール」メニューの「データ損失防止」で、重要なファイルをバックアップするための設定を行います。

- 自動バックアップを実行するためのスケジュールを設定してください。

十分な警戒に加えて、これらの措置を取ることで、暗号化ランサムウェアを含む最新の脅威からシステムを保護することができます。

Linux

Linux情報セキュリティに関して最も注目を集めたイベントはLinux.Encoder.1と呼ばれる暗号化ランサムウェアの拡散でした。このトロイの木馬はWordPressやMagentoなどのコンテンツマネジメントシステム(CMS:content management systems)を用いて作成されたLinuxサーバー上のWebサイトを主な標的として拡散され、攻撃には未知の脆弱性が悪用されていました。11月24日までに3,000を超えるWebサイトが感染しています。

サイバー犯罪者は未知の脆弱性を悪用してシェルスクリプトを挿入します。このスクリプトによって、リモートサーバーから受け取った様々なコマンドの実行が可能になります。感染したサーバー上にアップロードされたLinux.Encoder.1のドロッパーはOSのアーキテクチャを特定し(32ビット版か64ビット版か)、それに応じた暗号化ランサムウェアのコピーを自身のボディから抽出して実行させた後、自身を削除します。このエンコーダはWebサーバーの権限で動作するため、ルート権限を必要としていないという点に注意する必要があります。この脅威に関する詳細についてはこちらの記事をご覧ください。

Linux.Encoder.1の登場から間もなくして、このランサムウェアの初期の亜種が複数、Doctor Webセキュリティリサーチャーによって発見され、そのうちの1つがLinux.Encoder.2と名付けられました。この脅威に関する詳細についてはこちらの記事をご覧ください。

Linuxサーバーに対する攻撃は早くも2015年の春に既に発生しています。4月に発見されたトロイの木馬Linux.BackDoor.Sessox.1はIRCコマンドを受け取り、サイバー犯罪者によって指定されたWebサイトに対して繰り返しGETリクエストを送信するという攻撃手法を用いていました。また、犯罪者からのコマンドに従って、攻撃対象となるサーバーにShellShock脆弱性が存在するかどうかをスキャンすることができます。この脆弱性によって、サーバー上で任意のコードを実行することが可能になります。この脅威に関する詳細についてはこちらの記事をご覧ください。

2015年、Linuxを標的とする複数のバックドア型トロイの木馬がDoctor Webセキュリティリサーチャーによって発見されました。2月に発見されたLinux.BackDoor.Xnote.1はそのうちの1つで、その拡散には典型的な手法が用いられていました。すなわち、サイバー犯罪者はユーザーアカウントのパスワードをハッキングすることでSSH経由でシステムへアクセスし、Linux.BackDoor.Xnote.1をインストールするというものです。また、その目的もサイバー犯罪者から受け取ったコマンドを実行するという典型的なものでした。このバックドアは指定された環境変数でシェルコマンドを実行することでC&Cサーバーがシェルにアクセスすることを可能にし、感染したコンピューター上でSOCKSプロキシまたは自身のサーバーportmapを起動させることができます。

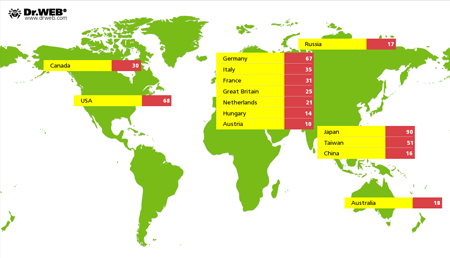

7月には、Linuxを狙うまた別のバックドアであるLinux.BackDoor.Dklkt.1が発見されました。このトロイの木馬は様々な種類のDDoS攻撃を実行します。8月にはルーターを感染させるマルウェアが多数、Doctor Webアナリストによって発見されています。合計で1,439台のデバイスがこのマルウェアに感染し、そのうち649台についてはその地理的分布も明らかになっています。感染の多くが日本で確認され、ドイツ、米国、および台湾においても多くの被害が出ています。

9月には、「パラノイド」と呼ばれる興味深い動作を実行する Linux.Ellipsis.1が登場しました。このマルウェアは被害者のコンピューター上にプロキシサーバーを設置するよう設計されています。サイバー犯罪者はLinux.Ellipsis.2と名付けられたまた別の悪意のあるプログラムによってハッキングしたデバイスに匿名でアクセスするためにサーバーを使用します。その機能から、Linux.Ellipsis.2はLinux.Ellipsis.1と同一のウイルス開発者によって製作され、ブルートフォース攻撃によってパスワードを割り出すように設計されているものと考えられます。

全体として、Linuxシステムに対するサイバー犯罪者の関心は次第に高まってきています。今後、このプラットフォームを標的とする新たなマルウェアが登場する可能性は非常に高いと言えます。

Mac OS X

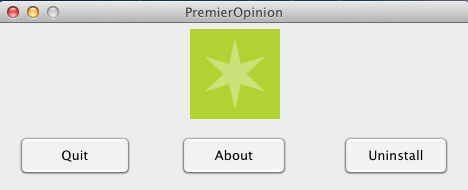

Appleユーザーを狙った攻撃は日増しに増加しています。2015年に検出されたAppleコンピューター向け脅威の多くはアドウェアトロイの木馬および望まないアプリケーションのインストーラでした。例外として、2015年の初めに発見されたMac.BackDoor.OpinionSpyトロイの木馬の新たな亜種があげられます。このトロイの木馬は2010年よりセキュリティエキスパートの間で知られていました。

「マーケティングリサーチツールである」とする開発者の主張とは裏腹に、Mac.BackDoor.OpinionSpyは完全なスパイウェアトロイの木馬です。ユーザーの活動をトラッキングする特別なエクステンションをインストールし、ユーザーが訪問したサイト(データは指定されたルールセットに応じて収集されます)や開いたタブ、開いたリンクに関する全ての情報をC&Cサーバーへ送信します。また、Appleコンピューターのネットワークカード経由でやり取りされるトラフィックをモニターします。トラッキングされるトラフィックにはインスタントメッセージングクライアント(Microsoft Messenger、Yahoo! Messenger、AIM、iChat)のものも含まれます。この脅威に関する詳細についてはこちらの記事をご覧ください。

Mac OS Xを標的とした、望まないアプリケーションのインストーラのうち最も多く検出されたものは2015年5月にDoctor Webセキュリティリサーチャーによって発見された Adware.Mac.InstallCore.1でした。このインストーラはSafari、Firefox、Chromeのプラグインをダウンロードする機能を備え、それらのプラグインはTrojan.Crossriderファミリーに属するトロイの木馬として検出されています。9月には、また別のインストーラであるAdware.Mac.WeDownload.1が検出されました。このインストーラは12月に発見されたAdware.Mac.Tuguu.1同様、ファイルのダウンロードによって収益を上げるアフィリエイトプログラムから拡散されていました。

その検出数の多さから、今後もこれら悪意のあるアプリケーションの新たな亜種が登場するであろうことが予測されます。

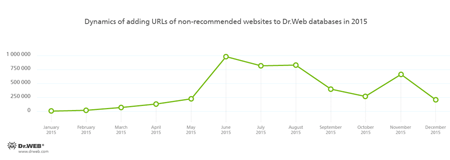

危険な非推奨Webサイト

コンピューターに損害を与える可能性があり、未成年者にとって非推奨であるインターネットリソースは数多く存在しています。Dr.Web SpIDer GateおよびParental Controlは、悪意のあるサイトや非推奨サイトの新たなリンクが定期的に追加されるデータベースを持ち、そのようなインターネットリソースからの保護を提供します。以下のグラフは2015年にDr.Webデータベースに追加された非推奨サイト数の推移を表しています。

非推奨サイト

非推奨サイトインターネット詐欺

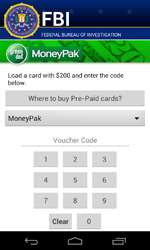

インターネットユーザーの不注意や経験の浅さに付け込んだ詐欺師の活動は未だ続いています。2015年には偽のカーディーラーサイトを使用したインターネット詐欺が増加しました。犯罪者はユーザーの関心を引くため、キャンペーンで車が当たったと告げるテキストを含んだSMSメッセージを大量に配信しています。

これらのSMSメッセージには、カーディーラーの公式ホームページを装い、キャンペーンについての詳細が記載されたWebページへのリンクが含まれています。偽のサイトを訪問したユーザーは、賞品を受け取るために車の価格の1%を決済端末経由で支払うか、またはMTPL保険に加入するよう促されます。

怪しいアイテムや品質の疑わしい商品を販売するオンラインストアはインターネット上に溢れています。Doctor Webではそのようなサイトについてこちらの記事で紹介しています。今後もこのような疑わしいオンラインストアがインターネット上に登場し続けることは間違いありません。

モバイルデバイス

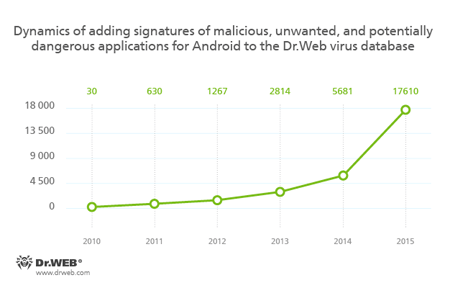

2015年もこれまで同様、モバイルデバイスユーザーに対する攻撃が続きました。予想通り、サイバー犯罪者の主な標的の1つはAndroidスマートフォンおよびタブレットでした。2015年を通して、悪意のある、望まない、そして潜在的に危険なAndroidアプリケーションが多数検出されています。その結果、Dr.Webウイルスデータベースには11,929件の新たなエントリが追加され、その増加率は210%となっています。

Androidデバイスを標的とするマルウェアの多くは引き続きSMSトロイの木馬となっています。Dr.Webウイルスデータベースに登録されたAndroid.SmsSendファミリーのシグネチャは164.2%増加の7,103件となり、Android.SmsBotファミリーのシグネチャにも増加が認められています(+192.8%)。全体として、ユーザーの承諾なしに高額な番号に対してテキストメッセージを送信するほか、ユーザーを有料サービスに登録するなど危険な動作を実行するこれら悪意のあるアプリケーションは、引き続きAndroidデバイスユーザーに対する大きな脅威であると言えます。

2015年にはAndroidを標的とする様々なバンキングトロイの木馬もユーザーを脅かしています。これらのマルウェアはログインとパスワードを盗むことでオンラインバンキングアプリケーションへアクセスし、ユーザーのアカウントからサイバー犯罪者のアカウントへと密かに送金を行います。2015年にはこのようなトロイの木馬が多数Doctor Webスペシャリストによって発見され、Android.BankerやAndroid.BankBotなどの良く知られたファミリーのみでなくAndroid.ZBotに代表される新たなマルウェアも出現しています。

Androidを標的とするバンキングトロイの木馬を用いた攻撃は世界中で広く発生しているという点に注意する必要があります。2015年にはロシアおよび韓国でこれらトロイの木馬の大規模な拡散が確認されました。ロシアのユーザーから金銭を盗むよう設計された危険なマルウェアであるAndroid.BankBot.65.originは正規オンラインバンキングアプリケーション内に組み込まれ、モバイルデバイス向けのポピュラーなWebサイトから配信されるアップデートを装って拡散されていました。この脅威に関する詳細についてはこちらの記事をご覧ください。

しかしながら、多くの場合、バンキングトロイの木馬は独立した悪意のあるアプリケーションとして、そのダウンロードリンクを含んだSMSの大量送信によって拡散されています。2015年、ロシアのユーザーに対してはMMSメッセージによって「通知」が送信され、韓国のユーザーは結婚式や荷物追跡、さらには刑事事件に関する情報を提供するサイトを訪問するよう誘導されています。

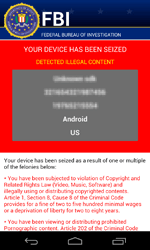

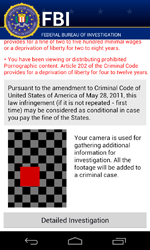

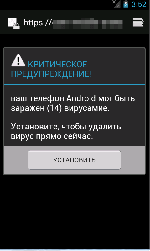

また、2015年には新たなランサムウェアトロイの木馬も出現を続けています。この悪意のあるプログラムは2014年半ばに登場し、それ以来Androidデバイスユーザーにとって深刻な脅威となっています。これらのプログラムは通常、感染させたモバイルデバイスをロックし、解除するために金銭を要求しますが、さらに危険な亜種も発見されています。例えば2月に検出されたAndroid.Locker.71.originはアクセス可能な全てのファイルを暗号化し、身代金として200ドルを請求します。

Dr.Webウイルスデータベース内に含まれる、 Android.Lockerファミリーに属するランサムウェアトロイの木馬のエントリ数:

| 2014年 | 2015年 | 推移 |

|---|---|---|

| 137 | 965 | +604.4% |

2015年はAndroidファームウェアを介して、またはモバイルデバイス上にプリインストールされて拡散される新たなトロイの木馬が登場しました。そのようなプログラムの1つであるAndroid.CaPson.1が1月に発見されています。このトロイの木馬はSMSメッセージを送信・傍受することができ、Webページを開き、感染したデバイスに関する情報をリモートサーバーへ送信し、また別のプログラムをダウンロードします。9月には、ポピュラーなタブレットにプリインストールされ、サイバー犯罪者のコマンドに従ってユーザーに気づかれずにプログラムをダウンロード・インストール・削除するトロイの木馬Android.Backdoor.114.originがDoctor Webスペシャリストによって発見されました。2015年10月には、プリインストールされたAndroid.Cooee.1 トロイの木馬が複数のモバイルデバイス上で検出されています。このトロイの木馬は起動されるアプリケーション(Androidグラフィカルシェル)内に組み込まれ、広告を表示するよう設計されていました。また、追加の広告パッケージのみでなく悪意のあるものを含むその他のアプリケーションをダウンロード・起動する機能を備えています。

2015年にはAndroidデバイス上でルート権限の取得を試みるマルウェアが、ユーザーにとってまた別の脅威となっています。4月には Android.Toorchファミリーに属するトロイの木馬がDoctor Webセキュリティリサーチャーによって発見されました。これらのトロイの木馬はソフトウェアをダウンロードするための中国のポピュラーなサイトから拡散されていました。様々なアプリケーションに埋め込まれた攻撃的な広告モジュールによってダウンロードされ、ルート権限の取得に成功するとユーザーに気づかれずに特定のプロラムをダウンロード・インストール・削除します。続けて、Android.Backdoor.176.originおよびその亜種であるAndroid.Backdoor.196.originが発見されました。これら悪意のあるプログラムはRoot Masterユーティリティの改変されたバージョンを使用してルート権限の取得を試み、主にサイバー犯罪者のコマンドに従って密かにアプリケーションをインストール・削除するよう設計されています。2015年には同種のトロイの木馬が他にも発見されています。そのうちの1つである Android.Backdoor.273.originはGoogle Playから拡散され、Android.DownLoader.244.originはポピュラーなWebサイトからダウンロードされていました。いずれのトロイの木馬も、別の悪意のあるプログラムを密かにダウンロード・インストールするよう設計されています。2015年は、ユーザーに気づかれずにソフトウェアをダウンロード・インストールすることを主な目的とした様々なトロイの木馬の劇的な増加が確認された年となりました。

2015年、ウイルス開発者は再びGoogle Playアプリケーションに注目の目を向けました。Android.Spy.134やAndroid.Spy.135などのトロイの木馬は偽のFacebook認証画面を表示させ、ユーザーにログインやパスワードを入力させます。入力したデータはその後リモートサーバーへと送信されます。これらトロイの木馬のダウンロード件数は合計で500,000件を超えています。

また、Google Playアプリケーション内ではAndroid.DownLoader.171.origin も検出されています。このトロイの木馬は100,000回を超えてダウンロードされており、ソフトウェアをダウンロードするためのポピュラーなサイトから拡散されている分を含めると、その合計は1,500,000回を超えています。Android.DownLoader.171.origin は様々なアプリケーションをダウンロード・インストールするよう設計されていました。この脅威に関する詳細についてはこちらの記事をご覧ください。

2015年9月にはAndroid.MKcap.1.originが検出されています。このトロイの木馬は様々な有料サービスにユーザーを自動的に登録させます。同月の後半には、広告を表示させ、別のトロイの木馬をダウンロード・インストールするAndroid.MulDrop.67 が発見されました。

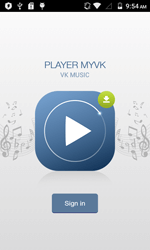

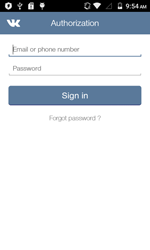

10月にはGoogle Play上でAndroid.PWS.3トロイの木馬が検出されました。このトロイの木馬は無害なオーディオプレーヤーを装って拡散され、ポピュラーなソーシャルネットワークのアカウントにログインするようユーザーを誘導します。ユーザーがログインおよびパスワードを入力すると、それらがサイバー犯罪者に対して送信されます。

2015年にAndroidデバイスユーザーを脅かしたまた別の脅威に、様々なソフトウェアに組み込まれた攻撃的な広告モジュールがあります。Dr.Webウイルスデータベース内に含まれるそれらのシグネチャ数は2014年に比べて266%増加し、290件となっています。

1月にはAdware.HideIcon.1.origin広告プラグインの組み込まれたアプリケーションがGoogle Play上で発見されています。このモジュールはモバイルデバイスのステータスバーにアップデート通知を表示させ、重要な「ファイル」のダウンロードプロセスを模倣します。このファイルが開かれると、ユーザーを別のWebサイトへとリダレクトします。また、別のアプリケーションを起動することで、フル画面で広告を表示させることが可能です。

2月には、アプリケーション内に組み込まれたAdware.MobiDash.1.origin広告モジュールが発見されました。これらのアプリケーションは合計で数百万回ダウンロードされています。続けて、また別の広告モジュールであるAdware.HiddenAds.1が登場しました。Adware.HiddenAds.1は悪意のあるアプリケーションによってモバイルデバイス上にインストールされ、ユーザーに気づかれず密かに動作し、ステータスバーに様々な広告を表示させます。さらに別の広告モジュールAdware.Adstoken.1.originは悪意のあるプログラムを介して拡散され、広告のほかステータスバーにメッセージを表示させ、ブラウザ上に広告入りのWebページを開きます。2015年の終わりには Adware.AnonyPlayer.1.originと呼ばれるアドウェアがDoctor Webセキュリティリサーチャーによって発見されました。

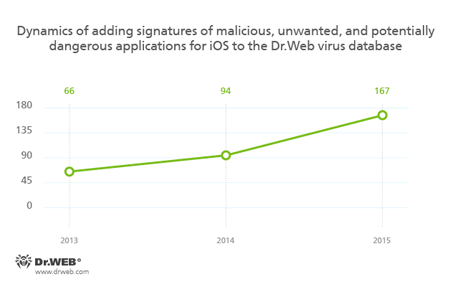

iOSを標的としたトロイの木馬は年を追うごとに増加し、Apple社製のモバイルデバイスはサイバー犯罪者からの攻撃を受けないという誤った考えを次第にくつがえす形となっています。2015年には、Dr.Webウイルスデータベースに含まれるiOSマルウェアのシグネチャ数は2014年の94件から77%増加した167件となっています。

2015年に発見されたiOS向けマルウェアの1つにIPhoneOS.BackDoor.KeyRaiderがあります。このマルウェアは、脱獄したAppleデバイスを感染させる改変されたアプリケーションに含まれて拡散され、感染させたデバイスから機密データを盗んでサーバーへ送信します。9月には新たなトロイの木馬IPhoneOS.Trojan.XcodeGhostがApp Store内で発見されました。その主な目的はフィッシング攻撃を実行するために偽のダイアログを表示させ、ウイルス開発者によって指定されたリンクを自動的に開くことにあります。11月には、同じ機能を備えたIPhoneOS.Trojan.XcodeGhostの亜種がDoctor Webスペシャリストによって発見され、 IPhoneOS.Trojan.XcodeGhost.8と名付けられました。10月には、様々なWebサイトからダウンロードされ、脱獄されているか否かに関わらずスマートフォンやタブレット上にインストールされる IPhoneOS.Trojan.YiSpecter.2が検出されています。 IPhoneOS.Trojan.YiSpecter.2は追加の悪意のあるモジュールをインストールし、広告を表示させるほか、サイバー犯罪者のコマンドに従ってアプリケーションを削除し、それらを偽のものと置き換える機能を備えています。

2015年の終わりには、改変されたアプリケーションに含まれて拡散され、脱獄したiOSデバイスを感染させるIPhoneOS.Trojan.TinyVトロイの木馬が検出されました。IPhoneOS.Trojan.TinyVはサーバーから受け取ったコマンドに従って密かにソフトウェアをダウンロード・インストールし、hostsファイルを書き換えます。その結果、ユーザーは非推奨サイトへとリダレクトされることになります。また、2015年には、脱獄したiOSデバイスを感染させるアドウェアAdware.Muda.1も発見されています。Adware.Muda.1は起動されたアプリケーションの前面およびステータスバーに広告を表示させ、ユーザーに気づかれずにソフトウェアをダウンロードします。

今後の傾向と予測

情報セキュリティにおける2015年の状況を分析した結果から、LinuxおよびiOSを標的とした悪意のあるプログラムの数は2016年も引き続き増加を続けるものと予測されます。その機能も拡張され、アドウェアや望まないアプリケーションのインストーラに加えてMac OS Xを標的とする初のエンコーダがAppleユーザーを襲う可能性もあります。

Androidを標的とする新たなマルウェアの登場は今後も続き、その中心となるのはバンキングトロイの木馬であると考えられます。2015年にはiOSを狙ったトロイの木馬が複数検出されており、この傾向は2016年も続くと予想されることから、Appleデバイスユーザーも十分に警戒する必要があります。

Windowsのみでなく、その他のプラットフォームを標的とした悪意のあるプログラムを使用して構成されるボットネットの出現が考えられます。さらに、インターネット詐欺の新たな手法(モバイルデバイスを使用するなど)が出現する可能性や、ユーザーの個人情報や機密情報を盗む手法が巧妙化していく可能性があります。

Doctor Webでは2016年も引き続き情報セキュリティ状況を注意深く監視し、新たな脅威についてユーザーの皆様にタイムリーな情報を提供してまいります。