2015年4月24日

株式会社Doctor Web Pacific

Doctor Webのセキュリティリサーチャーによって、多くの国で銀行の利用者に対して攻撃を行うAndroid.BankBotファミリーに属する新たなバージョンのトロイの木馬が発見されました。Svpengとしても知られるこのトロイの木馬のいくつかの亜種はAndroidデバイスユーザーのバンクアカウントから金銭を盗み、アンチウイルスプログラムの動作を停止させる機能を備えています。

Android.BankBotはアンチウイルススペシャリストの間では数年前から知られているトロイの木馬です。しかし、その名がより幅広く知られるようになったのは、これらトロイの木馬の複数の亜種を用いてロシアおよびその他の国で銀行の利用者に対して攻撃を行っていたサーバー犯罪者の逮捕についてロシア連邦内務省が報じた2015年4月でした。新たな亜種の出現により、サイバー犯罪者が逮捕された後も別のウイルス開発者によってこのマルウェアの拡散が続けられていることが明らかになりました。

Doctor Webのアナリストによって発見された新たな亜種にAndroid.BankBot.43およびAndroid.BankBot.45があります。これらのトロイの木馬は正規ソフトウェア(ゲーム、メディアプレーヤー、システムアップデートなど)を装って拡散され、犯罪者はソーシャルエンジニアリング手法を用いてそれらをユーザー自身の手でAndroidデバイス上にインストールさせます。

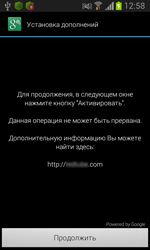

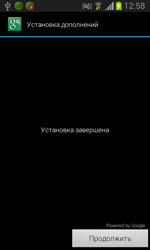

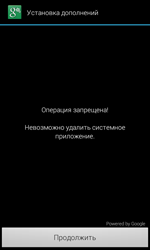

感染させたデバイス上で起動されると、これらのトロイの木馬は管理者権限の取得を試みます。この権限により、トロイの木馬は自由に動作を行い、ユーザーによる削除を妨げることが可能になります。これらトロイの木馬は管理者権限を取得するために、標準的なシステム通知の上に「アドイン」をインストールするようユーザーに促すメッセージを表示させるという非常に興味深い方法を用いています。同意したユーザーはトロイの木馬に管理者権限を与えてしまうことになります。すなわち、「Continue」をクリックすることで、ユーザーはマルウェアのウィンドウの下に隠されたOS機能を有効にしてしまうのです。

|

|

ユーザがAndroid.BankBotの削除を試みると特別なメッセージボックスが表示され、アンインストールは中断されます。そのため、これらトロイの木馬は標準的なシステムツールを用いて削除することができません。

権限を取得したトロイの木馬はC&Cサーバーとの設立を確立し、指示を待ちます。これらトロイの木馬は以下のコマンドを実行することができます:

- コマンド内で指定された番号に通話を発信する

- コマンド内で指定されたWebアドレスを使用してC&Cサーバーとの接続を確立する

- コマンド内で指定されたUSSDリクエストを実行する

- 送受信したSMSメッセージをサーバーへ転送する

- ユーザーのデータを全て削除してデバイス設定をリセットする

- 指定されたパラメータでSMSメッセージを送信する

- 感染させたデバイスに関する詳細な情報をサーバーへ送信する

- コマンド内で指定されたファイルを検索する

- 指定された電話番号を使用して複製コマンドを受け取る

コマンドのほとんどはSMSチャネル経由で犯罪者によって複製されているため、トロイの木馬はインターネットまたはサーバーに接続されていない状態であっても多くの動作を実行することが可能です。

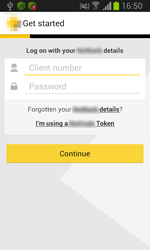

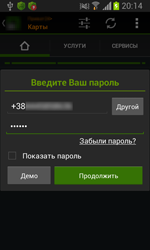

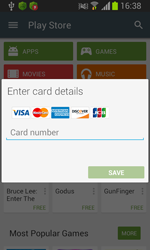

Android.BankBotファミリーに属するトロイの木馬はユーザーの銀行に関する情報のみでなく金銭も盗むよう設計されており、デバイス上にインストールされているオンラインバンキングのアプリケーションやPlay Storeアプリケーションを狙います。ユーザーがオンラインバンキングのアプリケーションを起動させると、トロイの木馬はそのインターフェースを模倣して偽の認証情報入力フォームを表示させます。ユーザーがPlay Storeを起動させた場合、トロイの木馬は標準的なクレジットカード情報の入力フォームを表示させます。表示されたメッセージボックスを閉じることができず、Google Playを使用することができないようにすることで、これらトロイの木馬はユーザーにデータの入力を強制します。入力された情報がC&Cサーバーへ送信されるとサイバー犯罪者はユーザーのアカウントから金銭を盗むことができるようになります。銀行のセキュリティシステムから送信されたSMSメッセージは全てマルウェアによって横取りされます。

|

|

|

|

Android.BankBotファミリーに属するトロイの木馬はその他にも悪意のある機能を備えています。例えば多くのAndroid.BankBotトロイの木馬は、その削除を試みる複数のポピュラーなアンチウイルスアプリケーションの動作を妨げることができます。Doctor Webではそのような攻撃に対抗するための効果的な機能を搭載したAndroid向け Dr.Webアンチウイルスソリューションのアップデートをリリースしました。したがって、Android.BankBotファミリーに属するトロイの木馬がDr.Webユーザーに危害を与えることはありません。

Dr.WebアンチウイルスのインストールされているAndroidデバイスでは、アップデートは自動的にインストールされます。デバイス上で自動アップデートが無効になっている場合はGoogle Playに行き、アプリケーションリストからDr.Web for Androidの該当するバージョンを選択して「アップデート」をタップしてください。Doctor Webのサイトからアップデートを行う場合は、新しいディストリビューションファイルをダウンロードしてください。

Dr.Webアンチウイルスを使用していない場合は、バンキングトロイの木馬やその他の悪意のあるアプリケーションからお使いのデバイスを守るためDr.Web for AndroidまたはDr.Web for Android Light をインストールすることを推奨します。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments