2015年8月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年8月28日

株式会社Doctor Web Pacific

8月の初め、Linux ルーターを狙う危険なアプリケーションがDoctor Webアナリストによって発見され、続けて、自身を拡散させるマイニングトロイの木馬やその他のマルウェアが登場しました。

2015年8月にはLinuxルーターを感染させる新たなトロイの木馬が出現し、ワームの機能を備えネットワーク上で自身を拡散させる危険なマイニングトロイの木馬が発見されました。また、Microsoft Word文書に潜んで拡散されるダウンローダ型トロイの木馬や、LoadMoneyファミリーに属する望まないアプリケーションのインストーラのほか、Androidを狙った新たな悪意のあるプログラムが多数登場しました。

8月の主な傾向

- Linux ルーターを標的とする悪意のあるプログラムの出現

- Windows向けの望まないアプリケーションのダウンローダおよびインストーラの拡散

- Androidを狙った悪意のあるプログラムの増加

8月の脅威

仮想通貨の登場は、ウイルス開発者にとってユーザーから金銭を盗む新たな方法を生み出す絶好の機会でもありました。こうしてマイニングトロイの木馬が出現しましたが、その作成に必要となるコンピューターリソースが増加するにつれ、この領域に対するサイバー犯罪者たちの関心は次第に薄れてきています。しかしながら、Doctor Webウイルスラボにはマイニングを実行するトロイの木馬のサンプルが定期的に届き、今回、そのうちの1つが Trojan.BtcMine.737 と名付けられました。

Trojan.BtcMine.737の内部はNullsoft Scriptable Install System(NSIS)を使用して作成された3つのインストーラが入れ子式に格納され、ロシアのマトリョーシカ人形を彷彿とさせる構造となっています。1つ目の「層」にはシンプルなドロッパーが含まれています。このドロッパーは起動されると、動作中の Trojan.BtcMine.737 のプロセスを全て停止させます。また、そのボディから別のインストーラの実行ファイルを抽出して一時フォルダ内に置き、実行させた後オリジナルのファイルを削除します。2つ目のインストーラはネットワークワームに似た、より幅広い機能を持っています。このインストーラは起動されると実行ファイルを感染させたコンピューター上のいずれかのフォルダ内に保存して実行します。次に、自身を複数のフォルダ内にコピーし、そのうちの1つをローカルネットワークからアクセス可能となるようにします。インストーラのコピーはKeyという名前の付いたWinRARアーカイブとして表示されます。

その後、悪意のあるプログラムは全てのハードドライブ上にあるルートフォルダ内に自身をコピーし、ネットワークプレース内にある全てのコンピューターを検索した後、特別なリストに記載されたログインおよびパスワードを使用してそれらコンピューターとの接続を試みます。また、このマルウェアはWindowsユーザーアカウントのパスワードを破ろうとします。パスワードを割り出すことに成功し、さらに必要なハードウェアが利用可能であった場合、 Trojan.BtcMine.737 はオープンなWi-Fiアクセスポイントを設定します。ネットワーク上にあるいずれかのコンピューターとの接続が確立されると、トロイの木馬はそのコンピューター上に自身をコピーして起動させます。インストールの2番目の段階でハードドライブ内に保存されたCNminer.exeプログラムが、仮想通貨のマイニングを実行するアプリケーションのインストーラです。この脅威に関する詳細についてはこちらの記事をご覧ください。

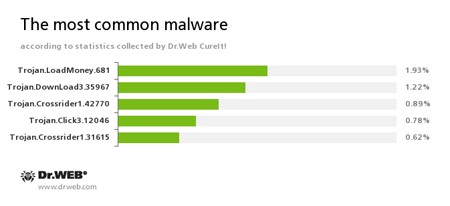

Dr.Web CureIt!による統計

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。

Trojan.Crossrider

インターネットユーザーに対して様々な広告を表示するよう設計されたトロイの木馬ファミリーです。

Trojan.Click

インターネットリソースの訪問者数を増やすための悪意のあるソフトウェアです。ブラウザの動作を操作することで、被害者を特定のサイトへとリダレクトします。

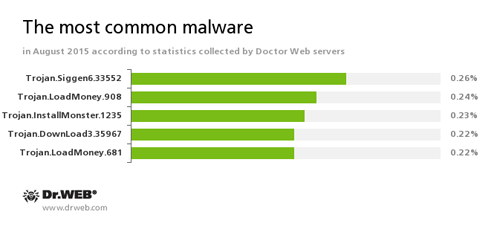

Dr.Webの統計サーバーによる統計

Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

Trojan.Installmonster

アフィリエイトプログラムinstallmonsterを使って設計されたマルウェアのファミリーです。感染させたコンピュータ上に様々な望ましくないプログラムをダウンロード・インストールします。

Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。

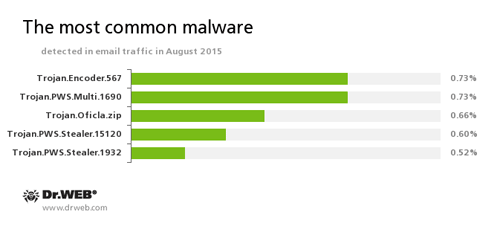

Trojan.Encoder.567

ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。このプログラムは.jpg、 .jpeg、 .doc、 .docx、 .xls、 xlsx、 .dbf、 .1cd、 .psd、 .dwg、 .xml、 .zip、 .rar、 .db3、 .pdf、 .rtf、 .7z、 .kwm、 .arj、 .xlsm、 .key、 .cer、 .accdb、 .odt、 .ppt、 .mdb、 .dt、 .gsf、 .ppsx、 .pptxなどのファイルを暗号化します。

Trojan.PWS.Multi.1690

感染したコンピューター上に保存された機密情報を盗むよう設計されたバンキングトロイの木馬です。

Trojan.Oficla

主にEメールを介して拡散されるトロイの木馬ファミリーです。システムを感染させると、密かに悪意のある活動を行います。Trojan.Oficlaはコンピューターをボットネットに接続することで、感染させたシステム上に犯罪者が別の悪意のあるソフトウェアをアップロードすることを可能にします。感染後、ユーザーのコンピューターはボットネットをコントロールする犯罪者によって乗っ取られる形となり、その結果、中でも特に、犯罪者はあらゆる悪意のあるソフトウェアをダウンロード、インストール、使用することができるようになります。

Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

ボットネット

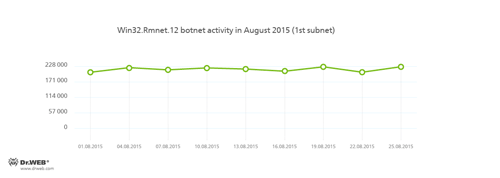

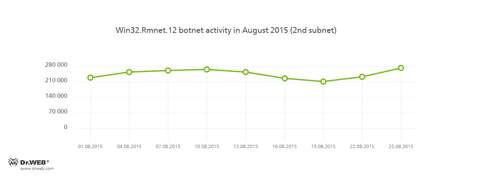

Doctor Webでは、活動を続ける複数のボットネットについて監視を続けています。以下のグラフは、ファイルインフェクター Win32.Rmnet.12 を使用して構成されるボットネットの2つのサブネットにおける拡大推移を表しています:

Rmnetはユーザーの操作なしに拡散されるファイルインフェクターのファミリーです。ユーザーが開いたWebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが理論上可能になります)、ポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗むほか、犯罪者から受け取ったコマンドを実行します。

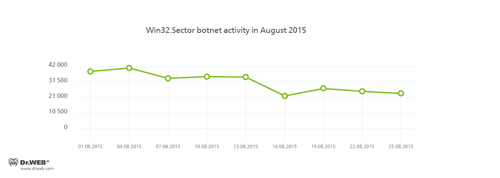

ファイルインフェクターWin32.Sector に感染したシステムで構成されるボットネットも未だ活動を続けています。

Win32.Sector は以下の動作を実行することができます:

- P2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスの動作を停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上(感染の過程でここにautorun.infファイルを作成)のファイルのほか、ネットワーク共有フォルダ内に保存されたファイルを感染させる。

Linux.BackDoor.Gates.5 によるインターネットリソースへの攻撃には増加が確認され、8月に攻撃されたIPアドレスの数は7月に比べて118.3%多い2,083件となっています。国別では、これまで同様に中国が86.7 %と最も多く、ついで米国の10.7 %となっています。

暗号化ランサムウェア

Doctor Webテクニカルサポートサービスに寄せられた復号化リクエストの数

| 2015年7月 | 2015年8月 | 推移 |

|---|---|---|

| 1,414 | 1,425 | +0.77% |

2015年8月に最も多く検出されたランサムウェア

- Trojan.Encoder.567

- Trojan.Encoder.858

- BAT.Encoder

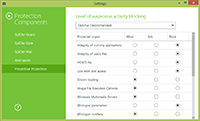

Dr.Web Security Space 10.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| 予防的保護 | データ損失防止 |

|---|---|

|  |

Linux

2015年8月、Linuxルーターを感染させる悪意のあるプログラムが多数、Doctor Webセキュリティリサーチャーによって発見されました。

それらのうち Linux.PNScan.1 と名付けられたトロイの木馬は比較的ユニークな方法で拡散されていました。 Linux.PNScan.1 はウイルス開発者自身によって攻撃対象となるルーターにインストールされていると考えられます。その際にShellShock脆弱性が悪用され、 Linux.BackDoor.Tsunami ファミリーに属するトロイの木馬によってマルウェアがダウンロード、インストールされます。続けてこの Linux.BackDoor.Tsunami が Linux.PNScan.1 によって拡散されます。この悪意のあるプログラムはルーターをハッキングし、ルーターのアーキテクチャ(ARM、MIPS、PowerPC)に応じたバックドアをダウンロード、インストールする悪意のあるスクリプトをアップロードします。ShellShock脆弱性を悪用してIntelコンピューター(x86)のハッキングに成功した場合も、このスクリプトは対応するバックドアをダウンロードすることができます。これらのバックドアは、様々なDDoS攻撃(ACK Flood、SYN Flood、UDP Floodなど)のほか、犯罪者から受け取ったコマンドを実行する機能を備えたマルチコンポーネントプログラムです。そのようなコマンドの1つに、 Tool.Linux.BrutePma.1 をダウンロードするというものがあります。このツールはリレーショナルデータベースを管理するためのPHPMyAdminコントロールパネルのハッキングに用いられます。

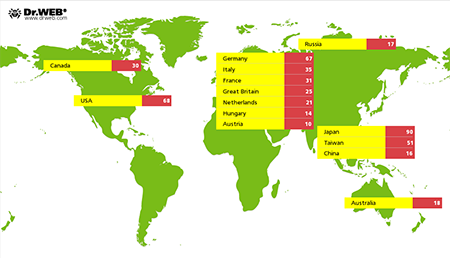

サイバー犯罪者の使用するサーバー上では他の悪意のあるプログラムも検出されています。そのうちの1つは Linux.PNScan.2 の亜種であり、 Trojan.Mbot と名付けられたトロイの木馬は、WordPressまたはJoomlaプラットフォームで作成されたWebサイト、およびosCommerceなどのオンラインストア管理システムを使用したWebサイトをハッキングする目的で設計されていました。また、 Perl.Ircbot.13 と名付けられたまた別のトロイの木馬はCMSプラットフォームで作成されたWebサイト、および特定のオンラインストア管理システムを使用したWebサイトに存在する脆弱性を検出します。これら悪意のあるプログラムによって1,439台のデバイスが感染し、そのうち649台についてはその地理的分布も明らかになっています:

この脅威に関する詳細についてはこちらの記事をご覧ください。

その他の悪意のあるアプリケーション

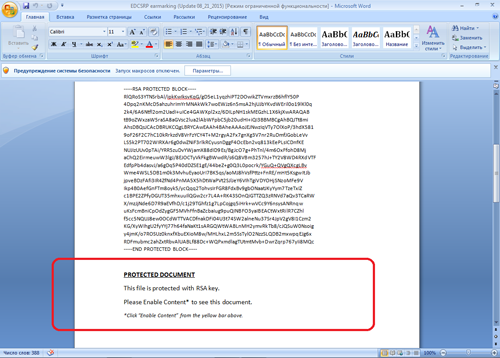

2015年8月、Word文書としてEメールに添付された形で拡散される危険なダウンローダ型トロイの木馬 W97M.DownLoader.507 がDoctor Webリサーチャーによって発見されました。文書の内容を読むために、被害者はWordのマクロを有効にするよう促されます。

マクロが有効化された後、テキストがユーザーに対して表示されます。同時にトロイの木馬はリモートサーバーから複数のコードフラグメントをダウンロードし、それらのフラグメントからWindowsのバージョンに応じて.bat、.vbs、または.ps1拡張子を持つスクリプトを生成した後、コンピューター上に保存した上で実行します。次にこれらのスクリプトが、サイバー犯罪者によって管理されるサーバーから実行ファイルをダウンロードし、実行します。この脅威に関する詳細についてはこちらの記事をご覧ください。

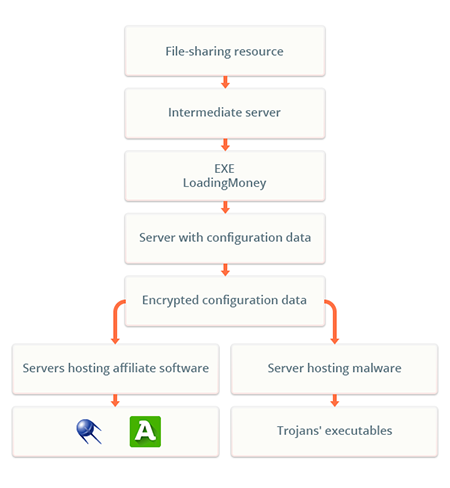

8月にDoctor Webウイルスラボにて解析されたまた別の悪意のあるアプリケーションに Trojan.LoadMoney.336 があります。望まないプログラムのインストーラであるこのトロイの木馬は個人のコンピューター上で非常に多く検出されています。サイバー犯罪者によって管理されるファイル共有リソースからファイルをダウンロードしようとしたユーザーは別のWebサイトへとリダレクトされ、そのサイトから Trojan.LoadMoney.336 がコンピューター上へダウンロードされます。起動されると Trojan.LoadMoney.336 はリモートサーバーに接続し、設定ファイルを受け取ります。このファイルにはトロイの木馬によって感染したコンピューター上にダウンロードされ起動される様々なアフィリエイトプログラム(中には悪意のあるものもあり)が含まれています。

危険なWebサイト

2015年8月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は834,753件となっています。

| 2015年7月 | 2015年8月 | 推移 |

|---|---|---|

| +821,409 | +834,753 | +1.62% |

Androidを脅かす悪意のある、または望まないソフトウェア

7月と比べ、8月はモバイルセキュリティイベントに関して比較的落ち着いた月となりました。しかしながら、Androidデバイスは引き続きモバイルマルウェアに特化したサイバー犯罪者の主な標的となっています。8月には、スパイ行為を実行する新たなAndroidトロイの木馬が発見されたほか、危険なランサムウェアやバンキングトロイの木馬、SMSトロイの木馬の増加が確認されました。中でも特に注目に値するAndroidマルウェアに関するイベントは以下のとおりです:

- ユーザーをスパイする新たなAndroidトロイの木馬の出現

- モバイルデバイスユーザーを脅かし続けるバンキングトロイの木馬

- 新たなAndroid ランサムウェアの拡散

- SMSトロイの木馬の増加