2014年6月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2014年7月23日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年6月にコンピューター上で最も多く検出された脅威は、迷惑な広告を表示させる悪意のあるブラウザプラグインTrojan.BPlug.78となっています。感染させたシステム上に望まないアプリケーションをインストールするTrojan.Packed.242524,、また別の広告プラグインTrojan.Bplug.48が後に続いています。以下の表は、6月にDr.WebCureIt!によって最も多く検出された脅威です。

| Name | Qty | % |

|---|---|---|

| Trojan.BPlug.78 | 85615 | 1.90 |

| Trojan.Packed.24524 | 74869 | 1.66 |

| Trojan.BPlug.48 | 57420 | 1.27 |

| Trojan.BPlug.47 | 49008 | 1.09 |

| Trojan.BPlug.79 | 38406 | 0.85 |

| Trojan.BPlug.28 | 37948 | 0.84 |

| Trojan.MulDrop5.10078 | 36346 | 0.81 |

| Trojan.PWS.Panda.5661 | 33575 | 0.75 |

| Trojan.InstallMonster.209 | 26212 | 0.58 |

| Trojan.BPlug.91 | 25809 | 0.57 |

| Trojan.Admess.4 | 24910 | 0.55 |

| Trojan.BPlug.46 | 22764 | 0.51 |

| Trojan.DownLoader11.3101 | 22438 | 0.50 |

| Trojan.Click3.8365 | 22308 | 0.50 |

| Trojan.LoadMoney.262 | 20117 | 0.45 |

| Trojan.InstallMonster.51 | 17468 | 0.39 |

| Trojan.Popupads.15 | 16734 | 0.37 |

| 14310 | 0.32 | |

| Trojan.BPlug.61 | 13758 | 0.31 |

| Trojan.Zadved.5 | 13575 | 0.30 |

ボットネット

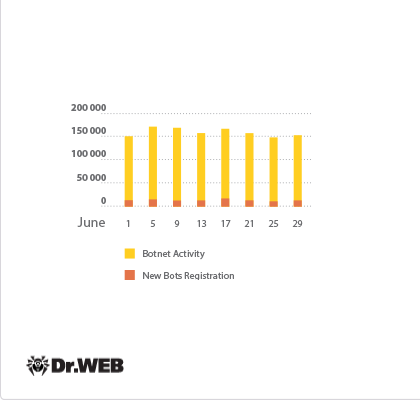

Doctor Webでは、ファイルインフェクターWin32.Rmnet.12感染したWindowsコンピューターによって構成されるボットネットの監視を続けています。このボットネットは現在も活動を続けており、1つ目のサブネットには1日に平均しておよそ16万5500台の感染したコンピューターが追加されています。

2014年6月のWin32.Rmnet.12ボットネット拡大推移

(1つ目のサブネット)

2つ目のWin32.Rmnet.12サブネットに追加される感染したコンピューターは1日に平均して27万台となっており、5月に比べて僅かに増加しています。

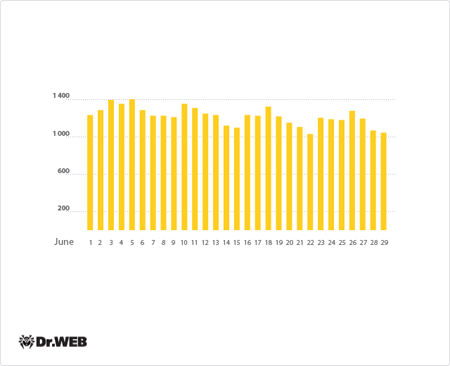

Trojan.Rmnet.19に感染したコンピューターから成るボットネットもまた活動を続けています。以下のグラフは、その拡大推移を表しています。

2014年6月のTrojan.Rmnet.19ボットネット拡大推移

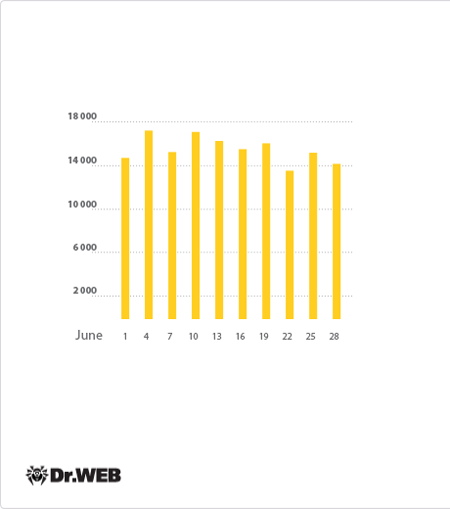

BackDoor.Flashback.39,に感染したMac OS Xから成る史上最大規模のボットネットもまた、未だに活動を続けています。感染したMac の合計台数は、6月には5月に比べておよそ1,000台少ない1万4216台となっています。

2014年6月の Backdoor.flashback.39ボットネット拡大推移

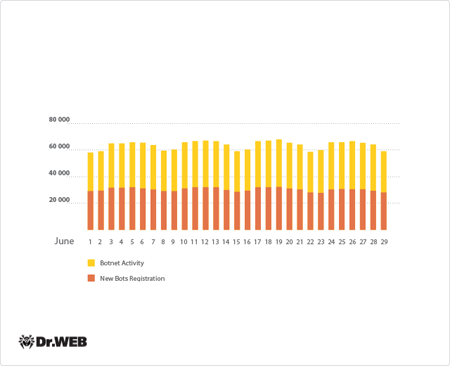

Doctor WebではファイルインフェクターであるWin32.Sectorを使用して構成される大規模なボットネットの監視を続けています。この脅威はP2Pネットワーク経由で様々な悪意のあるプログラムをダウンロードし、感染させたシステム上でそれらを起動させます。6月の間も状況に目立った変化はなく、Win32.Sectorの拡散は続いています。以下のグラフは、2014年6月におけるWin32.Sectorボットネットの拡大推移を表しています。

2014年6月の Win32.Sector ボットネット拡大推移

6月のその他の脅威

6月にはLinuxを標的とする脅威の数に増加が認められ、バックドア機能を備え、DDoS攻撃を実行するトロイの木馬 Linux.BackDoor.Gates.5 がDr.Webウイルスデータベースに追加されました。この脅威は32ビットLinuxディストリビューションを標的としており、感染したコンピューターに関する情報を収集して犯罪者に送信します。そのような情報にはCPU(コア数、速度、使用率)、RAMの容量、ネットワークインターフェースに関する情報、ネットワークアダプタのMACアドレスなどが含まれています。Linux.BackDoor.Gates.5’sはデーモンとして起動し、コマンドを受け取るためにC&Cサーバーとの接続を確立します。このトロイの木馬は犯罪者から送られるコマンドに従って、自身をアップデート、指定されたIPアドレスおよびポートを持つリモートノードに対してDDoS攻撃を開始または停止、指定されたIPアドレスを持つリモートノードとの接続を確立して別のコマンドを実行するなどの動作を実行することができます。この脅威についての詳細はこちらの記事をご覧ください。

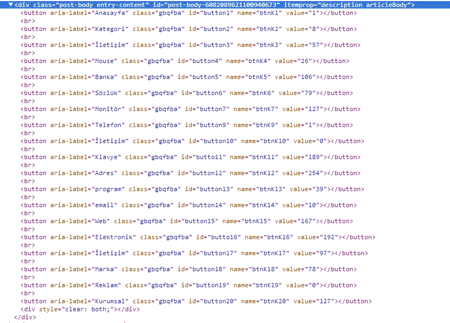

6月の初旬には、その機能からトルコのウイルス開発者によって製作されたものであると推測される、また別のマルウェアがDoctor Webによって発見され、BackDoor.Zetbo.1.と名付けられました。この悪意のあるプログラムの主な機能は、C&Cサーバーから受け取った様々なコマンドを感染したシステム上で実行するというものです。サーバーアドレスはトロイの木馬のコード内に埋め込まれており、コマンドに従って実行される動作には、ファイルのアップデートおよび削除、ハードドライブ上での自身のコンポーネントの検索、システムのシャットダウンなどがあります。このトロイの木馬は感染させたシステムに関する情報を犯罪者に送信します。サーバーからパラメータを受け取るバックドアとしての動作には非常に珍しい手法が用いられており、BackDoor.Zetbo.1.はサーバーに接続されると複数のボタンが表示された特別なwebページを検索し、それらボタンのHTMLコードを分析することで、その動作に必要なパラメータを取得します。

6月の後半、Doctor Webではマルチコンポーネントトロイの木馬Trojan.Tofseeの分析が行われ、そのペイロードの持つ特殊な機能が明らかになりました。このトロイの木馬はスパムを配信する目的で設計されたものですが、感染させたコンピューターから他のマルウェアを削除する機能をも備えていました。そのモジュールの1つはディスク上のファイルや動作中のWindowsプロセスを検索し、検出された特定のオブジェクトを削除します。こうしてTrojan.Tofseeは、感染させたシステムからライバルを取り除きます。

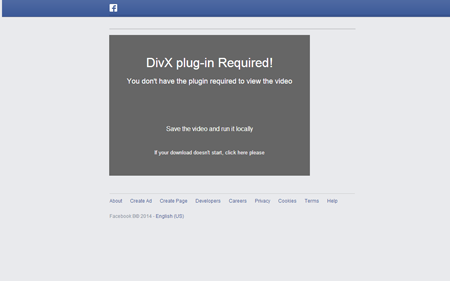

このトロイの木馬はSkypeやソーシャルメディアサイト、リムーバブルメディアなど様々な方法で拡散されます。Skypeを使用した拡散では、犯罪者は従来のソーシャルエンジニアリング手法を用い、他人には見られたくないようなプライベートな動画や写真がインターネット上で公開されているとユーザーに信じ込ませます。続けて、それらの動画や写真にアクセスするために特別なプラグインをインストールさせますが、実際にはこのプラグインがTrojan.Tofseeです。

また、Trojan.Tofseeはスパムメッセージの生成に独自のスクリプト言語を使用しており、これはマルウェアでは滅多に見られない特徴と言えます。このトロイの木馬についての詳細はこちらの記事をご覧ください。

悪意のあるメール

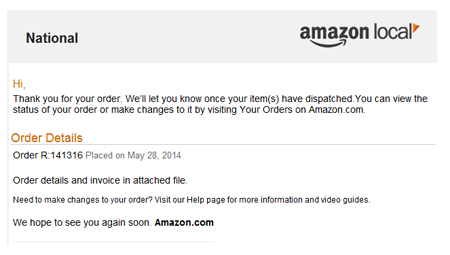

6月の後半、大量のスパム配信によるマルウェアの拡散が急増し、6月27日にはAmazonからのメールを装ったスパムが確認されました。

メールには、トロイの木馬ダウンローダである BackDoor.Tishop.122を含んだZIPアーカイブが添付されています。このトロイの木馬は犯罪者のサーバーから悪意のある別のアプリケーションをダウンロードし、感染させたコンピューター上にインストールする機能を備えています。この脅威についての詳細はこちらの記事をご覧ください。

Androidに対する脅威

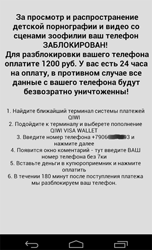

6月には、Android.Lockerファミリーに属する様々なブロッカーやトロイの木馬エンコーダの出現が目立ちました。これら悪意のあるアプリケーションの最初の亜種である Android.Locker.1.OriginおよびAndroid.Locker.2.Originは5月に初めて発見されました。極めて危険なトロイの木馬であるAndroid.Locker.2.Originは感染したモバイルデバイスのメモリカード内で .jpeg、 .jpg、 .png、 .bmp、 .gif、 .pdf、 .doc、 .docx、 .txt、 .avi、 .mkv、 .3gp拡張子を持ったファイルを探して暗号化し、デバイスのスクリーンをロックした上で、それらを復号化するための金銭を要求します。

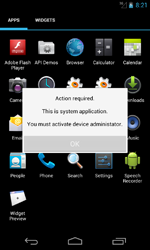

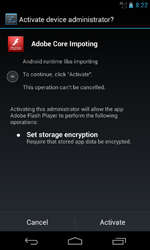

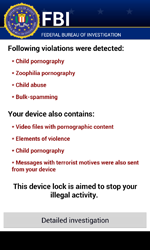

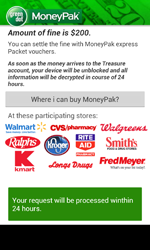

6月に入るとAndroid.Lockerプログラムの出現が相次ぐようになり、モバイルデバイスの動作をロックし、元の状態に戻すために金銭を要求する5つのブロッカーが発見されました。それらブロッカーのうち米国のユーザーを標的としたAndroid.Locker.6.originおよびAndroid.Locker.7.origin, は、Adobe Flash Playerを装って拡散されていました。これらのブロッカーは起動されるとモバイルデバイスのスクリーンをロックし、違法なコンテンツが検出された旨のメッセージを表示させます。ユーザーはロックを解除するために200ドルの支払いを要求されます。

|

|

|

このAndroid.Locker.6.originおよび Android.Locker.7.origin, は感染させたデバイスのアドレス帳から情報を盗み(連絡先の名前、電話番号、メールアドレス)、発信および着信通話をモニタリングしてそれらをブロックする機能を備えています。また、インストールの過程で、デバイス上に金融機関のものである次のアプリケーションがインストールされているかどうかを確認します。

- com.usaa.mobile.android.usaa

- com.citi.citimobile

- com.americanexpress.android.acctsvcs.us

- com.wf.wellsfargomobile

- com.tablet.bofa

- com.infonow.bofa

- com.tdbank

- com.chase.sig.android

- com.bbt.androidapp.activity

- com.regions.mobbanking

通話のデータやインストールされているアプリケーションに関するものを含む、収集された情報はすべてC&Cサーバーへ送信されます。

|

|

|

|

また別のトロイの木馬Android.Locker.5.originは中国のユーザーを標的としていました。このプログラムは起動されるとモバイルデバイスをロックし、デバイスを「ちょっと休ませて」あげるためにブロックした、と書かれたメッセージを表示させます。ウィンドウの下部には24時間のカウントダウンタイマーが表示され、時間が経過するとロックは自動的に解除されます。以上のことから、このトロイの木馬は不正な利益を得ることを目的としたものではなく、不注意なユーザーに対する冗談として作成されたものであると考えられますが、ユーザーに不便な思いをさせることに変わりはありません。

増加するAndroidブロッカーの拡散数と、拡大するその拡散地域から、この傾向は今後も続くものと考えられます。モバイルデバイス向けの最新アンチウイルスソフトウェアを使用していないユーザーは、さほど深刻な危害を与えないブロッカーのみでなく、データや金銭の損失を招く危険なブロッカーによる被害を受ける危険性があります。

Android.SmsBot.120.origin は、犯罪者からコマンドを受け取り、悪意のある様々な動作を実行する典型的なマルウェアの1つです。中でも特に、このトロイの木馬はSMSを送信・傍受・削除、ブラウザ内に特定のwebページを表示、デバイスの位置情報を取得、特定のアプリケーションを削除することができます。このトロイの木馬は正規アプリケーションとして拡散され、6月には多数のモバイルデバイス上で検出されました。このことから、ウイルス開発者らはAndroidを狙ったこの脅威の拡散に力を入れていることが分かります。

|

|

韓国は引き続きサイバー犯罪者の標的となり、6月にはAndroidマルウェアのダウンロードリンクを含んだ140件を超えるSMS送信が確認されました。多く拡散されていたトロイの木馬はAndroid.MulDrop.20.origin(33.10%)、 Android.MulDrop.21.origin(21.13%)、 Android.Spy.40.origin(11.27%)、 Android.Spy.64.origin(9.15%)、 Android.SmsSpy.78.origin(4.23%)となっています。 また、 Android.SmsBot.121.origin、 Android.SmsSpy.71.origin、 Android.Banker.27.origin、 Android.MulDrop.14.originが合計で3.52%を占めていました。

6月にメールトラフィック内で検出されたマルウェアTop20

| 01.06.2014 00:00 - 30.06.2014 23:00 | ||

| 1 | Trojan.Swrort.1 | 1.47% |

| 2 | Trojan.Hottrend.366 | 1.09% |

| 3 | Trojan.Fraudster.778 | 1.07% |

| 4 | Trojan.PWS.Panda.655 | 0.93% |

| 5 | Trojan.Hottrend | 0.90% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.62% |

| 7 | Trojan.PWS.Papras.295 | 0.62% |

| 8 | BackDoor.Andromeda.22 | 0.62% |

| 9 | BackDoor.Comet.963 | 0.55% |

| 10 | Trojan.PWS.Panda.4795 | 0.55% |

| 11 | BackDoor.Bladabindi.884 | 0.52% |

| 12 | BackDoor.Tishop.122 | 0.52% |

| 13 | SCRIPT.Virus | 0.50% |

| 14 | Trojan.PWS.Siggen.28421 | 0.50% |

| 15 | Java.Adwind.3 | 0.47% |

| 16 | Win32.HLLM.MyDoom.33808 | 0.47% |

| 17 | Trojan.PWS.Multi.911 | 0.45% |

| 18 | Trojan.PWS.Panda.7278 | 0.40% |

| 19 | BackDoor.Comet.884 | 0.38% |

| 20 | BackDoor.Siggen.57639 | 0.38% |

6月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.06.2014 00:00 - 30.06.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.35% |

| 2 | Trojan.InstallMonster.209 | 0.67% |

| 3 | Trojan.Packed.24524 | 0.53% |

| 4 | Trojan.LoadMoney.263 | 0.53% |

| 5 | Trojan.MulDrop5.10078 | 0.45% |

| 6 | Adware.Downware.2095 | 0.42% |

| 7 | Adware.OpenCandy.4 | 0.39% |

| 8 | Adware.Downware.179 | 0.38% |

| 9 | Trojan.Siggen6.19796 | 0.35% |

| 10 | Trojan.LoadMoney.262 | 0.35% |

| 11 | Tool.Unwanted.JS.SMSFraud.26 | 0.35% |

| 12 | BackDoor.IRC.NgrBot.42 | 0.34% |

| 13 | Adware.NextLive.2 | 0.34% |

| 14 | Adware.OpenCandy.3 | 0.34% |

| 15 | Tool.Skymonk.14 | 0.33% |

| 16 | BackDoor.Infector.133 | 0.33% |

| 17 | Adware.Toolbar.240 | 0.32% |

| 18 | Exploit.SWF.296 | 0.30% |

| 19 | Trojan.InstallMonster.146 | 0.30% |

| 20 | Exploit.SWF.295 | 0.29% |