2014年6月24日

株式会社Doctor Web Pacific

Linux.BackDoor.Gatesプログラムはバックドア機能を備え、DDoS攻撃を実行します。 この記事では、Linux.BackDoor.Gatesファミリーに含まれるLinux.BackDoor.Gates.5について紹介します。この脅威は32ビットLinuxディストリビューションを標的としており、その特徴から、Linux.DnsAmpおよびLinux.DDosを開発した犯罪者らによって設計されたものであると考えられます。Linux.BackDoor.Gates.5は2つのメインモジュールから成り、1つ目のモジュールはバックドア機能を実行し、犯罪者から受け取ったコマンドを実行します。一方、2つ目のモジュールはインストールの間に1つ目のモジュールによってディスク上に保存され、DDoS攻撃を実行します。その動作の過程で、Linux.BackDoor.Gates.5は感染したコンピューターに関する次の情報を収集し犯罪者に送信します。

- CPUのコア数(/proc/cpuinfoから)

- CPU速度(/proc/cpuinfoから)

- CPU使用率(/proc/statから)

- ホストのIP(/proc/net/routeから)

- ゲートのMACアドレス(/proc/net/arpから)

- ネットワークインターフェースに関する情報(proc/net/devから)

- ネットワークアダプタのMACアドレス

- RAMの容量(/proc/meminfoのMemTotal)

- 送受信データ量(/proc/net/devから)

- OS名およびバージョン(unameコマンドを使用)

Linux.BackDoor.Gates.5は起動されると、その起動フォルダへのパスをチェックし、結果に応じて3つの動作パターンを適用します。

バックドアの実行ファイルへのパスがnetstat、lsof、psユーティリティへのパスと異なる場合、Linux.BackDoor.Gates.5は自身をバックグラウンド(デーモン)プロセスとして実行し、起動の間にその設定ファイルを抽出します。ファイルには、C&Cサーバー(command and control server)のポートおよびIPアドレス、インストールパラメータなどを含む、マルウェアの動作に必要な情報が含まれています。

設定ファイル内のg_iGatsIsFxパラメータの値に応じて、トロイの木馬はC&Cサーバーに接続するか、または接続受信を待ちます。接続が確立されると、リモートホストのIPアドレス認証を行い、認証されるとノードをコマンドサーバーとして認識します。

Linux.BackDoor.Gates.5はインストールの間にファイル/tmp/moni.lockをチェックし、PIDの有無を確認します。PIDが存在した場合、そのプロセスを”kill(強制終了)”します。次に、バックドアモジュールまたはDDoSモジュールが動作しているかどうかを確認します(動作中である場合はそれらのプロセスも”kill”されます)。その設定ファイル内にg_iIsServiceオプションが含まれている場合、トロイの木馬は/etc/init.d/ファイルに#!/bin/bash\n

ln -s /etc/init.d/DbSecuritySpt /etc/rc1.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc2.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc3.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc4.d/S97DbSecuritySpt

設定ファイル内にg_bDoBackdoorオプションが含まれている場合、トロイの木馬は、そのプロセスにルート権限を与えることが可能であるかどうかを確認するために/root/.profileファイルを開こうとします。次に/usr/bin/bsd-port/getty内に自身のコピーを作成し、それを起動させます。インストールの最後の段階として、Linux.BackDoor.Gates.5は/usr/bin/内にまた別の自身のコピーを設定ファイル内で指定された名前で作成し、次のユーティリティを置き換えます。

/bin/netstat

/bin/lsof

/bin/ps

/usr/bin/netstat

/usr/bin/lsof

/usr/bin/ps

/usr/sbin/netstat

/usr/sbin/lsof

/usr/sbin/ps

これでLinux.BackDoor.Gates.5のインストールが完了し、トロイの木馬はメインのタスクを実行します。

残り2つの動作パターンが適用された場合も、Linux.BackDoor.Gates.5は感染したシステム上で自身をデーモンプロセスとして起動し、そのコンポーネントが動作しているかどうかを確認するために該当する.lock-fileをチェックします(動作していない場合、それらを起動させます)。ただし、ファイルの保存および自動起動スクリプトの改変にバックドアが使用する名前は異なっています。

バックドアがC&Cサーバーに接続されると、Linux.BackDoor.Gates.5はタスクの実行に必要な情報を受け取ります。このトロイの木馬は犯罪者から送られるコマンドに従って、自身をアップデート、指定されたIPアドレスおよびポートを持つリモートノードに対してDDoS攻撃を開始または停止、指定されたIPアドレスを持つリモートノードとの接続を確立して別のコマンドを実行するなどの動作を実行することができます。

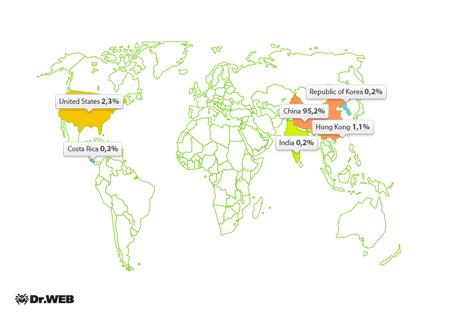

バックドアによって実行されるDDoS攻撃は主に中国に置かれたサーバーを標的としています。以下の図はこのトロイの木馬によるDDoS攻撃の地域別分布を表しています。

このプログラムはDr.Webウイルスデータベースに追加されており、Doctor Webアンチウイルスによって保護されたシステムに対して危害を与えることはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments