2013年9月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2013年10月18日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって収集された統計によると、2013年9月に最も多く検出された脅威は、アフィリエイトプログラムLoadmoneyを使用 して自動的に作成されるファイルをダウンロードするためのアプリケーションTrojan.LoadMoney.1でした。次に多く検出されたTrojan.Hosts.6815は、hostsファイルを改変してユーザーのブラウザを詐欺サイトやフィッシングサイト へリダレクトします。3番目に多く検出された脅威はTrojan.InstallMonster.28で、これはアフィリエイトプログラムInstallmonsterを利用してファ イルをダウンロードする、また別のファイルダウンローダーです。その次には、ブラウザ内でロードしたページを置き換えるアドウェア型ト ロイの木馬Trojan.Packed.24524とTrojan.Mods.3が続きました。以下の表は、9月にDr.Web CureIt!によ って最も多く検出された脅威です。

| Name | Quantity | % |

|---|---|---|

| Trojan.LoadMoney.1 | 16987 | 3.75 |

| Trojan.Hosts.6815 | 11088 | 2.45 |

| Trojan.InstallMonster.28 | 7174 | 1.58 |

| Trojan.Packed.24524 | 6118 | 1.35 |

| Trojan.Mods.3 | 6040 | 1.33 |

| Trojan.MayachokMEM.8 | 5716 | 1.26 |

| Trojan.Fraudster.524 | 4753 | 1.05 |

| Trojan.BtcMine.142 | 4532 | 1.00 |

| Trojan.DownLoad3.26006 | 4467 | 0.99 |

| BackDoor.IRC.NgrBot.42 | 4420 | 0.98 |

| Trojan.Mayachok.18634 | 4288 | 0.95 |

| BackDoor.IRC.Cirilico.119 | 4067 | 0.90 |

| Trojan.Mods.2 | 3985 | 0.88 |

| Trojan.Mods.1 | 3630 | 0.80 |

| BackDoor.Maxplus.24 | 3531 | 0.78 |

| Trojan.DownLoader9.19157 | 3457 | 0.76 |

| Trojan.Hosts.6838 | 3415 | 0.75 |

| Trojan.SMSSend.4196 | 3300 | 0.73 |

| Trojan.MayachokMEM.9 | 3197 | 0.71 |

| Win32.HLLP.Neshta | 3158 | 0.70 |

ボットネット

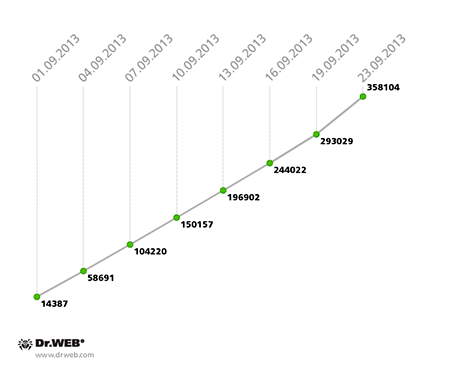

ファイルウイルスWin32.Rmnet.12に感染したWindows PCから成るボットネットは未だ拡大を続けています。Win32.Rmnet.12のサブネット の1つに新たに接続されるコンピューターの数は、8月には1日におよそ1万2,000台でしたが、9月には1万6,000台となっています。以下のグラ フは、2013年9月におけるWin32.Rmnet.12ボットネットの1つ目のサブネットの拡大推移を表しています。

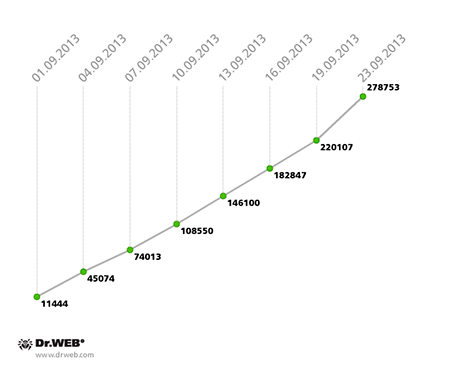

Win32.Rmnet.12の2つ目のサブネットに新たに追加されるコンピューターの数は、8月の1万500台から9月の1万1,500台と僅かに増加してい ます。以下のグラフは、2013年9月におけるWin32.Rmnet.12ボットネットの2つ目のサブネットの拡大推移です。

2013年9月のWin32.Rmnet.12ボットネット拡大推移(2つ目のサブネット)

一方、ファイルインフェクターWin32.Rmnet.16に感染したコンピューターで構成されるボットネットは事実上拡大を停止しています。8月 には1日に平均1,500台の感染したコンピューターが追加されていましたが、9月1日~20日にはその数は20台を超えることはなく、9月最後の 日には1台も追加されずに拡大を停止しました。Dr.WebアンチウイルスソフトウェアによってTrojan.Rmnet.19として検出された悪意のあるモ ジュールも同様の傾向を見せ、ボットネットに加わるコンピューターの数は9月には1日およそ15台となり、アクティブなボットの数は5,014 台から4,640台へと減少しています。

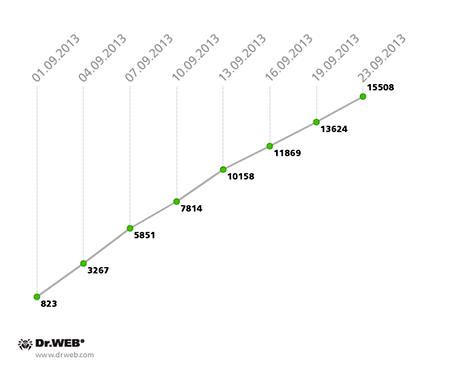

BackDoor.Bulknet.739ボットネットはこれまでと同じペ ースで拡大を続け、9月も8月同様に1日平均500~600台の感染したコンピューターが追加されていました。以下のグラフはBackDoor.Bulknet.739ボットネットの拡大推移を表しています 。

感染したMacによって構成されるBackDoor.Flashback.39ボットネットの規模にもほとんど変化は見られませんでした。8月の終わりには3 万8,822台のホストが含まれていましたが、9月の末には534台少ない3万8,288台となっていました。

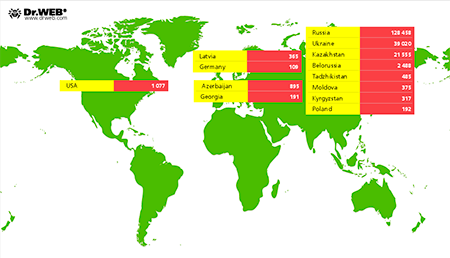

9月の末には、20万台を超える感染したAndroidデバイスで構成される、これまでで最も大規模なボットネットがDoctor Webのウイルスア ナリストによって発見されました。デバイスを感染させボットネットに加えるために、犯罪者は複数の悪意のあるプログラムを使用してきま した。新たに発見されたそのようなプログラムにAndroid.SmsSend.754.origin、Android.SmsSend.412 (モバイルブラウザとして拡散)、 Android.SmsSend.468.origin (2013年4月に発見)、Android.SmsSend.585.originがあります。今回発見されたボットネットに関連するトロ イの木馬の最初のバージョンはAndroid.SmsSend.233.originで、2012年11月にDr.Webウイルスデータベースに追加されています。多くの場合 、感染源となっているのは犯罪者の作成したwebサイトや、マルウェアの拡散に利用されている感染したサイトです。

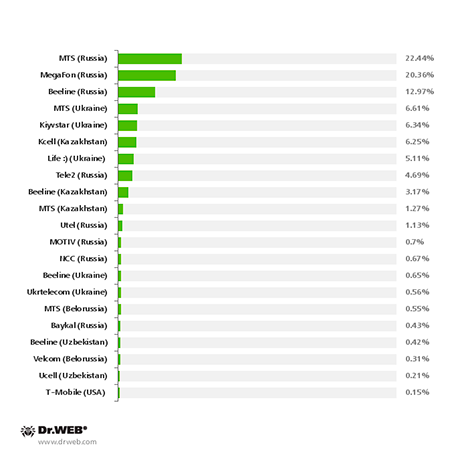

Doctor Webのアナリストによって収集された統計によると、現在までに20万台を超えるAndroidモバイルデバイスがボットネットに追加さ れています。感染したデバイス数の最も多かった国はロシア(12万8,458台)、ウクライナ(3万9,020台)、カザフスタン(2万1,555台)と なっています。以下の図は国別の拡散状況です。

今回のケースは、Androidモバイルデバイスの感染としては過去6ヵ月における最大規模のものとなりました。その被害額は数十万ドルに 上ると推定されています。

2013年9月25日の時点で、ボットネットには22万6,464台の感染したAndroidデバイスが含まれ、その国別の内訳はロシア14万2,302台、ウ クライナ4万5,010台、カザフスタン2万3,608台、ベラルーシ2,915台となっています。ボットネットに新たに接続されるAndroidデバイスの数 は1日平均2,209台となっています。

このボットネットに関する詳細についてはこちらの記事 をご覧ください。

今月の脅威

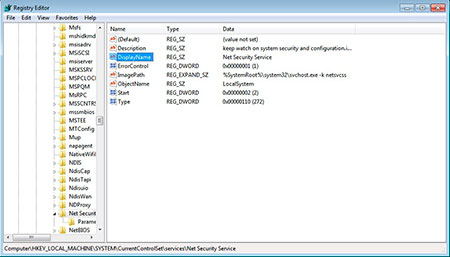

9月の初め、Doctor WebのウイルスアナリストはBackDoor.Saker.1と名付けられたキーロギングトロイの木馬の解析を行いました。この悪意のあるプログ ラムはユーザーアカウント制御(UAC: User Account Control)をすり抜ける機能も備えています。

BackDoor.Saker.1はWindowsのバージョン、CPU速度、RAMの 空き容量、コンピューター名、ユーザー名、ハードディスクのシリアル番号などの感染したシステムに関する情報を収集し、それらを犯罪者 に送信します。次に、システムフォルダ内にファイルが作成され、そこにユーザーのキー入力(キーストローク)が記録されます。その後、 バックドアはリモートサーバーからの応答を待ちます。応答には、バックドアが自身を再起動・シャットダウン・削除、シェル経由でコマン ドを実行するために別々のスレッドを開始、感染したシステムからファイルをアップロードすることの出来る自身のファイルマネージャを起 動、ネットワーク経由でファイルをダウンロード、フォルダを作成、ファイルを削除・移動・実行するためのコマンドが含まれていることが あります。この脅威に関する詳細はこちらの記事をご覧 ください。

Androidに対する脅威

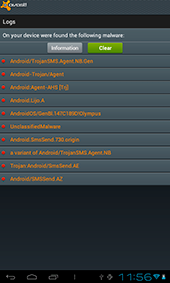

2013年秋の最初の月はAndroidユーザーにとってストレスの多い月となりました。9月を通して、SMSトロイの木馬、偽のアンチウイルス、 トロイの木馬、スパイウェアなどの多様なAndroidマルウェアがDoctor Webによって確認されています。

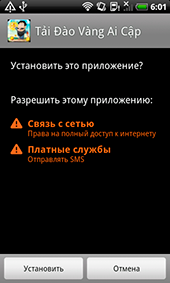

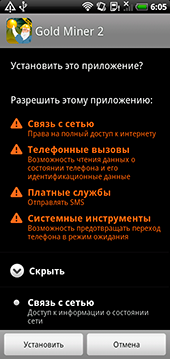

中でも最も注目すべき脅威はAndroid.SmsSendで、Doctor Web のウイルスアナリストによる統計から、このボットネットには20万台を超える感染したスマートフォンやタブレットが含まれていることが明 らかになりました。ボットネットを構築するために、犯罪者はリモートサーバーから受け取ったコマンドを実行する機能を持つ複数のSMSト ロイの木馬を使用しています。多くのAndroid.SmsSendファミリ ー同様、それらの悪意のあるプログラムはモバイルブラウザやソーシャルネットワーキングクライアントなどのポピュラーなアプリケーショ ンのインストーラを装って拡散されています。 そのようなプログラムの1つにAndroid.SmsSend.754.originがあります。

Android.SmsSend.754.originトロイの 木馬はFlow_Player.apkという名前のapkアプリケーションです。インストールの際に、ユーザーはこのアプリケーションを管理者権限で実行 するよう指示され、その結果、アプリケーションは画面のロックおよびロック解除を行うことが可能になります。さらにAndroid.SmsSend.754.originは、インストール後にそ のアイコンをホーム画面から消去する機能を持っています。

インストールが完了すると、このトロイの木馬は感染したデバイスに関する様々な情報を犯罪者に送信し、応答としてのコマンドを待ち ます。コマンドの1つに、指定された番号に対する特定のテキストを含んだSMS送信の実行があり、感染したモバイルデバイスはユーザーの居 住する国や使用するモバイルオペレータに関係なく、あらゆるSMS(高額なメッセージなど)を送信することが出来ます。このボットネット によって、犯罪者は自らの目的を達するのみならず第三者の犯罪行為にも手を貸すことが可能になります。この脅威に関する詳細はこちらの記事をご覧ください。

SMSトロイの木馬を使用することで犯罪者が得る収益の多さが、このマルウェアファミリーが広く拡散されている理由を物語っており、そ の拡散地域が拡大していくことも想像に難くありません。9月には、ベトナムのユーザーに対して偽のゲームやアプリケーションをダウンロ ードさせるサイトがDoctor Webのウイルスアナリストによって発見されました。それらに含まれていたトロイの木馬は Android.SmsSend.760.originとしてDr.Webウイルスデータベースに追加されました。

この悪意のあるアプリケーションは起動されると高額な有料番号に対してSMSを送信し、ユーザーの希望したソフトウェアをダウンロード するためのサイトをwebブラウザ上で開きます。しかし、このソフトウェアは犯罪者によって改変されており、起動されると同様に有料SMSを 送信します。そのため、これらのソフトウェアはDr.WebアンチウイルスソフトウェアによってAndroid.SmsSend.761.originとして検出されて います。

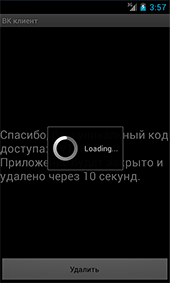

9月の中旬に発見された悪意のあるプログラムAndroid.SmsBot.5もまたSMSトロイの木馬の一種であると考えられます。このプログラムは VKontakteのソーシャルネットワーキングクライアントを装って拡散されています。

9月には、Flash Playerなどの様々なアプリケーションを装って拡散されるAndroid.SmsSpyトロイの木馬も複数発見されました。 Android.SmsSpyの主な狙いはオンラインバンキングでのトランザクションに使用するmTANコードを含んだSMSです。

また、Android向けの偽アンチウイルスも拡散され、Android.Fakealert.8.origin、 Android.Fakealert9.origin、Android.Fakealert.10.originと名付けられた3つのプログラムがDoctor Webのアナリストによって発見されています。これらのアプリケーションはユーザーに対して偽の脅威検出を表示し、駆除するためにお金を 支払うよう要求します。興味深いことに、Android.Fakealert.10.originはアダルト動画を見るためのアプリケーションと して拡散され、その一方で偽のアンチウイルスとして動作し、起動されるとモバイルデバイスのスキャンを実行するよう警告を表示させます 。次に、検出された(おそらく多数検出されることでしょう)脅威を駆除するために、プログラムのフルバージョンを購入するようユーザー に対して要求します。

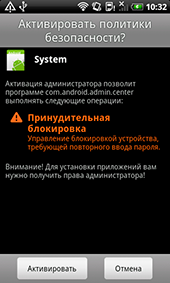

トロイの木馬Obadの亜種も発見され、Android.Siggen.3.originとしてDr.Webアンチウイルスデータベースに追加され ました。このマルウェアは有料番号にSMSを送信し、他の悪意のあるアプリケーションをモバイルデバイス上にダウンロードすることが出来 ますが、最も特徴的な機能は、トロイの木馬の削除を妨げてしまうAndroidの脆弱性の悪用です。インストールの間にはデバイスの管理者機 能へのアクセス権限を要求し、権限が与えられるとアプリケーションのリスト上から自身を隠します。これにより、ユーザーによるシステム 設定の変更を妨げ、標準的な方法によって削除されるリスクを最小限に抑えます。Android向けDr.Web製品には、この種の脅威を駆除し、こ のトロイの木馬をモバイルデバイス上から簡単に削除するための特別なルーチンが組み込まれています。

その他の脅威

G20バックドアスパム

サンクトペテルブルクで行われたG20サミットの話題性がスキャマーによって利用され、悪意のあるファイルを含んだRARアーカイブが添 付されたメッセージが送信されていたことが、セキュリティレポートによって明らかになりました。

アーカイブには.lnkファイルと2つのバイナリが含まれていますが、このバイナリファイルは1つのファイルが2つに分かれたものであり、 別々に実行される限りではシステムに対して何の危害も与えません。.lnkショートカットには、それら2つのファイルを1つの実行ファイルに まとめ、感染したコンピューター上で実行するコマンドが含まれています。次にバックドアが犯罪者のサーバーと通信を行い、悪意のあるコ マンドを実行し、キー入力の記録およびスクリーンショットの撮影のためのプラグインをダウンロードします。プラグインのコードはバック ドアのプロセス内で実行されるため、実行中のアプリケーションリスト上には名前が表示されず、その検出を困難にしています。Dr.Webアン チウイルスソフトウェアはWin32.HLLW.Autoruner1.54698としてこのマルウェアを検出しています。

バンキングトロイの木馬(南ヨーロッパ、トルコ、イギリス)

セキュリティエキスパートの報告によると、銀行カスタマーのコンピューターを感染させる新たなトロイの木馬がトルコ、チェコ共和国 、ポルトガルおよびイギリスで拡散されていました。そのペイロードはZeusやSpyEyeのものと同様ですが(キーロギング、スクリーンショッ トの撮影、動画の撮影、トラフィックを傍受するためのリモートプロキシサーバー設定、webインジェクション)、このトロイの木馬は感染 させたシステム内に密かにVNCサーバーを作成することが出来るという点で異なっています。

犯罪者はこのトロイの木馬を使用して被害者からアカウント情報を入手し、Symbianや Blackberry、Android向けのソフトウェアコンポー ネントを装った悪意のあるプログラムをインストールするよう促します。被害者には悪意のあるファイル*.Pdf.exeが添付されたEメールが送 信されますが、これらのメールは郵便サービスや通信プロバイダーからの配信を装っています。

このトロイの木馬の最初のシグネチャは2013年7月31日にDr.Webウイルスデータベースに追加され、現時点で複数のバージョン (Trojan.Inject1.27640、Trojan.DownLoader10.3567、Trojan.DownLoader9.22851、Trojan.DownLoader10.10165)がDoctor Webのアナリス トによって確認されています。

海賊版GTA Vを利用して拡散されるトロイの木馬

9月には、ポピュラーなコンピューターゲームGrand Theft Auto V(グランドセフトオート5:GTA V)の違法なバージョンと一緒にトロイ の木馬が拡散されているという報告が多くのサイトで見られました。このゲームは非常に人気があることから、犯罪者に利用されたものと考 えられます。マルウェアを含んだファイルが、このゲームを装ってTorrentトラッカーから拡散されています。

このファイルに潜んだトロイの木馬は、入力フォーム内に携帯番号、および受け取ったSMSに記載された確認コードを入力するようゲーマ ーに指示を出します。SMSでコードを送信してしまうと被害者は有料サービスに登録され、モバイルアカウントからはサービスがキャンセル されるまで1日1ユーロずつ引き落とされます。このマルウェアはTrojan.SmsSendファミリーの典型的な例です。

中東およびアジアでのトランザクションを脅かすバンキングトロイの木馬

ロシア国外のアンチウイルスラボでは、悪意のあるZIPファイルが添付された、小規模ではあるものの非常に危険なスパムの配信が確認さ れました。被害を受けたのはアラブ首長国連邦、パキスタン、ネパール、および周辺国の金融機関です。これらのメッセージはインドおよび パキスタンにある金融機関の感染したメールボックスから送信され、Zeusとしても知られるTrojan.PWS.Pandaファミリーのマルウェアを拡散 していたものと考えられます。2013年9月10日にDr.Webウイルスデータベースに追加されたこの脅威は、Trojan.PWS.Panda.2401 としてDr.Webアンチウイルスソフトウェアによって検出されます。このトロイの木馬はオンラインバンキングのデータを盗む機能を持つこと から非常に危険なプログラムであると言えます。

Mac OS Xを狙うトロイの木馬 ― シリア電子軍による攻撃か

9月の半ば、セキュリティエキスパートはBackDoor.Leverage.1と名付けられた悪意のあるプログラムを発見し ました。オンラインサービスVirusTotalには、ベラルーシのユーザーから解析のための検体が送られています。

マルウェアがユーザーのシステムに侵入した経路は明らかになっていませんが、感染したwebサイトを訪問した際に、またはEメール経由 で受け取ったものと考えられています。9月17日には、犯罪者のC&Cサーバーは感染したシステムに対するコマンドの送信を停止しています。

この悪意のあるアプリケーションはJPEGファイル内に潜み、「既知のファイルタイプの拡張子を隠す」オプションが有効になっているMac OS Xに危害を加えます。プログラムによって感染したコンピューター上にダウンロードされるファイルの中にはシリア電子軍(SEA: Syrian Electronic Army)のロゴが含まれていました。

セキュリティエキスパートは、この悪意のあるプログラムに感染する危険があるのはMac OS Xの初期のバージョンのみで、 Mac OS X 10.8に対して危害が及ぶことはなく、定期的なMacのアップデートが効果的であるとしています。

このマルウェアは犯罪者による標的型攻撃に使用されていたと考えられ、大規模な拡散は見られませんでした。Dr.Webウイル スデータベースには2013年9月18日に追加されています。

「クラウド」から攻撃を加えるトロイの木馬

ドイツのコンピュータセキュリティ会社G DataのThomas Siebert氏によると、オンラインバンキングユーザーに対する攻撃にクラウドテ クノロジーが悪用され始めているということです。犯罪者はZeusまたはCiavaxトロイの木馬の特別なバージョンを使用し、それらのコンポー ネントをクラウドサーバー上に置くことで、感染したコンピューターに最新のコードを挿入してサイトを攻撃します。マルウェアは攻撃対象 となるコンピューターから実行された支払の操作に関する情報を盗みます。

「最近では、サイバー犯罪者達がどのサイトを攻撃しようとしているのかを見極めることが困難になっています。サイトの内容に応じて URLを手動でチェックする方法は賢明ではありません。大量のリクエストが犯罪者の気を引いてしまうからです。」とSiebert氏は語ります。

G Dataのエキスパートによると、マルウェアはクラウドサーバー上に置かれることでその解析を著しく複雑なものにし、効果 的な駆除方法の開発を困難にしています。Dr.WebアンチウイルスソフトウェアはZeus マルウェアファミリーをTrojan.PWS.Pandaプログラム として検出し、また、Trojan.Mayachok.18612として検出されたCiavax Tisは2013年4月にDr.Webウイルスデータベースに追加されています。

9月にメールトラフィック内で検出されたマルウェアTop20

| 01.09.2013 00:00 - 30.09.2013 23:00 | ||

| 1 | Trojan.PWS.Panda.4795 | 0.94% |

| 2 | Trojan.DownLoad3.28161 | 0.78% |

| 3 | Trojan.Packed.24465 | 0.76% |

| 4 | Trojan.DownLoad3.28507 | 0.76% |

| 5 | Trojan.DownLoader10.15301 | 0.69% |

| 6 | Trojan.PWS.Stealer.3243 | 0.65% |

| 7 | Trojan.DownLoader9.22851 | 0.59% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 9 | Trojan.Inject1.27909 | 0.35% |

| 10 | Trojan.DownLoader10.15884 | 0.35% |

| 11 | Trojan.PWS.Panda.4379 | 0.33% |

| 12 | Win32.HLLM.MyDoom.54464 | 0.31% |

| 13 | Trojan.PWS.Panda.547 | 0.30% |

| 14 | Win32.HLLW.Autoruner.25074 | 0.28% |

| 15 | Trojan.Hosts.6838 | 0.28% |

| 16 | BackDoor.Comet.152 | 0.28% |

| 17 | Trojan.Packed.196 | 0.28% |

| 18 | Trojan.DownLoader9.40193 | 0.28% |

| 19 | BackDoor.Comet.700 | 0.26% |

| 20 | Win32.HLLM.Beagle | 0.26% |

9月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.09.2013 00:00 - 30.09.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 1.30% |

| 2 | Trojan.LoadMoney.1 | 0.75% |

| 3 | Trojan.Fraudster.524 | 0.69% |

| 4 | Trojan.InstallMonster.28 | 0.55% |

| 5 | Trojan.Packed.24524 | 0.50% |

| 6 | BackDoor.PHP.Shell.6 | 0.42% |

| 7 | Trojan.LoadMoney.76 | 0.37% |

| 8 | Trojan.Fraudster.394 | 0.35% |

| 9 | Trojan.Hosts.6838 | 0.31% |

| 10 | Trojan.SMSSend.4196 | 0.31% |

| 11 | Win32.HLLW.Shadow | 0.31% |

| 12 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 13 | Trojan.MulDrop4.25343 | 0.29% |

| 14 | Trojan.DownLoader10.17667 | 0.28% |

| 15 | BackDoor.IRC.NgrBot.42 | 0.27% |

| 16 | Trojan.Packed.2782 | 0.23% |

| 17 | Win32.HLLW.Shadow.based | 0.22% |

| 18 | Exploit.Cpllnk | 0.22% |

| 19 | Trojan.Fraudster.502 | 0.18% |

| 20 | JS.Redirector.194 | 0.18% |