2013年9月17日

株式会社Doctor Web Pacific

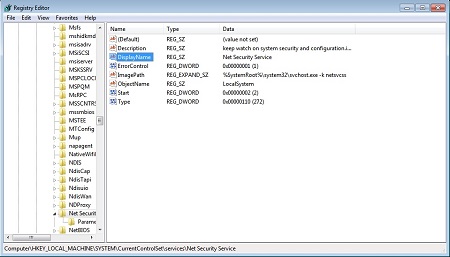

このトロイの木馬はシステム内に侵入すると、UACをすり抜けるために設計されたtemp.exeファイルを実行します。このファイルはライブラリを抜き取り、explorer.exeプロセス内に自身のコードを挿入します。この後、ライブラリはシステムフォルダ内に保存され、Trojan.MulDrop4.61259としてDr.Webアンチウイルスに検出された悪意のあるアプリケーションps.exeがSysprep ユーティリティの起動と同時にライブラリコードによって実行されます。次に、このファイルは別のライブラリを他のフォルダ内に保存します。ライブラリファイルは"Net Security Service"という名前のサービスとしてWindows レジストリに登録され、「システムセキュリティと設定を注意して見てください。このサービスが停止した場合、保護されたコンテンツはデバイス上にダウンロードされない場合があります。」といった内容の説明が表示されます。このライブラリに、メインとなるバックドアのペイロードが含まれています。

起動されると、BackDoor.Saker.1はWindowsのバージョン、CPU速度、RAMの空き容量、コンピューター名、ユーザー名、ハードディスクのシリアル番号などの感染したシステムに関する情報を収集し、それらを犯罪者に送信します。次に、システムフォルダ内にファイルが作成され、そこにユーザーのキー入力(キーストローク)が記録されます。その後、バックドアはリモートサーバーからの応答を待ちます。応答には、バックドアが自身を再起動・シャットダウン・削除、シェル経由でコマンドを実行するために別々のスレッドを開始、感染したシステムからファイルをアップロードすることの出来る自身のファイルマネージャを起動、ネットワーク経由でファイルをダウンロード、フォルダを作成、ファイルを削除・移動・実行するためのコマンドが含まれていることがあります。

Dr.WebのウイルスデータベースにはBackDoor.Saker.1のシグネチャが既に追加されているため、この脅威がDoctor Webアンチウイルスのユーザーに対して危害を加えることはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments