2015年2月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年3月4日

株式会社Doctor Web Pacific

Mac.BackDoor.OpinionSpy.3 と名付けられた新たなMac OS X向けトロイの木馬は幅広い機能を備え、その主な目的はユーザーの活動をスパイすることでした。また、2月の注目すべきウイルスイベントとしてLinux.BackDoor.Xnote.1 の出現があげられます。この悪意のあるプログラムには驚くほど多彩な機能が備わっていました。

これまで同様、暗号化したファイルを復号化するための金銭を要求する暗号化ランサムウェアがWindows ユーザーを脅かしました。Android を狙った悪意のあるアプリケーションや広告アプリケーションも多く発見されています。

ウイルスレビュー

2月は1年で最も短い月ですが、それでも新たなマルウェアの出現なしに過ぎることはありませんでした。Doctor Web セキュリティリサーチャーは、2月の初めにLinuxを狙った複雑な多目的トロイの木馬の解析を行い、月の終わりにはMac OS X向けの新たなバックドアについての解析結果を発表しました。また、2015年2月にはAndroidを標的とする悪意のあるプログラムも依然として活発な動きを見せています。

2月の主な傾向

- 新たなLinuxトロイの木馬

- ウイルス開発者のMac OS Xに対する関心の高さ

- Androidを狙った新たな悪意のあるプログラムの拡散が続く

2月の脅威

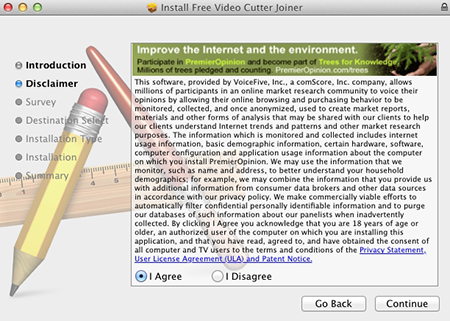

2月の終わり、Doctor Webでは、犯罪者がMac OS Xユーザーをスパイすることを目的としたバックドアトロイの木馬Mac.BackDoor.OpinionSpy.3 についての分析を行いました。このトロイの木馬はフリーのソフトウェアを提供するサイトから、実行ファイルを追加された無害なアプリケーションと一緒に拡散されていました。インストール時に管理者権限を取得し、その権限を用いて起動されるとMac上にバックドアをダウンロード、インストールします。

Dr.Web Anti-virus for Mac OS Xでは、この悪意のあるプログラムの検出・削除に成功しています。この脅威についての詳細はこちらの記事をご覧ください。

暗号化ランサムウェア

Doctor Webテクニカルサポートサービスに寄せられた復号化リクエストの数

| 2015年1月 | 2015年2月 | 推移 |

|---|---|---|

| 1305 | 1840 | +40,9% |

コンピューター上のファイルを暗号化し、その復号化のために金銭を要求する暗号化ランサムウェアは依然として深刻な脅威となっています。

2015年2月に最も多く検出されたランサムウェア

- Trojan.Encoder.567

- Trojan.Encoder.398

- Trojan.Encoder.741

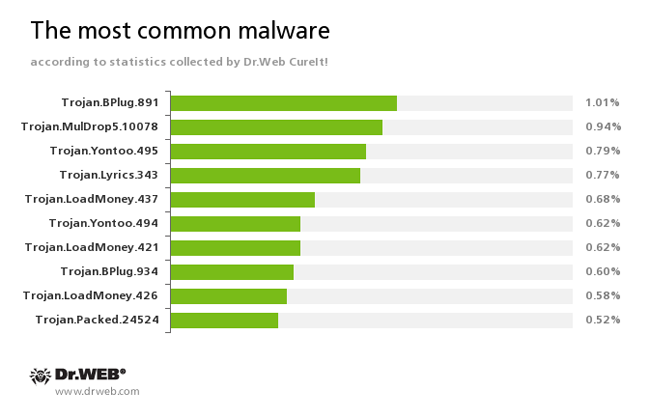

Dr.Web CureIt!による統計

Trojan.BPlug

webページ上に迷惑な広告を表示させる、ポピュラーなブラウザのプラグインです。Trojan.MulDrop5.10078

感染させたコンピューター上に様々な望まないアプリケーションやアドウェアをインストールします。Trojan.Yontoo

webページ上に広告を表示させるブラウザプラグインです。Trojan.Lyrics

ユーザーの承諾なしに迷惑な広告を表示させ、問題のあるwebページを開くトロイの木馬です。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。Trojan.Packed.24524

感染させたシステム上にアドウェアや別の望まないプログラムをインストールするトロイの木馬です。

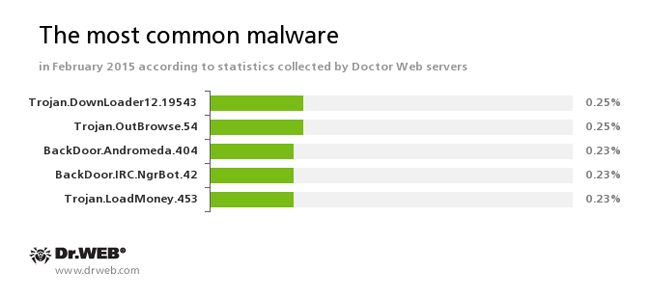

Dr.Webの統計サーバーによる統計

Trojan.DownLoader12.19543

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワークサイトからのものを装ったポップアップメッセージを表示させます。Trojan.OutBrowse.54

アフィリエイトプログラムを使用して拡散されるアドウェアトロイの木馬ファミリーに属します。ファイルのダウンロードから収益を得ることを目的としています。BackDoor.Andromeda.404

犯罪者のリモートサーバーから別のマルウェアをダウンロードし、感染させたシステム上で起動するダウンローダトロイの木馬です。BackDoor.IRC.NgrBot.42

セキュリティリサーチャーの間で2011年から知られている比較的有名なトロイの木馬です。このファミリーに属する悪意のあるプログラムは感染させたコンピューター上で犯罪者から受け取ったコマンドを実行します。犯罪者はIRC(Internet Relay Chat)プロトコルを用いてこのマルウェアをコントロールしています。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

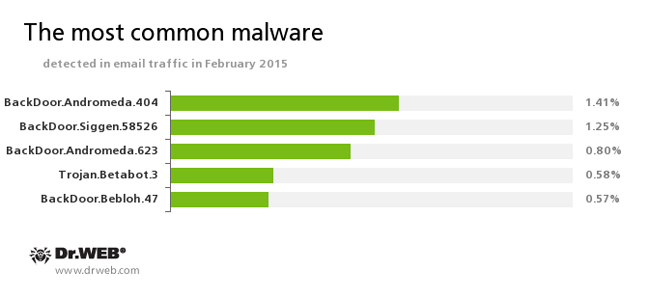

メールトラフィック内で検出された脅威の統計

BackDoor.Andromeda

犯罪者のリモートサーバーから別のマルウェアをダウンロードし、感染させたシステム上で起動するダウンローダトロイの木馬です。BackDoor.Siggen.58526

感染させたシステム上に他の悪意のあるプログラムを密かにダウンロードして起動させ、犯罪者からのコマンドを実行するトロイの木馬です。Trojan.Betabot.3

Webフォーム内に入力された情報(オンラインバンキングのものを含む)を盗み、リモートサーバーから受け取ったコマンドを実行し、感染させたコンピューターのDNS設定を変更し、DDoS攻撃を実行するトロイの木馬です。BackDoor.Bebloh.47

バンキングトロイの木馬ファミリーに属する悪意のあるプログラムです。ブラウザウィンドウ内の入力フォームから送信されたデータを傍受し、銀行のwebページ内に自身のコードを埋め込むことから、オンラインバンキング(RBS)のユーザーに対する脅威となっています。

ボットネット

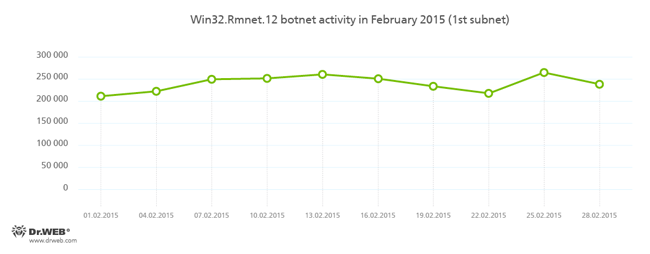

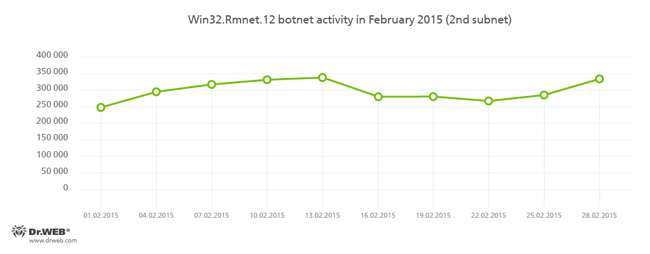

欧州刑事警察機構(ユーロポール)主導の大規模なオペレーションによりRmnetボットネットは2015年2月24日に活動を停止したという多くのニュース報道にも関わらず、Doctor Webではボットネットの活動に目立った減少は確認されませんでした。以下のグラフはDoctor Webによって監視が続けられているWin32.Rmnet.12 ボットネットのサブネットにおける拡大推移を表しています。

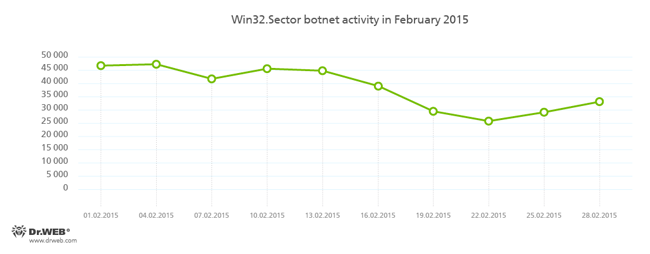

詳細についてはこちらの記事をご覧ください。Win32.Sector ファイルインジェクターを使用して構成されるボットネットも未だ活動を続けています:

Win32.Sector ファイルインジェクターの主な機能は以下のとおりです:

- P2P ネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスを停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上のファイルオブジェクト(感染の過程でautorun.infファイルを作成)のほか、パブリックネットワークフォルダ内に保存されたファイルを感染させる。

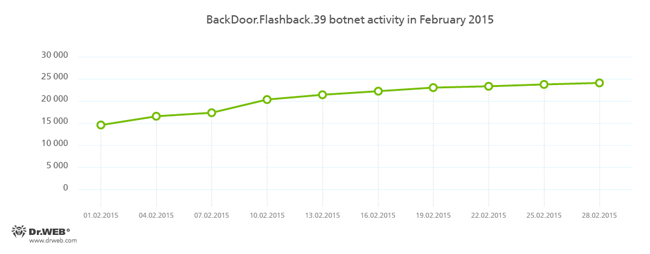

BackDoor.Flashback.39

2012年4月にJavaの脆弱性を悪用して大規模に拡散された、Mac OS Xを標的とするバックドアです。感染させたシステム上にペイロードをダウンロードし起動させます。犯罪者から受け取るコマンドで指定されたあらゆる実行ファイルをダウンロードすることができます。

Linuxに対する脅威

Linuxに対する犯罪者の関心もまた一向に弱まる気配を見せません。2月の初めにはLinux.BackDoor.Xnote.1 と名付けられたLinuxを狙う複雑な多目的バックドアが出現しました。このマルウェアは犯罪者から受け取ったコマンドに従って次の動作を実行することができます:

- 指定されたディレクトリ内にあるファイルおよびディレクトリの一覧を作成

- ディレクトリのサイズに関するデータをサーバーに送信

- 受け取ったデータを保存するためのファイルを作成

- ファイルを受け取る

- C&Cサーバーにファイルを送信

- ファイルを削除

- ディレクトリを削除

- ファイルを受け取る準備が完了していることを知らせるシグナルをサーバーに送信

- ディレクトリを作成

- ファイルの名前を変更

- ファイルを実行

さらに、このバックドアは指定された環境変数でシェルコマンドを実行することでC&Cサーバーがシェルにアクセスすることを可能にし、感染したコンピューター上でSOCKSプロキシまたは自身のサーバーportmapを起動させ、DDoS攻撃を実行することができます。

Linux.BackDoor.Xnote.1 に関する詳細はこちらの記事をご覧ください。

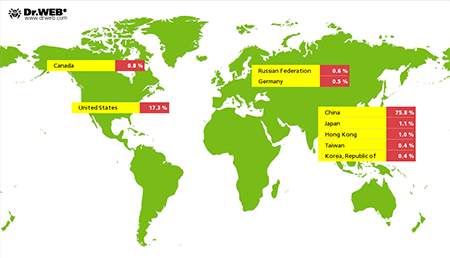

Linux.BackDoor.Gates.5 は現在も様々なインターネットリソースに対するDDoS攻撃を続けています。2015年の2月には1,129 件のIPアドレスが攻撃され(11月に比べ3,880件の減少)、これまで同様、その多くが中国のものでした。

詐欺サイトおよび非推奨サイト

2015年の2月を通してDr.Webデータベースには22,033件のアドレスが非推奨サイトとして追加されました。

| 2015年1月 | 2015年2月 | 推移 |

|---|---|---|

| 10 431 | 22 033 | +111,2% |

Dr.Web Security Space 10.0に含まれるParental Controlは、ユーザーを様々なインターネット詐欺から守ります。Parental Controlコンポーネントによって、特定のトピックに関連するサイトへのアクセスを制限し、疑わしいコンテンツをフィルタリングすることができます。また、このコンポーネントは非推奨URLのデータベースを使用することで、詐欺サイトや潜在的に危険なサイト、マルウェアの感染源として知られているサイトからユーザーを守ります。

Androidを脅かす悪意のある、または望まないソフトウェア

2015年2月にはAndroid を標的とする新たなマルウェアやリスクウェアが多数発見されました。それらの中には次のような脅威が含まれています:

- 攻撃的な広告モジュール

- ランサムウェア

- SMSトロイの木馬

- バンキングトロイの木馬

広告モジュール

2月には、Androidアプリケーションのデベロッパーによって用いられる攻撃的な広告モジュールが再び問題として浮上しました。この種のモジュールを含むプログラムはGoogle Play上で配信され、数千万のユーザーによってダウンロードされていました。ランサムウェア

2月に発見された悪意のあるアプリケーションには新たなランサムウェアトロイの木馬が多数含まれていました。そのうちのいくつかは感染させたデバイス上でファイルを暗号化する機能を備えた非常に危険なプログラムでした。SMSトロイの木馬

2月には、ユーザーの承諾なしに高額な番号にSMSを送信するSMSトロイの木馬が新たに多数Dr.Webウイルスデータベースに追加されました。バンキングトロイの木馬

バンキングトロイの木馬は依然としてAndroidユーザーにとって大きな問題となっています。中でも特に韓国において多く確認され、トロイの木馬のダウンロードリンクを含んだSMSによって拡散されていました。2月には、そのような80を超えるスパムの配信が確認されています。