2015年2月27日

株式会社Doctor Web Pacific

ニュースレポートによると、2015年2月24日、複数の機関が連携しRmnetボットネットのC&Cサーバーを停止させました。このオペレーションにはユーロポールの欧州サイバー犯罪センター、EU機関のコンピューター緊急対応チーム(Computer Emergency Response Team:CERT-EU)、シマンテック、Microsoft、AnubisNetworks、そのほかの欧州機関が協力しています。ユーロポールのwebサイトでは、悪意のあるプログラムによって生成されるC&Cサーバーのインターネットドメインアドレス約300を取り締まったと報告され、ロイター通信社によると、オペレーションによって7台のC&Cサーバーを停止させたとしています。シマンテックでは、このオペレーションにより350,000台の感染したデバイスから成るボットネットを徐々に停止へと追い込んだとし、Microsoftでは、その合計台数は500,000台にも及んでいる可能性があるとしています。

Doctor Webのセキュリティリサーチャーは異なるバージョンのRmnetファイルインフェクターを使用して構成された複数のボットネットのサブネットに対する監視を行っています。2011年9月に発見されたWin32.Rmnet.12と呼ばれる亜種は複数のモジュールから成るマルチコンポーネントファイルインフェクターです。このプログラムは自己複製機能を持ち、犯罪者から受け取ったコマンドを実行し、ロードされたwebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが論理的には可能になります)、Ghisler、WS FTP、CuteFTP、FlashFXP、FileZilla、Bullet Proof FTPなどのポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗みます。

次に登場した亜種Win32.Rmnet.16は、C&Cサーバーを選択する際にデジタル署名を使用するなど、Win32.Rmnet.12とは異なる機能を備えていました。このウイルスはリモートサーバーから受け取ったコマンドを実行することができ、特に任意のファイルをダウンロード・実行、自身をアップデート、スクリーンショットを撮り犯罪者に送信、さらにはOSを動作不能にさせることも可能です。さらにモジュールは一般に広く普及しているアンチウイルスプログラムのプロセスを停止させる機能を備えています。Win32.Rmnet.12と同様、Win32.Rmnet.16もMBRを改変し、そのファイルを暗号化してディスクの最後に保存することができます。

オペレーションによってRmnetボットネットの活動を停止させたという多くのニュースレポートにも関わらず、Doctor Webではアンチウイルスラボによって監視が続けられているボットネットの活動に何らの減少も確認されませんでした。現在のところ、C&Cサーバーのドメイン生成にアルゴリズムを使用するRmnetの少なくとも12のサブネット、および自動ドメイン生成を使用しないWin32.Rmnet.12の少なくとも2つのサブネット(シマンテックでは前者のカテゴリに属するシード79159c10のサブネット1つのみがブロックされています)の活動がDoctor Webセキュリティリサーチャーによって確認されています。

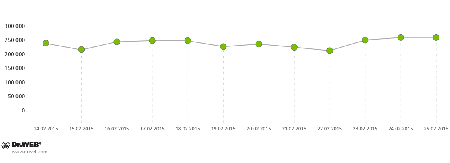

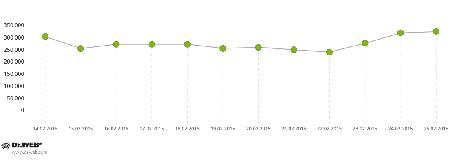

特に、Win32.Rmnet.12サブネットの2つは未だ1日に250,000~270,000台のホストを感染させています(下グラフ参照)。

Win32.Rmnet.12ボットネット1つ目のサブネットに1日に追加されるホスト

Win32.Rmnet.12ボットネット2つ目のサブネットに1日に追加されるホスト

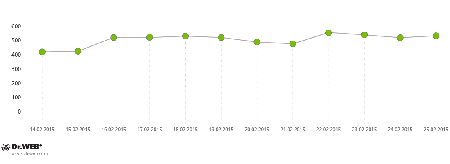

Win32.Rmnet.16サブネットの活動規模はWin32.Rmnet.12に比べて遥かに小さいもののDoctor WebではC&Cサーバーを停止したとするオペレーションの影響は確認できませんでした。

Win32.Rmnet.16ボットネットに1日に追加されるホスト

悪意のあるモジュールTrojan.Rmnet.19に感染したコンピューターにおいても同様の状況が確認されています。

Trojan.Rmnet.19ボットネットに1日に追加されるホスト

これらの統計から、Rmnetボットネットの崩壊を目指したユーロポール主導のオペレーションでは、全てのC&Cサーバーを停止させることはできなかったということが明らかです。少なくとも500,000台ものコンピューターがこのウイルスの様々な亜種に感染し、生き残ったC&Cサーバーに接続することで未だに活動を続けています。Doctor Web では今後も状況を注意深く監視していきます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments