2011年06月15日掲載

株式会社Doctor Web Pacific

MacDefenderの保護対象は?

5月、Macコミュニティは予期せぬ脅威に直面しました。世界のメディアが偽アンチウイルスアプリケーションを含むフィッシングアタックについて報道しました。このマルウェアはMacDefender、MacSecurity、MacProtector、またはMacGuardと呼ばれ、信頼出来ないWebサイトからコンピューターに侵入し、システムがウイルスに感染しているとユーザーに思わせます。そしてこの問題を解決するために「アンチウイルス」を導入するよう被害者を促すのです。ユーザーがMacDefenderをダウンロードすると、ウイルスを検索・検知するふりをして本来の目的(全ての機能を使えるバージョンを入手する)のためにユーザーにお金を払わせるのです。

インストール後、プログラムはスタートアップアプリケーション(ログインアイテム)のリスト上に自身を加え、ユーザーがログイン、またはコンピューターを起動する度にアクティブになり、定期的にシステム内のマルウェアを「検出」して被害者に「修復」が必要であると通知らせます。

犯人は、被害者がMacDefenderのライセンスを購入する際にクレジットカードで支払わせます(クレジットカードの情報が保護されていない通信を介して送信されます)。一度支払われると、プログラムはマルウェアの検出をやめ、支払ったお金は無駄ではなかったと被害者に思い込ませます。

MacDefenderは、Mac OS X 10.4~10.6に危害を及ぼします。偽アンチウイルスと悪意のあるサーバー間の連携はWindows上でのマルウェアのそれと非常に似ているという点は一筆に値するでしょう。Doctor Webのアナリストによるとパートナー手法がそのディストリビューションに使われているということです。

多少遅れはしましたが、Appleはこの問題を認め、公式サイトにMacDefenderを削除する方法、及びコンピューターへの侵入を防ぐ方法を掲載し、MacDefenderとそのよく知られた亜種を自動的に検出・削除するようにOSをアップデートすることを約束しました。現在までに、Dr.Webウイルスデータベースには、「プリインストーラー」を備えたこのマルウェアの最新のバージョンを含む、6つのバージョンが加えられています。

64-bitシステムを狙ったルートキットが増加

先月は、64-bit Windowsを狙ったルートキットの亜種がDr.Webウイルスデータベースに多数加えられました。その中の1つTrojan.Necursは、署名の無いドライバがシステムユーティリティbcdedit.exeを使用して起動(ロード)するのを防ぐ64-bit Windows上の制限をすり抜ける為の、「テスト」署名を持つ32-bit、及び64-bitルートキットドライバをどちらも備えています(or 64-bit Windows上の制限をすり抜ける為の、「テスト」署名を持つ32-bit、及び64-bitルートキットドライバをどちらも備え、署名の無いドライバがシステムユーティリティbcdedit.exeを使用してロードするのを防ぎます)。さらに、Trojan.Necursは多くのアンチウイルスのドライバが起動(ロード)するのを防ぎ、それらがシステムを保護することが出来ないようにしてしまいます。

Maxplusファミリーの新しいバックドアBackDoor.Maxplus.13もまた、64-bitシステム上で動作します。このマルウェアはルートキットドライバを必要とせず、レジストリ内のWindowsサブシステムモジュールへのリンク"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\SubSystems"、"Windows"を置き換えて自身を起動させます。したがって、BackDoor.Maxplus.13に対する誤った対処方法はシステムを完全に故障させてしまう可能性があります。ちなみに、この起動方法は2007年に32-bit Windows上でTrojan Okuksにおいてテストされています。

「No.1テロリスト」の死を利用したスパム

オサマ・ビン・ラディン暗殺のニュースを犯罪者達が見逃すはずがありません。大衆の関心を悪用するという既に確立されている手法を使い、不注意なクリックを狙った大量のメールが送信されました。 特に、RTFファイルプロセスの脆弱性を悪用した悪意のあるファイルLaden's Death.docが電子メールを介して大量に配信されました。このファイルをMicrosoft Wordで開くと、このようなマルウェアの典型的な機能を備えたBackDoor.Dihoの亜種BackDoor.Diho.163がダウンロードされてしまいます。ユーザーのコンピューター上に保存された情報を収集し、侵入者から受け取ったコマンドを実行し、プロキシサーバーとして機能します。Dr.WebはLaden's Death.docファイルをExploit.CVE2010.3333として分類しました。

さらに5月には、Doctor Webのウイルスアナリストが「Fotos_Osama_Bin_Laden.exe」ファイルを含んだ大量のメールを検出しました。このファイルは「No.1テロリスト」のショッキングな動画ではなく、よくある"Brazilian Banker"、Delphiで書かれたTrojan.PWS.Banker.55330であることが判明しました。このファミリーのマルウェアはバンクアカウント、電子カード、及び電子決済システムに関するデータを盗むことを得意としています。

共有Webサイト以外からもシステムに侵入するTrojan.SMSSend

SMS Trojansを拡散させる犯罪者達は知恵を絞り続けています。これまでTrojan.SMSSendはファイル共有リソースを装った偽のWebサイトからのみダウンロードされていましたが、5月には様々なダウンロードマニュアルを提供するサイト上で発見されました。

現在までにこのサイト、及び似たようなサイトは、ウイルスを拡散するサイトとしてDr.Webにブロックされています。

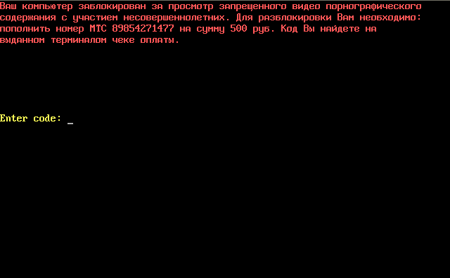

Trojan.MBRlockがwinlocksを超える?

5月、Dr.Webのテクニカルサポートサービスはシステムへのアクセスブロックに関する大量のリクエストを受けました。ただし、今回は悪名高きTrojan.Winlockではなく、マスターブートレコード(MBR)を改変してしまう、もっと危険なマルウェアTrojan.MBRlockでした。

「Winlock」とは異なり、この悪意のあるプログラムはOSへのアクセスをブロックするのではなく、その起動を妨げます。複数のOSがコンピューターにインストールされている場合、その全ての起動がTrojan.MBRlockに阻止されます。特別なツールを使用して標準MBRを復元しようとすると、ユーザーのデータが失われ、パーティションテーブルの復元は失敗する場合があります。

このトロイの木馬は、Trojan.MBRlockのボディを隣接するセクターからMBRにロードするコードを書きます。その後、侵入者からの要求が表示されます。ブートセクターを復元し、OSを起動するためにはそれらを実行しなければならないというものです。

この悪意あるプログラムの亜種39個の内27個が5月にDr.Webウイルスデータベースに加えられました。Trojan.MBRlockにコンピューターをロックされてしまったユーザーはDr.Web LiveCD またはDr.Web LiveUSBを使ってシステムを復元することが出来ます。

Androidに新たな脅威:面白いものから危険なものまで

5月、ウイルスアナリストは、モバイルデバイス上でアクティブになり、その日付が5月21日(キリスト教徒Harold Camping氏が「Family Radio」で2011年5月21日が「審判の日」だと予言)だった場合にデバイス上に登録されている全てのアドレスに対して宗教的な内容のSMSを送信するマルウェアAndroid.NoWay.1を発見、ウイルスデータベースに加えました。

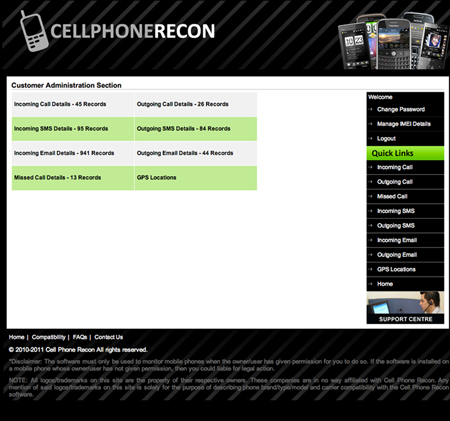

また、合法的に拡散されるスパイウェアプログラムも見つかりました。これらの機能は、モバイルデバイス上に「スパイ」がインストールされていることに気づかないAndroidユーザーに危険をもたらします。これはDr.WebによってAndroid.Reconと名付けられたCell Phone Recon、及びAndroid.SpyDroidとしてウイルスデータベースに加えられたSpyDroidの事です。詳細についてはAndroidを狙うウイルス脅威のレビューをご覧ください。

さらに、モバイルデバイス向けのインスタントメッセンジャー「Jimm」を装った悪意のあるプログラムも多数発見されました。これらのプログラムはユーザーに気づかれずにこっそりショートメッセージを送信していました。

5月にメールトラフィック内で検出されたウイルス

| 01.05.2011 00:00 - 01.06.2011 00:00 | ||

| 1 | Exploit.Cpllnk | 60240 (10.82%) |

| 2 | Win32.HLLM.MyDoom.54464 | 27801 (5.00%) |

| 3 | Trojan.Tenagour.3 | 21796 (3.92%) |

| 4 | Trojan.DownLoader2.43734 | 18466 (3.32%) |

| 5 | Win32.HLLM.MyDoom.33808 | 17618 (3.17%) |

| 6 | Win32.Sector.22 | 16930 (3.04%) |

| 7 | Win32.Sector.21 | 16755 (3.01%) |

| 8 | Trojan.DownLoader2.50384 | 7402 (1.33%) |

| 9 | Win32.HLLM.Netsky.18401 | 7283 (1.31%) |

| 10 | Win32.HLLM.Netsky | 6880 (1.24%) |

| 11 | Win32.HLLM.MyDoom.based | 5444 (0.98%) |

| 12 | Win32.HLLM.Netsky.35328 | 4486 (0.81%) |

| 13 | Trojan.Potao.1 | 4139 (0.74%) |

| 14 | Trojan.DownLoader2.48993 | 3897 (0.70%) |

| 15 | Trojan.DownLoad2.24758 | 3763 (0.68%) |

| 16 | Trojan.MulDrop1.54160 | 3555 (0.64%) |

| 17 | Win32.HLLM.MyDoom.33 | 2819 (0.51%) |

| 18 | Win32.HLLM.Beagle | 2632 (0.47%) |

| 19 | Trojan.AVKill.2 | 2035 (0.37%) |

| 20 | Win32.HLLM.Perf | 1869 (0.34%) |

総スキャン数: 114,479,837

感染数: 556,572 (0.49%)

5月にユーザーのコンピューター上で検出されたウイルス

| 01.05.2011 00:00 - 01.06.2011 00:00 | ||

| 1 | JS.Click.218 | 64754459 (46.25%) |

| 2 | JS.IFrame.95 | 33983619 (24.27%) |

| 3 | Win32.Siggen.8 | 15917025 (11.37%) |

| 4 | Win32.HLLP.Neshta | 6986794 (4.99%) |

| 5 | Win32.HLLP.Whboy.45 | 2475841 (1.77%) |

| 6 | Win32.HLLP.Whboy | 1708126 (1.22%) |

| 7 | Win32.HLLP.Whboy.101 | 1562995 (1.12%) |

| 8 | Win32.HLLP.Rox | 1554052 (1.11%) |

| 9 | Trojan.DownLoader.42350 | 1060230 (0.76%) |

| 10 | Exploit.Cpllnk | 981675 (0.70%) |

| 11 | Win32.HLLP.Whboy.105 | 928664 (0.66%) |

| 12 | Win32.HLLP.Liagand.1 | 840445 (0.60%) |

| 13 | Win32.Gael.3666 | 599620 (0.43%) |

| 14 | HTTP.Content.Malformed | 566908 (0.40%) |

| 15 | Win32.Virut | 472244 (0.34%) |

| 16 | Trojan.MulDrop1.48542 | 268265 (0.19%) |

| 17 | Win32.HLLW.Autoruner.2341 | 222144 (0.16%) |

| 18 | ACAD.Pasdoc | 207316 (0.15%) |

| 19 | Win32.HLLW.Shadow | 201444 (0.14%) |

| 20 | Win32.HLLP.Novosel | 193022 (0.14%) |

総スキャン数: 139,130,820,803

感染数: 140,003,128 (0.10%)

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments