2011年03月23日掲載

株式会社Doctor Web Pacific

Android.SmsSend — SMS Trojanファミリー

このTrojanが初めてメディアに取り上げられたのは2010年8月4日でした。ごく最近のように見えますが、それも当然です。モバイル市場は非常に動きが早く、ウイルス作成者も独創性豊かで行動が早くなければならないのです。

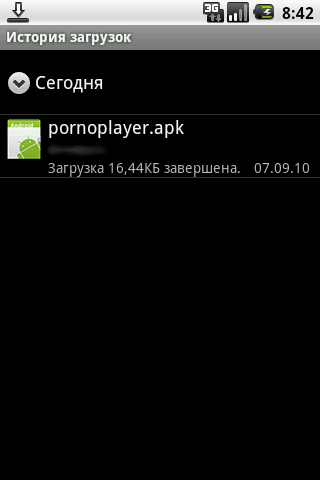

ある日、携帯電話、スマートフォン、PDAの為のロシアの人気フォーラム4pda.ru/forumのユーザーが、インターネットからダウンロードするあるプログラム(ビデオプレーヤー)に関する問題を投稿しました。このプログラムはSMSと連動して働き、具体的には、SEND_SMSを有効にしてSMSを送ることが出来ます。次の日には、フォーラムを訪れた別のユーザーからもこのファイルに関する報告がありました。ファイルの名前はRU.apk。MoviePlayerと名前の付いたビデオプレーヤーのアイコン![]() を持っています。興味深いことに、パッケージ内のファイルが作成された日時は2010年7月29日になっていました。このTrojanは、1週間近く誰にも気づかれずに配信されていたのです。

を持っています。興味深いことに、パッケージ内のファイルが作成された日時は2010年7月29日になっていました。このTrojanは、1週間近く誰にも気づかれずに配信されていたのです。

2010年8月5日、ユーザーからアンチウイルス会社に疑わしいファイルが送られてきました。そして、Dr.WebウイルスデータベースにAndroid.SmsSend.1が加えられたのです。その少し後に、同じ悪意あるプログラムが他のアンチウイルスベンダーのウイルスデータベースにも加えられました。

2010年9月7日、異なるアイコンとパッケージ名を持ったAndroid.SmsSendの新しいバージョンに関するDoctor Webからの投稿がhttp://www.mobile-review.comのAndroidセクションにて公開されました。

この亜種は同じ2010年9月7日に、Android.SmsSend.2としてウイルスデータベースに追加されました。後に他のアンチウイルスベンダーもこのウイルスの検出を発表しました。Trojanファミリーは、ロシアのスマートフォンユーザーを狙っていました。

既に検出されているウイルスに関する激しい議論を除いて、Androidを狙ったSMS型トロイの木馬に関する他の情報は、約一ヶ月間何もありませんでした。それらの出現は専門家とユーザーの間で非常に物議を醸しました。セキュリティの基本ルールさえ守っていれば感染することはないと信じている人がいる一方で、不注意と好奇心は人間に備わっているものだから、疑わしいサイトを訪れる際にいくら気を付けていても脅威からの保護は保障されないと反論する人もいます。

2010年10月14日にSMS型トロイの木馬の新しいバージョンがメディアでレポートされました。その作成者はアイコンを元のプレーヤーアイコンに戻し、パッケージ名も同じpornoplayer.apkになっていました。これに対応するDr.Webデータベースのアップデートは10月11日に行われました。

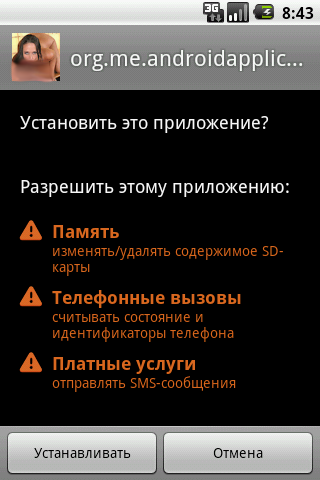

このトロイの木馬の最も興味深い特徴は、被害者のスマートフォンへ侵入するそのテクニックにあります。アダルトコンテンツサイトの管理者(現在のところ他のカテゴリーのサイトに関する情報はありません)は、Trojanをダウンロードする機能をアフィリエイトプログラムの一部としてそのページに加えてしまう可能性があります。しかしAndroid.SmsSendは、モバイルブラウザから訪問した時にのみダウンロードされるという仕掛けになっています。Androidを搭載したスマートフォンからそのようなサイトを訪れた場合には、SMS型トロイの木馬がユーザーの承認無しに携帯へとダウンロードされます。ユーザーは、ダウンロード開始と同時に一瞬現れるシステムメッセージを除いて、特に異変に気づくことは無いでしょう。その後、スマートフォンのユーザーがプログラムをインストールし、更に好奇心を誘発するタイトルに誘われてか、または不注意によってか、それを起動してしまう可能性があります。Androidを搭載していない他の携帯からサイトを訪れた場合は、J2MEで記述されたSMS型トロイの木馬がダウンロードされます。従来のコンピューターからそのようなサイトを訪れた場合、このトロイの木馬はダウンロードされず、ほんとんどの場合、ブラウザは希望のページか、有名なサーチエンジンのホームページを開きます。

"中国より愛をこめて"

このグループの特徴は、その起源と配信方法にあります。Android.Geinimi、Android.Spy、Android.ADRD(Dr.Webの分類による)のことです。これら悪意あるプログラムは中国で誕生し、2010年の後半に知られるようになりました。

これらのトロイの木馬は有名なプログラム、ゲーム、ライブウォールペーパーの姿を借りて配信されます。そのリストには世界的に有名なプログラムも、中国でのみ知られているものも含まれています。それらの大半は、ファイル共有サービスはもとより、中国のフォーラムやモバイルテクノロジーについてのサイトを介してばら撒かれます。

感染方法は次の通りです。スマートフォンのユーザーがそのようなプログラムをダウンロード、インストールしてそれを起動させます。そしてそれが一見普通の動きをし、ユーザーはゲームをすることができ、プログラムには欠陥は無く、その機能はタイトルと一致しています。しかしながら、ユーザーの関知しないところでTrojanコンポーネントもまた起動しているのです。ユーザーがゲームやプログラムの最新技術を楽しんでいる間に、その悪意あるサービスがバックグラウンドで動き、密かに通信情報やSMS、携帯のIMEI、SIMカードのデータを盗みます。これらの情報は全て、トロイの木馬作成者によって管理されているサーバーへと送信されます。

Android.Geinimiは、スマートフォンの場所を突き止め、インターネットからファイルをダウンロードし(他のプログラムなど)、ブラウザのブックマークや通信情報を読み出して変更し、勝手に電話を掛け、SMSを送信、処理、編集したりします。ユーザーがプログラムを停止してもTrojanサービスはバックグラウンドで起動し続けます。

Android.Spyは、通信やSMSの情報を読み取って変更したり、SMSを送信したりする機能に加え、自動で自身を起動することが出来ます。さらにその作成者はSMS経由でトロイの木馬をリモートコントロールすることが出来ます。Android.Spyはまた、スマートフォンの電源が入るとロードされますが、その目的はいくらか異なっています。スマートフォンのID情報を収集し、サーチエンジンフォーム内の特定のサーチパラメータを指定し、リンクを開くのです。トロイの木馬は自身でアップデートをダウンロードするかもしれませんが、インストールにはユーザーの操作が必要になります。

トロイの木馬が含まれたプログラムの典型的な特徴は、追加的な機能の承認を求めてくることです。例えば、元々のゲームは、インターネットへのアクセスのみを必要としているのに対し、感染したバージョンはさらに他の事も要求してきます。そのプログラムやゲームにSMS、通話、通信などへのアクセスが必要となるような機能が無いとはっきり分かっている場合、インストールをキャンセルすることを推奨します。

現在のところDr.WebではAndroid.Spyの亜種が26種類、Android.Geinimiの亜種が25種類、Android.ADRDが12種類認められています。今回もウイルス作成者は既存のプログラムを利用し、それらに悪意ある機能を追加しました。Android.Youlubgの主な機能は、個人情報を収集しコントロールサービスと通信することで、まだ確認されてはいませんが、ユーザーがお金を払うサービスナンバーへSMSを送信する機能も備えている可能性があります。この機能によってユーザーは、望んでいないサービスを購入してしまうかもしれません。

"シークレットスパイ"

一般的なTrojanに加え、商業用のスパイウェアプログラムもAndroid搭載スマートフォンを脅かしています。それらの機能はデベロッパーによって異なり、スマートフォンの場所を突き止め、通信を盗聴し、送受信されるSMSから情報を盗んだりするものもあります。またそれらの表向きの目的は、子供を守ったり、スタッフを監視したり、配偶者の浮気を調査したりするといったものです。

最もよく知られた商業用スパイウェアはFlexispy、Mobile Spy、Mobistealthです。これらのプログラムのデベロッパーのほとんどは、Symbian、Android、Blackberry、Windows Mobile、iPhone、iPad、Maemoなど複数のモバイルプラットフォーム向けソリューションを提供しています。

ほとんどのプログラムは1年間の定期契約方式になっています。価格はそのプログラムのバージョンが利用できる機能によって異なります。

そのような「バグ」を目的のデバイスにインストールするには、デバイスに直接アクセスする必要があります。プログラムは使用される前に正しく構築されていなくてはならず、承認されていない活動の形跡をユーザーに知られずに消去する必要があるからです。

しかし、これらのスパイはなぜシステム内で検出されないのでしょう?

Androidの場合、大半のスパイウェアプログラムはデスクトップ上にアイコンを持ちません。もしもアイコンを持っていた場合、名前はニュートラルなものになります。アイコンをクリックしてプログラムを起動すると、疑わしいもの(ゲームや計算機などの場合もあります)を削除する為の特殊なモジュールがアクティブになります。ユーザーがシステムメニュー内のインストールされたプログラムリストをチェックしても、ほとんどの場合、スパイにはニュートラルな名前か、システムモジュールと同じ名称がついています。

有償、又は無償のスパイウェアプログラムのいくつかはAndroidマーケットで手に入ります。その他のものはデベロッパーのサイトから直接ターゲットのスマートフォンにダウンロードしたり、メモリーカードにコピーしたりすることが出来ます。これらのスパイウェアプログラムは全て、合法、及び違法な目的で使用されます。

"背後からの脅威"

2011年3月の初旬、トロイの木馬の機能が含まれたプログラムとゲームがAndroidマーケット内で発見されたとメディアが発表しました。人気のあるソフトウェアに誰かがトロイの木馬の機能を加えたのです。感染したアプリケーションの総数は50近くにおよびます。

この感染の原因であるAndroid.DreamExploidは、感染したデバイスのIMEIや電話番号、侵入者との通信に使われるインターネット接続コンフィギュレーションを含む情報を収集し、そして何よりも、そのスマートフォンのユーザーに管理者権限を与える機能をインストールします。

さらに、Android.DreamExploidは、インターネットからプログラムをダウンロードし、ユーザーの承認無しにそれをインストールすることが出来ます(脆弱性を悪用された場合)。

Googleは、Appストアからトロイの木馬の知られているバージョンを全て削除し、既にスマートフォンにインストールされているプログラムをリモート除去しましたが、Androidマーケットやその他のサイトに新たなバージョンのトロイの木馬が現れる可能性は捨てきれません。

結論

OSの人気が高まるにつれ、ウイルス作成者の関心もそれらのプラットフォームに向けられていることがこれまでに何度となく確認されました。Androidを取り巻く状況にもこの傾向が見られます。

携帯端末のテクノロジーと悪意あるプログラムは同じ速さで進化しています。携帯の機能が増えると同時に、マルウェアがシステムを感染させたりその機能を悪用したりする機会も増えるということを忘れないでください。

自身の携帯を安全に使うためには注意深く慎重でなければならない、ということに疑いの余地はありません。しかしながら、感染のリスクを減らす信頼性の高い方法としてアンチウイルスソフトウェアの使用があります。現在までにDr.Webウイルスデータベースには、Androidを狙った悪意あるプログラムのエントリーが120以上存在し、そして今後もその数は増え続けることでしょう。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments