2013年4月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2013年5月22日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって収集された統計によると、4月には、ネットワークアドレスの変換に使用されるhostsファイルの内容を改変するトロイの木馬Trojan.Hostsファミリーに感染したコンピューター数に減少が見られましたが、それでも尚、このトロイの木馬による感染は検出された全感染数のうち4.78%を超えています。以下の表は、最も多く拡散されているTrojan.Hostsの亜種です。

| Trojan.Hosts modifications | % |

|---|---|

| Trojan.Hosts.6815 | 1,84 |

| Trojan.Hosts.6838 | 0,99 |

| Trojan.Hosts.6708 | 0,42 |

| Trojan.Hosts.6814 | 0,19 |

| Trojan.Hosts.6897 | 0,18 |

| Trojan.Hosts.6613 | 0,16 |

| Trojan.Hosts.6809 | 0,15 |

| Trojan.Hosts.5587 | 0,14 |

| Trojan.Hosts.5268 | 0,14 |

| Trojan.Hosts.6722 | 0,14 |

| Trojan.Hosts.7154 | 0,13 |

| Trojan.Hosts.6466 | 0,11 |

| Trojan.Hosts.6294 | 0.10 |

| Trojan.Hosts.7703 | 0.09 |

Doctor Webは、このような大規模な拡散を、感染したwebサイトの増加と関連付けています。詳細に関しては3月のニュース記事をご覧ください。

2013年4月に最も多く拡散したトロイの木馬は、これまでTrojan.Redirect.140として知られていたTrojan.Mods.1でした。このプログラムはユーザーのブラウザを偽のwebページへとリダレクトします。また、BackDoor.IRC.NgrBot.42、Trojan.Zekosも多く検出されました。Windowsの32ビット版と64ビット版で動作可能なTrojan.ZekosはInternet Explorer、Mozilla Firefox、Google Chrome、Opera、SafariのDNSクエリを傍受することができ、その結果、webサイトを訪問しようとしたユーザーのブラウザには要求されたリソースの代わりに犯罪者の作成したwebページが表示されます。一方で、ブラウザのアドレスバーには正しいURLが表示されています。この手法は、提示されたフィールドに携帯番号を入力し、応答として受け取ったSMSに含まれている確認コードを入力するようユーザーを促し、有料サービスに登録させる目的で使用されています。

以下の表は、2013年4月にユーザーのコンピューター上でDr.Web CureIt!によって最も多く検出された脅威です。

| 1 | Trojan.Mods.1 | 3.07 |

| 2 | Trojan.Hosts.6815 | 1.84 |

| 3 | BackDoor.IRC.NgrBot.42 | 1.28 |

| 4 | Trojan.Hosts.6838 | 0.99 |

| 5 | Trojan.Zekos | 0.87 |

| 6 | Win32.HLLW.Phorpiex.54 | 0.76 |

| 7 | Trojan.SMSSend.2363 | 0.73 |

| 8 | Win32.HLLP.Neshta | 0.72 |

| 9 | Trojan.Packed.23938 | 0.58 |

| 10 | Trojan.Packed.142 | 0.56 |

| 11 | BackDoor.Andromeda.22 | 0.56 |

| 12 | Trojan.StartPage.48148 | 0.56 |

| 13 | Trojan.Packed.23971 | 0.55 |

| 14 | Trojan.MulDrop4.25343 | 0.54 |

| 15 | BackDoor.Gurl.2 | 0.52 |

| 16 | Win32.Sector.22 | 0.47 |

| 17 | Trojan.Hosts.6708 | 0.42 |

| 18 | Trojan.PWS.Panda.2401 | 0.37 |

| 19 | Trojan.PWS.Stealer.1932 | 0.35 |

| 20 | Exploit.CVE2012-1723.13 | 0.33 |

ボットネット

4月の初旬、Doctor WebのアナリストはBackDoor.Bulknet.739に感染したコンピューターで構成されるボットネットのコントロールサーバーの掌握に成功しました。このマルウェアは大量のスパムを配信し、犯罪者からのコマンドに従ってアップデート・新しいメッセージテンプレートやスパムメールリストのダウンロード・スパム配信の停止などを実行することが出来ます。また、トロイの木馬のプロセスが異常終了した場合にはレポートを生成し、犯罪者に送信する機能も備えています。

コントロールサーバーの掌握に成功した4月の2日には、1時間に平均100台ものコンピューターがBackDoor.Bulknet.739に感染しています。詳細に関してはこちらのニュース記事をご覧ください。

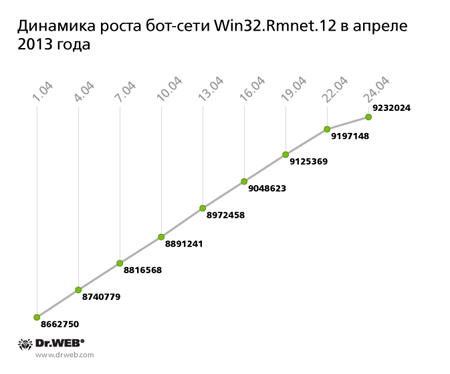

ファイルインフェクターWin32.Rmnet.12に感染したコンピューターから成るボットネットは、これまでと同じ速度で拡大を続けています。4月には56万9,274台の感染したコンピューターがネットワークに追加され、その合計数は923万2,024台に達しています。以下のグラフは感染数の拡大推移を表しています。

一方、もう一つのファイルインフェクターであるWin32.Rmnet.16に感染したコンピューターから成るボットネットの拡大速度には、これまでと比較して著しい低下が見られました。4月に追加されたコンピューター数は僅かに約500台、合計数は26万2,604台(3月末には26万2,083台)となっており、近年最も低い拡大率を記録しました。BackDoor.Finderボットネットに関しても同様の傾向が見られ、4月に追加されたノード数は僅か114、1日の感染台数は1~3台となっています。この傾向が続けば、これら脅威の拡散数の減少と、それに伴うボットネットの拡大停止を公表することが出来るようになるでしょう。

今月の脅威

2013年4月にDoctor Webによって解析された最も興味深い脅威の1つに、良く知られたTrojan.Mayachokトロイの木馬ファミリーの新たな亜種があります。現在、アナリストによって把握されている亜種の数は1,500を超えますが、Trojan.Mayachok.18607はこれら他の亜種とは大きく異なっています。基本的な機能はそのままに、トロイの木馬のコードがウイルス開発者達によって完全に書き換えられていることが分かります。

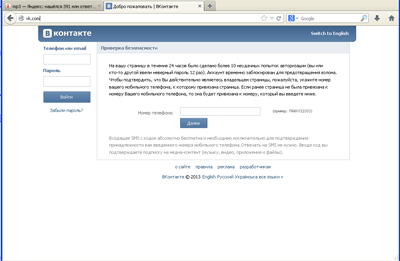

Trojan.Mayachok.18607は32ビット版および64ビット版いずれのWindowsも感染させることができ、その主な機能は、ユーザーが開いたwebページ内に外部コンテンツを埋め込む、いわゆるwebインジェクションです。攻撃の対象となるのはGoogle Chrome、Mozilla Firefox、Opera、及び最新のバージョンを含むMicrosoft Internet Explorerの複数のバージョンです。感染したコンピューターでユーザーがポピュラーなサイトを開くと、ブラウザには本物のwebページが表示されますが、それらのページ内にはトロイの木馬によって埋め込まれたコンテンツが含まれています。

犯罪者の主な目的は、指定されたフィールドに携帯電話の番号を入力するようユーザーを誘導することです。その後ユーザーはwebサイトhttp://vkmediaget.comの有料サービスに登録され、1日につき0.60 ドル(2013年5月20日現在1米ドル= 102.73269 円)が請求されます。

エンコーダの攻撃

トロイの木馬エンコーダは、現代のIT社会において最も危険な脅威の1つです。4月には2つのエンコーダTrojan.Encoder.205、Trojan.Encoder.215の大規模な拡散がありました。Trojan.Encoderファミリーは感染させたコンピューターのハードドライブ上で音楽・Microsoft Office・画像・アーカイブファイルを探し、それらを暗号化します。その後、通知を表示させ、データを復号化するために数千ドルもの金額を支払うようユーザーに対して要求します。

スパムメールによって拡散され、被害者に対して多大なダメージを与えるこれらのトロイの木馬エンコーダによって、既に数百台のシステムが感染しています。

Androidに対する脅威

2013年4月は、モバイルプラットフォームを狙うサイバー犯罪者にとっての格好の的はAndroidであるということが再び証明された月となりました。4月を通して、新たな悪意のあるAndroidアプリケーションがDoctor Webアナリストによって発見され、Dr.Webウイルスデータベースに追加されていきました。

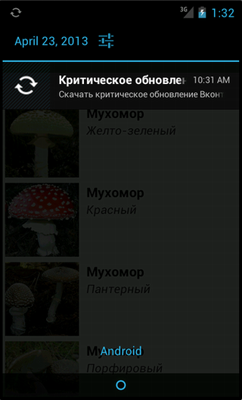

4月に発生したAndroidのセキュリティを脅かす重大なウイルスイベントの1つに、Google Play上での、悪意のあるアドウェアモジュールAndroid.Androways.1.originを含んだプログラムの発見があります。犯罪者達は、このモジュールを一見無害な広告ネットワークの一部として配信していました。この広告ネットワークは、開発したソフトウェアをモジュール内に組み込み、それによって収益を得ることが出来る方法としてデベロッパーに対して提供されています。合法的な広告ネットワークモジュール同様、Android.Androways.1.originもまたAndroidモバイルデバイスのステータスバー上にpush通知を表示させますが、それらの通知には様々なアプリケーションに対する重要なアップデートのインストールを促す偽の内容が表示されることがあります。ユーザーが「アップデート」のインストールに同意してしまうと、Android.SmsSendプログラムがデバイス上にダウンロードされる危険性があります。

さらに、Android.Androways.1.originはリモートサーバーから受け取ったコマンドを実行し、携帯電話番号やIMEI番号、オペレーターコードをサーバーに送信します。この脅威に関する詳細についてはこちらのニュース記事をご覧ください。

同じく4月に発見されたAndroid.Infostealer.4.origin、Android.Infostealer.5.origin、Android.Infostealer.6.originもまた、デバイスのIMEI番号や携帯電話番号、インストールされたアプリケーションのリストなどの情報を盗み、犯罪者のコントロールサーバーへ送信するトロイの木馬です。

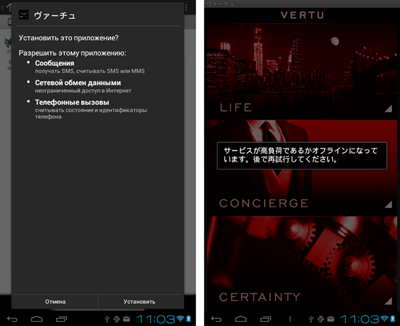

また4月の末には、同様に情報を盗むAndroid.SmsSpy.27.originが韓国および日本で発見され、Dr.Webウイルスデータベースに追加されました。このトロイの木馬はVertuスマートフォンの韓国および日本向けUIテーマとして拡散され、受信するSMSを傍受して犯罪者のリモートサーバーへ送信する機能を持っています。

4月にメールトラフィック内で検出されたマルウェアTop20

| 01.04.2013 00:00 - 30.04.2013 23:00 | ||

| 1 | Trojan.PWS.Panda.3734 | 1.30% |

| 2 | Trojan.Inject2.23 | 1.11% |

| 3 | JS.Redirector.155 | 0.95% |

| 4 | Trojan.Necurs.97 | 0.88% |

| 5 | Trojan.Packed.196 | 0.77% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.72% |

| 7 | Trojan.PWS.Stealer.2877 | 0.65% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.51% |

| 9 | Trojan.Packed | 0.51% |

| 10 | SCRIPT.Virus | 0.39% |

| 11 | Trojan.Oficla.zip | 0.37% |

| 12 | BackDoor.Comet.152 | 0.37% |

| 13 | Trojan.PWS.Stealer.2830 | 0.37% |

| 14 | Trojan.PWS.Panda.547 | 0.35% |

| 15 | Win32.HLLM.Beagle | 0.32% |

| 16 | Trojan.PWS.Panda.2401 | 0.30% |

| 17 | Trojan.MulDrop2.64582 | 0.26% |

| 18 | Trojan.PWS.Stealer.1932 | 0.25% |

| 19 | Trojan.PWS.Panda.655 | 0.25% |

| 20 | Trojan.Siggen5.13188 | 0.21% |

4月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.04.2013 00:00 - 30.04.2013 23:00 | ||

| 1 | SCRIPT.Virus | 0.68% |

| 2 | Adware.Downware.915 | 0.65% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.55% |

| 4 | Adware.Downware.179 | 0.47% |

| 5 | Adware.InstallCore.99 | 0.39% |

| 6 | JS.Redirector.189 | 0.38% |

| 7 | JS.IFrame.387 | 0.37% |

| 8 | Trojan.Packed.24079 | 0.36% |

| 9 | Adware.InstallCore.101 | 0.36% |

| 10 | Trojan.Redirect.140 | 0.34% |

| 11 | Adware.Webalta.11 | 0.34% |

| 12 | Tool.Unwanted.JS.SMSFraud.10 | 0.33% |

| 13 | JS.Redirector.188 | 0.33% |

| 14 | JS.Redirector.175 | 0.31% |

| 15 | Trojan.Fraudster.394 | 0.31% |

| 16 | Win32.HLLW.Shadow | 0.30% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 18 | Tool.Skymonk.11 | 0.29% |

| 19 | Adware.Downware.1109 | 0.28% |

| 20 | Trojan.Fraudster.407 | 0.27% |