2013年4月11日

株式会社Doctor Web Pacific

BackDoor.Bulknet.739が初めてDoctor Webアナリストの関心を引いたのは2012年10 月のことでした。このトロイの木馬がコンピューターをボットネットに接続させ、犯罪者による大量のスパム配信を可能にしているということが明らかになりました。

感染したシステム内で悪意のあるコードが実行されると、トロイの木馬ダウンローダが解凍され、その後、Dr.WebによってBackDoor.Bulknet.739として検出された別のプログラムがBackDoor.Bulknet.847をダウンロードします。このプログラムは、ハードコーディングされている暗号化されたドメイン名リストを参照して、スパムモジュールをダウンロードするアドレスを選択します。応答として、BackDoor.Bulknet.847はサイト内のメインwebページを取得し、そのHTMLをパースしてイメージタグを検索します。イメージタグペア内には、大量のスパムを配信するために設計されたメインモジュールBackDoor.Bulknet.739の暗号化コードが埋め込まれます。

BackDoor.Bulknet.739は、スパム送信先となるアドレスや送信メッセージテンプレートファイル、設計ファイルをリモートサーバーから受け取り、バイナリプロトコルを利用して犯罪者と通信を行います。それにより、アップデートの実行、新しいメッセージテンプレートやスパム送信先アドレスリストのダウンロード、又はメッセージ送信の停止を指示するコマンドを受け取ることが出来るようになります。トロイの木馬のプロセスが異常終了した場合にはレポートが生成され、犯罪者に送信されます。

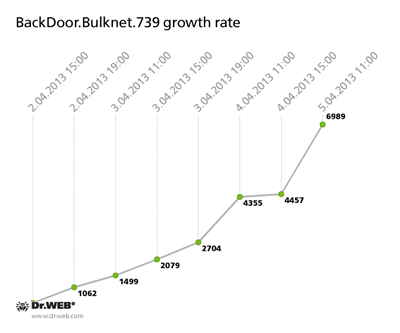

Doctor WebのアナリストはBackDoor.Bulknet.739ボットネットのコントロールに使用されていたサーバーの掌握に成功しました。その結果収集された統計によると、2013年4月5日の時点で7,000台を超えるボットがサーバーに接続されています。以下のグラフは、4月2日~5日の間のボットネットの拡大推移を表しています。

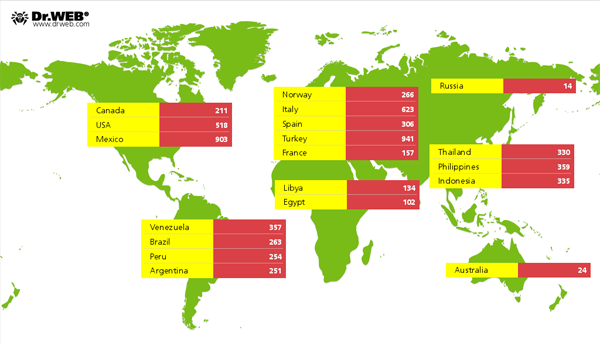

BackDoor.Bulknet.739ボットネットは、1時間に平均100台という非常に速いスピードで現在も拡大を続けています。最も多く拡散が確認されている国はイタリア、フランス、トルコ、アメリカ合衆国、メキシコ、タイ王国となっており、一方で最も少ない国はロシア、オーストラリアとなっています。以下の図は国別の拡散状況です。

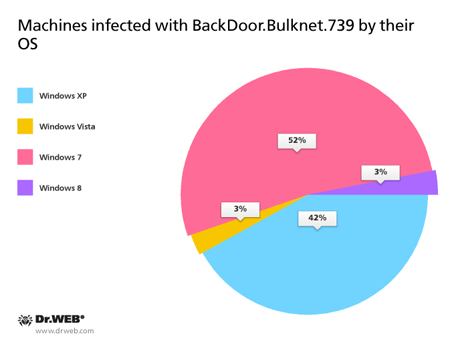

以下のグラフは、感染したコンピューターのOS別の割合です。

今後も、Doctor Webのアナリストによる注意深い状況の監視が続けられます。このマルウェアのシグネチャは既にDr.Webアンチウイルスデータベースに加えられているため、Dr.Webソフトウェアによって保護されたシステムに対して危害を加えることはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments