2019年3月22日

株式会社Doctor Web Pacific

Flexnetは、2015年にDoctor Webによる調査が行われた「GM Bot」トロイの木馬を元に作成されています。この悪意のあるアプリケーションのソースコードは2016年に公開され、その後間もなくして Flexnet の最初のバージョンが登場しました。このトロイの木馬を使用したAndroidモバイルデバイスに対する攻撃は今日に至るまで続いています。

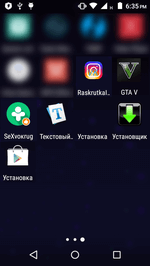

トロイの木馬 Flexnet はDrug Vokrug(デート・チャットアプリ)、GTA V、インスタグラムや VKontakte のアカウントプロモーション用ツール、その他のソフトウェアを装い、スパムメールによって拡散されています。メッセージは、リンクを辿りプログラムやゲームをダウンロードするようユーザーに促すものとなっています。

図1. トロイの木馬によって使用されるソフトウェアアイコンの例

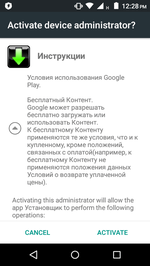

起動されると、このトロイの木馬は標準ダイアログボックスを表示させ、管理者権限を要求します。ユーザーが権限を与えてしまうと、トロイの木馬は偽のエラーメッセージを表示させ、自身のアイコンをホーム画面から削除します。こうすることでユーザーに気づかれないよう身を隠し、削除されるのを防ぎます。

図2~3. 管理者権限の要求と偽のエラーメッセージ

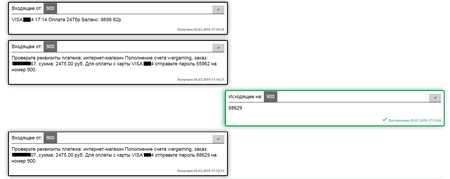

今日のAndroid版バンキング型トロイの木馬に比べると、 Flexnet の持つ機能はごく限られたものとなっています。このトロイの木馬はテキストメッセージを横取りし、USSD要求を実行することができますが、これらはさまざまな詐欺手法を使用して金銭を盗むのに十分な機能です。

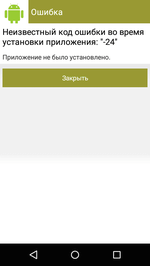

そのような手法の1つが、SMSを利用して、人気のコンピューターゲームのゲーム内アカウントに入金補充させるというものです。まず、トロイの木馬はユーザーのキャッシュカード残高を確認するために、モバイルバンキングサービスシステムにSMSを送信します。そして、残高の記載された返信メッセージを横取りし、その情報をサイバー犯罪者に送信します。次に、犯罪者はゲームのアカウント残高を補充するようユーザーに要求しますが、その際、ユーザーの電話番号と送金額を提示します。ユーザーが確認コードの含まれたSMSメッセージを受け取ると、トロイの木馬はそれを横取りし、内容をサイバー犯罪者に送信します。そして最後に、その確認コードを送信して送金を確定するよう指示するコマンドが犯罪者からトロイの木馬に送られます。

以下は、この手法を用いてどのように金銭を盗むのかを示した例です。

図4. Wargamingアカウントの残高補充。トロイの木馬は銀行のビリングシステムからのメッセージを横取りし、サイバー犯罪者からのコマンドに従って、2,475ルーブルの送金を確定する確認コードを含んだ返信を送る。

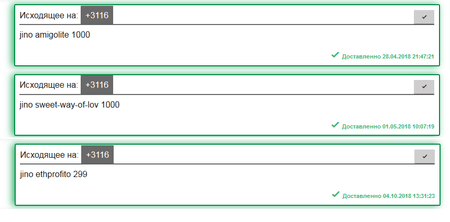

その他の詐欺行為も似たような方法で行われています。たとえば、サイバー犯罪者は被害者のモバイルアカウントのお金をホスティングサービスの支払いに使用することができます。この場合、トロイの木馬は必要なパラメータを含んだSMSメッセージを標的となる電話番号に対して送信します。以下はその例です。

図5. トロイの木馬は、 jino.ru ホスティングサービスに送金金額(299ルーブルと1,000ルーブル)とアカウント名をテキストで送り、サイバー犯罪者の残高を補充。

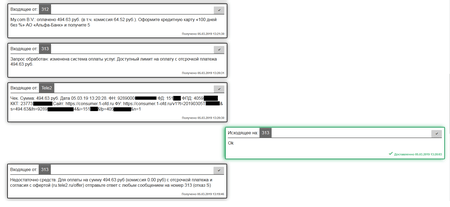

被害者の口座に十分な残高がない場合でも、犯罪者は携帯電話会社の提供するクレジットによる支払方法を利用して金銭を盗むことが可能です。その場合も、トロイの木馬は必要なパラメータを含んだSMSメッセージを送信します。疑わしいメッセージはすべてトロイの木馬によって隠されてしまうため、感染したデバイスのユーザーはお金を盗まれたことにしばらくの間気が付きません。

図6. 犯罪者はMy.comサービスの支払いを試みるが、被害者のモバイルクレジットの残高が足りない。犯罪者はクレジットによる支払方法を使用して送金を成功させるよう指示するコマンドをトロイの木馬に送信。デバイスのユーザーには借金が残る。

さらに、このトロイの木馬は被害者のキャッシュカードからサイバー犯罪者の口座に送金を行うことができます。ただし、金融機関は特別なアルゴリズムを使用して疑わしい取引を追跡しているため、そのような送金はブロックされる可能性が極めて高いといえます。一方で、前述の手法では、犯罪者は比較的少額の金銭を長期にわたって気づかれずに盗むことが可能です。

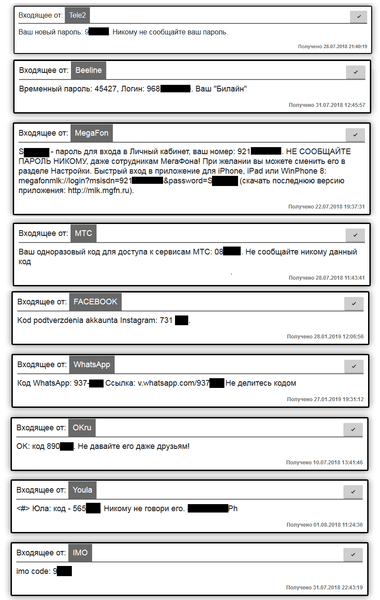

Flexnetのもう1つの特徴は機密情報を盗むというものです。サイバー犯罪者はソーシャルメディアやオンラインストア、携帯電話会社のWebサイト、その他のオンラインサービスに登録されているユーザーのアカウントへのアクセスを取得することができます。まず、被害者の携帯電話番号を入手した犯罪者は、そのアカウントへのログインを試みます。次に、サービスから送られてくるワンタイム確認コードをトロイの木馬が横取りし、犯罪者に送信します。

図7. トロイの木馬によって横取りされた、さまざまなサービスのワンタイムアクセスコードを含んだテキスト

感染したデバイスのユーザーの電話番号が、標的となるサービスに登録されていなかった場合でも、サイバー犯罪者は新しいアカウントの登録にそれらの番号を使用することができます。新しく作成された、侵害されたこれらのアカウントは後にブラックマーケットに流れ、スパムの送信やフィッシング攻撃に利用される可能性があります。

ドメイン名レジストラREG.ruの協力により Flexnet のC&Cサーバーのいくつかがブロックされ、現在、サイバー犯罪者は感染したデバイスの一部をコントロールすることができなくなっています。

Androidデバイスのユーザーには、ソフトウェアやゲームはGoogle Playなどの信頼できる提供元からのみインストールするようにすることが推奨されます。他のユーザーによるレビューに気を付けるようにし、信頼できる開発元のソフトウェアのみをインストールするようにしてください。

Dr.Web for Androidは Flexnet のすべての既知の亜種を Android.ZBot ファミリーの一部として検出し、それらをデバイスから削除します。したがって、Dr.Webユーザーに危害が及ぶことはありません。

#Android, #banking_Trojan, #two_factor_authentication

Androidデバイスには保護が必要です!

Dr.Webを使用しましょう

- ロシアで最初に開発されたAndroid用アンチウイルスです

- Google Playだけで1億4000万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料でご利用できます

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments