2018年8月15日

株式会社Doctor Web Pacific

悪意あるマイニングアプリケーションの存在は、マルウェアの進化において大きな流れとなっているので驚くほどのものではありません。

では、マルウェアとマイニングにはどういった関係あるのでしょうか? 確かに、あなたのPCのハードウェアを採掘に使用するという点についての違いはありません。では、現在市販されている一般的なマイニングアプリケーションの機能を見てみましょう。

その開発者は、購入者に、アプリケーションは自分のコンピュータで使用されることを警告した上で、エンドユーザライセンス契約に同意することを促しています。

すべての情報は、評価目的のためにのみ提供されています。開発者は、本ソフトウェア(以下、「プログラム」)に起因する損害について責任を負いません。

開発者は、ユーザーが法律を破ることを奨励しません。

開発者は、プログラムの使用に起因する直接的、間接的、またはその他の損害について一切責任を負いません。

このプログラムを使用することにより、免責事項に同意したものとみなし、本「プログラム」の使用に起因して発生した結果の全責任を負うものとします。

このプログラムは、ユーザーにマイニングアプリケーションに精通した操作を提供し、不正なマイニングからシステムを保護するためにのみ販売されています。

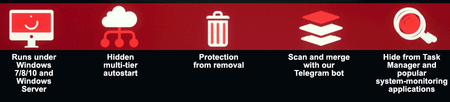

訴訟を起こされないために同意を求めていますが、利用可能な機能のリストは良い印象を残しています。

ユーザーが自身のコンピュータで利用するために購入したプログラムで、かつ、許諾契約に明記されている通り、プログラムはユーザーが所有するコンピュータ上で動作していることは明らかです。ところが、プログラムの動作に気づかせず、また、削除されないためなのか、プロセスを隠蔽し、タスクマネージャーに表示されないように作られていることを不思議に思いませんか?

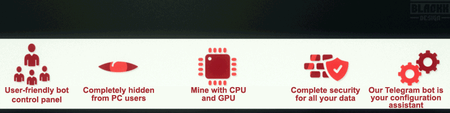

もちろん、マイニングアプリケーションが、ユーザーエクスペリエンスに影響を与えるようなことがあってはいけません。マイナーボットのコントロールパネルはどうなっているのでしょうか? おそらく、ユーザーは小さなホームネットワークを持ち、リモートですべてのマイニングボットのインストールを制御したいと考えています。 しかしそれはまさに氷山の一角でしかありません。すでにユーザビリティに配慮していた開発者が他に提供できるものは何でしょうか?

- 上書き保護(すでにマイナーがインストールされているPCに他のユーザーがアプリケーションをインストールするのを防ぐ)。

- 起動時、マイナーローダは自動的に削除され、マイニングアプリケーションはシステムに定着する。

- 暗号化ソフトとアプリケーションを使用する機能(FTP経由で一意の暗号化されたビルドをダウンロードする機能)。

- すべてのアプリケーションファイルとフォルダを隠し、システムディレクトリに設置。

- カスタマイズ可能なメッセージテキストを含む偽の起動エラーメッセージ。

- アプリケーションは、タスクマネージャーや、他の同様のプログラムが実行されている間、その操作を一時的に中断する。

- マイニングプロセスが終了するのを防ぐ3段階保護。

- 削除後の自動復旧。

- タスクマネージャーまたは他の同様のプログラムを無効にするオプション。

- 正当なプロセスとして偽装する能力。

- 隠しシステムファイルを表示するオプションが有効になっていても、アプリケーションのファイルは表示されない。

ここまでの内容でお分かりのように、マイニングアプリケーションはシステム内に存在し続けるように設計されており、可能な限り長くユーザーに見つからないようになっています。そのため、リソースを消費する他のアプリケーションが動作しているときは動作を一時的に停止させ、システム内で他のタスクが実行されていないときはフルスロットルにすることにより、CPUとビデオアダプタの使用状況が調整されるようになっています。

そして他にもいくつかあり、プレミアムパッケージには、stealerとclipperモジュールも含まれています。

名前が示唆しているように、前者はパスワード、閲覧履歴、Cookie、攻撃者が有用と判断する可能性のある機密情報を含んだユーザーデータを盗みます。

一方、後者のclipperはクリップボード内のデータを変更することができます。これを使用してデジタルウォレットIDを変更することができます(ユーザーがWebフォームにコピーしてオンラインでお金を払うと、IDは別のIDに置き換えられ、お金が攻撃者の財布に入る仕組みになっています)。

このように、脅威の関係者たちは、他人のコンピュータを使って暗号化通貨を掘り起こすだけでなく、パスワードを盗み出してウォレットIDを変えられることが判明しました。さらに、このマイニングアプリケーションは実際のボットネットを設定するために使用でき、感染したデバイスのボットを制御するツールを提供しています。

これらの動作は完全に自動化されており、アプリケーションを販売には、テレグラムボットが使用されています。顧客はテクニカル・サポート・サービスを利用することもできますが、追加のクライアントサービスのポートフォリオは多くのIT企業にとって羨望の的になるかもしれません。

たとえば、テレグラムボットは、リモートコンピュータからのマイニング統計情報を顧客に提供することで、アプリケーションの設定に役立て、必要な機能を備えたカスタムビルドを作成します。マルウェアファイルを他のファイルとマージすることでマルウェアを隠すため、アンチウイルスがそれを検出することは難しく、商用アンチウィルススキャナ(!)への生涯アクセスを顧客に提供することさえあります。

ではここで、現実的に考えてみましょう。

免責条項にかかわらず、アプリケーションの一部の機能の中で、さらなるモジュールとバンドルされている場合、悪意のあるものと判断できます。

#malware #mining #botnet

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments