2017年7月18日

株式会社Doctor Web Pacific

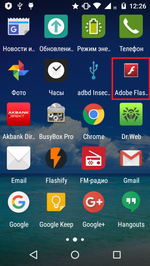

Android.BankBot.211.origin は、Adobe Flash Playerなどの無害なプログラムを装って拡散されています。ユーザーによってインストール・起動されると、Accessibility Serviceへのアクセス権を取得しようと試みます。その際、 Android.BankBot.211.origin はアクセス許可を要求するウィンドウを表示させますが、このウィンドウは閉じようとする度に何度も開き、デバイスの使用を妨げます。

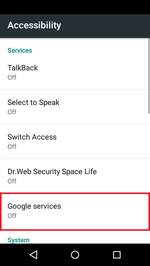

Accessibility ServiceはAndroidスマートフォンやタブレットの使用を簡易化するためのもので、障害を持つ人々でも使いやすいようにするなど、様々な方法で使用されます。このサービスによって、プログラムは様々なインターフェースエレメントを自動的にクリックすることができるようになります (ダイアログボックスやシステムメニュー内のボタンなど) 。 Android.BankBot.211.origin はこれらの権限をユーザーに要求し、取得に成功すると自身を自動的にデバイス管理者リストに加えます。次に、自身をデフォルトのメッセージマネージャーとして設定し、画面キャプチャ機能へのアクセスを取得します。これら全てのアクションでシステム要求が表示されますが、トロイの木馬によって直ちに確定されるため、多くの場合ユーザーは見落としてしまいます。後の段階で、ユーザーが Android.BankBot.211.origin の取得したいずれかの機能を無効にしようと試みた場合、トロイの木馬はそれを拒否し、ユーザーをシステムメニューに戻します。

デバイスを感染させた後、トロイの木馬はC&Cサーバーに接続し、そこにモバイルデバイスを登録してコマンドを待ちます。 Android.BankBot.211.origin は以下のアクションを実行することができます:

- コマンドで指定された番号に対し、特定のテキストを含むSMSを送信する

- デバイスメモリ内に保存されているSMSデータをサーバーに送信する

- インストールされているアプリケーション、連絡先リスト、通話データに関する情報をサーバーに送信する

- コマンドで指定されたリンクを開く

- C&Cサーバーのアドレスを変更する

また、このトロイの木馬は送受信するすべてのSMSをトラッキングし、それらをサイバー犯罪者に送信します。

標準的なコマンドに加え、サイバー犯罪者はトロイの木馬に特別な指示を送信することができます。それらには Android.BankBot.211.origin が攻撃するアプリケーションに関する暗号化された情報が含まれています。そのようなコマンドを受け取った Android.BankBot.211.origin は以下の動作を実行することができます:

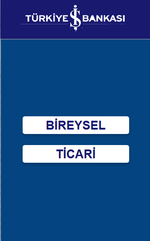

- 起動されたバンキングプログラムの前面に偽のログイン入力フォームを表示させる

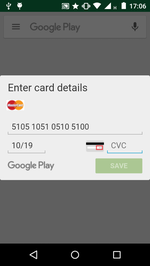

- クレジットカード情報を入力するようユーザーを促すフィッシングダイアログを表示させる (Google Playで何かを購入した場合など)

- アンチウイルスや、トロイの木馬の動作を邪魔するその他のアプリケーションの動作をブロックする

Android.BankBot.211.origin は、あらゆるアプリケーションのユーザーを攻撃することができます。サイバー犯罪者は攻撃対象となるプログラムのリストを設定ファイル内で変更するだけです。 Android.BankBot.211.origin はC&Cサーバーに接続すると直ちにこのリストを受け取ります。 Android.BankBot.211.origin が発見された当初、攻撃の対象とされていたのはトルコの銀行の利用者のみでした。しかしながら、その範囲は後に、ドイツ、オーストラリア、ポーランド、フランス、英国、米国を含む国々へと拡大しています。本記事掲載時点で、このトロイの木馬による攻撃を受けたプログラムには、決済システム、リモート・バンキング・サービス (RBS) 、およびその他のソフトウェアと連動するよう設計された50を超えるアプリケーションが含まれています。

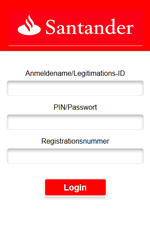

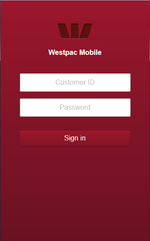

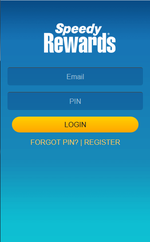

以下は Android.BankBot.211.origin によって表示される偽のウィンドウの例です:

このトロイの木馬は、起動されたすべてのアプリケーションと、それらを使用するユーザーの操作に関する情報も収集します。例えば、メニューエレメントなどの入力可能なテキストフィールドをモニタリングし、ボタンやユーザーインターフェースのその他のコンポーネントのクリックを記録します。

さらに、 Android.BankBot.211.origin はユーザーがあらゆるプログラム内で、またはあらゆるWebサイト上で入力したログイン認証やその他の認証情報を盗む機能を備えています。パスワードを盗むために、 Android.BankBot.211.origin は全てのキーストロークのスクリーンショットを撮り、必要な文字列を取得した後、それらを隠します。表示されたフィールド内に入力された情報と保存されたすべてのスクリーンショットは、C&Cサーバーに送信されます。

Android.BankBot.211.origin はユーザーによる削除を阻むことから、感染してしまった場合は以下の操作を行う必要があります:

- 感染したスマートフォンまたはタブレットをセーフモードで起動する

- システム設定にログインし、デバイス管理者リストを開く

- リスト内でトロイの木馬を探し、該当する権限を無効にする (その際、トロイの木馬は重要なデータがすべて失われる旨の警告を出すことでユーザーを脅しますが、これらはただのトリックで、ファイルは安全です)

- デバイスを再起動させてアンチウイルスによるフルスキャンを実行し、スキャン完了後にトロイの木馬を削除する

Android.BankBot.211.origin のすべての既知のバージョンはDr.Web Anti-virus によって検出されます。したがって、Dr.Webユーザーに危害が及ぶことはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments