2017年6月28日

株式会社Doctor Web Pacific

Trojan.Encoder.12544 は、Windows搭載コンピューターに対して深刻な脅威となっています。多くのメディアでは、このトロイの木馬を「Petya( Trojan.Ransom.369 )」の亜種であるとしていますが、 Trojan.Encoder.12544 とPetyaとの類似点はほんのわずかです。 Trojan.Encoder.12544 は政府機関、銀行、営利組織の情報システムを感染させているほか、いくつかの国でユーザーのコンピューターでも感染が確認されています。

現時点で、このトロイの木馬はWannaCryによる攻撃の際に使用されていたものと同じ脆弱性を悪用してコンピューターを感染させているということが明らかになっています。 Trojan.Encoder.12544 の拡散は6月27日に開始されました。コンピューター上で起動されると、 Trojan.Encoder.12544 は複数の手法を用いてローカルネットワーク上のコンピューターを探し、ポート445番および139番をスキャンします。ポートの開かれたシステムが見つかると、よく知られたSMBプロトコルの脆弱性(MS17-10)を利用してそれらを感染させます。

Trojan.Encoder.12544 は本体内に圧縮されたリソースを4つ含んでいます。それらのうち2つは、開かれたWindows セッションのパスワードを傍受するよう設計されたMimikatzツールの32ビット版と64ビット版です。OSのキャパシティに応じて、 Trojan.Encoder.12544 はMimikatzツールの適切なバージョンを解凍し、一時フォルダに保存して起動させます。 Trojan.Encoder.12544 はMimikatzとその他複数の手法を用いて、感染させたコンピューター上で認証されたローカルユーザーやドメインユーザーのリストを取得します。次に、書き込み可能なネットワークフォルダを探し、受け取ったデータを使用してそれらを開き、リストのコピーをそれらのフォルダ内に保存します。アクセスが可能となったコンピューターを感染させる際、 Trojan.Encoder.12544 はリモート管理ツールPsExecまたは標準的なコンソールツールを使用してWmic.exeオブジェクトを呼び出します。

Trojan.Encoder.12544 は "C:\Windows\" フォルダに保存したファイルを使用して2度目の起動をチェックします。ファイルの名前はトロイの木馬の名前から拡張子を除いたものとなっています。現在拡散されているワームのサンプル名は "perfc.dat" であるため、その起動を防ぐファイルは "C:\Windows\perfc" になります。ただし、トロイの木馬の名前がサイバー犯罪者によって変更された場合、 "C:\Windows\perfc" ファイルを作成すること(多くのアンチウイルスデベロッパーがアドバイスしているように)でコンピューターを感染から守ることはできなくなります。また、 Trojan.Encoder.12544 がファイルの存在を確認するのは、十分な権限を持っている場合のみとなっています。

起動されると、 Trojan.Encoder.12544 は権限を設定し、自身のコピーをメモリ内にロードし、コピーに対してコントロール権を付与します。次に、自身のファイルをトラッシュデータで上書きし、ファイルを削除します。まず初めに、 Trojan.Encoder.12544 はCドライブのVBR(ボリュームブートレコード)を破損させ、ドライブの最初のセクターにトラッシュデータを詰め込みます。続けて、XORアルゴリズムを使用して暗号化した元のWindowsブートレコードをドライブの別の部分にコピーし、その元のレコードをトロイの木馬のブートレコードで上書きします。その後、コンピューターを再起動させるタスクを作成し、次の拡張子を持つすべてのファイルの暗号化を開始します:

.3ds、 .7z、 .accdb、 .ai、 .asp、 .aspx、 .avhd、 .back、 .bak、 .c、 .cfg、 .conf、 .cpp、 .cs、 .ctl、 .dbf、 .disk、 .djvu、 .doc、 .docx、 .dwg、 .eml、 .fdb、 .gz、 .h、 .hdd、 .kdbx、 .mail、 .mdb、 .msg、 .nrg、 .ora、 .ost、 .ova、 .ovf、 .pdf、 .php、 .pmf、 .ppt、 .pptx、 .pst、 .pvi、 .py、 .pyc、 .rar、 .rtf、 .sln、 .sql、 .tar、 .vbox、 .vbs、 .vcb、 .vdi、 .vfd、 .vmc、 .vmdk、 .vmsd、 .vmx、 .vsdx、 .vsv、 .work、 .xls、 .xlsx、 .xvd、 .zip

Trojan.Encoder.12544 は固定ドライブ上のファイルのみを暗号化します。各ドライブ上のデータは別々のスレッドに暗号化されます。ファイルの暗号化にはAES-128-CBCアルゴリズムが用いられ、ドライブごとに個別のキーが生成されます(これまで他のスペシャリストによって言及されていない Trojan.Encoder.12544 の特徴です)。このキーはRSA-2048アルゴリズムを用いて暗号化され(800ビットキーが使用されるとするリサーチャーもいます)、システムドライブのルートフォルダ内にあるREADME.TXTという名前のファイルに保存されます。暗号化されたファイルには、追加の拡張子は付けられません。

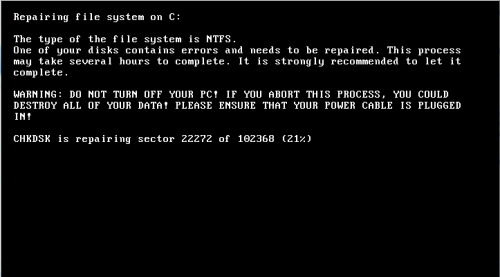

作成されたタスクに応じてコンピューターが再移動された後、トロイの木馬のブートレコードに対してコントロール権が付与されます。感染したコンピューターの画面には、Windowsの標準搭載ツールCHDISKのものと類似したテキストが表示されます。

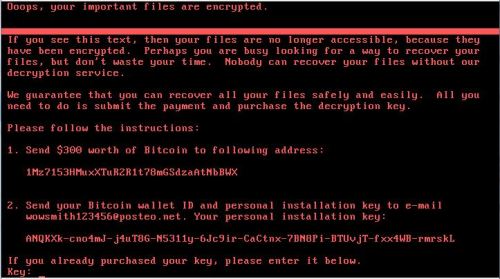

その間、 Trojan.Encoder.12544 はMFT(マスターファイルテーブル)を暗号化します。暗号化が完了すると、画面には身代金の要求が表示されます。

システム起動時にCHDISKのテキストが表示された場合は直ちにコンピューターの電源を切ってください。ブートレコードが破損しますが、Windowsリカバリーツールまたはディストリビューションディスクを使用してコンピューターを起動させる場合は回復コンソールを使用して修復することができます。Windows 7以降のOSでは、重要なデータのバックアップコピーを持った隠された部分がドライブ上に存在する場合、通常はブートレコードを復元することが可能です。また、Dr.Web LiveDiskを使用することもできます。ブートディスクまたはブートUSBを作成し、OSをブートリムーバブルメディアから起動させてください。次に、Dr.Web scannerを起動して感染したドライブをスキャンし、検出された脅威に対して「駆除」アクションを選択します。

一部のリソースによると、サイバー犯罪者が使用するメールアドレスをブロックしたため、攻撃者は被害者とやり取りを行うことができない(ファイルの復号化を提案するなど)ということです。

Trojan.Encoder.12544 による感染を防ぐため、Doctor Webでは、重要な全てのデータのバックアップコピーを個別のリムーバブルメディア上に作成し、Dr.Web Security Spaceのデータ損失防止機能を使用することを推奨しています。また、お使いのOSに対する全てのセキュリティアップデートをインストールすることも推奨されます。Doctor Webでは、スペシャリストによる Trojan.Encoder.12544 の調査を継続してまいります。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments