2014年第1四半期Doctor Webモバイルセキュリティレビュー:韓国で拡散されたSMSスパムとAndroidトロイの木馬

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2014年5月1日

株式会社Doctor Web Pacific

概要

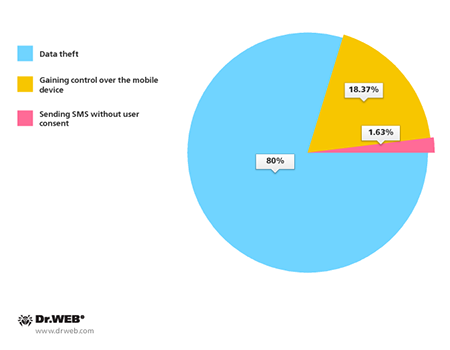

Doctor Webによって収集された統計によると、韓国で発生した、マルウェアのダウンロードリンクを含んだ望まないSMSメッセージの拡散は、2013年最後の四半期には338 件であったのに対し2014年第1四半期には430件となっています。この数字から、ここ3カ月の間に27.22%の増加があったことが分かります。その数は2014年の初めに減少し、2月には最も少ない数が記録されましたが、3月までに急激な増加をみせ、2013年12月に記録された最大数に達しています。以下のグラフは、マルウェアのダウンロードリンクを含んだSMSスパム件数の変動を表しています。

マルウェアダウンロードリンクを含んだ望まないSMSメッセージの件数

スパムメッセージの分析

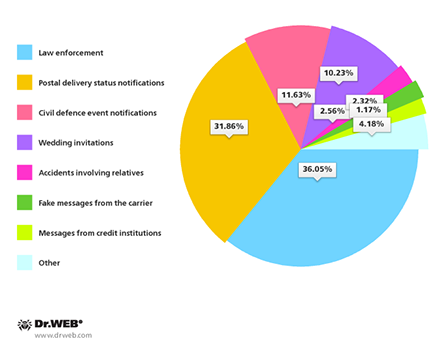

犯罪者は、より多くマルウェアをインストールさせるため、様々なトピックを利用することでユーザーの関心を引こうとしています。最も多く使用されているのは法的なもの(車のスピード違反、違法ダウンロード、裁判所命令、警察調書、検察側の要請に関する通知など)、および偽の配達状況通知で、それぞれスパム全体の36.05%、31.86%を占めています。その次に、民間防衛に関する通知(11.63%)、結婚に関する情報(10.23%)、親戚の入院や事故を知らせるもの(2.56%)、携帯電話キャリアからのメッセージを装ったもの(2.32%)、クレジット会社からのメッセージを装ったもの(1.17%)が続いています。

マルウェアの拡散に使用されていた望まないSMSメッセージのトピック

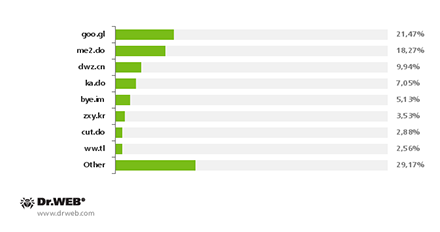

73.26%のケースで、マルウェアをダウンロードするためのwebサイトアドレスを隠すためにURL短縮サービスが使用されていました。この手法によって、犯罪者はサイトのアドレスを隠すだけでなく、メッセージを短くすることでユーザーに読まれ易いようにしています。合計で42のURL短縮オンラインサービスが利用されており、中でもegoo.gl、me2.do、dwz.cn、ka.do、bye.imが最もポピュラーとなっています。

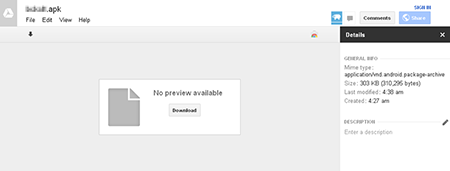

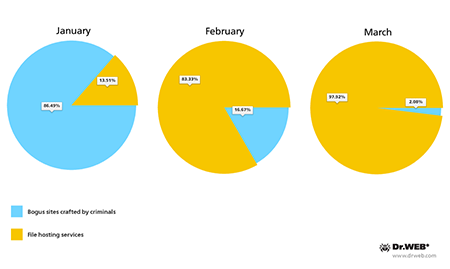

マルウェアを拡散するためのサイトとして、犯罪者はファイルホスティングサービスやブログなどの正規サイトのほか、自分の作成した偽のサイトを使用していました。ここ3カ月の間には偽サイトの使用に減少が認められ、同時に正規オンラインサービスが多く使用されるようになっています。

2014年第1四半期に、犯罪者によってマルウェアの拡散に使用されていたサイト

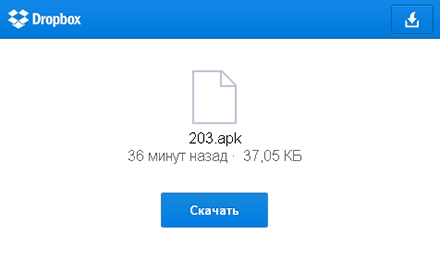

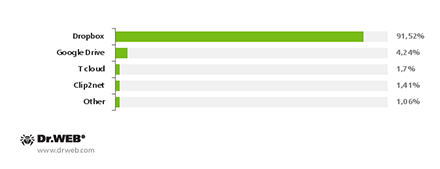

犯罪者によって最も多く利用されていたホスティングサービスはDropbox(91.51%)で、続くGoogle Drive(7.42%)、Clip2net、T cloudを大きく引き離しています。

Androidを狙ったマルウェアの拡散に使用されていたファイルホスティングサービス

悪意のあるアプリケーション

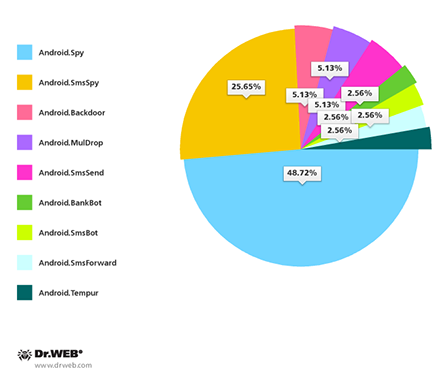

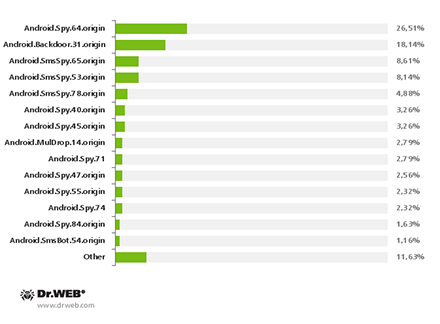

Doctor WebではAndroid.Backdoor、Android.MulDrop、 Android.SmsBot、 Android.BankBot、 Android.SmsForward、 Android.SmsSend、 Android.SmsSpy、 Android.Spy、 Android.Tempurの9つのマルウェアファミリーがAndroidトロイの木馬として検出されています。以下の円グラフはそれぞれのファミリーが占める割合を表しています。

円グラフからは、Android.Spyファミリー(19種類、全体の48.72%)が最も多く拡散され、次にAndroid.SmsSpyファミリー(10種類、全体の25.65%)が続いていることが分かります。Android.SmsSpyは個人情報を盗むために広く拡散されており、その主な機能は、オンラインバンキングで銀行取引を認証するために使用されているmTANコードやその他の機密情報を含んだSMSを傍受するというものです。さらに、メールアドレスやアドレス帳の情報を盗むバージョンも複数存在し、銀行の正規アプリケーションを装って認証データを盗むものもあります。

その他のファミリーの占める割合はずっと小さく、Android.Backdoor、 Android.MulDrop、 Android.SmsSendはそれぞれ2種類、全体の5.13%となっています。 Android.BankBot、 Android.SmsBot、 Android.SmsForward、 Android.Tempurは更に少なく、それぞれ1種類、全体の2.56%でした。

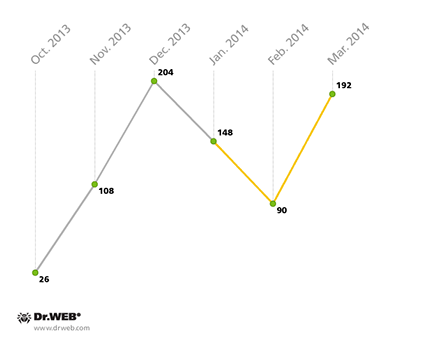

検出されたトロイの木馬の機能から、韓国で発生した攻撃のほとんど(80%)は個人情報を盗むことを目的としていることが分かります。また、感染させたモバイルデバイスを乗っ取る(18.37%)、ユーザーの同意なしにSMSを送信する(1.63%)、という目的を持った攻撃も少数ですが認められています。

以下のグラフは、トロイの木馬の亜種の検出数に基づいた統計です。

最も洗練された脅威

Android.Backdoor.53.origin―このマルウェアの拡散には、ユーザーによるモバイルデバイスのリモート操作を可能にするための正規アプリケーションWebkey(com.webkey v.209)が利用されていました。オリジナルのアプリケーションとは異なり、改変されたWebkeyはGUIを持たず、インストール後はメイン画面から自身のアイコンを削除することでシステム内に潜みます。起動されるとAndroid.Backdoor.53.originはデバイスのIDをリモートサーバーへ送信し、デバイスが感染したことを知らせます。続けて犯罪者がデバイスのコントロールを掌握し、個人データやハードウェアの機能にアクセスします。

Android.Spy.47.origin(com.google.service v4.2)―このスパイ型トロイの木馬(Trojan-spy)はSMSメッセージやアドレス帳を盗み、通話を傍受し、GPS位置情報およびその他デバイスに関する情報を取得します。さらに、デバイス管理者リストへの追加をユーザーに要求するプロンプトを繰り返し表示させ、削除されることを防ぐためシステム設定へのアクセスを無効にします。このトロイの木馬は、アプリケーションSystem ServiceやメッセージングサービスKakaoTalkを装って拡散されています。

Android.BankBot.2.origin(com.googlesearch v1.0)―このマルウェアはSMSメッセージを傍受し、銀行口座の情報を盗むよう設計されています。正規のアプリケーションを装って拡散され、起動されるとneio32 およびInstallServiceの2つのアクティブなサービスを作成します。また、デバイス上に韓国の銀行アプリケーションがインストールされているかどうかを確認し、それらの動作を模倣して機密情報を盗みます。デバイス上で韓国のポピュラーなアンチウイルスを検出した場合、その削除を試みます。