2025年第1四半期のモバイルマルウェアレビュー

2025年3月28日

株式会社Doctor Web Pacific

Android.BankBot および Android.Banker ファミリーに属するトロイの木馬による攻撃件数もそれぞれ20.68%と151.71%増加するなど、多くのバンキング型トロイの木馬でも同様の動向がみられました。一方、2024年を通して活動が活発化していったスパイウェア型トロイの木馬Android.SpyMaxの検出数は2024年第4四半期と比較して41.94%減少しています。

Google Playでは第1四半期を通して数十もの新たな脅威が発見されました。それらの中には仮想通貨を盗むマルウェアや迷惑な広告を表示するトロイの木馬のほか、これまでと変わらず多数の Android.FakeApp トロイの木馬が含まれていました。

2025年第1四半期の主な傾向

- アドウェア型トロイの木馬の活動が増加

- バンキング型トロイの木馬 Android.BankBot と Android.Banker による攻撃件数が増加

- スパイウェア型トロイの木馬Android.SpyMaxの活動が減少

- Google Playに新たな脅威が多数出現

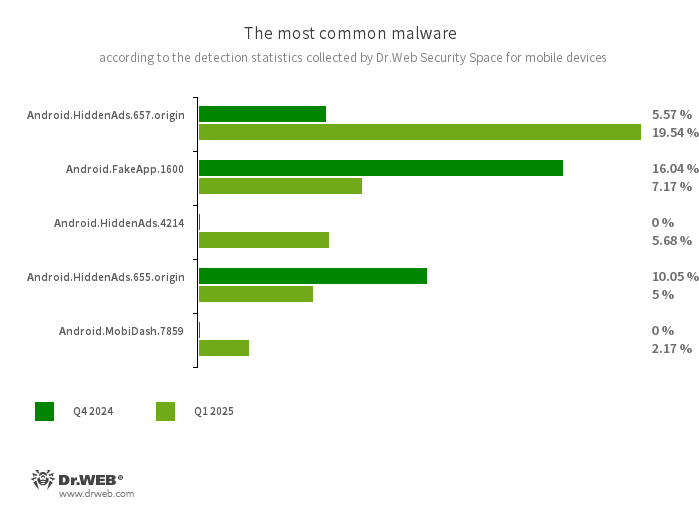

モバイルデバイス向けDr.Web Security Spaceによる統計

- Android.HiddenAds.657.origin

- Android.HiddenAds.655.origin

- Android.HiddenAds.4214

- 迷惑な広告を表示するよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されることが多く、別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.FakeApp.1600

- 設定にハードコードされたWebサイトを開くトロイの木馬アプリです。既知の亜種ではオンラインカジノのサイトが開かれます。

- Android.MobiDash.7859

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

- Program.FakeMoney.11

- Program.FakeMoney.14

- さまざまなタスクを完了することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために(多くの場合、一般的に広く使用されている支払いシステムや銀行を指定されます)、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても実際にお金を手にすることはできません。このウイルスレコードは、そのようなアプリのソースコードを基に作成された他の望ましくないソフトウェアの検出にも使用されます。

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.CloudInject.1

- クラウドサービスCloudInjectと、同名のAndroidユーティリティ( Tool.CloudInject としてDr.Webウイルスデータベースに追加されています)を使用して改造されたAndroidアプリケーションの検出名です。アプリケーションはリモートサーバー上で改造されますが、その際、改造を行うユーザーはアプリに何が追加されるのか具体的な改造内容をコントロールすることができません。また、これらのアプリケーションは危険なシステム権限を複数要求します。改造後、ユーザーはこれらアプリをリモートで管理できるようになります(アプリをブロックする、カスタムダイアログを表示する、他のソフトウェアのインストールや削除を追跡するなど)。

- Program.TrackView.1.origin

- Androidデバイスを通じてユーザーを監視できるようにするアプリケーションの検出名です。このアプリを使用することで、悪意のあるアクターがデバイスの位置を追跡したり、カメラで動画や写真を撮ったり、マイクで周囲の音を聞いたり、音声を録音したりすることが可能になります。

- Tool.NPMod.1

- NP Managerユーティリティを使用して改造されたAndroidアプリケーションの検出名です。そのようなアプリには特殊なモジュールが組み込まれており、改造後にデジタル署名の検証をバイパスすることができます。

- Tool.Androlua.1.origin

- スクリプト言語Luaを使用してAndroidアプリを開発するための特別なフレームワークの、潜在的に危険なバージョンの検出名です。Luaベースアプリの主なロジックは、実行時に対応するスクリプトがインタプリタによって暗号化・復号化されるというものです。多くの場合、このフレームワークは動作するためにデフォルトで多数のシステム権限へのアクセスを要求します。その結果、フレームワークが実行するLuaスクリプトによって、取得した権限に応じたさまざまな悪意のある動作が実行される可能性があります。

- Tool.SilentInstaller.14.origin

- アプリケーションがAPKファイルをインストールせずに実行できるようにする、リスクウェアプラットフォームです。埋め込まれているアプリのコンテキスト内で仮想ランタイム環境を作成します。これらのプラットフォームを使用して起動されたAPKファイルは、アプリの一部であるかのように動作し、アプリと同じ権限を取得します。

- Tool.LuckyPatcher.1.origin

- Androidデバイスにインストールされたアプリを改変できるようにする(パッチを作成する)ツールです。アプリの動作ロジックを変更したり特定の制限を回避したりする目的で使用されます。たとえば、ユーザーはこのツールを使用することで、バンキングアプリのルートアクセス検証を無効にしたり、ゲーム内で無限のリソースを取得したりできます。パッチを追加するために、このユーティリティは特別に作成されたスクリプトをインターネットからダウンロードしますが、このスクリプトは誰でも作成して共通のデータベースに追加することができます。そのようなスクリプトの機能が悪意のあるものである場合もあることから、このツールを使用して作成されたパッチは潜在的な脅威となる可能性があります。

- Tool.Packer.1.origin

- Androidアプリケーションを不正な改変やリバースエンジニアリングから保護するよう設計されたパッカーツールです。このツール自体は悪意のあるものではありませんが、無害なアプリケーションだけでなく悪意のあるアプリケーションを保護するために使用される可能性があります。

- Adware.ModAd.1

- その機能に特定のコードが挿入されている、WhatsAppメッセンジャーのMod(改造版)です。このコードはメッセンジャーの動作中にWebコンテンツを表示(Android WebViewコンポーネントを使用して)させることで目的のURLをロードします。これらのURLから、オンラインカジノやブックメーカー、アダルトサイトなどの広告サイトへのリダイレクトが実行されます。

- Adware.Basement.1

- 迷惑な広告を表示するアプリです。多くの場合、それらの広告は悪意のあるサイトや詐欺サイトにつながっています。このアプリには望ましくないアプリ Program.FakeMoney.11 と同じコードベースが使用されています。

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールを開始することができます。

- Adware.Fictus.1.origin

- net2shareパッカーを使用して、人気のAndroid アプリやゲームのクローンバージョンに組み込まれるアドウェアモジュールです。この方法で作成されたアプリのコピーはさまざまな配信ストアから拡散され、Androidデバイス上にインストールされると迷惑な広告を表示します。

Google Play上の脅威

2025年第1四半期、Doctor WebのウイルスラボはGoogle Play上で数十の悪意のあるプログラムを検出しました。その中には、感染させたデバイス上で自らの存在を隠し、他のアプリのウィンドウやOSインターフェースの上に重ねて広告を表示するトロイの木馬 Android.HiddenAds.4213 と Android.HiddenAds.4215 のさまざまな亜種が含まれていました。これらは、エフェクトをかけて写真や動画を撮影するアプリや画像編集アプリ、画像収集アプリ、女性のための健康管理アプリを装っていました。

アドウェア型トロイの木馬 Android.HiddenAds が潜んでいたアプリ「Time Shift Cam」と「Fusion Collage Editor」

また、仮想通貨を盗むよう設計された悪意のあるプログラム Android.CoinSteal.202、 Android.CoinSteal.203、 Android.CoinSteal.206 も発見されました。これらはブロックチェーンプラットフォームRaydiumやAerodrome Finance、仮想通貨取引所Dydxの公式アプリを装って拡散されていました。

「Raydium」と「Dydx Exchange」に偽装した、仮想通貨を盗むトロイの木馬

これら悪意のあるアプリは、起動されると仮想通貨ウォレットにアクセスするためと称してニーモニックフレーズ(シードフレーズ)を入力するようユーザーに求めます。実際には、入力されたデータは脅威アクターに送信されます。信憑性を高めるために、ニーモニックフレーズの入力フォームは別の仮想通貨プラットフォームからの要求を装っている場合もあります。下の画像では、 Android.CoinSteal.206 が仮想通貨取引所PancakeSwapを装ったフィッシングフォームを表示させています。

Android.FakeApp 偽アプリも引き続きGoogle Playから拡散されています。それらの多くは教材や、投資サービスにアクセスするためのツール、個人財務管理アプリなどの金融関連アプリに偽装していました。これらのアプリは、脅威アクターが個人情報を収集することを目的にしたものなど、さまざまなフィッシングサイトを開きます。

金融アプリを装って拡散されていた Android.FakeApp トロイの木馬アプリの例:「Умные Деньги(Smart Money)」は Android.FakeApp.1803、「Economic Union」は Android.FakeApp.1777

Android.FakeApp トロイの木馬ファミリーに属するまた別の偽アプリは、特定の条件下でブックメーカーやオンラインカジノのサイトを開きます。このタイプの亜種はさまざまなゲームや、タイピングトレーナー、描画チュートリアルなどのアプリを装って拡散されており、その中には Android.FakeApp.1669 の新たな亜種も含まれていました。

うたわれた機能を実行する代わりにオンラインカジノやブックメーカーのサイトを開く場合のある悪質な偽アプリの例

お使いのAndroidデバイスをマルウェアや望ましくないプログラムから保護するために、Android向け Dr.Webアンチウイルス製品をインストールすることをお勧めします。