2023年3月のモバイルマルウェアレビュー

2023年5月22日

株式会社Doctor Web Pacific

バンキング型トロイの木馬の検出数は78.47%増加しています。中でも最も多く検出されたのが Android.BankBot ファミリーに属するトロイの木馬で、バンキング型トロイの木馬の検出数全体の73.06%を占めていました。Android.Locker ファミリーに属するランサムウェア型トロイの木馬の活動は0.47%増加しています。

Google Playでは、Doctor Web のウイルスアナリストによって Android.FakeApp に属する悪意のあるアプリが多数発見されました。これらのアプリは脅威アクターによってさまざまな詐欺スキームに用いられています。また、Android TVボックスのモデルの一つでシステムパーティションが危険なバックドア Android.Pandora.2 に感染した事例も確認されています。このマルウェアは脅威アクターから受け取るコマンドに応じてさまざまな悪意のある動作を実行することができます。

3月の主な傾向

- アドウェア型トロイの木馬の活動が増加

- バンキング型トロイの木馬とランサムウェアの活動が増加

- スパイウェア型トロイの木馬の活動が減少

- Android TVボックスのモデルの一つでシステムパーティションが感染

- Google Playに新たな脅威が出現

3月のモバイル脅威

2023年3月、Android OSを搭載したTVボックスのモデルの一つで、保護されたシステムパーティションがバックドア Android.Pandora.2 に感染するという事例が確認されました。デバイスにインストールされていたDr.Webアンチウイルスによって、保護されたシステム領域内で複数の新しいファイルの存在が検知され、それらのファイルにトロイの木馬が紛れていました。 Android.Pandora.2 は悪意のあるアクターのコマンドに応じて、DDoS攻撃を実行するためにhostsファイル(ドメイン名を対応するIPアドレスに変換するためのファイル)を改ざん、または完全に置き換えることができます。また、自身のアップデートをダウンロードしてインストールする機能や、その他の悪意のある動作を実行する機能も備えています。

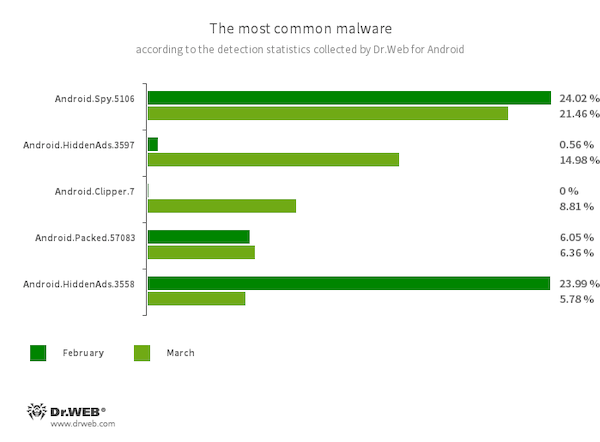

Dr.Web for Androidによる統計

- Android.Spy.5106

- WhatsAppメッセンジャーの非公式Mod(改造版)であるトロイの木馬の、さまざまな亜種の検出名です。通知の内容を盗み、ユーザーに提供元不明の別のアプリをインストールさせようとします。また、メッセンジャーの使用中に、内容をリモートでカスタマイズ可能なダイアログボックスを表示することもできます。

- Android.HiddenAds.3597

- Android.HiddenAds.3558

- 迷惑な広告を表示するよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.Clipper.7

- オンラインストアSHEINとROMWE - Ultimate Cyber Mallの公式アプリの一部バージョンの検出名です。これらのバージョンはクリップボードから情報をコピーすることができるという、潜在的に危険なクリッパーとしての機能を備えています。クリップボードの内容を監視し、URLアドレス特有の文字列が入力されると、それらをリモートサーバーに送信します。

- Android.Packed.57083

- ApkProtectorパッカーによって保護された悪意のあるアプリの検出名です。バンキング型トロイの木馬やスパイウェアなどの脅威が含まれます。

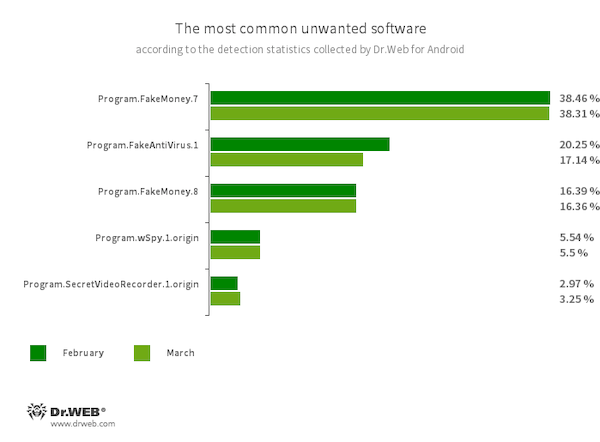

- Program.FakeMoney.7

- Program.FakeMoney.8

- 動画や広告を視聴することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても、実際にお金を手にすることはできません。

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.wSpy.1.origin

- Androidユーザーのアクティビティを密かに監視するよう設計された商用スパイウェアアプリです。このアプリを使用することで、侵入者がSMSやポピュラーなメッセージングアプリのチャットを読む、周囲の音声を盗聴する、デバイスの位置情報やブラウザ閲覧履歴を追跡する、電話帳や連絡先・写真や動画にアクセスする、デバイスの内蔵カメラでスクリーンショットや写真を撮ることが可能になります。また、キーロガーとしての機能も備えています。

- Program.SecretVideoRecorder.1.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションの、さまざまな亜種の検出名です。撮影中であることを知らせる通知を無効にすることで密かに動作することができ、アプリのアイコンと表示名を偽のものに置き換えることも可能です。これらの機能により、潜在的に危険なソフトウェアとみなされます。

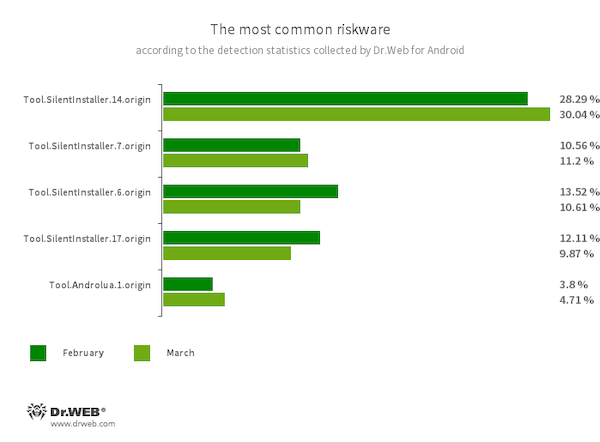

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- アプリケーションがAPKファイルをインストールせずに実行できるようにする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Androlua.1.origin

- スクリプト言語Luaを使用してAndroidアプリを開発するための特別なフレームワークの、潜在的に危険なバージョンの検出名です。Luaベースアプリの主なロジックは、実行時に対応するスクリプトがインタプリタによって暗号化・復号化されるというものです。多くの場合、このフレームワークは動作するためにデフォルトで多数のシステム権限へのアクセスを要求します。その結果、フレームワークが実行するLuaスクリプトによって、取得した権限に応じたさまざまな悪意のある動作が実行される可能性があります。

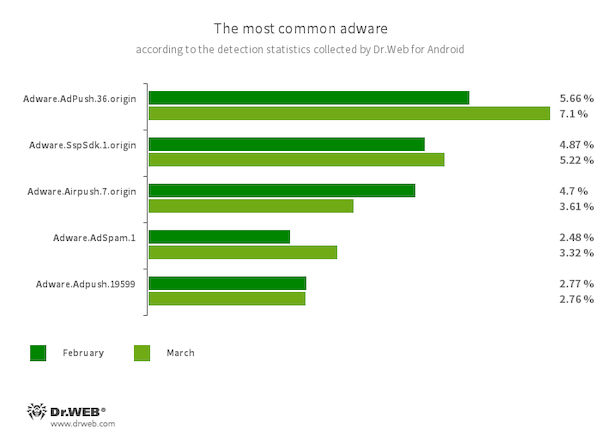

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールプロセスを開始することができます。

- Adware.SspSdk.1.origin

- Adware.AdSpam.1

- Androidアプリに組み込まれる特殊な広告モジュールです。ホストアプリケーションが使用されておらず、そのウィンドウが閉じているときを狙って広告を表示させます。そうすることで、ユーザーが迷惑な広告の原因を特定することを困難にします。

- Adware.Airpush.7.origin

- Androidアプリに組み込まれ、さまざまな広告を表示するアドウェアモジュールのメンバーです。表示されるものはモジュールのバージョンや亜種によって異なり、広告を含む通知やポップアップウィンドウ、バナーなどがあります。多くの場合、攻撃者はユーザーにさまざまなソフトウェアをインストールするよう促してマルウェアを拡散させる目的で、これらのモジュールを使用しています。さらに、これらモジュールは個人情報を収集してリモートサーバーに送信します。

Google Play上の脅威

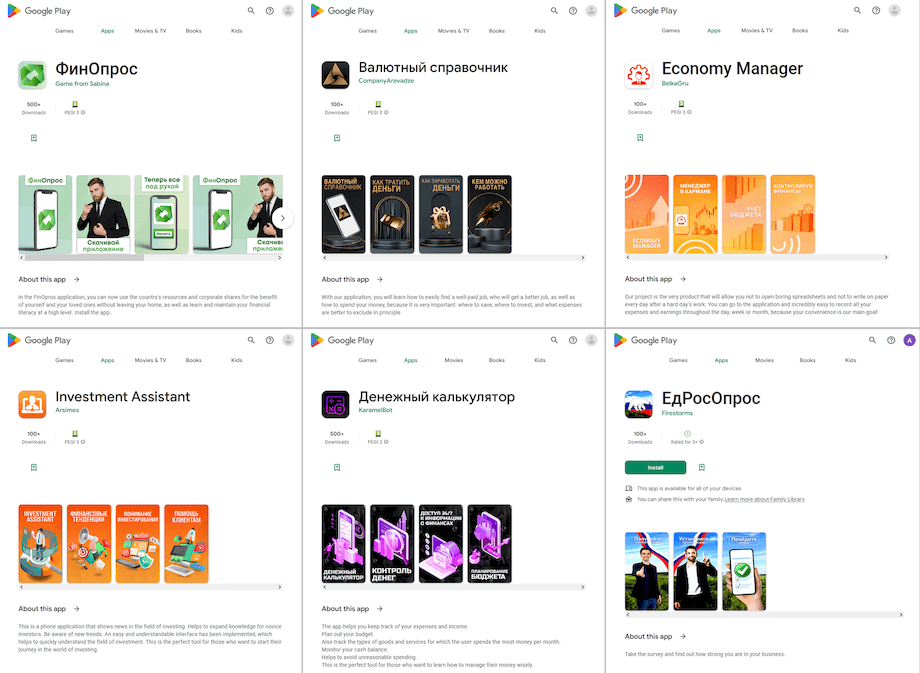

2023年3月、Doctor Webのスペシャリストは Android.FakeApp ファミリーに属する新たな数十の偽アプリをGoogle Playで発見しました。これらの偽アプリは便利なアプリを装って拡散されていますが、その実際の機能はさまざまなWebサイトを開くというものです。その多く( Android.FakeApp.1251、 Android.FakeApp.1254、 Android.FakeApp.1257、 Android.FakeApp.1258、 Android.FakeApp.1260、 Android.FakeApp.1294 など)は、ガイドや教材、投資プラットフォームにアクセスしてアセットの取引を行うためのツール、家計簿アプリ、アンケートに参加するためのツールなどの金融関連アプリに偽装していました。このような偽アプリは詐欺サイトを開き、ユーザーはそこで、個人情報を入力してアカウントに登録すれば投資サービスにアクセスすることができると誘われます。

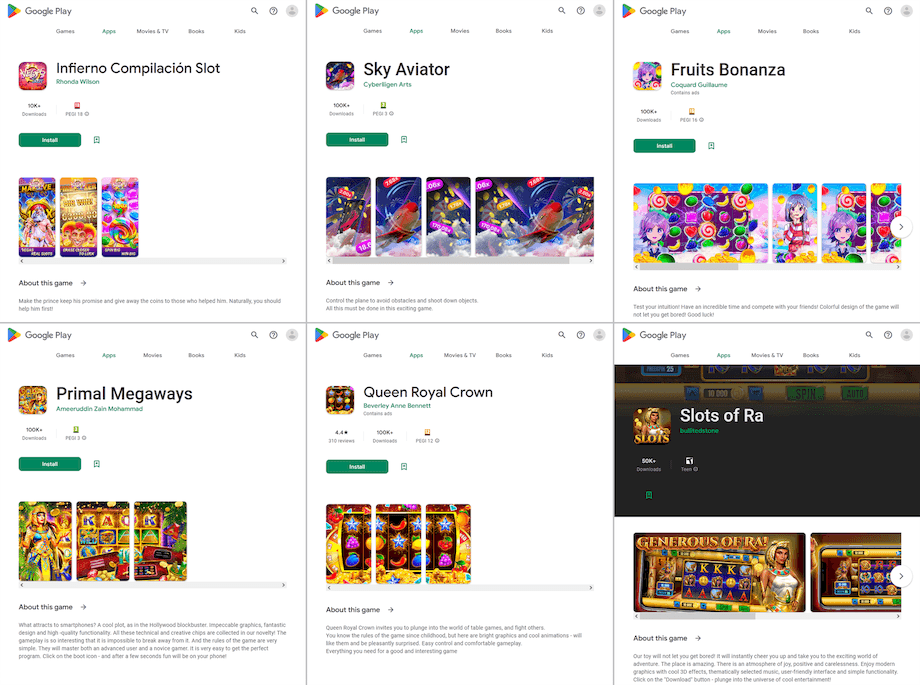

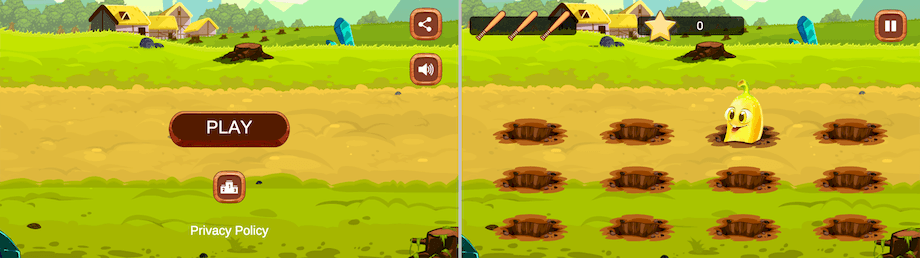

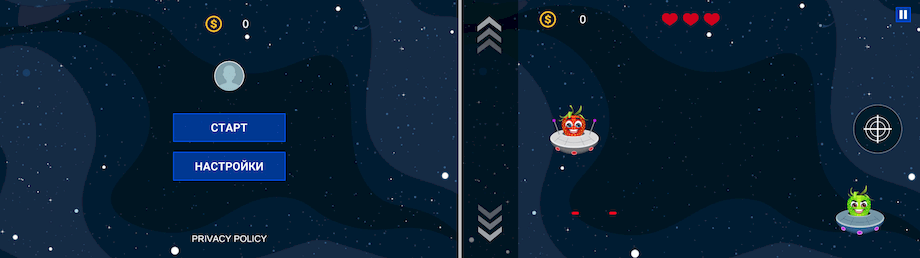

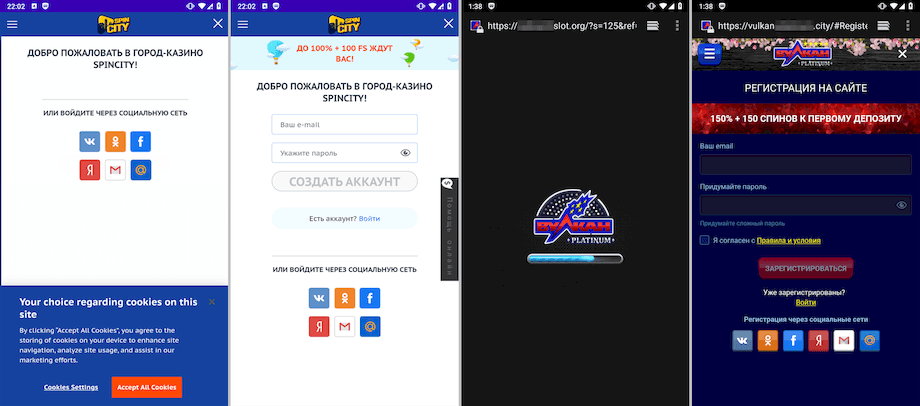

また別の一部( Android.FakeApp.1252、 Android.FakeApp.1255、 Android.FakeApp.1268、 Android.FakeApp.1272、 Android.FakeApp.1278、 Android.FakeApp.1280、 Android.FakeApp.1297 など)は、さまざまなゲームを装って拡散されてました。これらの偽アプリはゲームとして機能する代わりにオンラインカジノのサイトを開きます。

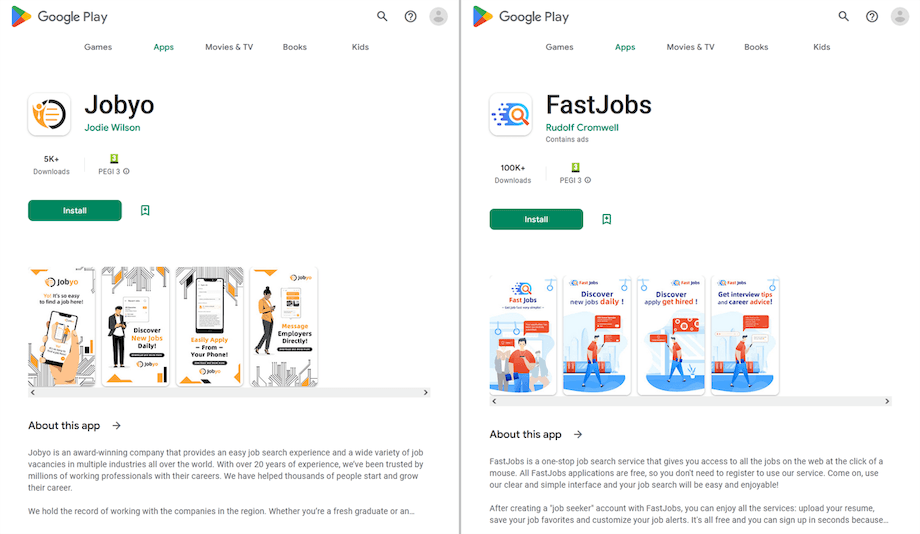

以下の画像は、それらの偽アプリが提供するとうたっているゲームの例です。

以下の画像は、開かれるカジノサイトの例です。

そのほか、求人検索アプリを装った偽アプリも新たなものが発見されました( Android.FakeApp.1133、 Android.FakeApp.23.origin)。これらの偽アプリは架空の求人情報が掲載された詐欺サイトを開き、ユーザーが求人を選択すると、フォームに個人情報を入力するよう要求したり、WhatsAppなどのメッセンジャーを使用して直接「雇用主」に連絡するよう指示したりします。

お使いのAndroidデバイスをマルウェアや望ましくないプログラムから保護するために、Android向け Dr.Webアンチウイルス製品をインストールすることをお勧めします。

Indicators of compromise(侵害の痕跡)※英語

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます