2022年12月のモバイルマルウェアレビュー

2023年1月31日

株式会社Doctor Web Pacific

12月の主な傾向

- アドウェア型トロイの木馬の活動が増加

- スパイウェアの活動が増加

- Google Playで新たな脅威を発見

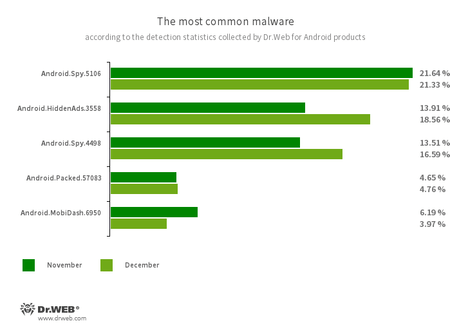

Dr.Web for Androidによる統計

- Android.Spy.5106

- Android.Spy.4498

- 他のアプリの通知内容を盗むトロイの木馬です。アプリをダウンロードして、インストールするようユーザーに促したり、さまざまなダイアログボックスを表示したりすることもできます。

- Android.HiddenAds.3558

- 迷惑な広告を表示させるよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.Packed.57083

- ApkProtectorパッカーによって保護された悪意のあるアプリの検出名です。バンキング型トロイの木馬やスパイウェア型トロイの木馬などの脅威が含まれます。

- Android.MobiDash.6950

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

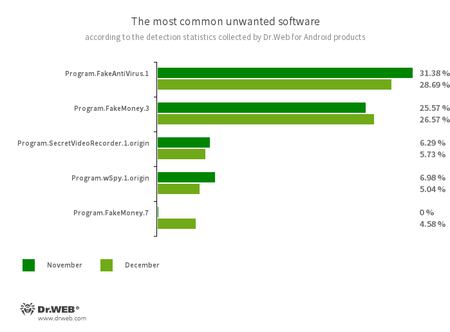

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.FakeMoney.3

- Program.FakeMoney.7

- 動画や広告を視聴することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても、実際にお金を手にすることはできません。

- Program.SecretVideoRecorder.1.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションの、さまざまな亜種の検出名です。撮影中であることを知らせる通知を無効にしたり、アプリのアイコンと表示名を偽のものに置き換えたりすることができ、密かに動作することが可能です。これらの機能により、潜在的に危険なソフトウェアと見なされます。

- Program.wSpy.1.origin

- Androidユーザーのアクティビティを密かに監視するよう設計された商用スパイウェアアプリです。SMSやポピュラーなメッセージングアプリのチャットを読む、周囲の音声を盗聴する、デバイスの位置情報やブラウザ閲覧履歴を追跡する、電話帳や連絡先・写真や動画にアクセスする、デバイスの内蔵カメラでスクリーンショットや写真を撮るなどの動作を実行することができます。また、キーロガーとしての機能も備えています。

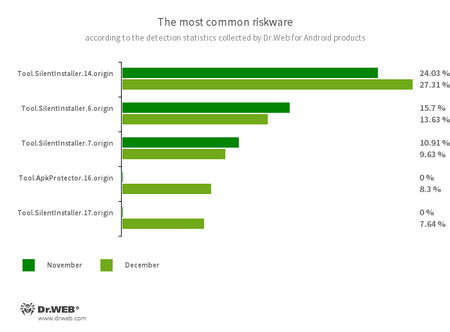

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.17.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.ApkProtector.16.origin

- ApkProtectorソフトウェアパッカーによって保護されたAndroidアプリの検出名です。このパッカー自体は悪意のあるものではありませんが、マルウェアや不要なアプリケーションをアンチウイルスソフトウェアによって検出されにくくする目的で、サイバー犯罪者によって使用される可能性があります。

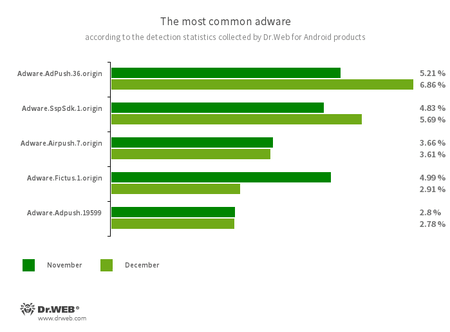

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

- Adware.Fictus.1.origin

Google Play上の脅威

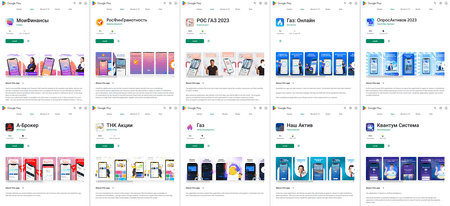

2022年12月、Doctor WebのスペシャリストはGoogle Playで新たな脅威を多数発見しました。それらの中には Android.FakeApp ファミリーに属する数十ものトロイの木馬アプリが含まれていました。これらのアプリはうたわれた機能は実行せず、かわりにリモートサーバーに接続し、そこから受け取った設定に従ってフィッシングサイトを含むさまざまなWebサイトのコンテンツを開きます。

これら偽アプリの一部は投資ソフトウェアやガイド、アンケートを装って拡散されていました。これらを使用することで、ユーザーは金融リテラシーを向上させ、株式や仮想通貨市場に投資し、石油・天然ガスの取引を行い、さらには大企業の株式を無償で受け取ることもできるとされていますが、実際にはユーザーはアカウント登録の「申請」を送信するため、または「専門家」とやり取りするためと称して個人情報を提供するよう要求されます。

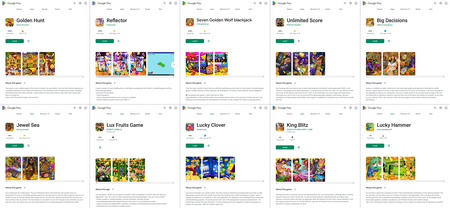

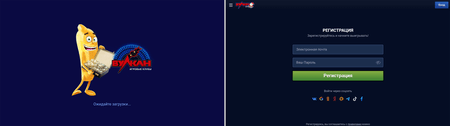

また別のAndroid.FakeAppトロイの木馬は多数のゲームに潜んでいました。

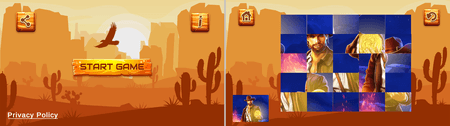

リモートサーバーから受け取った設定に応じて、これらのアプリはオンラインカジノのサイトか無害なゲームを表示させます。以下の画像はその例です。

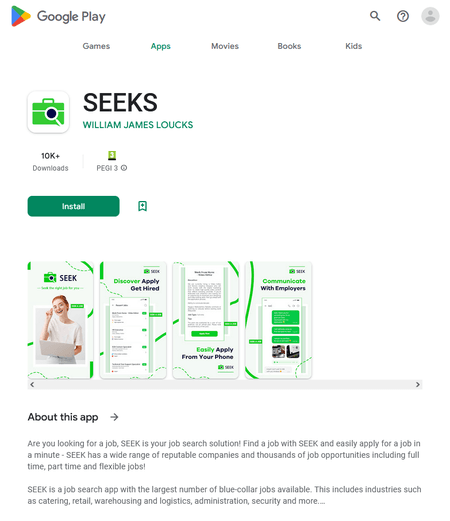

求人ソフトウェアを装って拡散される新たな偽アプリも発見されています。「SEEKS」と呼ばれるこのアプリは、詐欺師によって作られた偽の求人が掲載されたWebサイトを開いてユーザーをおびき寄せます。この偽アプリは Android.FakeApp.1133 としてDr.Webウイルスデータベースに追加されました。

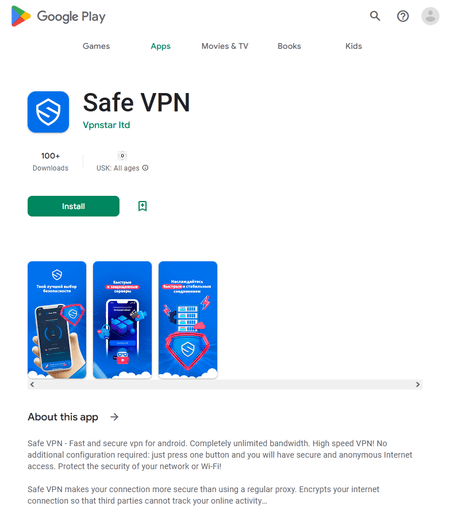

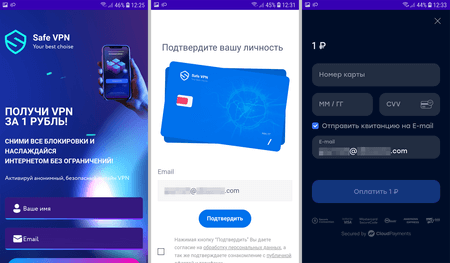

Android.FakeApp.1141 と名づけられたまた別のトロイの木馬はVPNクライアント「Safe VPN」を装っていました。これも偽のアプリです。

このアプリも起動されるとWebサイトを開きます。そのページには、たったの1ルーブルでVPNサービスにアクセスできると記載されていますが、ユーザーはそのためにアカウントを作成してクレジットカードで決済するよう求められます。実際には、ここでユーザーが購入しているのは3日間のトライアル版で、トライアル期間が過ぎたあとは1日140ルーブルが引き落とされます。この条件についてはサイト上に記載されていますが、ほとんどのユーザーが見落とすような場所にあります。

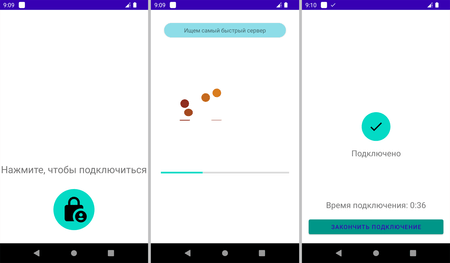

このアプリは安全なネットワークへの接続をシミュレートし、接続に成功したことをユーザーに通知します。実際にはこれは詐欺で、アプリにこの機能は備わっていません。

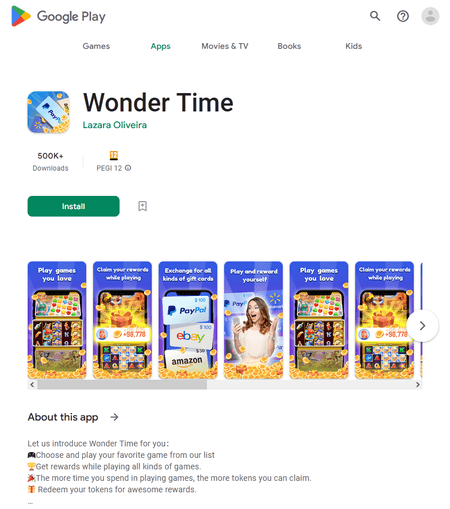

そのほか、さまざまなタスクを完了することで収益を得ることができるとうたう詐欺アプリも発見されました。そのうちの一つである「Wonder Time」は、ユーザーが別のプログラムやゲームをインストールして起動し、それらを使用することで仮想報酬(トークン)を受け取ることができるとしています。このトークンは現金化できるとされていますが、引き出すためには数百万の報酬を貯める必要があります。一方で、タスクの完了ごとに支払われるトークンはほんのわずかであるため、必要な量を貯めるには、ユーザーは割に合わない膨大な時間や労力、リソースを費やさなくてはなりません。このアプリはバージョンによって Program.FakeMoney.4、 Program.FakeMoney.5、または Program.FakeMoney.6 としてDr.Webによって検出されます。

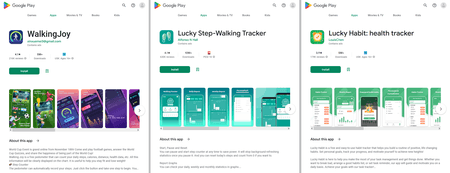

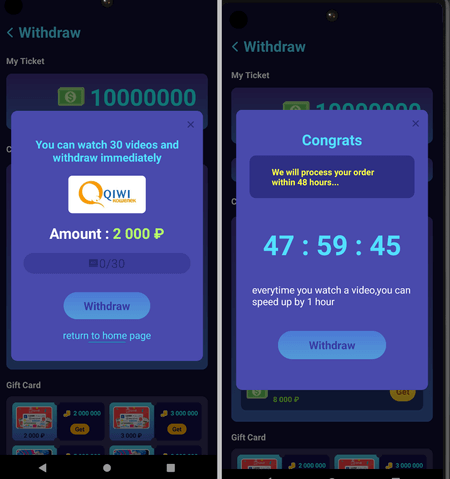

さらに、同様の仕組みを持った複数のプログラムが Program.FakeMoney.7 としてDr.Webウイルスデータベースに追加されました。それらのうち「Lucky Habit: health tracker」は健康に良い習慣を身につけるためのアプリを装って拡散され、「WalkingJoy」と「Lucky Step-Walking Tracker」(古い一部のバージョン)は歩数計アプリとして拡散されていました。ユーザーは、歩いた距離や健康的なルーティンの順守などといったさまざまな目標達成に対して仮想報酬(「チケット」または「トークン」)を受け取ります。また、広告を視聴することでも報酬が支払われます。

先のケースと同様、「稼いだ」ものを引き出すには、ユーザーは大量の報酬を貯める必要があります。ユーザーが必要な量を貯めることに成功した場合、アプリケーションはさらに何十もの広告動画を視聴するよう要求してきます。その後、引き出しプロセスを「迅速化する」ためと称して、またさらに数十の広告を見るよう要求します。これらアプリはユーザーが提示した報酬に関するデータを検証していないため、ユーザーが約束された金銭を受け取る可能性は極めて低いといえます。

「Lucky Step-Walking Tracker」の古いバージョンには報酬をさまざまなオンラインストアのギフトカードに交換する機能も備わっていました。しかしながら、その後リリースされたアップデートでは報酬を現金化する機能が削除され、該当するインターフェース要素が削除されています。その結果、ユーザーがこれまでに貯めた報酬は役に立たないただの数字と化してしまいました。「Lucky Habit: health tracker」、「WalkingJoy」、「Lucky Step-Walking Tracker」の三つのアプリはいずれも同じ[string]richox[.]net[/string] C&Cサーバーを使用しています。すなわち、これらのアプリはすべてつながっている可能性があり、「WalkingJoy」と「Lucky Step-Walking Tracker」のユーザーも同じように、いつ報酬を受け取る手段を失うことになってもおかしくありません。

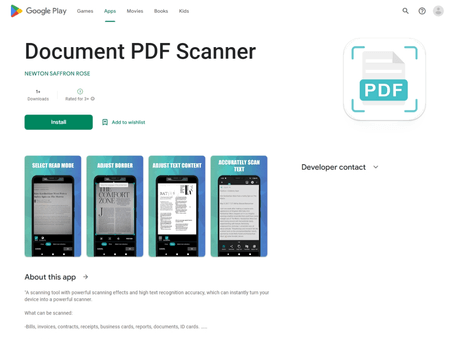

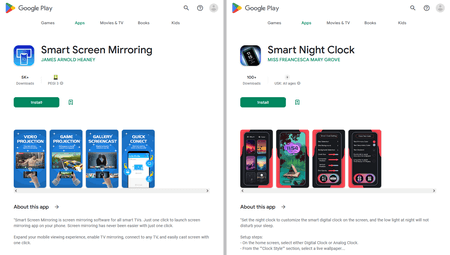

12月に発見された脅威の中には、ユーザーを有料サービスに登録する Android.Joker ファミリーに属する新たなトロイの木馬も含まれていました。これらトロイの木馬は「Document PDF Scanner」(Dr.Webによって Android.Joker.1941 として検出)、「Smart Screen Mirroring」(Dr.Webによって Android.Joker.1942 として検出)、「Smart Night Clock」(Dr.Webによって Android.Joker.1949として検出)などのアプリに潜んでいました。

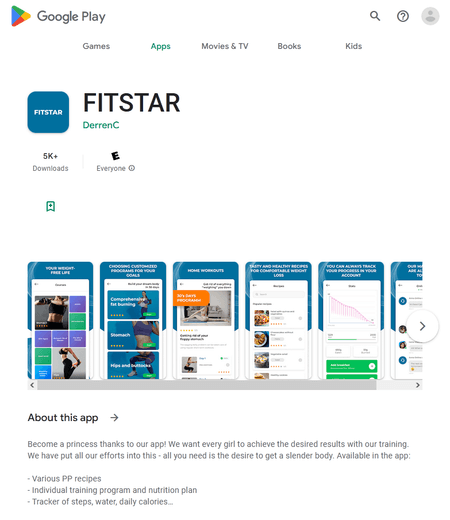

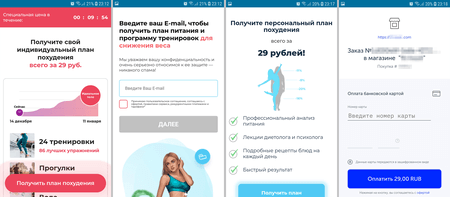

また、フィットネスアプリを装った「FITSTAR」もGoogle Playから拡散されています。

このアプリは起動されると、29ルーブルという比較的安い価格で個別の減量プランを購入できるWebサイトを開きます。実際には、表示されているこの価格はユーザーが最終的に支払う金額ではありません。ユーザーがこの価格で購入するのは1日間のトライアルアクセスのみで、トライアル期間終了後は980ルーブルで4日間自動的に延長されます。サービスへのフルアクセスには7000ルーブルもかかる場合があり、サブスクリプションがさらに自動延長される可能性も考えられます。

そのため、このアプリを不用意にインストールしてしまったAndroidユーザーは多額の損失を被る可能性があります。このアプリは Program.Subscription.1 としてDr.Webウイルスデータベースに追加されました。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Android向け Dr.Web製品をインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます