2021年2月のモバイルマルウェアレビュー

2021年3月22日

株式会社Doctor Web Pacific

2021年2月にAndroid向け Dr.Webアンチウイルス製品によって最も多く検出された脅威は、広告を表示させる悪意のあるプログラムや不要なプログラム、および任意のコードを実行しユーザーに気づかれずにさまざまなアプリをダウンロードするトロイの木馬となっています。

2月を通して、Doctor WebのウイルスアナリストによってGoogle Play上で引き続き多数の脅威が発見されています。それらの中には、 Android.FakeApp ファミリーに属する多くの詐欺アプリ、多機能なトロイの木馬 Android.Joker 、アドウェア型トロイの木馬 Android.HiddenAds 、そしてその他の危険なプログラムが含まれていました。

2月の主な傾向

- Google Play上で新たなマルウェアを発見

- 悪意のあるAndroidアプリがさまざまな詐欺スキームに積極的に使用される

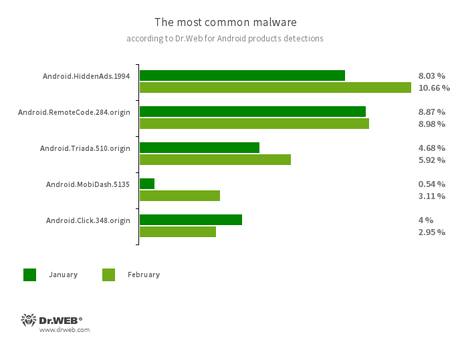

Dr.Web for Androidによる統計

- Android.HiddenAds.1994

- 広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.RemoteCode.284.origin

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.Triada.510.origin

- さまざまな悪意のある動作を実行する多機能なトロイの木馬です。このマルウェアは他のアプリのプロセスを感染させるトロイの木馬ファミリーに属します。亜種の中にはAndroidデバイスの製造過程で犯罪者によってファームウェア内に組み込まれているものもあります。さらに、保護されたシステムファイルやフォルダにアクセスするために脆弱性を悪用するものもあります。

- Android.Click.348.origin

- 自動的にWebサイトを開き、リンクや広告バナーをクリックするトロイの木馬です。ユーザーに疑いを抱かれないよう、無害なアプリを装って拡散される場合があります。

- Android.MobiDash.5135

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

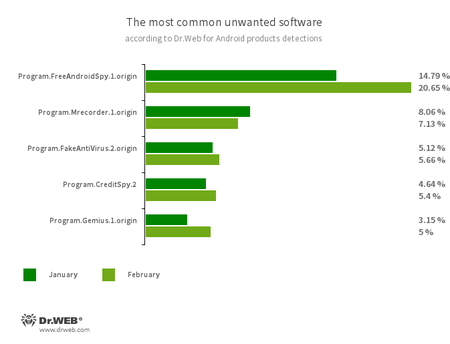

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Androidユーザーのアクティビティを監視するソフトウェアで、サイバースパイツールとして使用される可能性があります。デバイスの位置情報を追跡する、SMSやソーシャルメディアメッセージから情報を収集する、文書や写真、動画をコピーする、通話の盗聴を行うなどの動作を実行することができます。

- Program.FakeAntiVirus.2.origin

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.CreditSpy.2

- 個人情報に基づいてユーザーの信用格付けを行うよう設計されたプログラムの検出名です。SMSメッセージ、電話帳の連絡先情報、通話履歴などの情報を収集してリモートサーバーに送信します。

- Program.Gemius.1.origin

- Androidデバイスに関する情報と、ユーザーがデバイスをどのように使用しているかに関する情報を収集するアプリケーションです。技術的なデータの他に、デバイスの位置やブラウザのブックマーク、サイトの閲覧履歴、入力されたURLなどの機密情報も収集します。

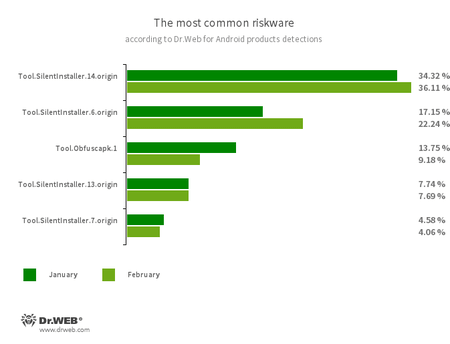

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Obfuscapk.1

- T難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリケーションのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。犯罪者は悪意のあるアプリケーションや危険なアプリケーションをアンチウイルスから保護する目的でこのツールを使用します。

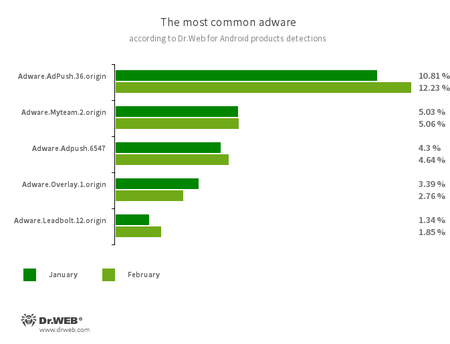

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

- Adware.LeadBolt.12.origin

Google Play上の脅威

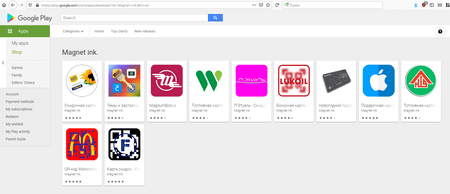

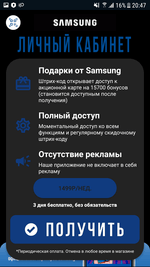

2月を通して、 Android.FakeApp ファミリーに属する悪意のあるアプリケーションの大規模な拡散が確認され、それらの多くはサイバー犯罪者によってさまざまな詐欺スキームに使用されていました。これらトロイの木馬グループの一つは割引やプロモーションカード、ボーナスカード、有名な店舗や企業からのギフトへのアクセスを提供するためのソフトウェアを装って拡散されていました。説得力を高めるため、マルウェア作成者はそれぞれ該当するブランド(家電メーカー、ガソリンスタンド、小売店)のロゴや名前を使用しています。

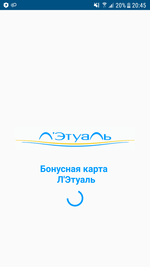

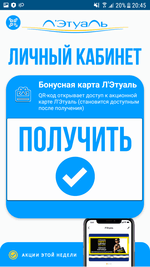

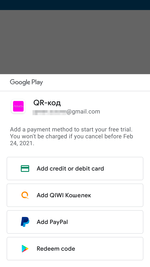

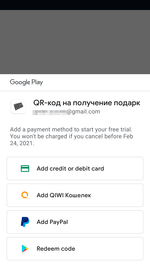

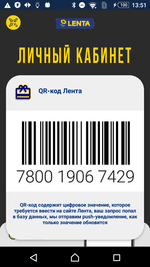

これらのアプリは起動されると、すべての機能を利用し、ボーナスを受け取るために有料のサブスクリプション(週に449~1499ルーブルから)に登録するようユーザーに持ちかけます。しかしながら、ユーザーが受け取るのは機能しないバーコードやQRコード(すべてのトロイの木馬で共通のもの)で、後で新しいコードを通知で送ると告げられます。ただし、通知を扱う機能を備えているのはほんの一部の亜種だけであり、この点だけからも疑わしい開発者であることがうかがわれます。

ユーザーがアプリ内での購入に同意した場合、3日間の無料トライアルが提供され、サブスクリプションを確定するかキャンセルするか決めることができます。この詐欺スキームでサイバー犯罪者が狙っているのは、Androidユーザーがトライアル期間のことを忘れてしまうか、すでにアプリをインストールしてしまっているか、定期的に料金が発生する高額サービスに登録してしまったことに気が付かないということです。

これらトロイの木馬の亜種は Android.FakeApp.239、 Android.FakeApp.240、 Android.FakeApp.246、 Android.FakeApp.247という名前でDr.Webウイルスデータベースに追加されています。以下の画像は、そのうちのいくつかがどのように動作するのかを示したものです。

以下は、ユーザーが高額サービスのサブスクリプションに登録した後に表示されるメッセージとコードの例です。

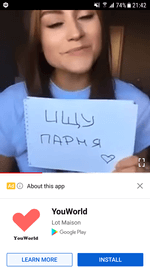

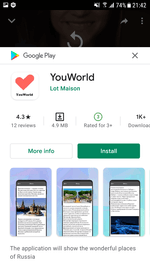

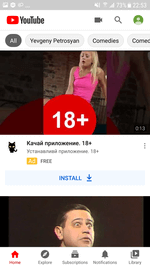

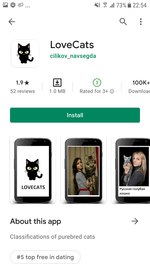

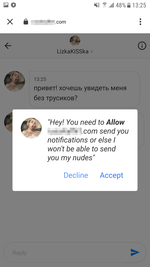

Android.FakeApp ファミリーに属する二つ目のグループは、さまざまなテーマの無害なアプリケーション(ファッション、動物、自然、星占いに関する情報を提供するソフトウェアやガイド)を装ってスキャマーによって拡散されるプログラムです。これらの実際の機能はアプリケーションが謳う機能とは異なっており、開かれるのは出会い系(スキャム)サイトや詐欺サイトのみです。これらのアプリは、YouTubeの広告ネットワークを介して、出会い系などの「成人向け」コンテンツのビデオクリップやバナーを表示する際に積極的に宣伝されていました。全体で、20を超えるこれら偽のアプリケーションがDoctor Webのスペシャリストによって発見されています。

以下の画像はGoogle Playから拡散されていた Android.FakeApp と、それらトロイの木馬につながる広告の例です。

以下の画像は、これらのアプリが開くWebサイトの例です。

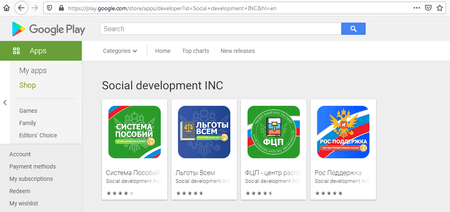

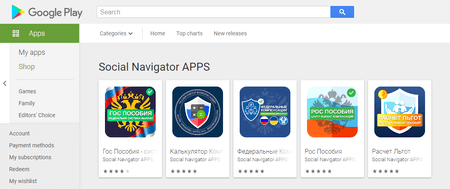

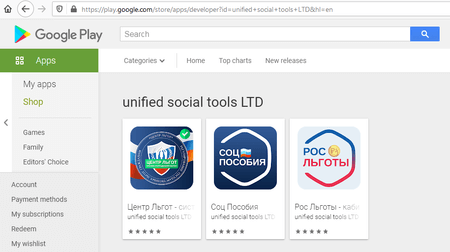

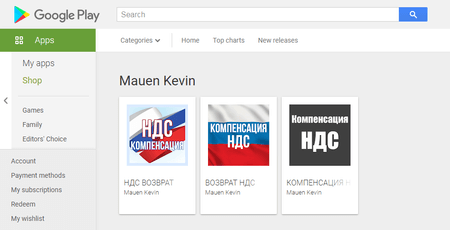

Android.FakeApp ファミリーに属する三つ目のグループは、さまざまな金銭的補償や福祉給付、給付金などに関する情報を提供するソフトウェアを装って拡散されていた詐欺トロイの木馬です。これらは良く知られたマルウェア Android.FakeApp.219 と Android.FakeApp.227 の新たな亜種です。

このファミリーに属する他の偽アプリ同様、これらもまたYouTubeで宣伝されています。

このトロイの木馬は起動されると偽のサイトを開き、ユーザーが受け取ることのできる支払いに関する情報を表示させます。ここでユーザーは個人情報を入力して手数料または税金を払うよう求められます。その後ユーザーが支払いを受け取ることはなく、個人情報とお金はスキャマーに盗まれます。

そのほか、 Android.Joker ファミリーに属する多機能なトロイの木馬が新たに複数発見され、 Android.Joker.580、 Android.Joker.585、 Android.Joker.586、 Android.Joker.592、 Android.Joker.595、 Android.Joker.598、 Android.Joker.604と名付けられました。このファミリーに属する他のマルウェアと同様、これらも画像編集ソフトやバーコードスキャナ、PDFドキュメントを作成するためのソフトウェア、メッセージングアプリ用のスタンプ集、動く壁紙などの無害なアプリを装って拡散されていました。

これらトロイの木馬の主な機能は、任意のコードをロードして実行し、ユーザーを自動的に高額なモバイルサービスに登録することです。

Android.HiddenAds ファミリーに属するアドウェア型トロイの木馬もGoogle Play上で発見され、 Android.HiddenAds.610.origin および Android.HiddenAds.2357 と名付けられました。 Android.HiddenAds.610.origin は画像集アプリを、 Android.HiddenAds.2357 は画像編集ソフトを装って拡散されていました。

起動されると、このトロイの木馬はホーム画面メニューのインストールされているアプリの一覧から自身のアイコンを隠し、広告を表示させます。 Android.HiddenAds.610.origin はFirebaseクラウドサービスを介してコマンドを受け取り、広告を含んだ通知を表示させたり、さまざまなサイト(広告を含んだサイトや疑わしい詐欺サイトなど)を開いたりすることができます。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます