2020年5月のモバイルマルウェアレビュー

2020年6月23日

株式会社Doctor Web Pacific

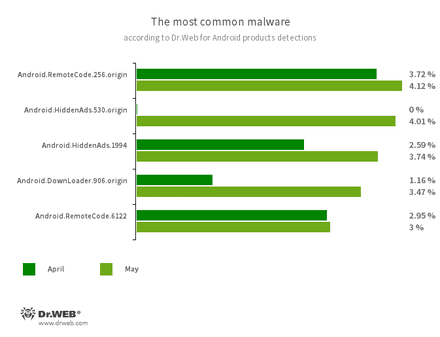

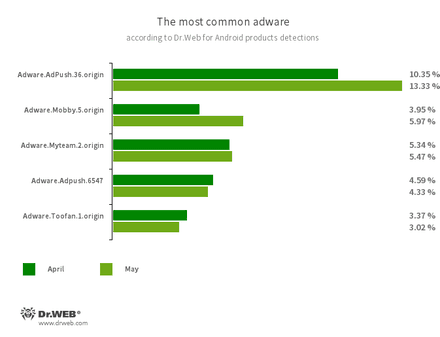

2020年5月には、4月と比較してAndroidデバイス上で検出された脅威の数に3.35%の増加が認められました。マルウェアの検出数は3.75%増加し、リスクウェアは8.77%、アドウェアは1.62%の増加となっています。一方、不要なソフトウェアの検出数は1.77%減少しています。

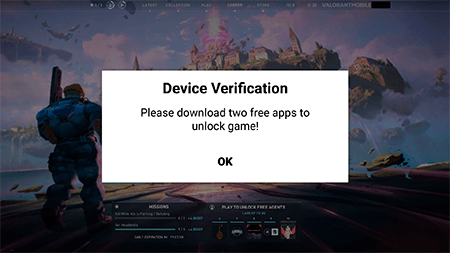

5月の終わりには、ゲーム『Valorant』のモバイル版を装って拡散されていたトロイの木馬 Android.FakeApp.176 がDoctor Webのスペシャリストによって発見されました。このトロイの木馬はサイバー犯罪者がさまざまなアフィリエイトプログラムから収益を得ることを可能にします。

Google Play上では、任意のコードを実行しユーザーを有料サービスに登録させるトロイの木馬 Android.Joker ファミリーや広告を表示するよう設計されたトロイの木馬 Android.HiddenAds ファミリーの新たな亜種が発見されました。また、不要なアドウェアモジュールを含んだアプリや、トロイの木馬 Android.Circle ファミリーの新たな亜種も発見されています。このトロイの木馬は広告を表示させ、BeanShellスクリプトを実行してさまざまなWebサイトを開き、そこでバナーやリンクをクリックします。モバイルデバイスを狙ったそのほかの脅威も5月を通じて拡散されました。

5月の主な傾向

- Androidデバイス上で検出される脅威の数がわずかに増加

- Google Play上で新たな脅威を発見

5月の脅威

5月、Doctor Webはゲーム『Valorant』の偽のモバイル版を発見し、それについて記事を公表しました。実際には、このモバイル版はトロイの木馬 Android.FakeApp.176 です。犯罪者はこれまでも数年にわたり人気のアプリを装ってこのトロイの木馬を拡散させてきました。目的はアフィリエイトプログラムを通じて違法な収益を得ることです。

ゲームにアクセスするために、ユーザーはアフィリエイトサイトでいくつかのタスクを実行するよう促されます。そのようなタスクの1つに、別のゲームをインストールして実行するというものがあります。ユーザーがタスクを完了することで犯罪者は報酬を手にし、一方でユーザーは何も受け取りません。

Dr.Web for Androidによる統計

- Android.RemoteCode.256.origin

- Android.RemoteCode.6122

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- 迷惑な広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。

- Android.DownLoader.906.origin

- 別のマルウェアや不要なソフトウェアをダウンロードするトロイの木馬です。Google Play 上の一見無害なアプリや悪意のあるWebサイトに隠されている場合があります。

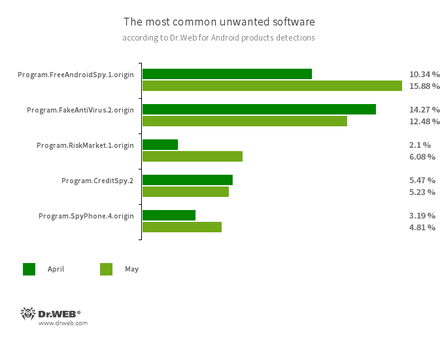

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

- Androidデバイスのユーザーを監視するプログラムで、サイバースパイ行為に使用される場合があります。これらのアプリはデバイスの位置情報を追跡したり、SMS やソーシャルメディアのメッセージに関する情報を収集したり、ドキュメントや写真・動画をコピーしたり、通話を盗聴したりすることができます。

- Program.FakeAntiVirus.2.origin

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションです。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.CreditSpy.2

- 個人情報に基づいてユーザーの信用格付けを行うよう設計されたプログラムです。SMSメッセージ、電話帳の連絡先情報、通話履歴などの情報を収集してリモートサーバーに送信します。

- Program.RiskMarket.1.origin

- トロイの木馬を含んだソフトウェアを配信するアプリケーションストアです。それらをインストールするようユーザーに勧めます。

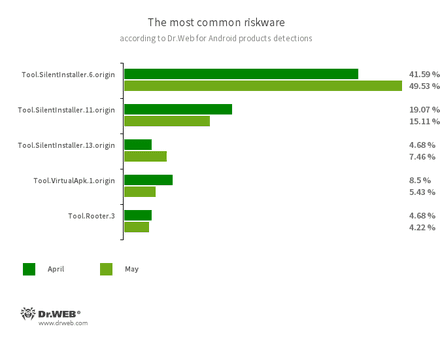

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.VirtualApk.1.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Rooter.3

- Androidデバイスのルート権限を取得するよう設計されたユーティリティです。Androidデバイスのユーザーだけでなく、サイバー犯罪者やマルウェアによっても使用される可能性があります。

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

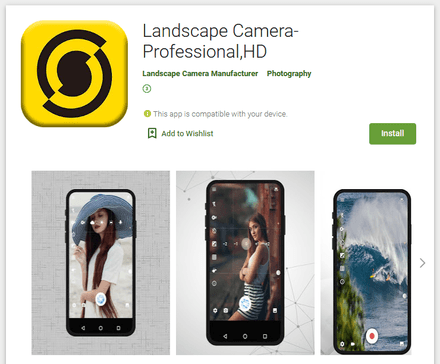

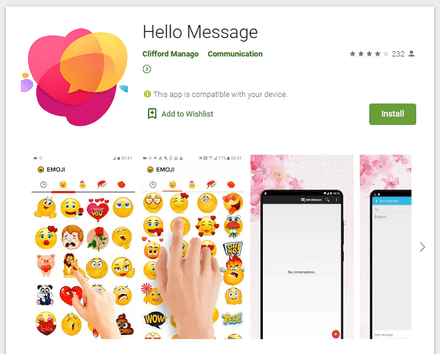

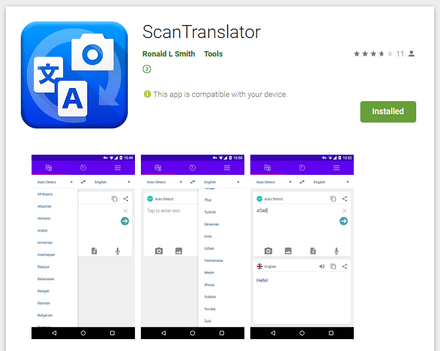

Google Play上の脅威

5月には、 Android.Joker ファミリーの新たな亜種である Android.Joker.174、 Android.Joker.182、 Android.Joker.186、 Android.Joker.138.origin、 Android.Joker.190、 Android.Joker.199 などのトロイの木馬がDoctor Webのマルウェアアナリストによって発見されました。これらトロイの木馬は文書管理アプリや画像集アプリ、カメラアプリ、システムツール、メッセンジャーなどの一見無害なソフトウェアに組み込まれていました。トロイの木馬を含んだこれらのアプリは、起動されると任意のコードを実行し、ユーザーを有料サービスに登録させることができます。

また、システムパフォーマンス最適化ツールを装って拡散されていたトロイの木馬 Android.Circle.15 も発見されています。起動されると、このトロイの木馬は広告を表示させ、さまざまなWebサイトを開いて埋め込まれたリンクやバナーをクリックします。 Android.Circle ファミリーに属する他のマルウェアと同様、 Android.Circle.15 もまたBeanShellスクリプトを実行することができます。

5月に発見された脅威のなかには、 Android.HiddenAds.2134、 Android.HiddenAds.2133、 Android.HiddenAds.2146、 Android.HiddenAds.2147、 Android.HiddenAds.2048、 Android.HiddenAds.2150 などの Android.HiddenAds ファミリーに属するトロイの木馬も含まれていました。これらトロイの木馬は、WhatsAppのステッカーコレクション、ゲーム、画像集、さまざまなチュートリアルアプリを装って拡散されていました。これらトロイの木馬の30を超える亜種が発見されており、160,000人近いユーザーがそれらをインストールしています。

起動されると、これら悪意のあるアプリはAndroidのホーム画面にあるアプリリストから自身のアイコンを隠し、広告バナーをフルスクリーンで表示させて感染したデバイスの操作を妨げます。

Adware.AdSpam.4、 Adware.AdSpam.5、 Adware.AdSpam.6 と名付けられた新たなアドウェアモジュールもまた、ゲームや画像集などの無害なアプリを装って拡散されていました。 Android.HiddenAds ファミリーと同様、これらも他のアプリの前面にバナーを表示させます。ただし、アイコンを隠すことはしないため、ユーザーは簡単に広告のソースを特定してアドウェアモジュールが組み込まれたアプリを削除することができます。

その他の脅威

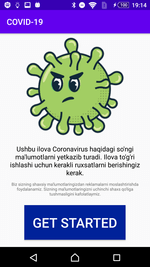

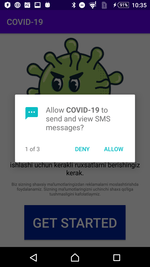

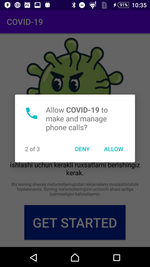

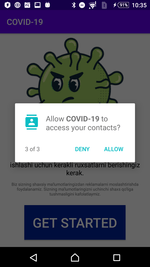

5月に拡散された脅威の中には、 SARS-CoV-2(新型コロナウイルス)のパンデミックに乗じたトロイの木馬も含まれていました。 Android.Spy.660.origin と名付けられたこのマルウェアは COVD-19 の感染者数を確認するためのツールを装って拡散されていましたが、本当の目的はサイバースパイ活動にあり、ウズベキスタンのユーザーが主な標的となりました。 Android.Spy.660.origin はユーザーのSMSや通話を傍受し、連絡先情報を盗み見ます。起動されるとシステム権限を要求し、ユーザーの疑いを招かないよう感染者数を表示させます。

バンキング型トロイの木馬による攻撃も依然として続いています。ベトナムのユーザーは公安省の偽のWebサイトを介して拡散されていた Android.Banker.388.origin の標的となり、日本では郵便や宅配便の偽のWebサイトからこれまでにも拡散されていたさまざまなバンキング型トロイの木馬ファミリーが再びユーザーを襲いました。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます