2019年のウイルスレビュー

2020年2月21日

株式会社Doctor Web Pacific

概要

2019年に最も多く拡散された脅威のうちの2つは、密かに仮想通貨をマイニングする悪意のあるトロイの木馬とスクリプトでした。また、パスワードやその他の機密情報を盗むトロイの木馬も深刻な脅威となっています。2019年を通して、 Win32.Bolik.2 などのバンキング型トロイの木馬がユーザーを脅かしました。このトロイの木馬は春の初めと夏に拡散が確認されています。 Win32.Bolik.2 はポリモーフィック型ウイルスとしての機能を持ち、他のアプリケーションを感染させることができます。そのほか、Webインジェクションを実行し、ネットワークトラフィックやキーストロークを傍受し、銀行クライアントシステムから情報を盗みます。

また、春には、人気のゲーム Counter-Strike (カウンターストライク)1.6のSteamクライアントに複数の脆弱性があり、それらが Belonard トロイの木馬によって悪用されているということがDoctor Webのエキスパートによって明らかになりました。このトロイの木馬の開発者は感染したコンピューターでボットネットを構成し、それらをプロキシサーバーとして使用していました

メールトラフィック内で検出された脅威の多くを占めていたのは、感染したコンピューター上に別のトロイの木馬をダウンロードし任意のコードを実行するトロイの木馬でした。また、メールではマイニング型トロイの木馬やスパイウェア、バンキング型トロイの木馬が拡散されました。

検出されたマルウェアの多くはWindowsユーザーを標的としたものでしたが、macOSユーザーも攻撃を免れたわけではありません。感染させたデバイス上で任意のコードをダウンロード・実行することができるバックドア Mac.BackDoor.Siggen.20 はmacOSユーザーを標的とする脅威の1つです。

Androidモバイルデバイスのユーザーも例外ではありません。アドウェア型トロイの木馬、スパイウェア、バンカー、そして別の悪意のあるアプリケーションをダウンロードし任意のコードを実行するあらゆる種類のダウンローダがユーザーを脅かしました。

2019年の主な傾向

- 仮想通貨を密かにマイニングするマイニング型トロイの木馬の拡散

- 暗号化ランサムウェアの活動が増加

- macOSを標的とする新たな脅威の出現

- Androidを標的とするマルウェアがGoogle Playから多数拡散

2019年の最も注目すべきイベント

1月、Doctor Webのウイルスアナリストは仮想通貨の価格を追跡するプログラム内にトロイの木馬が潜んでいることを発見しました。このトロイの木馬はユーティリティと一緒に拡散され、感染させたデバイス上に別のトロイの木馬をインストールします。これらのプログラムを使用することで、ハッカーがユーザーの個人データ (仮想通貨ウォレットのパスワードを含む)を盗むことが可能になります。

3月、Doctor Webは Counter-Strike(カウンターストライク)1.6のクライアントが持つゼロデイ脆弱性を悪用する Belonard トロイの木馬に関する詳細な調査結果を公表しました。システム内にインストールされると、 Belonard トロイの木馬はクライアントのファイルを置き換え、他のユーザーを感染させるためにゲームプロキシを作成します。 Belonard トロイの木馬によって作成された悪意のあるCS 1.6サーバーの数は、Steamに登録されている公式サーバー全体の39%にものぼりました。Dr.WebアンチウイルスはTrojan.Belonardのすべてのモジュールを検出することができます。そのため、Dr.Webユーザーに危害が及ぶことはありません。

5月には、macOSを標的とする新たな脅威 Mac.BackDoor.Siggen.20 がDoctor Webのウイルスアナリストによって発見されました。このマルウェアは犯罪者が被害者のデバイス上に悪意のある python コードをダウンロードして実行することを可能にします。また、このマルウェアを拡散させているWebサイトはWindowsユーザーもスパイウェア型トロイの木馬 BackDoor.Wirenet.517 (NetWire)に感染させています。 BackDoor.Wirenet.517 は被害者のコンピューターを遠隔操作するためにハッカーによって使用される、良く知られたRATトロイの木馬です。このトロイの木馬は被害者のデバイス上でカメラやマイクを使用するなど、複数の悪意のある機能を備えているうえに、有効なデジタル署名を持っています。

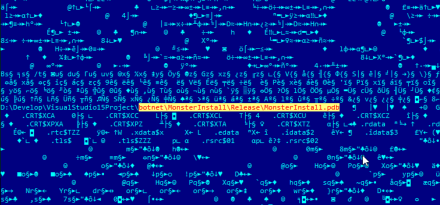

6月、Doctor Webのウイルスラボでは、Node.js トロイの木馬 Trojan.MonsterInstall の希少なサンプルについて調査を行いました。被害者のデバイス上で起動されると、 Trojan.MonsterInstall はその動作に必要なすべてのコンポーネントをダウンロード・インストールし、システムに関する情報を収集してトロイの木馬開発者のサーバーに送信します。そして応答を受け取ると、自動実行されるように自身を登録し、仮想通貨 TurtleCoin のマイニングを開始します。このトロイの木馬の開発者は自分たちの所有するサイトから提供される人気ゲームのチートを使用して Trojan.MonsterInstall を拡散していましたが、そのほかに、同じような他のサイトのファイルもトロイの木馬に感染させています。

ウイルスに関する状況

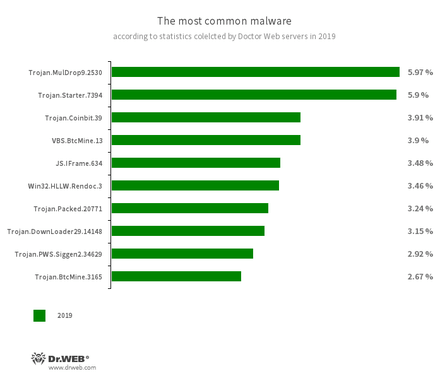

Doctor Web統計サーバーによって収集されたデータによると、2019年にはデバイス上で密かに仮想通貨をマイニングするトロイの木馬やスクリプトが最も多く検出されています。また、さまざまなマルウェアをインストールするトロイの木馬も多く拡散されました。

- Trojan.MulDrop9.2530

- 感染させたコンピューター上に別のマルウェアをインストールするよう設計されたドロッパー型トロイの木馬です。

- Trojan.Starter.7394

- 感染させたシステム内で、特定の悪意のある機能を持った実行ファイルを起動させることを主な目的としたトロイの木馬です。

- Trojan.Coinbit.39

- Trojan.BtcMine.3165

- 感染させたコンピューターのリソースを使用して密かに仮想通貨をマイニングするよう設計されたトロイの木馬です。

- VBS.BtcMine.13

- 密かに仮想通貨をマイニングする、VBS言語で書かれた悪意のあるスクリプトです。

- JS.IFrame.634

- HTMLページに埋め込まれたスクリプトです。ページを開いたユーザーは、スクリプトによって悪意のあるサイトや望ましくないサイトへとリダイレクトされます。

- Win32.HLLW.Rendoc.3

- 他の拡散経路に加えてリムーバブルメディア経由でも拡散されるネットワークワームです。

- Trojan.Packed.20771

- パッカーによって保護されたマルウェアのファミリーです。

- Trojan.DownLoader29.14148

- 別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬です。

- Trojan.PWS.Siggen2.34629

- パスワードを盗むよう設計されたトロイの木馬です。

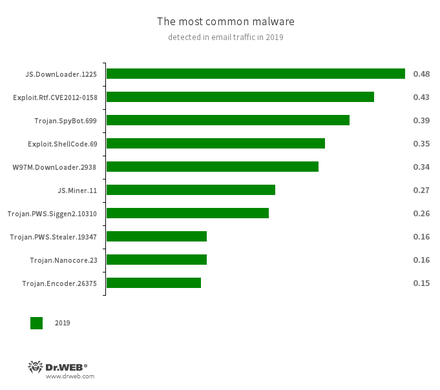

メールトラフィックでは、感染させたデバイス上に別のマルウェアをダウンロード・インストールするトロイの木馬が最も多く検出されています。そのほか、ランサムウェア、マイナー、バンキング型トロイの木馬、機密データを盗むスパイウェアもメール経由で拡散されました。

- JS.DownLoader.1225

- コンピューター上に別のマルウェアをダウンロードしてインストールするよう設計された、JavaScriptで書かれたさまざまな悪意のあるスクリプトです。

- Exploit.Rtf.CVE2012-0158

- 改変されたMicrosoft Officeドキュメントで、悪意のあるコードを実行するために脆弱性CVE2012-0158を悪用します。

- Trojan.SpyBot.699

- マルチモジュールなバンキング型トロイの木馬です。感染したデバイス上でサイバー犯罪者が様々なアプリケーションをダウンロード・起動し、コマンドを実行することを可能にします。銀行口座から金銭を盗む目的で設計されています。

- Exploit.ShellCode.69

- 感染させたコンピューター上に別のマルウェアをダウンロードするよう設計された悪意のあるプログラムのファミリーです。

- W97M.DownLoader.2938

- Officeアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬のファミリーです。感染させたシステムに別の悪意のあるプログラムをダウンロードするよう設計されています。

- JS.Miner.11

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptコードのファミリーです。

- Trojan.PWS.Siggen2.10310

- Trojan.PWS.Stealer.19347

- 認証情報を盗むトロイの木馬ファミリーです。

- Trojan.Nanocore.23

- サイバー犯罪者が感染したコンピューターを遠隔操作することを可能にするトロイの木馬です。

- Trojan.Encoder.26375

- ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。

暗号化トロイの木馬

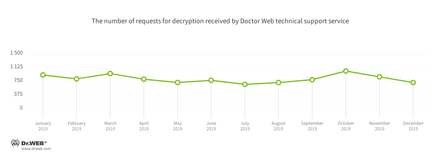

2018年と比較して、2019年には暗号化ランサムウェアに感染したユーザーからDoctor Webのテクニカルサポートに寄せられるリクエストの数に19.52%の増加が見られました。以下のグラフは2019年におけるリクエスト数の推移を表しています。

2019年に最も多く検出された暗号化ランサムウェア:

- Trojan.Encoder.858 — 20,18% requests;

- Trojan.Encoder.18000 — 5.70% requests;

- Trojan.Encoder.11464 — 5,59% requests;

- Trojan.Encoder.26996 — 5.15% requests;

- Trojan.Encoder.567 — 4,20% requests;

危険なサイトと非推奨サイト

Parental (Office) ControlとSpIDer Gateのデータベースには、非推奨サイトや潜在的に危険であると考えられるサイトのアドレスが定期的に追加されています。それらは詐欺サイトやフィッシングサイト、マルウェアを拡散するサイトのアドレスです。2019年に追加されたアドレス数は第1四半期に最も多く、第3四半期に最も少なくなっています。以下のグラフは2019年にデータベースに追加されたアドレス数の推移を表しています。

ネットワーク詐欺

4月、Doctor Webのスペシャリストは動画や音声を編集するための人気のソフトウェアであるVSDCの公式サイトが侵害されていることを発見し、ユーザーに注意を促しました。ハッカーはサイト上のダウンロードリンクを置き換え、動画編集ソフトウェアと一緒に危険なバンキング型トロイの木馬である Win32.Bolik.2 が訪問者のデバイス上にダウンロードされるようにしていました。このトロイの木馬はWebインジェクション、トラフィックの傍受、キーロギング(キーボードで行われた入力操作を記録する)を実行し、さまざまな金融機関の銀行クライアントシステムから情報を盗むよう設計されています。

その後、ハッカーはトロイの木馬 Win32.Bolik.2 を別のマルウェアであるスパイウェア Trojan.PWS.Stealer の亜種(KPOT Stealer)に変更しています。このトロイの木馬はブラウザやMicrosoftアカウント、複数のインスタントメッセンジャー、その他のソフトウェアから情報を盗みます。

8月には、ハッカーが夏の半ばごろから手法を変え、偽のWebサイトからWin32.Bolik.2を拡散し始めているということが明らかになりました。それらWebサイトの1つは有名なVPNサービスのものを模倣しており、他のサイトは企業のオフィスソフトウェアサイトを装っていました。

モバイルデバイス

2019年はモバイルデバイスのユーザーにとって忘れがたい年となりました。その原因の最たるものは、広告を表示することを主な目的としたトロイの木馬や不要なプログラムによる攻撃です。それらの多くを Android.HiddenAds ファミリーに属するトロイの木馬が占めていました。

2月だけを例にとってみても、Google Play上で Android.HiddenAds ファミリーに属する40の異なる亜種が発見され、1,000万人を超えるユーザーによってインストールされています。2019年を通して何百ものトロイの木馬 Android.HiddenAds が検出され、合計でAndroidデバイス上で検出された脅威全体の22.27%を占めていました。

これらトロイの木馬は便利なプログラムを装って拡散され、中には数百万もの閲覧者や視聴者を抱える人気のソーシャルネットワークやオンラインサービス( Instagram や YouTube など)上で宣伝されているものもありました。無害なアプリケーションであると信じたユーザーによって多くのデバイス上にトロイの木馬 Android.HiddenAds が侵入する結果となっています。

インストールされて起動されると、トロイの木馬 Android.HiddenAds はホーム画面のアプリ一覧から自身のアイコンを隠し、迷惑な広告(バナー、アニメーションや動画のウィンドウ)を表示させます。これらの広告は他のアプリケーションのウィンドウやOSインターフェースをブロックし、Androidデバイスの動作を妨げます。

春にはAndroid OSのクリティカルな脆弱性を悪用するトロイの木馬 Android.InfectionAds.1 がDoctor Webのウイルスアナリストによって発見されました。このトロイの木馬は他のソフトウェアを感染させ、ユーザーの許可なしにアプリケーションをインストールすることができます。 Android.InfectionAds.1 の主な機能は広告を表示させ、感染したアプリケーション内に表示される広告の識別子を自身の識別子に置き換えることです。その結果、広告から得られるすべての収益がアプリケーションの開発者ではなく Android.InfectionAds.1 の作成者の手に渡るようになります。

アプリケーション内に組み込まれた不要な広告モジュール(アドウェア)の作成者もまた、広告を表示させることで収益を得ています。そのようなモジュールは収益化する目的で開発者によって故意に、またはそれとは気づかずにアプリケーション内に組み込まれています。これらのアドウェアはAndroidデバイス上で検出された脅威の14.49%を占めていました。

2018年同様、2019年も別のトロイの木馬やアプリケーションをダウンロードし任意のコードを実行することのできるダウンローダ型トロイの木馬やマルウェアがユーザーを脅かしました。そのような脅威の例として Android.DownLoader、 Android.Triada、 Android.RemoteCode ファミリーに属するトロイの木馬が挙げられます。これらトロイの木馬は2019年にAndroidデバイス上で最も多く検出された脅威の1つとなっています。

2019年には、自動的にリンクを辿って広告を含んだWebページを開き、ユーザーを有料サービスに登録させる新たなクリッカー型トロイの木馬が多数発見されました。その中には Android.Click.312.origin、 Android.Click.322.origin、 Android.Click.323.origin、 Android.Click.324.originが含まれていました。これらトロイの木馬と、そのほか同様のトロイの木馬は、画像エディターやデスクトップ壁紙、ゲームなどの便利なアプリケーションを装って拡散されています。

バンキング型トロイの木馬は2019年にも深刻な脅威となり、世界中でAndroidデバイスユーザーが攻撃を受けました。8月と10月にはブラジルの金融機関利用者を標的とした危険なトロイの木馬 Android.BankBot.495.origin の新たな亜種がDoctor Webのウイルスアナリストによって発見されています。このトロイの木馬は、障害のある人をサポートするためのAndroidのアクセシビリティサービスを悪用して機密情報を盗み、被害者の銀行口座にアクセスします。

Android.ZBot ファミリーに属するトロイの木馬 Flexnet による攻撃も続きました。今日の基準に照らし合わせてみると Flexnet の持つ機能はごく控えめなものにうつりますが、それらはユーザーから金銭を盗むのには十分な機能です。このバンキング型トロイの木馬を用いて、サイバー犯罪者は被害者のお金を使ってカードや携帯電話、そのほかさまざまなサービスへの支払いを行っていました。

2019年にはサイバースパイ活動や機密データの漏洩も引き続き重大な問題となっています。6月、 PWNDROID1 としても知られる危険なバックドア Android.Backdoor.736.origin がGoogle Play上で発見されました。その後11月にはその新たな亜種が登場しています。このトロイの木馬は、サイバー犯罪者が感染したAndroidデバイスを遠隔操作してさまざまな動作(SMSメッセージを傍受する、通話やデバイスの位置を監視する、周囲の音声を盗聴する、ユーザーのファイルをサーバーに送信する、他のプログラムをダウンロード・インストールする)を実行することを可能にします。

また、2019年にはユーザーを監視する新たなソフトウェアが登場しています。それらは多くの場合、子どもや家族の安全を確認するため、または従業員を監視するためのアプリケーションとして提供されています。危害を加えるものではありませんが、一方で違法な目的で使用される危険性をはらんだものとなっています。

スキャマーもまたAndroidデバイスのユーザーを脅かしました。偽のアンケートサイトを開く Android.FakeApp ファミリーに属するトロイの木馬が再び広く使用されるようになっています。それらのサイトでは、アンケートに回答することで報酬を得ることができるとユーザーを誘います。報酬を受け取るためにユーザーはまず先に手数料を支払うか、または身元を証明するために一定の金額をスキャマーの口座に送金しなくてはなりません。その後ユーザーがお金を受け取ることはありません。

今後の傾向と予測

2018年にユーザーは情報セキュリティを脅かす多くの脅威に直面し、そのうちの主なものが金銭の損失をもたらすものとサイバースパイ活動でした。同年末にDoctor Webでは、2019年もその傾向が続くものと予想を立てていましたが、それは見事に的中する結果となりました。

2020年もサイバー犯罪者は違法な収益を得るために引き続きマルウェアを使用し続けるでしょう。マイニング型トロイの木馬やバンキング型トロイの木馬、アドウェア型トロイの木馬、そしてユーザーの機密情報を収集するスパイウェアの増加が予想されます。また、新たな詐欺スキームやフィッシングキャンペーン、スパムメールが登場する可能性が高いと考えられます。

標的となるのはWindowsユーザーだけではありません。 macOS、 Android、 LinuxなどのOSを搭載したデバイスのユーザーにもまた、引き続きウイルス作成者やオンラインスキャマーによる攻撃の矛先が向けられるでしょう。マルウェアの進化とサイバー犯罪者の悪知恵はとどまるところを知りません。情報セキュリティのルールを遵守し、信頼性の高いアンチウイルスを使用することが重要です。