2017年10月のウイルスレビュー

2017年10月27日

株式会社Doctor Web Pacific

2017年10月は、 Trojan.BadRabbit と名付けられた新たな暗号化ワームの出現によって、情報セキュリティスペシャリストのみでなく、すべてのインターネットユーザーにとって忘れられない月となるでしょう。このトロイの木馬の拡散は10月24日に始まり、主にロシアとウクライナのコンピューターが攻撃を受けました。

また、10月にはPythonで書かれたバックドアについて、Doctor Webのウイルスアナリストによる調査が行われました。この悪意のあるプログラムはポピュラーなブラウザから情報を盗み、キーストロークを記録し、感染したコンピューター上に様々なファイルをダウンロードして保存し、そしてその他の悪意のある機能を多数実行します。

そのほか、スペシャリストは様々な「スマート」デバイスを感染させるLinux向けトロイの木馬の新たなバージョンについても調査を行いました。

10月の主な傾向

- 新たな暗号化ワームBadRabbitの拡散

- Pythonで書かれた新たなバックドアの登場

- IoTを標的とする新たなLinux向けトロイの木馬を検出

10月の脅威

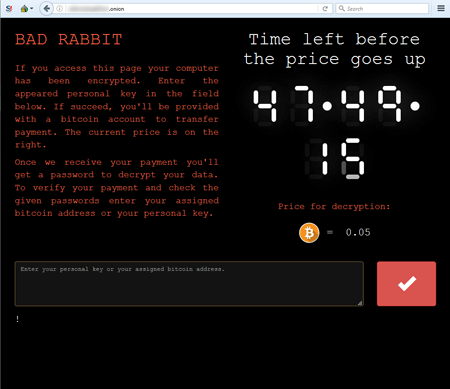

これまでのものと同様、 Trojan.BadRabbit もまた、ユーザーの介入なしに自動的に拡散されるワームです。このワームは複数のコンポーネントで構成されています。ドロッパー、デコード機能も備えたエンコーダー、そして暗号化ワーム自体です。BadRabbit のコードの一部は、 NotPetya としても知られる Trojan.Encoder.12544 から引き継がれています。起動されると、このエンコーダーは C:\Windows\cscc.dat ファイルの存在を確認し、ファイルが見つかった場合は自身の動作を停止します(C:\Windowsフォルダ内での cscc.dat の作成が、トロイの木馬の起動による有害な影響を妨げることができるように)。

一部のリサーチャーによると、Trojan.BadRabitのソースは悪意のあるJavaScriptと一緒にHTMLコードが挿入されている感染した複数のWebサイトであるということです。エンコーダーは次の拡張子を持つファイルを暗号化します:

.3ds、 .7z、 .accdb、 .ai、 .asm、 .asp、 .aspx、 .avhd、 .back、 .bak、 .bmp、 .brw、 .c、 .cab、 .cc、 .cer、 .cfg、 .conf、 .cpp、 .crt、 .cs、 .ctl、 .cxx、 .dbf、 .der、 .dib、 .disk、 .djvu、 .doc、 .docx、 .dwg、 .eml、 .fdb、 .gz、 .h、 .hdd、 .hpp、 .hxx、 .iso、 .java、 .jfif、 .jpe、 .jpeg、 .jpg、 .js、 .kdbx、 .key、 .mail、 .mdb、 .msg、 .nrg、 .odc、 .odf、 .odg、 .odi、 .odm、 .odp、 .ods、 .odt、 .ora、 .ost、 .ova、 .ovf、 .p12、 .p7b、 .p7c、 .pdf、 .pem、 .pfx、 .php、 .pmf、 .png、 .ppt、 .pptx、 .ps1、 .pst、 .pvi、 .py、 .pyc、 .pyw、 .qcow、 .qcow2、 .rar、 .rb、 .rtf、 .scm、 .sln、 .sql、 .tar、 .tib、 .tif、 .tiff、 .vb、 .vbox、 .vbs、 .vcb、 .vdi、 .vfd、 .vhd、 .vhdx、 .vmc、 .vmdk、 .vmsd、 .vmtm、 .vmx、 .vsdx、 .vsv、 .work、 .xls、 .xlsx、 .xml、 .xvd、 .zip

データが暗号化されると、感染したコンピューターにはBitcoinでの身代金の支払いを要求するメッセージが表示されます。TOR上のサイバー犯罪者のサイトには、被害者は48時間以内に身代金を支払うよう記載されています。この時間を過ぎると要求される金額が上がります。

Trojan.BadRabbit についての調査は引き続き現在も行われています。Dr.Web Anti-virusはこの悪意のあるプログラムを検出・削除することができます。また、調査の結果、このトロイの木馬はシステム上にDr.WebとMcAfeeのアンチウイルスが存在するかどうかを確認するということが明らかになっています。Dr.Web製品が存在していた場合、 Trojan.BadRabbit はユーザーモードでの暗号化手順をスキップしますが、システムの再起動後にディスクの完全な暗号化を試みます。しかしながら、この動作はDr.Web Anti-virusによってブロックされます。したがって、Dr.Web Anti-virus 9.1以降およびDr.Web KATANAのユーザーは、予防的保護を無効にしていない限り、またはその設定を変更していない限り、 Trojan.BadRabbit の動作による被害を受けることはありません。

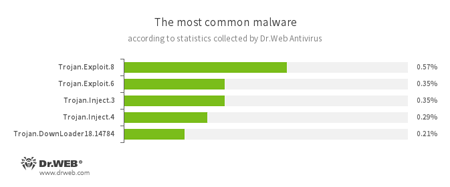

Dr.Web Anti-virusによる統計

- Trojan.Exploit

- ヒューリスティックによって検出された、正規のアプリケーションを侵害するために様々な脆弱性を悪用するエクスプロイトです。

- Trojan.Inject

- 他のプログラムのプロセス内に悪意のあるコードを挿入する、悪意のあるプログラムのファミリーです。

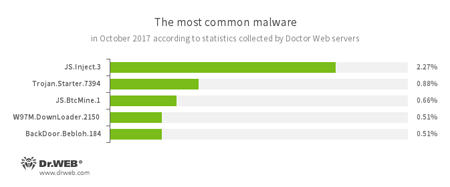

Doctor Web統計サーバーによる統計

- JS.Inject.3

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ウェブページのHTMLコードに悪意のあるスクリプトを挿入します。

- Trojan.Starter.7394

- 感染させたシステム内で、特定の悪意のある機能を持った実行ファイルを起動させることを主な目的としたトロイの木馬です。

- JS.BtcMine.1

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptです。

- W97M.DownLoader

- オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬ファミリーです。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。

- BackDoor.Bebloh.184

- バンキング型トロイの木馬ファミリーに属する悪意のあるプログラムです。ブラウザウィンドウ内のフォームを介して、または銀行のWebページ内に悪意のあるコードを埋め込むことで、ユーザーによって入力された機密情報を盗み取りサイバー犯罪者に提供する機能を備えていることから、オンラインバンキングサービス(RBS)を利用するユーザーにとって深刻な脅威となります。

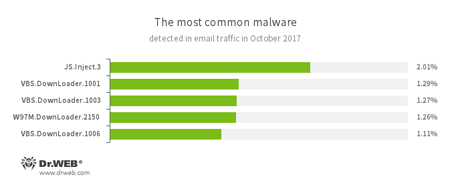

メールトラフィック内で検出された脅威の統計

- JS.Inject.3

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ウェブページのHTMLコードに悪意のあるスクリプトを挿入します。

- VBS.DownLoader

- 悪意のあるJavaScriptのファミリーです。コンピューター上に悪意のあるソフトウェアをダウンロード・インストールします。

- W97M.DownLoader

- オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬ファミリーです。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。

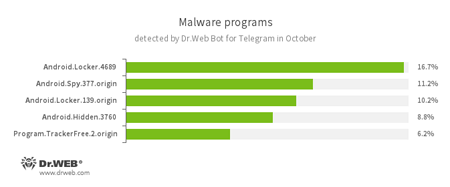

Dr.Web Bot for Telegramによって収集された統計

- Android.Locker

- Androidを標的とするランサムウェア型トロイの木馬のファミリーです。これらトロイの木馬の様々な亜種はデバイスをロックし、ユーザーが違法行為を犯したとする警告を表示させます。ユーザーはデバイスのロックを解除するために身代金を支払うよう要求されます。

- Android.Spy.337.origin

- ユーザーのパスワードなど個人情報を盗むAndroid向けトロイの木馬です。

- Android.Hidden

- 感染させたデバイスのアプリケーションリスト内で自身のショートカットを隠す機能を備えたAndroid向けトロイの木馬です。

- Program.TrackerFree.2.origin

- Mobile Tracker Freeと呼ばれる、子どもを追跡するアプリケーションです。

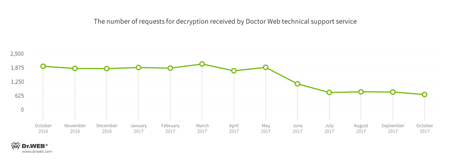

暗号化ランサムウェア

2017年10月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.3953 — リクエストの17.26%

- Trojan.Encoder.858 — リクエストの16.67%

- Trojan.Encoder.13671 — リクエストの5.51%

- Trojan.Encoder.2667 — リクエストの4.02%

- Trojan.Encoder.567 — リクエストの2.38%

- Trojan.Encoder.3976 — リクエストの2.23%

Dr.Web Security Space for Windowsは暗号化ランサムウェアから保護します

危険なWEBサイト

2017年10月に非推奨サイトとしてDr.Webデータベースに追加されたURLの数は256,429件となっています。

| 2017年9月 | 2017年10月 | 推移 |

|---|---|---|

| + 298,324 | + 256,429 | -14.0% |

LINUXを標的とするマルウェア

10月、Linux搭載「スマート」デバイスを感染させるトロイの木馬について、Doctor Webウイルスアナリストによる調査が行われました。 Linux.IotReapper と名付けられたこの悪意のあるプログラムは、良く知られた Linux.Mirai のまた別の亜種です。 Linux.IotReapper はデバイスをハッキングするためにブルートフォース攻撃によってログインとパスワードを割り出すのではなく、エクスプロイトを起動させ、その結果を確認します。続けて、C&Cサーバーからのコマンドを待ちます。 Linux.IotReapper は感染させたデバイス上に様々なアプリケーションをダウンロードし、それらを実行します。また、2つのモジュール―Luaインタプリタと、8888番ポート上で動作し様々なコマンドを実行することもできるサーバー―を含んでいます。Dr.Web for Linuxは Linux.IotReapper を検出することができます。

その他の情報セキュリティイベント

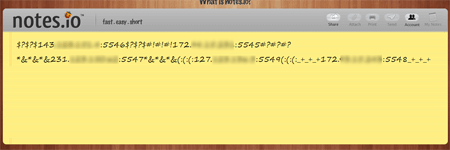

10月の中旬、 Python.BackDoor.33 のシグネチャがDr.Webウイルスデータベースに追加されました。このトロイの木馬はPythonで書かれたバックドアです。この悪意のあるプログラムは自動的に拡散されます。 Python.BackDoor.33 がインストールされた後にコンピューターが再起動されると、このトロイの木馬はCからZまでの名前を持つすべてのドライブを感染させようとします。次に、トロイの木馬はpastebin.com、docs.google.com、notes.ioなどの複数のインターネットサーバーに対してリクエストを送信することで、IPアドレスとコントロールサーバーの使用可能なポートを検出しようと試みます。受信する値は以下のようになります:

特定の条件下で、Pythonで書かれたスクリプトをC&Cサーバーからダウンロードし、感染したコンピューター上で実行します。このスクリプトはパスワードを盗み(スティーラー)、キー入力を記録し(キーロガー)、リモートでコマンドを実行する(バックドア)機能を備えています。このスクリプトは感染したコンピューター上で以下の操作を実行することを可能にします:

- Chrome、Opera、Yandex、Amigo、Torch、Sparkなどのブラウザから情報を盗む

- キー入力を記録し、スクリーンショットを作成する

- Pythonで書かれた追加のモジュールをロードし、それらを実行する

- ファイルをダウンロードし、感染したデバイスのメディア内に保存する

- 指定されたフォルダのコンテンツを受け取る

- フォルダ間を走査する

- システムに関する情報を要求する

Python.BackDoor.33 に関する詳細については、こちらの記事をご覧ください。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

10月には、Dr.Web によって Android.Banker.184.origin として検出される、Android向けの危険なランサムウェア型トロイの木馬の拡散についてメディアで報道されました。この悪意のあるプログラムは2017年8月よりDoctor Webセキュリティリサーチャーに存在を知られており、感染させたAndroidスマートフォンやタブレットの画面ロックのPINコードを変更し、ファイルを暗号化して、デバイスを元通り操作できるようにするために身代金を要求します。そのほか、10月にはGoogle Play上で Android.SockBot.5 が検出されています。このトロイの木馬は、感染させたモバイルデバイスをサイバー犯罪者がプロキシサーバーとして使用することを可能にします。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- デバイスの画面ロックのPINコードを変更し、ファイルを暗号化する向けAndroidトロイの木馬についての情報がメディアで報道される

- Androidデバイスをプロキシサーバーとして動作させるランサムウェア型トロイの木馬がGoogle Play上に登場

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。

[% END %]