2017年9月のウイルスレビュー

2017年9月29日

株式会社Doctor Web Pacific

9月、仮想通貨を違法にマイニングする目的でユーザーのブラウザがサイバー犯罪者によって悪用されているという内容が、多くのメディアによって報告されました。サイバー犯罪者の間で最も人気の高い仮想通貨はMonero(XMR)です。

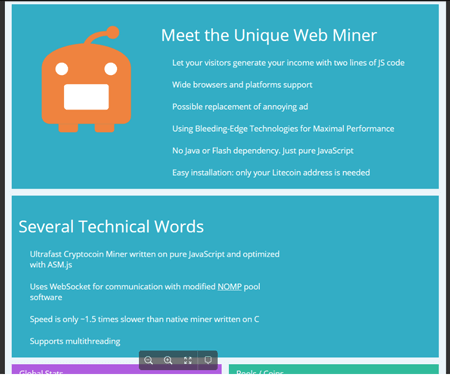

JavaScriptで書かれたこのマイナーは、 Tool.BtcMine.1046 としてDr.Webウイルスデータベースに追加されました。ユーザーが特定のWebサイトを訪問すると、Webページのコード内に組み込まれたJavaScriptが仮想通貨のマイニングを開始します。ユーザーからの報告によると、その瞬間にCPU使用率が100%になり、ブラウザウィンドウを閉じると正常な数値に戻ったということです。これがWebサイトがハッキングされた結果であるのか、それともサイトの所有者が故意にマイナーを埋め込んだものであるのかは明らかになっていません。Dr.Web Anti-virusは、そのようなスクリプトを含んだWebサイトをユーザーが開こうとした場合に、潜在的に危険なコンテンツが検出されたとして警告を表示させるようになっています。

その後間もなくして、 Tool.BtcMine.1048 と名付けられた同様のマイナーがウイルスデータベースに追加されました。このマイナーもまた、JavaScriptで書かれています。広告によって収益を得る方法の代わりになるものとして設計されているようですが、Webサイト訪問者からの明確な同意なしに使用されています。つまり、このテクノロジーは合法的にも犯罪的にも適用することが可能です。このようなコードはWebサイト所有者によってサイトのコード内に埋め込まれるだけでなく、悪徳な広告主によって、またはハッキングの結果として埋め込まれる可能性があります。また、ユーザーによってブラウザ上にインストールされたプラグインに、仮想通貨をマイニングする機能が実装されている可能性もあります。

そのほか9月には、プロトコルスタックに存在する脆弱性が発見され、IoTを利用してスパムの拡散が行われているということが明らかになりました。

9月の主な傾向

- JavaScriptで書かれたマイニングプログラム

- IoTを利用してスパムを配信するサイバー犯罪者

- Bluetoothプロトコルスタックに危険な脆弱性

9月の脅威

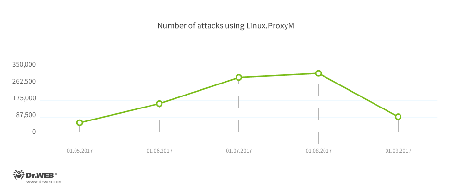

感染させたLinuxデバイス上でSOCKSプロキシサーバーを起動させる悪意のあるプログラム Linux.ProxyM について、Doctor Webではすでに記事を掲載しています。このトロイの木馬には、x86、 MIPS、 MIPSEL、 PowerPC、 ARM、 Superh、 Motorola 68000、 SPARCアーキテクチャのデバイスを対象とするビルドが存在します。言い換えれば、 Linux.ProxyM はルーターやセットトップボックスなど、多くの「スマート」デバイス上で動作することが可能です。感染したデバイスは、アダルトサイトの広告を含んだスパムの配信に使用されているということがDoctor Webのウイルスアナリストによって明らかになりました。 Linux.ProxyM に感染したデバイスからは1日に平均して約400通のメールが送信されています。以下のグラフはボットネットのアクティビティを表しています:

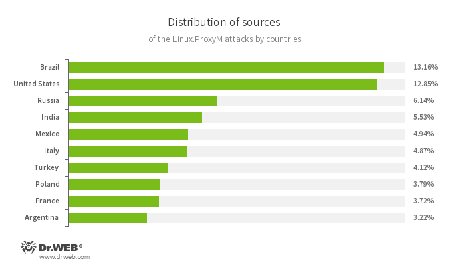

Linux.ProxyM に感染し、攻撃に使用されたデバイスの多くはブラジルのものでした。その後に米国、ロシアが続いています。

Linux.ProxyM に関する詳細についてはこちらの記事をご覧ください。

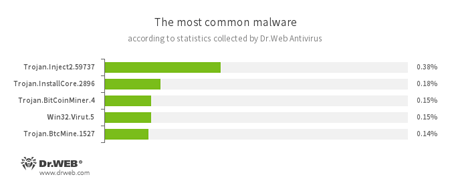

Dr.Web Anti-virusによる統計

- Trojan.Inject

- 他のプログラムのプロセス内に悪意のあるコードを挿入する、悪意のあるプログラムのファミリーです。

- Trojan.InstallCore

- 悪意のある不要なアプリケーションをインストールするトロイの木馬ファミリーです。

- Trojan.BitCoinMiner.4

- 電子通貨BitCoinを密かにマイニングするよう設計されたトロイの木馬ファミリーです。

- Win32.Virut.5

- 実行ファイルを感染させ、感染させたコンピューターをリモートで操る機能を備えた複雑なポリモーフィック型ウイルスです。

- Trojan.BtcMine

- 感染させたコンピューターのリソースを密かに使用し、Bitcoinなどの暗号通貨を生成するよう設計されたトロイの木馬のファミリーです。

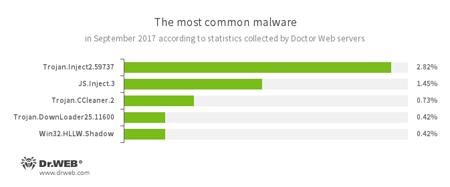

Doctor Web統計サーバーによる統計

- Trojan.Inject

- 他のプログラムのプロセス内に悪意のあるコードを挿入する、悪意のあるプログラムのファミリーです。

- JS.Inject.3

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ウェブページのHTMLコードに悪意のあるスクリプトを挿入します。

- Trojan.CCleaner.2

- Microsoft Windowsシステムを最適化するためのアプリケーションCCleaner内で検出された悪意のあるプログラムです。

- Trojan.DownLoader

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

- Win32.HLLW.Shadow

- リムーバブルメディアやネットワークドライブ経由で自身を複製するワームです。また、標準的なSMBプロトコルを使用してネットワーク経由で拡散されます。C&Cサーバーから実行ファイルをダウンロードし、実行するよう設計されています。

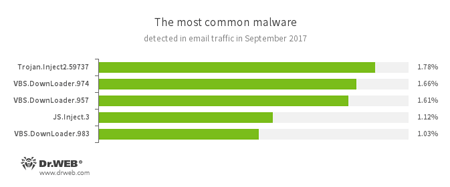

メールトラフィック内で検出された脅威の統計

- Trojan.Inject

- 他のプログラムのプロセス内に悪意のあるコードを挿入する、悪意のあるプログラムのファミリーです。

- VBS.DownLoader

- 悪意のあるJavaScriptのファミリーです。コンピューター上に悪意のあるソフトウェアをダウンロード・インストールします。

- JS.Inject.3

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ウェブページのHTMLコードに悪意のあるスクリプトを挿入します。

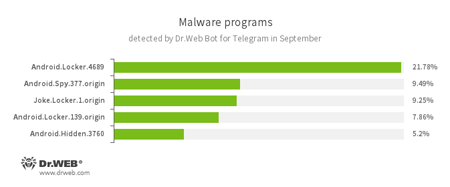

Dr.Web Bot for Telegramによって収集された統計

- Android.Locker

- Androidを標的とするランサムウェア型トロイの木馬のファミリーです。これらトロイの木馬の様々な亜種はデバイスをロックし、ユーザーが違法行為を犯したとする警告を表示させます。ユーザーはデバイスのロックを解除するために身代金を支払うよう要求されます。

- Android.Spy.337.origin

- ユーザーのパスワードなど個人情報を盗むAndroid向けトロイの木馬です。

- Joke.Locker.1.origin

- Androidデバイスのホーム画面をロックし、Microsoft WindowsのBSOD(Blue Screen of Death:ブルースクリーン)エラーを表示させるジョークプログラムです。

- Android.Hidden

- 感染させたデバイスのアプリケーションリスト内で自身のショートカットを隠す機能を備えたAndroid向けトロイの木馬です。

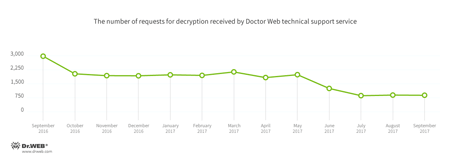

暗号化ランサムウェア

2017年9月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの23.49%

- Trojan.Encoder.13671 — リクエストの5.33%

- Trojan.Encoder.11464 — リクエストの3.89%

- Trojan.Encoder.761 — リクエストの2.74%

- Trojan.Encoder.5342 — リクエストの2.02%

- Trojan.Encoder.567 — リクエストの2.00%

Dr.Web Security Space for Windowsは暗号化ランサムウェアから保護します

危険なWEBサイト

2017年9月に非推奨サイトとしてDr.Webデータベースに追加されたURLの数は275,399件となっています。

| 2017年8月 | 2017年9月 | 推移 |

|---|---|---|

| + 275,399 | + 298,324 | +8.32% |

モバイルデバイスを脅かす悪意のある、または望まないプログラム

9月、BluetoothプロトコルスタックにBlueBorneと呼ばれる危険な一連の脆弱性が存在することが明らかになりました。Androidスマートフォンやタブレットを含む様々なデバイスが影響を受けています。これらの脆弱性は、サイバー犯罪者がデバイスを乗っ取り、任意のコードを実行したり、機密情報を密かに盗んだりすることを可能にします。また、9月にはクレジットカード情報を盗むよう設計されたトロイの木馬 Android.BankBot.234.origin がGoogle Play上に侵入しました。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- Bluetoothプロトコルスタックに存在する脆弱性に関する詳細が明らかになる

- Google Play上でバンキング型トロイの木馬を発見

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。

[% END %]