2016年のモバイルマルウェア

2017年1月27日

株式会社Doctor Web Pacific

2016年もこれまで同様、マルウェアによるAndroidユーザーに対する攻撃が続きました。1年を通してバンキング型トロイの木馬の拡散が続き、そのうちの1つは世界中で約40,000台のスマートフォンとタブレットを感染させています。Androidデバイス数十機種のファームウェア内にプリインストールされた新たなマルウェアプログラムも発見され、動作中の他のプロセス内に自身のコードを挿入しシステムライブラリを感染させる機能を備えたAndroid向けトロイの木馬が出現しました。さらに、新たな悪意のあるアプリケーションが多数、Google Play上に侵入したほか、しつこく広告を表示させ、デバイス上でルート権限の取得を試み、ソフトウェアを密かにインストールするトロイの木馬が拡散されました。

2016年の主な傾向

- 別のソフトウェアを密かにダウンロード・インストールする悪意のある望まないアドウェアプログラムの増加

- プロセスおよびシステムライブラリを感染させる新たなAndroid向けトロイの木馬が出現

- プリインストールされたトロイの木馬を新たに検出

- Android向けバンキング型トロイの木馬が増加し、世界各国で銀行利用者に対する攻撃が活発化

- Google Play上で新たなトロイの木馬を発見

- iOSを標的とする新たな悪意のある望まないアプリケーションを発見

モバイルマルウェアの状況

Androidは依然として世界で最も人気のあるモバイルOSであり、多くのモバイルデバイスに搭載されています。Androidスマートフォンやタブレットのユーザーは、2016年も引き続きサイバー犯罪者による攻撃の主な対象となっています。Androidデバイスを感染させるために使用される悪意のある望まないプログラムの多くは、サイバー犯罪者が違法に収益を得ることを目的としていますが、かつて主流であったSMSを送信するトロイの木馬の数は減少を続け、他の手法を用いて収益を獲得するマルウェアが多く使用されるようになっています。この傾向は2015年に既に確認されているものです。

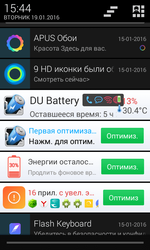

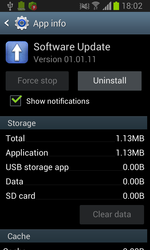

2016年には、しつこく広告を表示させるトロイの木馬が広く拡散されています。これらトロイの木馬は動作中のアプリケーション前面にバナーを表示させ、通知パネル内にメッセージを置き、OSのホーム画面上にショートカットを作成し、トロイの木馬によって予め指定されたWebページまたはGoogle Playストアページを開きます。

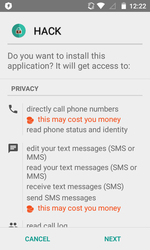

サイバー犯罪者の間で人気のある、収益を得るためのまた別の方法は、トロイの木馬を使用してユーザーの許可なしにソフトウェアをダウンロード・インストールするというものです。インストールに成功するごとに犯罪者に報酬が支払われます。これらトロイの木馬の多くは、ユーザーに気付かれることなく動作するために、デバイス上でルート権限を取得して自身をシステムディレクトリ内にコピーしようと試みます。他のソフトウェアを密かにインストールする機能を備えたこのようなトロイの木馬の中には、サイバー犯罪者によって様々なモバイルデバイス機種のメーカーのファームウェア内にプリインストールされているものもあります。2016年2月には、システムアプリケーションのプロセスを感染させた後に権限を昇格させ、デバイス上に密かにソフトウェアをインストールするトロイの木馬も登場しました。その後12月には、システムプロセスのみでなく、システムライブラリをも感染させる機能を備えた新たなバージョンがDoctor Webのウイルスアナリストによって発見されています。

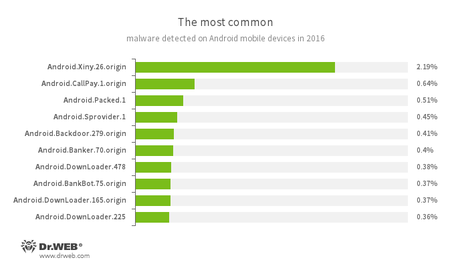

Android向け Dr.Webアンチウイルスによって検出された脅威の統計によると、2016年にAndroidスマートフォンまたはタブレット上で最も多く検出されたトロイの木馬は Android.Xiny.26.origin となっています。このトロイの木馬は、エクスプロイトを使用して感染したデバイス上でルート権限を取得し、ユーザーの許可なしにソフトウェアをダウンロード・インストールするほか、迷惑な広告を表示させます。続けて多く検出されたトロイの木馬は、Androidデバイスのユーザーに対してわいせつなコンテンツへのアクセスを提供する一方で高額な番号に対して通話を発信する Android.Callpay.1.origin で、その次には Android.Packed.1 が続いています。この Android.Packed.1 はソフトウェアパッカーによって保護され、幅広い悪意のある動作を実行することができます。

- Android.Sprovider.1

様々なアプリケーションをダウンロード・インストールするトロイの木馬です。そのほか、広告を表示させる機能も備えています。 - Android.Backdoor.279.origin

サーバーから受け取ったコマンドに従って幅広い動作を実行する、Android向けの多目的バックドアです。 - Android.Banker.70.origin

個人情報を入手し、ユーザーの銀行口座から金銭を詐取するバンキング型トロイの木馬です。 - Android.DownLoader

Androidモバイルデバイス上に別のマルウェアをダウンロード・インストールするよう設計されたトロイの木馬です。 - Android.BankBot.75.origin

個人情報を入手し、ユーザーの銀行口座から金銭を詐取するバンキング型トロイの木馬です。

この統計から、2016年にはアドウェアおよびダウンローダ型トロイの木馬がより多く拡散されているということが分かります。

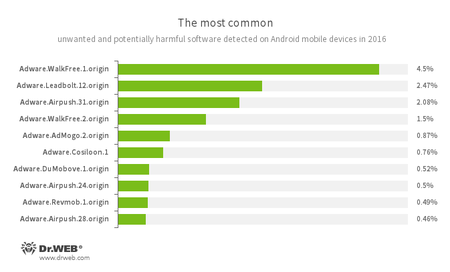

望まない潜在的に危険なプログラムに関する統計についても同様の傾向が確認されています。2016年には、望まないアプリケーションやアドウェアプラグインによる攻撃が相次ぎました。最も多く検出されたのはアドウェアプログラム Adware.WalkFree.1.origin で、続けて Adware.Leadbolt.12.origin 、 Adware.Airpush.31.origin となっています。以下の表は2016年にモバイルデバイス上で最も多く検出された望まないアプリケーションを表しています:

- Adware.AdMogo.2.origin

- Adware.Cosiloon.1

- Adware.DuMobove.1

- Adware.Revmob.1.origin

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させる望まないプログラムモジュールです。

Android向けのアドウェアプラグインのほとんどは、バナーやポップアップ、メッセージをステータスバーに表示させるものとなっていますが、これらの多くはアプリケーションをダウンロードし、それらをインストールするようユーザーを誘導する機能も備えています。

これらの傾向から2017年は、広告を表示させ、密かに他のプログラムをインストールするアドウェアトロイの木馬や望まないアプリケーションの拡散がより一層増加するものと予測されます。

プリインストールされたトロイの木馬

Androidモバイルデバイスのファームウェア内に組み込まれたマルウェアプログラムの多くはシステム権限を持ち、ユーザーに気付かれることなくアプリケーションを密かにダウンロード、インストール、削除するなど幅広い動作を実行することができます。2016年、そのようなトロイの木馬が複数、Doctor Webのスペシャリストによって発見されました。1月半ばには、ポピュラーなAndroidデバイスのファームウェア内で Android.Cooee.1 が検出されています。 Android.Cooee.1 はグラフィカルシェル内に組み込まれ、広告を表示するよう設計されていました。また、悪意のあるものを含む他のアプリケーションをダウンロードして起動させる機能も備えています。

3月には、数十機種のモバイルデバイスに搭載されたファームウェア内、およびTrend Micro Dr.Safety、Dr.Booster、Asus WebStorageなどのGoogle Playアプリ内で Android.Gmobi.1 が発見されました。このトロイの木馬は、通常はAndroidアプリケーションの機能を拡張する目的でモバイルデバイスメーカーまたはソフトウェア開発者によって使用される専門的なプログラムパッケージ(SDKプラットフォーム)として設計されていました。

このプラットフォームを使用してリモートでOSをアップデートし、情報を収集することができるほか、様々な通知を表示させ、モバイル決済を行うなどの動作を実行することが可能です。一見無害に見える Android.Gmobi.1 ですが、典型的なアドウェアとしての機能も備えていました。例えば、広告を表示させ、ホーム画面上にショートカットを作成し、ブラウザやGoogle Playで様々なページを開き、他のソフトウェアをダウンロード・インストール・実行することができます。そのうえ、個人情報をC&Cサーバーに送信します。

11月にDoctor Webのセキュリティリサーチャーによって発見された Android.Spy.332.origin は、元々はファームウェアをアップデートするための無害なシステムプログラムでした。しかしながら、新しいバージョンには、アプリケーションを密かにダウンロード・インストール・削除する、シェルコマンドを実行する、個人情報(SMSメッセージや通話に関する詳細、感染したデバイスに関する技術的データ)をC&Cサーバーに送信するといった悪意のある機能が追加されていました。このトロイの木馬に関する情報がマスメディアで報道された後、直ちにOSのアップデートが行われました。

トロイの木馬やその他の望まないアプリケーションをAndroidシステムカタログ内に組み込むことで、ウイルス開発者はあらゆる悪意のある動作を実行することが可能です。このことから、モバイルデバイスの一部の機種に搭載されたファームウェアが再び標的となる危険性が高いものと考えられます。

Google Play上のトロイの木馬

Google PlayはAndroid向けソフトウェアの信頼性の高い公式ストアですが、様々なトロイの木馬が継続的に発見されています。2016年には、一見無害なアプリケーションに組み込まれた Android.Click.47.origin が発見されました。起動されると、 Android.Click.47.origin はC&CサーバーからWebページのリストをダウンロードし、それを隠します。続けて、それらWebページ上にある全ての広告リンクを自動で開き、バナーやその他のインタラクティブなコンテンツをタップすることで、サイバー犯罪者に収益をもたらします。

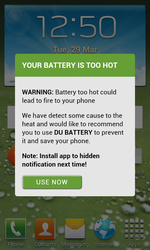

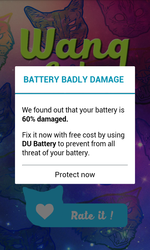

3月には Android.Spy.277.origin が発見されています。Google Play上で100を超えるアプリケーションを感染させていたこのトロイの木馬は、モバイルデバイスに関する詳細な情報をサーバーに送信し、広告を表示させます。また、デバイスのバッテリーが破損しているなどというメッセージを表示させることでユーザーを脅し、修復するためのアプリケーションをインストールするよう誘導します。そのほか、ステータスバーに広告を表示させ、ショートカットを作成します。これらをタップしてしまうと、Google Playアプリケーションのページが開きます。

同様のトロイの木馬は4月にも登場しています。 Android.Click.95 と名付けられたこのトロイの木馬は190を超えるアプリケーション内にプリインストールされていました。 Android.Click.95 は自身の設定内で指定されたアプリケーションが感染したデバイス上に存在するかどうかを確認します。アプリケーションが存在しなかった場合は偽のWebサイトを開き、現在のブラウザは安全でないため別のブラウザを使用するようユーザーに警告します。一方、アプリケーションが存在した場合は、バッテリー不具合などの別の警告を表示させます。これらの偽の問題を解決するために、ユーザーは悪意のあるアプリケーションをインストールするよう促されます。

6月には同じくGoogle Play上で Android.PWS.Vk.3 が発見されました。VKオーディオプレイヤーとしての機能を備えたこのトロイの木馬は、ユーザーのVKプロフィールのログイン情報を盗んでサイバー犯罪者へ送信します。

同月後半には Android.Valeriy.1.origin が登場しました。このトロイの木馬はユーザーに携帯電話番号を入力させるための疑わしいサイトを広告として表示させます。番号を入力したユーザーは有料サービスに登録され、モバイルアカウントからは毎日一定の料金が引き落とされていきます。登録確認メッセージは Android.Valeriy.1.origin によってブロックされるため、被害者は自分がサービスに登録していることに気が付きません。また、このトロイの木馬は広告をタップし、リンクを開き、悪意のあるものを含む望まないアプリケーションをダウンロードする機能を備えています。

7月には150を超えるアプリケーション内に組み込まれた Android.Spy.305.origin がGoogle Play上で発見されました。このトロイの木馬の主な目的は迷惑な広告を表示させることですが、ユーザーの個人情報を犯罪者に送信する機能も備えていました。

9月にはまた別のトロイの木馬 Android.SockBot.1 が発見されています。インストールされると、 Android.SockBot.1 は密かにインターネットに接続し、モバイルデバイスをプロキシサーバーとして動作させます。この方法によって、サイバー犯罪者はインターネットに接続しているリモートコンピューターやその他のシステムに匿名で接続することが可能になります。そのほか、 Android.SockBot.1 はネットワークトラフィックを傍受・リダイレクトし、機密情報を盗み、Webサーバーに対してDDoS攻撃を実行することができます。

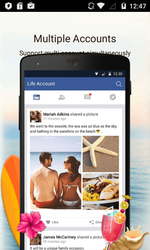

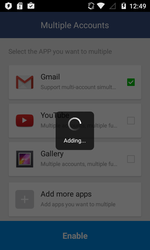

11月には Android.MulDrop.924 が登場しました。このプログラムはユーザーが複数のアカウントを同時に使用することを可能にするものです。

その機能の一部は2つの補助モジュール内にあり、それらは暗号化され、 Android.MulDrop.924 のリソースカタログにあるPNG イメージ内に隠されています。これらコンポーネントの1つは無害な機能を実行するだけでなく、トロイの木馬作成者が利益を得るために使用する複数の広告プラグインを含んでいました。そのうちの1つが悪意のあるモジュールである Android.DownLoader.451.origin です。このモジュールは密かにアプリケーションをダウンロードし、それらをインストールするようユーザーを誘導します。また、デバイスのステータスバーに広告を表示する機能も備えていました。

トロイの木馬の侵入を防ごうとするGoogleの取り組みにも関わらず、Google Playでは依然として悪意のあるアプリケーションの登場が後を絶ちません。ウイルス開発者は保護メカニズムをすり抜けるための様々な手法を編み出し続けています。したがって、2017年も引き続き、Google Play上で感染したアプリケーションが発見されるものと考えられます。

バンキング型トロイの木馬

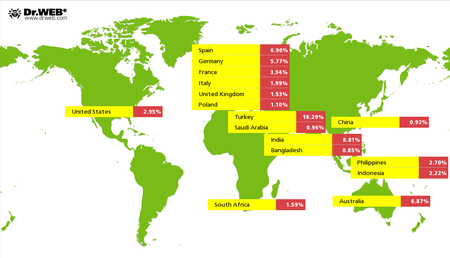

今日では、Androidスマートフォンやタブレットを使用してオンラインバンキングサービスにアクセスするユーザーが益々増えています。その結果としてサイバー犯罪者はバンキング型トロイの木馬に改良を加え続け、ユーザーから金銭を盗もうと試みる攻撃が増加しています。銀行利用者を狙った攻撃は世界の数十か国で発生しています。2016年には、Android向け Dr.Webアンチウイルス製品によってAndroidデバイス上で2,100,000件のバンキング型トロイの木馬が検出され、これは2015年に比べて138%の増加となっています。

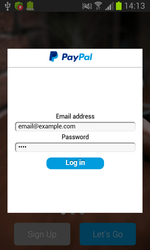

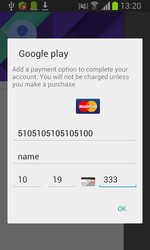

2016年には、広告プラットフォームGoogle AdSense経由でAndroid向けバンキング型トロイの木馬が拡散されるという重大な問題が発生しました。ユーザーがスマートフォンやタブレットを使用して、サイバー犯罪者によって作成された広告を含んだWebページをChromeブラウザで開くと、トロイの木馬のAPKファイルが自動的にデバイス上にダウンロードされます。この脆弱性を悪用したサイバー犯罪者によって、 Android.Banker.70.origin や Android.BankBot.75.originなどのバンキング型トロイの木馬が数カ月にわたって拡散されていました。後に、この問題を修復するためのChromeのアップデートがGoogleによってリリースされました。

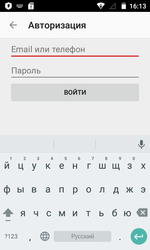

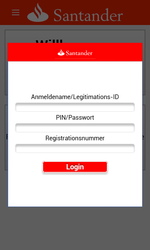

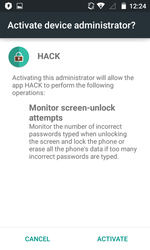

2016年に拡散されたバンキング型トロイの木馬に Android.SmsSpy.88.origin があります。Doctor Webでは、このトロイの木馬について5月に報告しています。このトロイの木馬が初めて発見されたのは2014年のことですが、その構造は未だに改良され続けています。 Android.SmsSpy.88.origin はユーザーによって起動されたモバイルバンキングアプリケーションの前面に偽の入力フォームを表示させることで、モバイルバンキングに使用されるアカウントのログインとパスワードを盗みます。サイバー犯罪者はあらゆるアプリケーションに対応するダイアログを作成することができるため、このトロイの木馬は世界中の銀行利用者を攻撃することが可能です。また、 Android.SmsSpy.88.origin はクレジットカードやデビットカードの情報を盗むこともでき、受信するSMSメッセージを横取りし、密かにSMSメッセージを送信するほか、モバイルデバイスの画面をロックして解除するための身代金を要求するランサムウェア型トロイの木馬としても動作します。

2016年の初め以降、200を超える国で40,000台近いモバイルデバイスがこのトロイの木馬に感染しています。

10月には Android.SmsSpy.88.origin の新たな亜種である Android.BankBot.136.origin が登場しました。このトロイの木馬には、マルウェアに対する保護機能が向上した最新バージョンのAndroidデバイス上で動作することのできる機能が追加されていました。その結果、 Android.BankBot.136.origin はより多くの機種のモバイルデバイス上でフィッシングウィンドウを表示させ、テキストメッセージを横取りすることが可能となっています。

2016年に発見されたまた別のバンキング型トロイの木馬は Android.BankBot.104.origin です。このトロイの木馬はモバイルゲームのハッキングツールやチートプログラムを装って拡散されていました。モバイルデバイス上にインストールされた Android.BankBot.104.origin は、デバイス上にオンラインバンキングアプリケーションがインストールされているかどうかを確認した後、ユーザーの全ての銀行口座の残高を確認します。残高が残っていた場合、それらをユーザーの口座から犯罪者の口座に密かに送金します。

銀行口座から金銭を盗んだり、Androidデバイスのユーザーに属する財務情報やその他の機密データを入手したりすることは、サイバー犯罪者にとって高い利益をもたらします。 来年もサイバー犯罪者が銀行利用者を攻撃し続けるだろうということは自信を持って言えます。

ランサムウェア型トロイの木馬

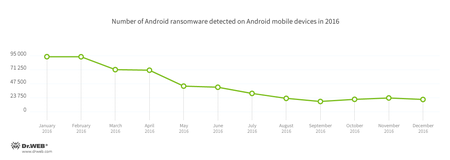

感染させたモバイルデバイスをロックし、解除するために身代金を要求するAndroid向けトロイの木馬は2016年にも引き続き広く拡散され、Androidスマートフォンやタブレットのユーザーにとって深刻な脅威となっています。1年を通して540,000件を超えるランサムウェア型トロイの木馬がDr.Webアンチウイルス製品によって検出され、これは2015年に比べて58%の減少となっています。ランサムウェア型トロイの木馬の拡散は2016年最初の数カ月に最も多く確認され、その後減少しています。以下のグラフはAndroid向けランサムウェア型トロイの木馬の検出数の推移を表しています:

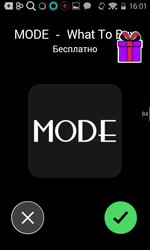

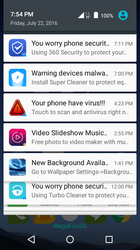

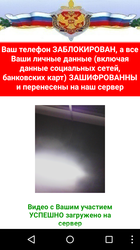

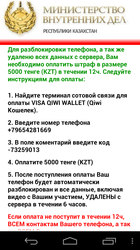

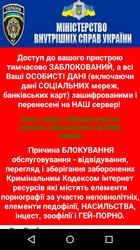

以下の画像はそのようなトロイの木馬によって表示されるメッセージの例です:

2016年にはAndroid向けランサムウェア型トロイの木馬による感染件数に減少が認められたものの、これらトロイの木馬はスマートフォンやタブレットのユーザーにとって依然として深刻な脅威であり続けています。2017年にも引き続きAndroid向けランサムウェアを使用した攻撃が行われるということは間違いないでしょう。

iOSを標的とするトロイの木馬

モバイルデバイスのユーザーを攻撃するサイバー犯罪者の主な標的はAndroidを搭載するスマートフォンやタブレットとなっていますが、その他のプラットフォームが狙われないということではありません。例えば、Appleによって開発されたiOSを標的とするマルウェアや望まないアプリケーションの数は未だ多くはないものの、年々増加の一途をたどっています。2016年には、このiOSを狙った新たな脅威が複数登場しました。

2月、公式App Store内で、中国のユーザー向けのアプリケーションカタログとして機能する潜在的に危険なアプリ Program.IPhoneOS.Unwanted.ZergHelper.1 が発見されました。 Program.IPhoneOS.Unwanted.ZergHelper.1 の危険な点は、このアプリケーションを経由して、ハッキングされたものやAppleによって検証されていないものを含むあらゆる種類のサードパーティーアプリケーションが配信されてしまうというところにあります。その結果、ユーザーはトロイの木馬やその他のマルウェアをダウンロードしてしまう危険に晒されます。また、このアプリケーションカタログはApp Storeをすり抜けてアップデートをデバイス上にダウンロードし、ユーザーのApple IDとパスワードを要求してそれらをリモートサーバーへ送信します。

3月には、サイバー犯罪者によってWindows搭載コンピューター向けに作成されたアプリケーションである「爱思助手」の一部であるトロイの木馬 IPhoneOS.AceDeciever.6 がDr.Webのウイルスデータベースに追加されました。このアプリケーションはiTunesの代替プログラムとして配信されていましたが、モバイルデバイスを操作する目的で使用される可能性があることから Trojan.AceDeciever.2 としてDr.Webのウイルスデータベースに追加されました。

Trojan.AceDeciever.2 がインストールされているコンピューターに、iOSを搭載したスマートフォンやタブレットがUSBケーブル経由で接続されると、トロイの木馬 IPhoneOS.AceDeciever.6 がモバイルデバイス上に自動的にアップロードされ、インストールされます。その際、AppleのDRM(デジタル著作権管理)システムである「FairPlay」の脆弱性が悪用されていました。モバイルデバイス上に侵入したトロイの木馬 IPhoneOS.AceDeciever.6はユーザーのApple IDとパスワードを要求し、それらをサイバー犯罪者のサーバーへ送信します。

iOS搭載スマートフォンやタブレットはAndroidデバイスに比べて比較的安全性が高いと考えられています。しかしながら、iOSデバイスに対するサイバー犯罪者の関心は次第に高まりを見せています。2017年にはiOSを搭載したモバイルデバイスのユーザーを標的とする新たなマルウェアが出現する可能性が考えられます。

今後の傾向と予測

現在のモバイルデバイスの大半はAndroid OSを搭載したものが占めています。このことが、多くの攻撃がAndroidデバイスを狙ったものであるということに繋がっています。Androidを搭載したスマートフォンやタブレットのユーザーに対する深刻な脅威の1つがバンキング型トロイの木馬です。正規のバンキングアプリケーションが起動されたことを検知し、それらの前面に本物を模倣した偽の入力フォームを表示させることでユーザーのログイン情報を盗み取るという悪意のあるアプリケーションの数が増加しています。このソーシャルエンジニアリング手法は間違いなく今後も使用されていくことでしょう。さらに、バンキング型トロイの木馬の機能にも改良が加えられていくことが予測されます。

ルート権限の取得を試み、デバイス上に密かにプログラムをダウンロード・インストールするトロイの木馬はAndroid搭載スマートフォンのユーザーに対するまた別の脅威となっています。2017年にはこのような悪意のあるアプリケーションの数が増加し、新たな方法を用いてモバイルデバイスを感染させるトロイの木馬が出現する可能性があると考えられます。

過去数か月の間に、サイバー犯罪者によってトロイの木馬や望まないプログラムがプリインストールされた新しいモバイルデバイスが販売されるという事例が何件か確認されています。この手法は引き続き使用される可能性が高く、2017年にはモバイルデバイス内で感染したファームウェアが新たに発見されるものと予測されます。

公式オンラインストアの安全性を確保しようとするGoogleの取り組みにも関わらず、Google Play上には依然として様々なトロイの木馬が侵入を続けています。2016年には多くのマルウェアがGoogle Play上で発見されました。2017年にも引き続きAndroid OSの公式アプリケーションストア内にトロイの木馬が登場するものと考えられます。

Androidデバイスを標的としたランサムウェアは依然としてユーザーを脅かしています。2017年にもこの種のマルウェアを用いた攻撃が発生することは想像に難くありません。そのうえ、iOSデバイス上で動作するよう設計された新たな脅威が登場する可能性も否定できません。iOSを搭載したスマートフォンやタブレットでは現在でも十分な高さの安全性が維持されていますが、2016年の傾向から、このプラットフォームに対するウイルス開発者の関心は未だ薄れていないということが明らかになっています。サイバー犯罪者は利益を得るチャンスを逃しません。したがって、iOSデバイスは2017年も引き続き攻撃の標的となるであろうことが予測されます。

[% END %]