2024年1月のモバイルマルウェアレビュー

2024年4月2日

株式会社Doctor Web Pacific

バンキング型トロイの木馬とスパイウェア型トロイの木馬 Android.Spy の検出数はそれぞれ17.04%と11.16%増加し、ランサムウェア型トロイの木馬 Android.Locker の検出数もわずかに0.92%増加しました。

Google Payでは引き続き新たな脅威が発見されています。それらの中には望ましくないアドウェアモジュールの新たなファミリー Adware.StrawAd のほか、さまざまな詐欺スキームに用いられる Android.FakeApp ファミリーに属する新たなトロイの木馬が含まれていました。

1月の主な傾向

- Android.HiddenAds ファミリーに属するアドウェア型トロイの木馬が、引き続き最も多く検出された脅威となる

- 多くのAndroidマルウェアファミリーの活動が増加

- Google Play上で新たな脅威を発見

Dr.Web for Androidによる統計

- Android.HiddenAds.3851

- Android.HiddenAds.3831

- 迷惑な広告を表示するよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.Spy.5106

- Android.Spy.4498

- WhatsAppメッセンジャーの非公式Mod(改造版)として拡散されるトロイの木馬の検出名です。通知の内容を盗み、ユーザーに提供元不明の別のアプリをインストールさせようとします。また、メッセンジャーの使用中に、内容をリモートでカスタマイズ可能なダイアログボックスを表示することもできます。

- Android.MobiDash.7805

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

- Program.CloudInject.1

- クラウドサービスCloudInjectと、同名のAndroidユーティリティ( Tool.CloudInject としてDr.Webウイルスデータベースに追加されています)を使用して改造されたAndroidアプリケーションの検出名です。アプリケーションはリモートサーバー上で改造されますが、その際、改造を行うユーザーはアプリに何が追加されるのか具体的な改造内容をコントロールすることができません。また、これらのアプリケーションは危険なシステム権限を複数要求します。改造後、ユーザーはこれらアプリをリモートで管理できるようになります(アプリをブロックする、カスタムダイアログを表示する、他のソフトウェアのインストールや削除を追跡するなど)。

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.wSpy.3.origin

- Androidユーザーのアクティビティを密かに監視するよう設計された商用スパイウェアアプリです。このアプリを使用することで、侵入者がSMSやポピュラーなメッセージングアプリのチャットを読む、周囲の音声を盗聴する、デバイスの位置情報やブラウザ閲覧履歴を追跡する、電話帳や連絡先・写真や動画にアクセスする、デバイスの内蔵カメラでスクリーンショットや写真を撮ることが可能になります。また、キーロガーとしての機能も備えています。

- Program.FakeMoney.7

- 動画や広告を視聴することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても、実際にお金を手にすることはできません。

- Program.TrackView.1.origin

- Androidデバイスを通じてユーザーを監視できるようにするアプリケーションの検出名です。このアプリを使用することで、悪意のあるアクターがデバイスの位置を追跡したり、カメラで動画や写真を撮ったり、マイクで周囲の音を聞いたり、音声を録音したりすることが可能になります。

- Tool.NPMod.1

- NP Managerユーティリティを使用して改造されたAndroidアプリケーションの検出名です。そのようなアプリには特殊なモジュールが組み込まれており、改造後にデジタル署名の検証をバイパスすることができます。

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- アプリケーションがAPKファイルをインストールせずに実行できるようにする、リスクウェアプラットフォームです。埋め込まれているアプリのコンテキスト内で仮想ランタイム環境を作成します。これらのプラットフォームを使用して起動されたAPKファイルは、アプリの一部であるかのように動作し、アプリと同じ権限を取得します。

- Tool.LuckyPatcher.1.origin

- その動作ロジックを変更したり特定の制限を回避したりする目的で、Androidデバイスにインストールされたアプリを改変できるようにする(パッチを作成する)ツールです。たとえば、ユーザーはこのツールを適用することで、バンキングアプリのルートアクセス検証を無効にしたり、ゲーム内で無限のリソースを取得したりできます。パッチを追加するために、このユーティリティは特別に作成されたスクリプトをインターネットからダウンロードしますが、このスクリプトは誰でも作成して共通のデータベースに追加することができます。そのようなスクリプトの機能が悪意のあるものである場合もあることから、このツールを使用して作成されたパッチは潜在的な脅威となる可能性があります。

- Adware.StrawAd.1

- 望ましくないアドウェアモジュール Adware.StrawAd.1.origin が組み込まれたAndroidアプリの検出名です。このモジュールはAndroidデバイスの画面ロックが解除されている場合に、さまざまな広告サービスプロバイダからの公告を表示させます。

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールを開始することができます。

- Adware.Airpush.7.origin

- Androidアプリに組み込まれ、さまざまな広告を表示するアドウェアモジュールのメンバーです。表示されるものはモジュールのバージョンや亜種によって異なり、広告を含む通知やポップアップウィンドウ、バナーなどがあります。多くの場合、攻撃者はユーザーにさまざまなソフトウェアをインストールするよう促してマルウェアを拡散させる目的で、これらのモジュールを使用しています。さらに、これらモジュールは個人情報を収集してリモートサーバーに送信します。

- Adware.ShareInstall.1.origin

- Androidアプリに組み込まれるアドウェアモジュールです。Android OSのロック画面に広告を含んだ通知を表示します。

Google Play上の脅威

2024年1月の初め、Doctor Webのウイルスラボは望ましくないアドウェアプラットフォーム Adware.StrawAd.1.origin の組み込まれた複数のゲームをGoogle Play上で発見しました。特定されたのは以下のゲームです。

- Crazy Sandwich Runner

- Purple Shaker Master

- Poppy Punch Playtime, Meme Cat Killer

- Toiletmon Camera Playtime

- Finger Heart Matching

- Toilet Monster Defense

- Toilet Camera Battle

- Toimon Battle Playground

このプラットフォームはホストアプリケーションのリソースディレクトリ内に格納されている特殊な暗号化されたソフトウェアモジュールで、Androidデバイスの画面ロックが解除されている場合に、さまざまな広告サービスプロバイダからの公告を表示させます。Dr.Webアンチウイルス製品は Adware.StrawAd.1.origin の含まれたアプリを Adware.StrawAd ファミリーに属するアドウェアとして検出します。

1月には Android.FakeApp ファミリーに属する悪意のある偽アプリも多数発見されています。その一例であるトロイの木馬 Android.FakeApp.1579 は、漫画を読むためのアプリ「Pleasant Collection」に偽装していました。

このアプリの実際の機能は詐欺サイトを開くというものです。それらのサイトには、ゲーム(成人向けのものを含む)にアクセスできるとうたうサイトが含まれていました。以下の画像はそのようなサイトの例です。

このサイトでは、ユーザーはゲームを「開始」する前にいくつかの質問に回答し、年齢を確認するためと称して個人情報とクレジットカード情報を提供するよう求められます。

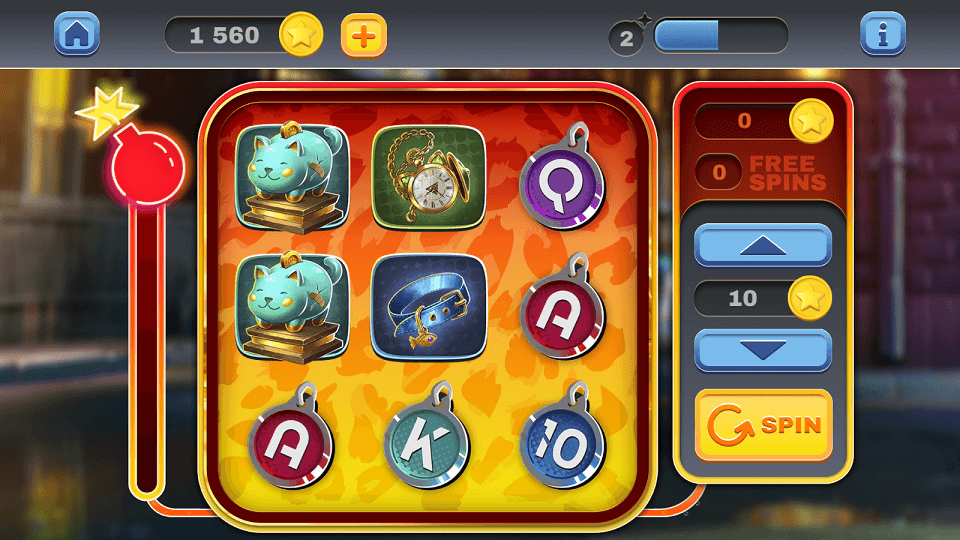

Android.FakeApp ファミリーに属するまた別のアプリは、これまで同様ゲームを装って拡散されていました。それらは Android.FakeApp.1573、 Android.FakeApp.1574、 Android.FakeApp.1575、 Android.FakeApp.1577、 Android.FakeApp.32.origin としてDr.Webウイルスデータベースに追加されています。

これらの偽アプリは特定の条件下でオンラインカジノやブックメーカーのサイトを開く場合があります。以下の画像は、偽アプリがゲームとして動作している例です。

次の画像は、偽アプリによって開かれるサイトの例です。

オンラインカジノやブックメーカーのサイトを開く偽アプリは他にもいくつか発見されています。その一部である Android.FakeApp.1576 はメイクを教えてくれるアプリ「Contour Casino Glam」とmeme(ミーム)作成アプリ「Fortune Meme Studio」に、 Android.FakeApp.1578 はライト(懐中電灯)アプリ「Lucky Flash Casino Light」に潜んでいました。

これらのアプリはインストール後しばらくは無害なアプリとして動作しますが、その後オンラインカジノやブックメーカーのサイトを開く場合があります。

そのほか、 Android.FakeApp.1564 および Android.FakeApp.1580 のさまざまな亜種が金融関連アプリ、ガイドや教材、アンケートに参加するためのアプリなどを装って拡散されていました。

これらの偽アプリは、有名企業に代わってさまざまなサービス(投資を行ったり金融リテラシーを向上させたりできるサービスなど)を提供するとうたう金融系の詐欺サイトを開きます。ユーザーはサービスにアクセスするために、アンケートに回答し個人情報を入力してアカウントに登録する必要があります。

以下の画像はそのようなサイトの例です。

お使いのAndroidデバイスをマルウェアや望ましくないプログラムから保護するために、Android向け Dr.Webアンチウイルス製品をインストールすることをお勧めします。

Indicators of compromise(侵害の痕跡)※英語

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます