2023年11月のモバイルマルウェアレビュー

2023年12月25日

株式会社Doctor Web Pacific

Google Playからは引き続き新たなマルウェアが拡散されています。詐欺目的で使用される Android.FakeApp ファミリーに属する20を超えるトロイの木馬アプリが発見されたほか、Androidユーザーを有料サービスに登録するトロイの木馬も検出されています。

11月の主な傾向

- アドウェア型トロイの木馬の活動が減少

- バンキング型トロイの木馬とスパイウェア型トロイの木馬の活動が減少

- Google Playから新たな悪意のあるアプリが拡散

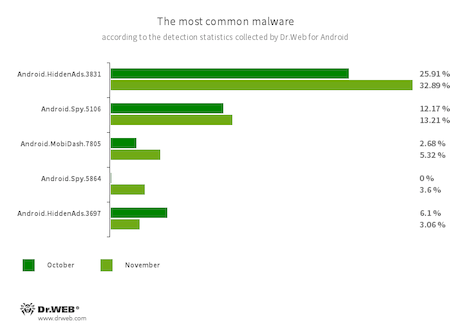

Dr.Web for Androidによる統計

- Android.HiddenAds.3831

- Android.HiddenAds.3697

- 迷惑な広告を表示するよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.MobiDash.7805

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

- Android.Spy.5106

- WhatsAppメッセンジャーの非公式Mod(改造版)として拡散されるトロイの木馬の検出名です。通知の内容を盗み、ユーザーに提供元不明の別のアプリをインストールさせようとします。また、メッセンジャーの使用中に、内容をリモートでカスタマイズ可能なダイアログボックスを表示することもできます。

- Android.Spy.5864

- サードパーティによるWhatsAppメッセンジャーの改造版に潜んだトロイの木馬を検出するために、Dr.Webアンチウイルスが使用するウイルスレコードです。脅威アクターはユーザーをスパイする目的でこのマルウェアを使用します(ユーザーのデバイス上にあるファイルを検索してリモートサーバーにアップロードする、電話帳の情報を取得する、感染したデバイスに関する情報を収集する、周囲の音声を録音して盗聴するなど)。

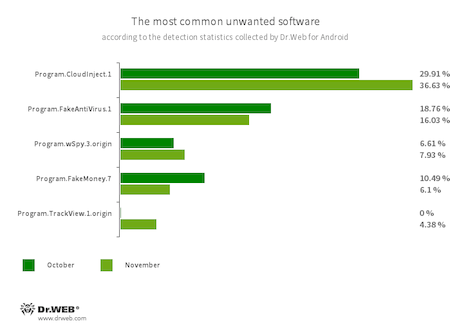

- Program.CloudInject.1

- クラウドサービスCloudInjectと、同名のAndroidユーティリティ( Tool.CloudInject としてDr.Webウイルスデータベースに追加されています)を使用して改造されたAndroidアプリケーションの検出名です。アプリケーションはリモートサーバー上で改造されますが、その際、改造を行うユーザーはアプリに何が追加されるのか具体的な改造内容をコントロールすることができません。また、これらのアプリケーションは危険なシステム権限を複数要求します。改造後、ユーザーはこれらアプリをリモートで管理できるようになります(アプリをブロックする、カスタムダイアログを表示する、他のソフトウェアのインストールや削除を追跡するなど)。

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.wSpy.3.origin

- Androidユーザーのアクティビティを密かに監視するよう設計された商用スパイウェアアプリです。このアプリを使用することで、侵入者がSMSやポピュラーなメッセージングアプリのチャットを読む、周囲の音声を盗聴する、デバイスの位置情報やブラウザ閲覧履歴を追跡する、電話帳や連絡先・写真や動画にアクセスする、デバイスの内蔵カメラでスクリーンショットや写真を撮ることが可能になります。また、キーロガーとしての機能も備えています。

- Program.FakeMoney.7

- 動画や広告を視聴することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても、実際にお金を手にすることはできません。

- Program.TrackView.1.origin

- Androidデバイスを通じてユーザーを監視できるようにするアプリケーションの検出名です。このアプリを使用することで、悪意のあるアクターがデバイスの位置を追跡したり、カメラで動画や写真を撮ったり、マイクで周囲の音を聞いたり、音声を録音したりすることが可能になります。

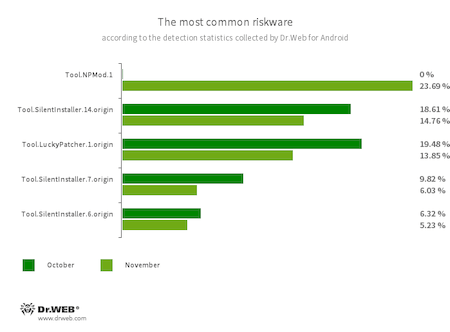

- Tool.NPMod.1

- NP Managerユーティリティを使用して改造されたAndroidアプリケーションの検出名です。そのようなアプリには特殊なモジュールが組み込まれており、改造後にデジタル署名の検証をバイパスすることができます。

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- アプリケーションがAPKファイルをインストールせずに実行できるようにする、リスクウェアプラットフォームです。埋め込まれているアプリのコンテキスト内で仮想ランタイム環境を作成します。これらのプラットフォームを使用して起動されたAPKファイルは、アプリの一部であるかのように動作し、アプリと同じ権限を取得します。

- Tool.LuckyPatcher.1.origin

- その動作ロジックを変更したり特定の制限を回避したりする目的で、Androidデバイスにインストールされたアプリを改変できるようにする(パッチを作成する)ツールです。たとえば、ユーザーはこのツールを適用することで、バンキングアプリのルートアクセス検証を無効にしたり、ゲーム内で無限のリソースを取得したりできます。パッチを追加するために、このユーティリティは特別に作成されたスクリプトをインターネットからダウンロードしますが、このスクリプトは誰でも作成して共通のデータベースに追加することができます。そのようなスクリプトの機能が悪意のあるものである場合もあることから、このツールを使用して作成されたパッチは潜在的な脅威となる可能性があります。

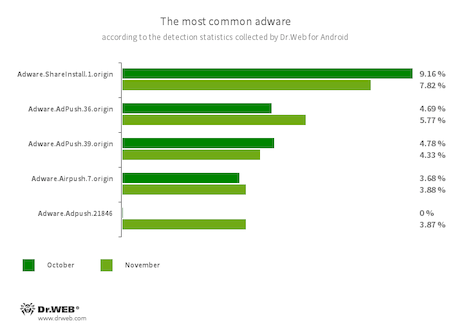

- Adware.ShareInstall.1.origin

- Androidアプリに組み込まれるアドウェアモジュールです。Android OSのロック画面に広告通知を表示します。

- Adware.AdPush.36.origin

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールを開始することができます。

- Adware.Airpush.7.origin

- AAndroidアプリに組み込まれ、さまざまな広告を表示するアドウェアモジュールのメンバーです。表示されるものはモジュールのバージョンや亜種によって異なり、広告を含む通知やポップアップウィンドウ、バナーなどがあります。多くの場合、攻撃者はユーザーにさまざまなソフトウェアをインストールするよう促してマルウェアを拡散させる目的で、これらのモジュールを使用しています。さらに、これらモジュールは個人情報を収集してリモートサーバーに送信します。

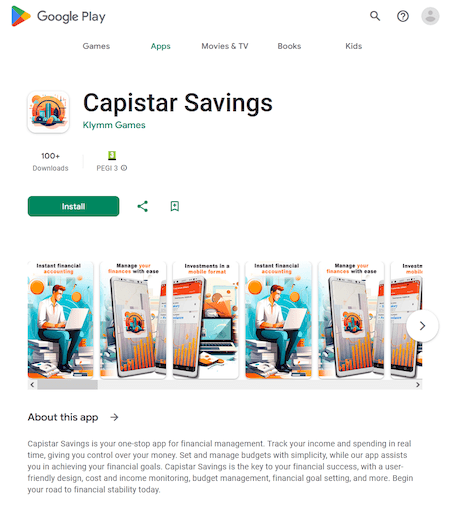

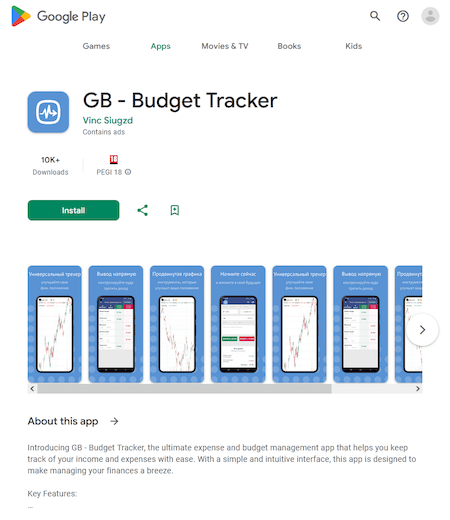

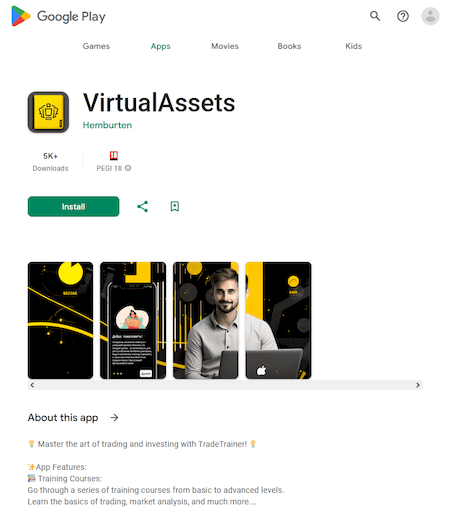

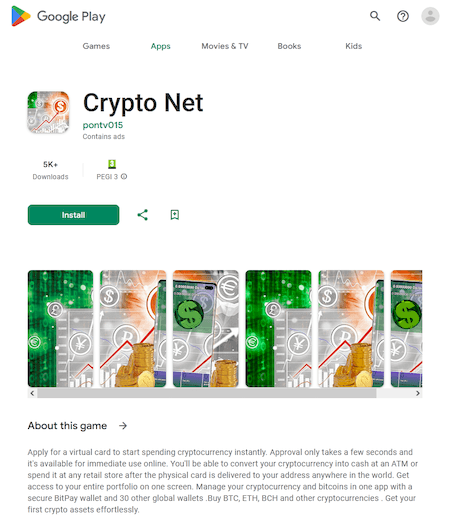

Google Play上の脅威

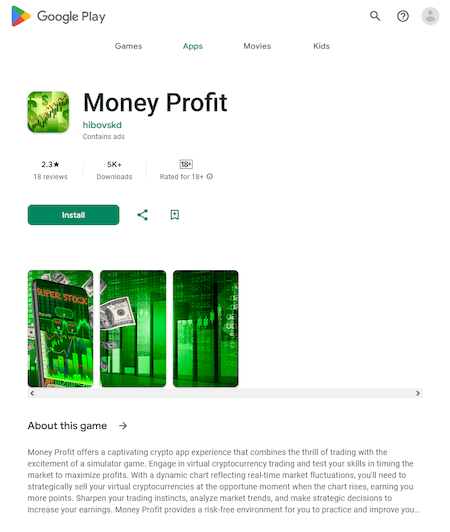

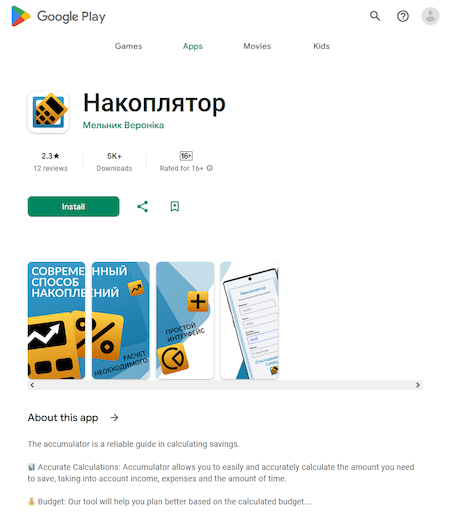

2023年11月、Doctor Webのウイルスラボは Android.FakeApp ファミリーに属する新たな悪意のあるプログラムをGoogle Play上で発見しました。それらの一部( Android.FakeApp.1497、 Android.FakeApp.1498、 Android.FakeApp.1499、 Android.FakeApp.1526、 Android.FakeApp.1527、 Android.FakeApp.1536 など)は家計簿や参考書、ガイド、教材などといった金融関連アプリを装って拡散されていました。これらアプリの主な機能は、ユーザーに投資を勧める詐欺サイトを開くというものです。投資を行うために、ユーザーは個人情報を提供する必要があります。

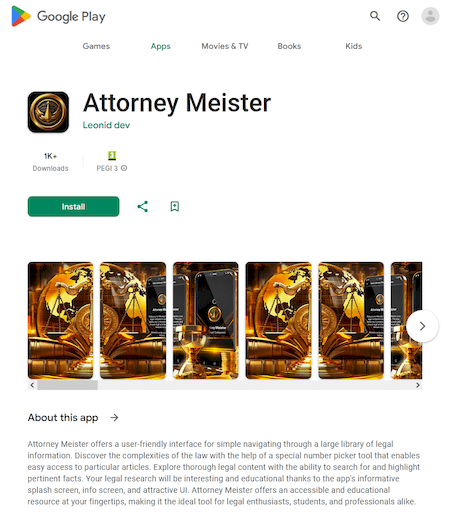

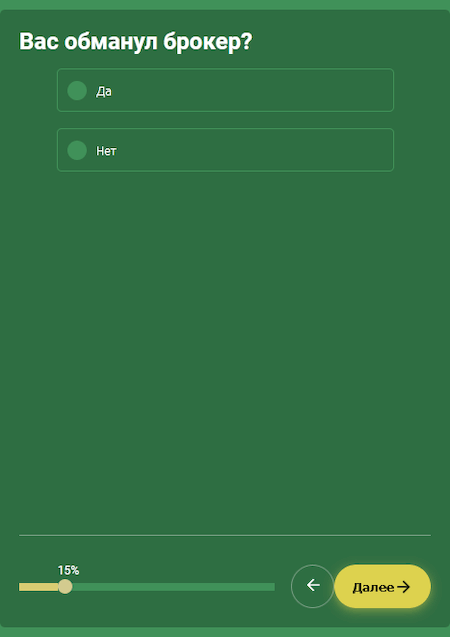

また別の偽アプリ Android.FakeApp.1496 は法的情報にアクセスするためのプログラムに潜んでいました。このアプリは、投資詐欺の被害にあったユーザーが失った金銭を取り戻すための法的助言を受けることができるとするサイトを開きます。

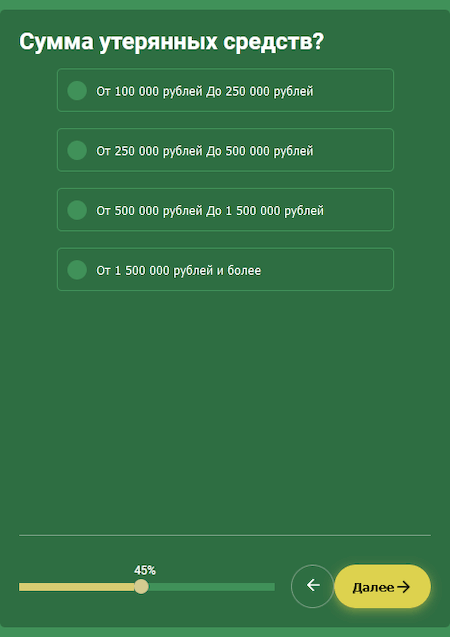

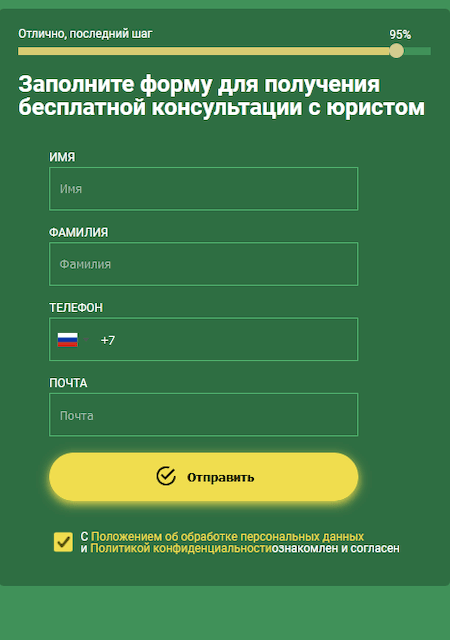

以下の画像はトロイの木馬によって開かれたサイトです。ユーザーはいくつかの質問に回答し、「弁護士による無料相談を受ける」ためにフォームに入力するよう求められます。

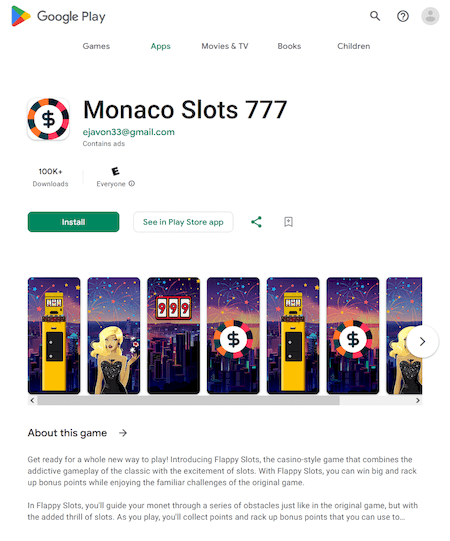

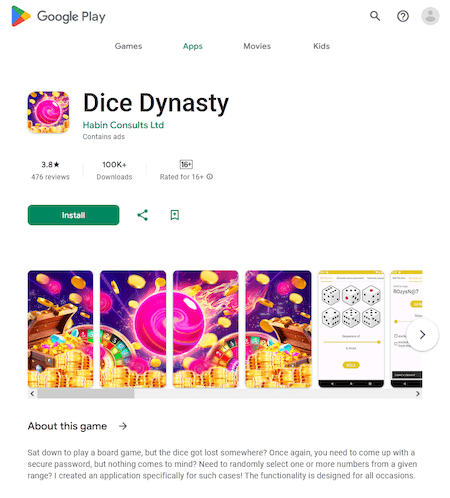

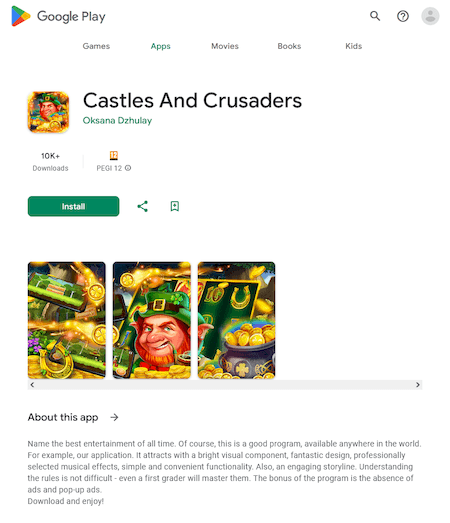

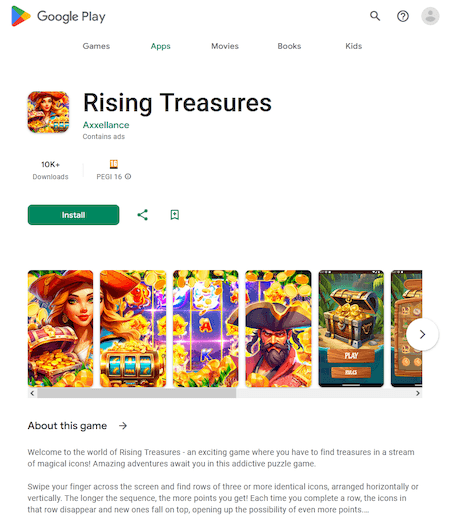

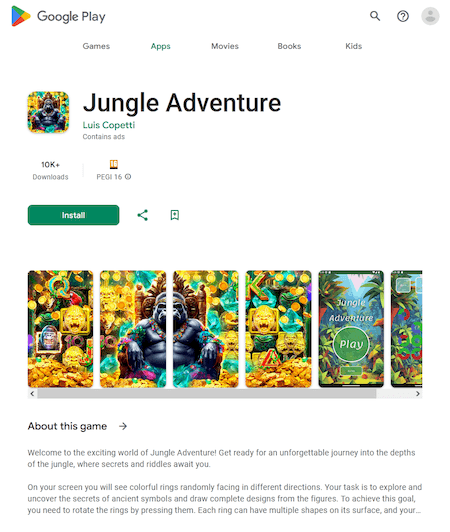

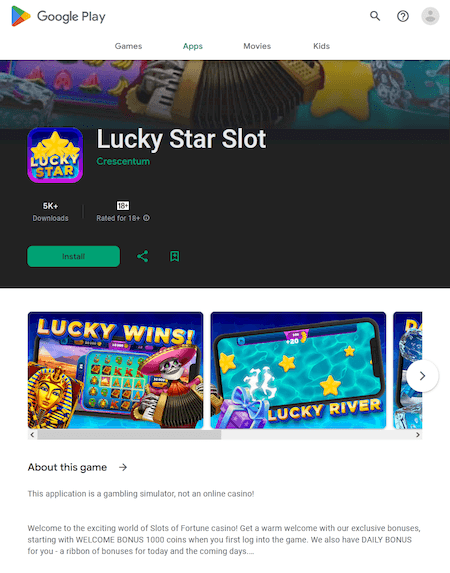

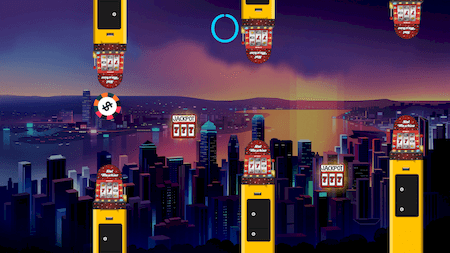

その他の偽アプリ( Android.FakeApp.1494、 Android.FakeApp.1503、 Android.FakeApp.1504、 Android.FakeApp.1533、Android.FakeApp.1534 など)はゲームを装って拡散されていました。これらのアプリは実際にゲームとして機能する場合もありますが、その主な目的はオンラインカジノやブックメーカーのサイトを開くことです。

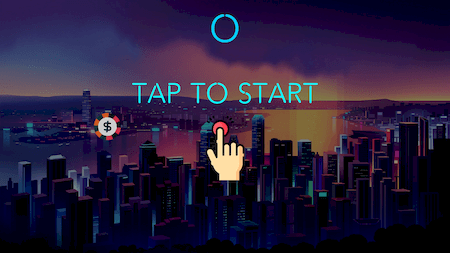

以下の画像は、そのようなアプリがゲームとして動作している例です。

次の画像は、それらのアプリが開くブックメーカーサイトの例です。

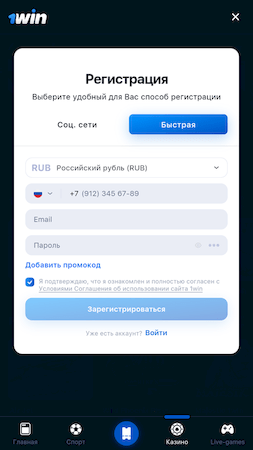

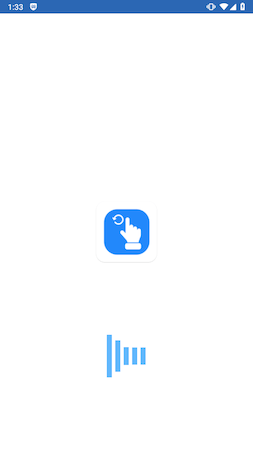

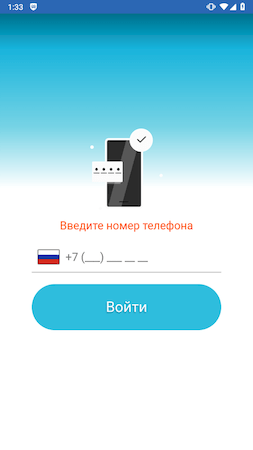

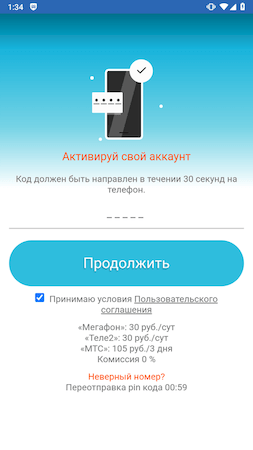

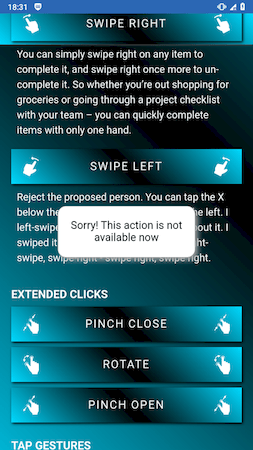

ユーザーを有料サービスに登録する悪意のあるプログラムも新たなものが発見されています。このトロイの木馬は、ジェスチャーを使用してAndroidデバイスを操作するためのアプリ「Air Swipes」を装って拡散されていました。

起動されると、トロイの木馬はアフィリエイトサービスのサイトを開き、そこを経由してユーザーをサブスクリプションに登録します。

ユーザーがインターネット接続をオフにした状態でアプリを起動した場合や、目的のサイトを読み込めない場合、トロイの木馬は「Air Swipes」として動作しているように見せかけます。ただし、エラーが発生したという通知を表示させるだけで、実際にアプリとしては機能しません。Dr.Webアンチウイルスは、このトロイの木馬が潜んだアプリを Android.Subscription.21 として検出します。

お使いのAndroidデバイスをマルウェアや望ましくないプログラムから保護するために、Android向け Dr.Webアンチウイルス製品をインストールすることをお勧めします。

Indicators of compromise(侵害の痕跡)※英語

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます